HTTPS如何保证数据传输的安全性 -- 结合加密

什么是HTTPS:

HTTP就是我们平时浏览网页时候使用的一种协议

HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全。为了保证这些隐私数据能加密传输,于是网景公司设计了SSL(Secure Sockets Layer)协议用于对HTTP协议传输的数据进行加密,从而就诞生了HTTPS

SSL目前的版本是3.0,被IETF(Internet Engineering Task Force)定义在RFC 6101中,之后IETF对SSL 3.0进行了升级,于是出现了TLS(Transport Layer Security) 1.0,定义在RFC 2246。实际上我们现在的HTTPS都是用的TLS协议,但是由于SSL出现的时间比较早,并且依旧被现在浏览器所支持,因此SSL依然是HTTPS的代名词,但无论是TLS还是SSL都是上个世纪的事情,SSL最后一个版本是3.0,今后TLS将会继承SSL优良血统继续为我们进行加密服务。目前TLS的版本是1.2,定义在RFC 5246中,暂时还没有被广泛的使用

如果服务器端和客户端使用对称加密:

对称加密:同一个密钥可以用作加密或解密(AES,RC4,3DES)

使用对称加密传输,在黑客无法获得密钥的情况下,在网络传输中可截取的是密文,无法进行解密,保证了内容的安全性

但是在服务器端向客户端发送密钥的时候,是直接将密钥传输到网络中,如果在这一步密钥被获取到,后面的密文也就可以任意解密了

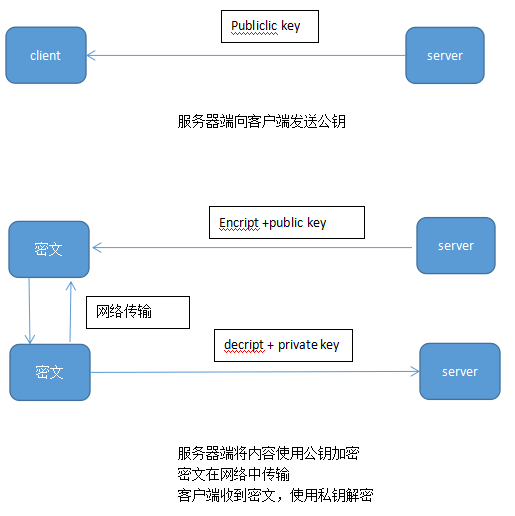

如果服务器端和客户端使用非对称加密:

非对称加密:公开密钥和私有密钥是一对,如果使用公钥对数据进行加密,则只有对应的私钥才能解密;如果使用私钥进行加密,则只有对应的公钥才能解密

在传输过程中,即使黑客截获了密文,并且得到了服务器的公钥,也无法破解信息,因为只有服务器的私钥才能解密密文

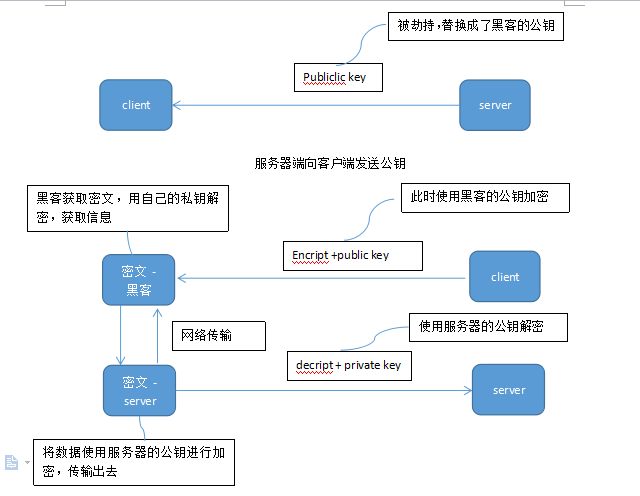

但是如果在服务器端向客服端发送自己的公钥时,公钥被劫持并且被替换,之后密文被劫持之后就可以被任意解密了

插讲:假设非对称加密传输安全,在数据传输的过程中,在速度上使用对称加密的速度要比非对称加密快很多,所以,在数据传输时,一般不单单只使用非对称加密的方法,而是会采用非对称加密+对称加密的方法,基于此,我们可以先使用非对称加密来传输密钥,然后使用对称加密的方法来传递密文

数字证书:

在使用非对称加密时,它的不安全原因和对称加密的不安全性不同,非对称加密之所以不安全,是因为无法确认收到的密钥是否是服务端的密钥,也就是说,我们需要使用一种策略,来证明这个公钥时服务器的公钥,而不是别人替换过的

我们要找到一个具有公信力的机构-认证中心-CA

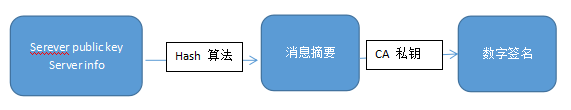

在服务器发送公钥时,会将公钥以及服务器的个人信息通过hash算法生成消息摘要

为了防止消息摘要被人替换,服务器端使用CA提供的私钥对消息进行加密来生成数字签名

最后会将消息摘要和数字签名整合在一起,形成数字证书

当客服端拿到这份数字证书之后,就会用CA提供的公钥来对数字证书里面的数字签名进行解密得到消息摘要,然后对数字证书里面小服的公钥和个人信息进行Hash得到另一份消息摘要,然后把两份消息摘要进行对比,如果一样,则证明这些东西确实是小服的,否则就不是

HTTPS的工作原理:

HTTPS在传输数据之前需要客户端(浏览器)与服务端(网站)之间进行一次握手,在握手过程中将确立双方加密传输数据的密码信息

TLS/SSL协议不仅仅是一套加密传输的协议,更是一件经过艺术家精心设计的艺术品,TLS/SSL中使用了非对称加密,对称加密以及HASH算法。握手过程的简单描述如下:

浏览器将自己支持的一套加密规则发送给网站

网站从中选出一组加密算法与HASH算法,并将自己的身份信息以证书的形式发回给浏览器。证书里面包含了网站地址,加密公钥,以及证书的颁发机构等信息

获得网站证书之后浏览器要做以下工作:

a) 验证证书的合法性(颁发证书的机构是否合法,证书中包含的网站地址是否与正在访问的地址一致等),如果证书受信任,则浏览器栏里面会显示一个小锁头,否则会给出证书不受信的提示

b) 如果证书受信任,或者是用户接受了不受信的证书,浏览器会生成一串随机数的密码,并用证书中提供的公钥加密

c) 使用约定好的HASH计算握手消息,并使用生成的随机数对消息进行加密,最后将之前生成的所有信息发送给网站

网站接收浏览器发来的数据之后要做以下的操作:

a) 使用自己的私钥将信息解密取出密码,使用密码解密浏览器发来的握手消息,并验证HASH是否与浏览器发来的一致

b) 使用密码加密一段握手消息,发送给浏览器

浏览器解密并计算握手消息的HASH,如果与服务端发来的HASH一致,此时握手过程结束,之后所有的通信数据将由之前浏览器生成的随机密码并利用对称加密算法进行加密。这里浏览器与网站互相发送加密的握手消息并验证,目的是为了保证双方都获得了一致的密码,并且可以正常的加密解密数据,为后续真正数据的传输做一次测试。另外,HTTPS一般使用的加密与HASH算法如下:

非对称加密算法:RSA,DSA/DSS

对称加密算法:AES,RC4,3DES

HASH算法:MD5,SHA1,SHA256

其中非对称加密算法用于在握手过程中加密生成的密码,对称加密算法用于对真正传输的数据进行加密,而HASH算法用于验证数据的完整性。由于浏览器生成的密码是整个数据加密的关键,因此在传输的时候使用了非对称加密算法对其加密。非对称加密算法会生成公钥和私钥,公钥只能用于加密数据,因此可以随意传输,而网站的私钥用于对数据进行解密,所以网站都会非常小心的保管自己的私钥,防止泄漏。TLS握手过程中如果有任何错误,都会使加密连接断开,从而阻止了隐私信息的传输

参考链接:https://www.cnblogs.com/yinn/p/9796455.html

HTTPS如何保证数据传输的安全性 -- 结合加密的更多相关文章

- HTTPS 怎样保证数据传输的安全性

大家都知道,在客户端与服务器数据传输的过程中,HTTP协议的传输是不安全的,也就是一般情况下HTTP是明文传输的.但HTTPS协议的数据传输是安全的,也就是说HTTPS数据的传输是经过加密的. 在客户 ...

- 一文看懂https如何保证数据传输的安全性的【转载、收藏】

一文看懂https如何保证数据传输的安全性的 一文看懂https如何保证数据传输的安全性的 大家都知道,在客户端与服务器数据传输的过程中,http协议的传输是不安全的,也就是一般情况下http是明 ...

- 【转】HTTPS 如何保证数据传输的安全性?

大家都知道,在客户端与服务器数据传输的过程中,HTTP协议的传输是不安全的,也就是一般情况下HTTP是明文传输的.但HTTPS协议的数据传输是安全的,也就是说HTTPS数据的传输是经过加密的. 在客户 ...

- HTTPS 如何保证数据传输的安全性

为什么需要 HTTPS? 我们知道 HTTP 是一个纯文本传输协议,对传输过程中的数据包不进行加密,是明文传输,那这样的话对于介于在发送端和接收端之间的任何 一个节点都能知道传输的内容,这些节点可能是 ...

- 一文看懂https如何保证数据传输的安全性的

通过漫画的形式由浅入深带你读懂htts是如何保证一台主机把数据安全发给另一台主机的 对称加密 一禅:在每次发送真实数据之前,服务器先生成一把密钥,然后先把密钥传输给客户端.之后服务器给客户端发送真实数 ...

- HTTPS 如何保证数据传输安全

引言 为什么把这个作为选题. 大概也是2年前,我的同事,在面试某宇宙大厂遇到的问题与我一起探讨.这个时候我发现,虽然TLS(https)这个东西大部分时候可能不会被直接用到,但很容易被作为考察的目标范 ...

- http与https的区别以及https如何保证数据传输安全

http是应用层协议,它会将要传输的数据以明文的方式给传输层,这样显然不安全.https则是在应用层与传输层之间又加了一层,该层遵守SSL/TLS协议,用于数据加密. **加密的方式有两种: 对称加密 ...

- 深入理解Https如何保证通信安全

作为一名ABC搬运工,我相信很多人都知道Https,也都知道它是用来保证通信安全的,但是如果你没有深入了解过Https,可能并不知道它是如何保证通信安全的.我也是借着这次机会,和大家分享下我深入了解的 ...

- 如何保证MongoDB的安全性?

上周写了个简短的新闻<MongoDB裸奔,2亿国人求职简历泄漏!>: 根据安全站点HackenProof的报告,由于MongoDB数据库没有采取任何安全保护措施,导致共计202,730,4 ...

随机推荐

- VS2015在win10上编译的程序不能在Win7上运行的原因

研究了下,搞懂原理了.是VS 2015 编译的问题,因为我是Win 10 ,所以会用到win 10 的SDK ,这个SDK 依赖了Universal C Runtime ,就是API-MS-CRT-X ...

- elinks快捷方式

突然有兴趣看看Linux下的字符模式的浏览器,搜了下有好几个,在Ubuntu里“添加/删除”里找到一个,叫Elinks,安装,然后在终端运行elinks,试用了一下,不错,使用方法也挺简单的,支持多标 ...

- 微服务-注册与发现-zookeeper bydasn

目录 一.微服务注册的概述 二.zookeeper2.1 zookeeper安装启动2.2 zookeeper集群搭建2.3 zkcli操作 一.微服务注册概述 在微服务中,有这么一个东西叫服务注册表 ...

- 开始Flask项目

新建Flask项目. 设置调试模式. 理解Flask项目主程序. 使用装饰器,设置路径与函数之间的关系. 使用Flask中render_template,用不同的路径,返回首页.登录员.注册页. 用视 ...

- 入门项目 A1 start

''' 启动文件入口 ''' from core import src import os import sys # 拿到项目的路径 path = os.path.dirname(__file__) ...

- Python 基于时间的进程通信

import time from multiprocessing import Process,Event def f1(e): time.sleep(2) n = 100 print("子 ...

- Day 2: ASP.NET and python trying

ASP.NET and Python/Javascript Many jQuery plugins that are designed and shared for free on the inter ...

- 使用ssh免密登录

在开发中经常会遇到远程登录服务器,要经常输入密码.有时密码太复杂记不住,还需要保存到本地文件中. 可以使用ssh命令,配置密钥登录,这样就不需要输入密码,一劳永逸,何乐而不为 ^--^ 配置密钥只需要 ...

- 【转】SpringBoot——web项目下读取classpath下的文件心得

在读取springBoot+gradle构建的项目时,如果使用传统的FileInputStream读取文件流或者ResourceUtils工具类的方式,都会失败,下面解释原因: 一.读取文件的三种方式 ...

- Python之os模块和sys模块

OS模块:print(os.getcwd())os.chdir('..') #返回上一层目录print(os.getcwd()) os.makedirs('xxxx') #生成多级递归目录os.mkd ...