手动脱ORiEN壳实战

作者:Fly2015

ORiEN这种壳之前没有接触,到底是压缩壳还是加密壳也不知道,只能试一试喽。需要脱壳的程序是吾爱破解脱壳练习第7期的题目。

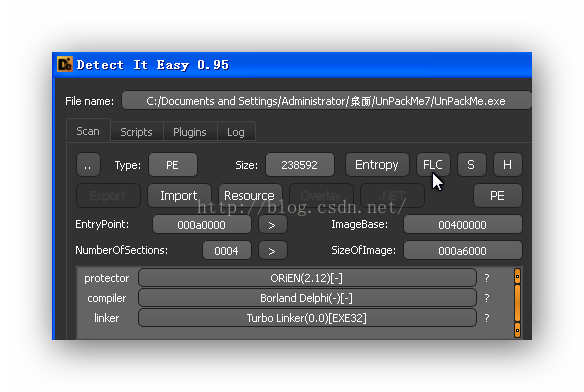

首先对加壳程序进行查壳,这一步也是程序脱壳的必要的一步。

使用DIE工具对加壳程序进行查壳,发现被加壳程序原来是用Delphi语言编写的,这个信息对于找原程序的OEP是很有帮助的。

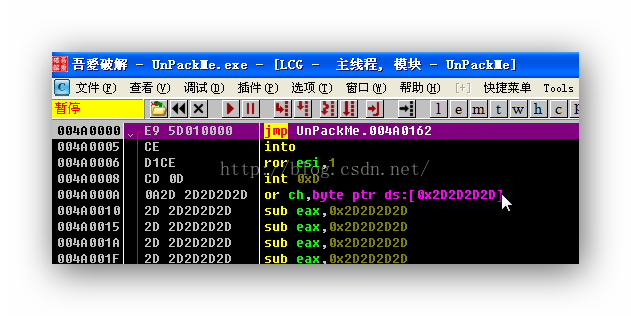

下面OD载入程序进行分析,被加壳程序入口点汇编代码:

对被加壳的程序进行脱壳的时候,先不慌着脱壳,最好先看下程序的汇编代码,F7/F8单步走几步看看,没准你会有新发现。

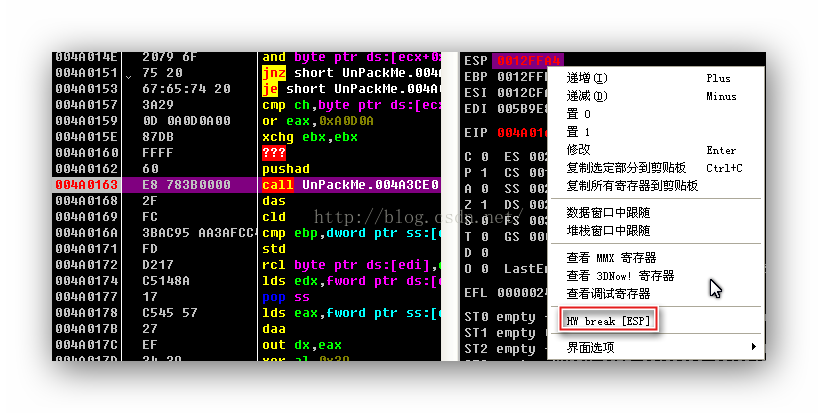

F8单步跟踪几步,发现了PUSHAD指令,继续F8单步到PUSHAD的下一条指令。那就使用ESP定律进行程序的脱壳,在ESP寄存器上下硬件写入断点HW Break。

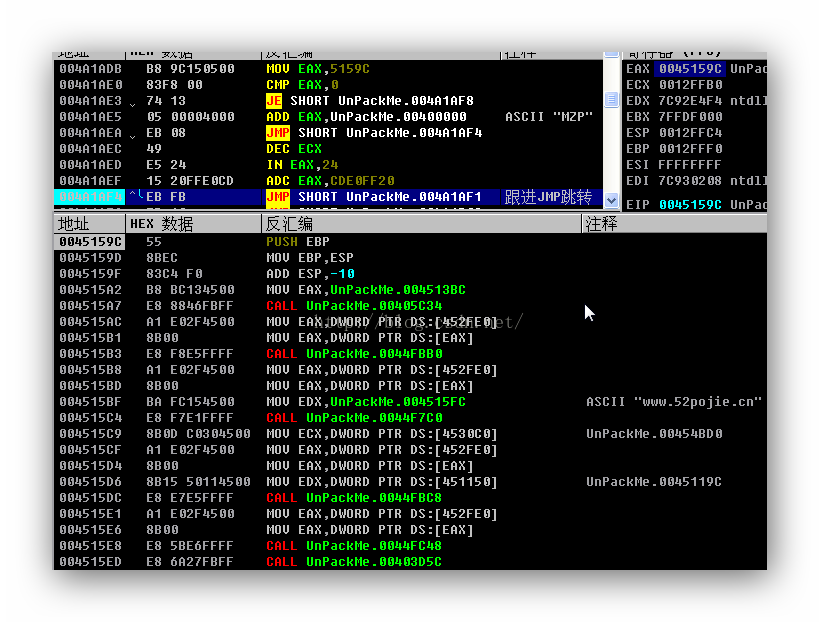

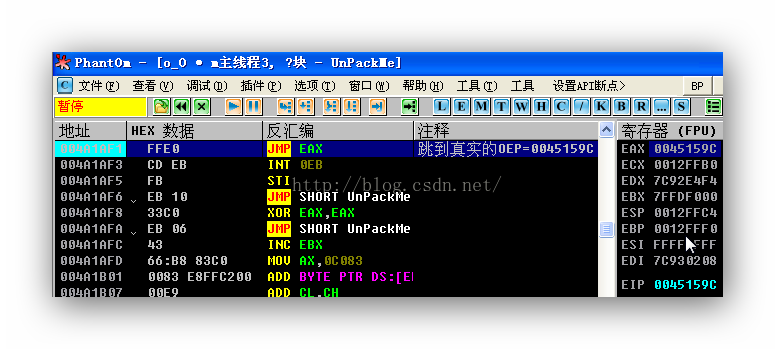

F9运行程序,程序会在刚才下的HW硬件断点地址处断下来。注意观察EAX寄存器的值0045159C,通过对地址0045159C的反汇编发现了比较熟悉的Delphi反汇编入口点代码,很显然地址0045159C就是被加壳原程序的真实OEP的VA。其实,F7单步几步走到地址004A1AF4处,跟进JMP到地址004A1AF1处就会发现原程序的真实OEP。

跟进JMP到地址004A1AF1处,JMP EAX指令中的EAX = 0045159C保存的就是被加壳程序的真实的OEP的VA地址。

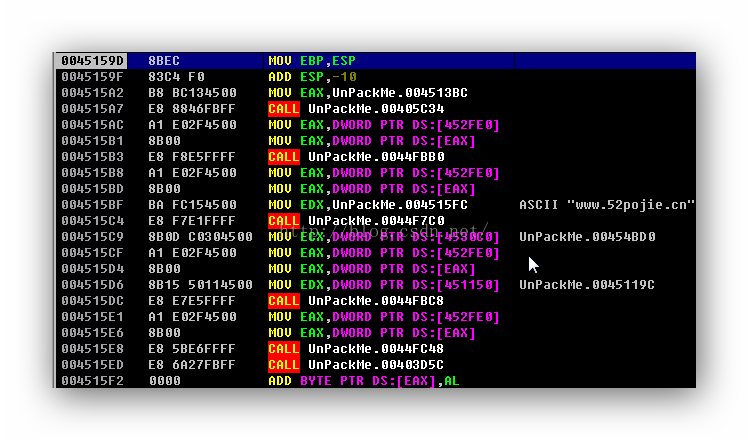

F7单步跟进到地址0045159C处,果然找到了Delphi的反汇编的入口点。

OK,被加壳程序的真实的OEP找到了,就可以对加壳程序进行内存的Dump和IAT表的修复。不过对于加壳程序找到OEP以后,建议使用Load PE和RECImport 工具或者Scylla来进行程序的内存Dump和IAT表的修复,比OD的OllyDump插件更灵活。先用Load PE对该程序进行 完全脱壳 的内存Dump,在RECImport 中填入被加壳程序的真实OEP的RVA地址0005159C,自动获取IAT表并剪切掉无效函数指针,修复抓取的内存Dump文件即可实现脱壳。

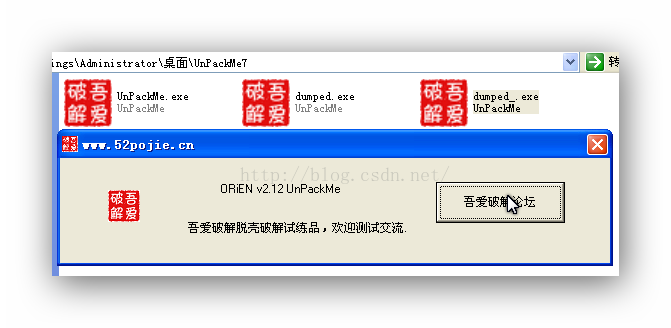

OK,运行一下脱壳完成的程序,证明自己脱壳成功。

ORiEN脱壳分析文档和脱壳以后的程序的下载地址:http://download.csdn.net/detail/qq1084283172/8898321

手动脱ORiEN壳实战的更多相关文章

- 手动脱RLPack壳实战

作者:Fly2015 吾爱破解论坛培训第一课选修作业练习的第7题. 这个壳没听说过.可是脱起来比較简单.依据ESP定律就可以直达光明,Dump出原来的程序. 老规矩.首先对须要脱壳的程序进行查壳处理. ...

- 手动脱WinUpack 壳实战

作者:Fly2015 吾爱破解培训第一课选修作业第6个练习演示样例程序.不得不反复那句话,没见过这样的壳,该壳是压缩壳的一种,相对于压缩壳,加密壳的难度要大一些.特别是IAT表的修复问题上. 首先分别 ...

- 手动脱NsPacK壳实战

作者:Fly2015 这里脱壳的程序是吾爱破解培训的作业2,相较于作业1略微要强一点,可是仅仅要掌握了脱壳的ESP定律,脱这个Nspack壳并不难.只是还是蛮有意思的. 1.使用查壳软件对加壳的程序进 ...

- 手动脱UPX 壳实战

作者:Fly2015 Windows平台的加壳软件还是比較多的,因此有非常多人对于PC软件的脱壳乐此不彼,本人菜鸟一枚,也学习一下PC的脱壳.要对软件进行脱壳.首先第一步就是 查壳.然后才是 脱壳. ...

- 手动脱FSG壳实战

作者:Fly2015 对于FSG壳.之前没有接触过是第一次接触.这次拿来脱壳的程序仍然是吾爱破解论坛破解培训的作业3的程序.对于这个壳折腾了一会儿,后来还是被搞定了. 1.查壳 首先对该程序(吾爱破解 ...

- <逆向学习第三天>手动脱FSG壳,修复IAT。

其实对于简单的壳来说,脱壳常用的方法也无非是那几种,但是每种有每种的好处,具体使用那种方法视情况而定,我今天学习的这个壳很简单,但是重点在于修复IAT. 一.查壳: FSG 2.0的壳. 二.脱壳: ...

- 手动脱UPX压缩壳

示例程序演示 样例程序选择win7自带的notepad.exe,该程序原本是没有加壳的: 拷贝notepad.exe文件一个副本,重命名为notepad - upx.exe,我们对notepad - ...

- 手动脱Mole Box壳实战总结

作者:Fly2015 这个程序是吾爱破解脱壳练习第8期的加壳程序,该程序的壳是MoleBox V2.6.5壳,这些都是广告,能够直接无视了.前面的博客手动脱Mole Box V2.6.5壳实战中已经给 ...

- 手动脱KBys Packer(0.28)壳实战

作者:Fly2015 吾爱破解培训第一课选修作业第5个练习程序.在公司的时候用郁金香OD调试该加壳程序的时候出了点问题,可是回家用吾爱破解版的OD一调试,浑身精神爽,啥问题也没有. 首先使用查壳工具对 ...

随机推荐

- 【转载】Android应用AsyncTask处理机制详解及源码分析

[工匠若水 http://blog.csdn.net/yanbober 转载烦请注明出处,尊重分享成果] 1 背景 Android异步处理机制一直都是Android的一个核心,也是应用工程师面试的一个 ...

- PAT-1167(Cartesian Tree)根据中序遍历序列重建最小堆

Cartesian Tree PAT-1167 一开始我使用数组进行存储,但是这样可能会导致无法开足够大的数组,因为树如果是链表状的则无法开这么大的数组(虽然结点很少). 正确的解法还是需要建树,使用 ...

- 在ASP.NET Core中用HttpClient(一)——获取数据和内容

在本文中,我们将学习如何在ASP.NET Core中集成和使用HttpClient.在学习不同HttpClient功能的同时使用Web API的资源.如何从Web API获取数据,以及如何直接使用Ht ...

- Java概述与准备

Java概述 Java语言背景介绍 Java之父:詹姆斯·高斯林(James Gosling) java语言的三个版本: JavaSE: Java 语言的(标准版),用于桌面应用的开发,是其他两个 ...

- python文件操作以及循环小结

Python中的文件使用建议使用 with open(filename, "r") as f: 的形式进行文件操作,如果忘记关闭文件指针的话,他会帮你自己关闭文件, 如果使用原来的 ...

- C# 自定义时间进度条

这篇文章对我帮助极大,我模仿着写了两遍大概摸清楚了自定义控件的流程.https://www.cnblogs.com/lesliexin/p/13265707.html 感谢大佬 leslie_xin ...

- LevelDB 源码解析之 Varint 编码

GitHub: https://github.com/storagezhang Emai: debugzhang@163.com 华为云社区: https://bbs.huaweicloud.com/ ...

- Java类集框架详细汇总-底层分析

前言: Java的类集框架比较多,也十分重要,在这里给出图解,可以理解为相应的继承关系,也可以当作重要知识点回顾: Collection集合接口 继承自:Iterable public interfa ...

- 运行ASP.NET程序(4)

运行ASP.NET程序有两种方式: 直接点击如图标志的按钮可直接运行,还可以选择浏览器 第二种:F5 两者没区别,看个人习惯

- [Fundamental of Power Electronics]-PART II-8. 变换器传递函数-8.3 阻抗和传递函数图形的构建

8.3 阻抗和传递函数图形的构建 通常,我们可以通过观察来绘制近似的bode图,这样没有大量混乱的代数和不可避免的有关代数错误.使用这种方法可以对电路运行有较好的了解.在各种频率下哪些元件主导电路的响 ...