PHP变量覆盖漏洞整理

昨天群里HW的大佬们都在传某某服终端检测响应平台edr存在大量RCE的洞

官网上关于EDR的介绍是这么写的

终端检测响应平台EDR,围绕终端资产安全生命周期,通过预防、防御、检测、响应赋予终端更为细致的隔离策略、更为精准的查杀能力、更为持续的检测能力、更为快速的处置能力。在应对高级威胁的同时,通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统

存在这种级别的漏洞,确实危害极大

根据已知消息存在PHP变量覆盖漏洞

部分代码如下

/**

* 显示表单

* @param array $params 请求参数

* @return

*/

$show_form = function($params) use(&$strip_slashes, &$show_input) {

extract($params);

$host = isset($host) ? $strip_slashes($host) : "127.0.0.1";

$main = function($argv) {

extract($argv);

if (!isset($code)){

return;

}

eval($code);

};

借此机会回顾整理一下变量覆盖漏洞的一些知识

既然叫变量覆盖,顾名思义,就是我们能自定义某些参数变量,来替换掉原有的变量

常见的可能出现变量覆盖的场景有$$ extract() parse_str() import_request_variables() 开启了全局变量注册

0x01 $$

$$为可变变量,举例子来说

// 引用变量

$$var = "PHP中文网";

// 输出$var的值

echo $var . "

";

// 输出$$var的值

echo $$var . "

";

// 输出$PHP的值

echo "$PHP";

---------------------

本文著作权归作者所有。

商业转载请联系作者获得授权,非商业转载请注明出处。

来源地址:https://www.php.cn/php-weizijiaocheng-415613.html

来源:php中文网(www.php.cn)

版权声明:转载请附上原文链接!

$var="php";

$$var="jsp";

echo $var; php

echo $$var; jsp

echo "$php"; jsp

很清晰很明了

此符号常常与foreach一起出现,foreach遍历数组的名字,又把数组键名做变量,数组键值做变量值,导致值被覆盖

$name="lcx";

foreach ($_GET as $key => $value) 数组 as 键=>值

$$key = $value;

。。。。。。

echo $name;

碰巧用到name参数

你get方式传参数xxx.php?name=lcxlcxlcx

按照代码写法,$name(即$$key)=lcxlcx(即$value)

最后echo出来的$name值都变成lcxlcx了,不是原来的lcx了,$name被你的输入覆盖了

怎么办?

别这么写就完了

0x02 extract()

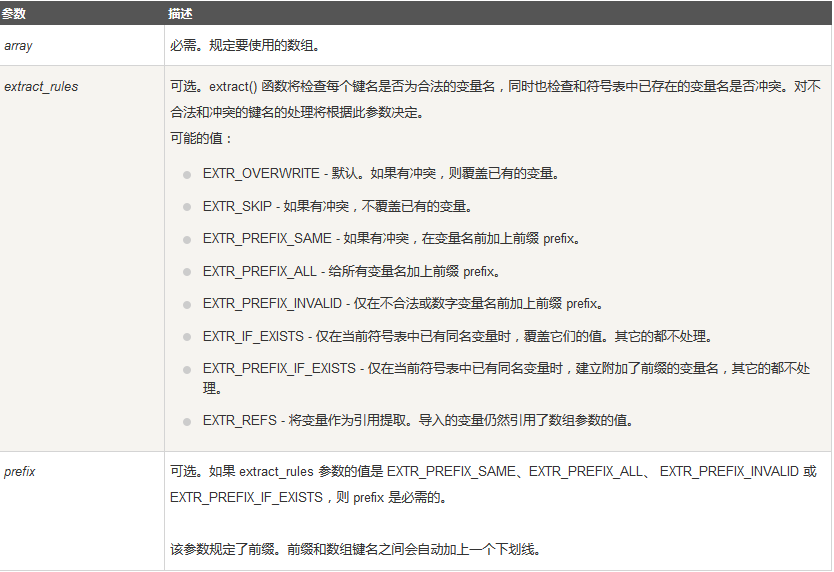

extract() 函数从数组中将变量导入到当前的符号表

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量

extract(array,extract_rules,prefix)

举个例子,你要是知道对面代码怎么写的,就可以构造相应的传递参数,进行覆盖

<?php

$id=1;

extract($_GET);

echo $id;

?>

我传递了?id=1234 则$id被覆盖成1234了

怎么办?

extract($_GET,EXTR_SKIP);

用上EXTR_SKIP参数,有冲突不覆盖原有变量

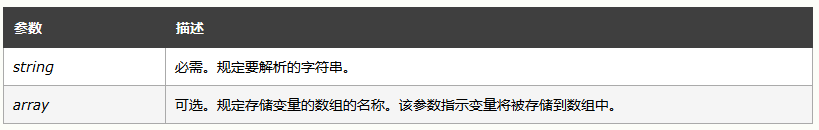

0x03 parse_str()

parse_str() 函数用于把查询字符串解析到变量中,如果没有array 参数,则由该函数设置的变量将覆盖已存在的同名变量

parse_str(string,array)

如果未设置 array 参数,由该函数设置的变量将覆盖已存在的同名变量

<?php

$name="lll";

$age="12";

parse_str("name=lcx&age=18");

echo $name;

echo $age;

?>

$name与$age已经被覆盖了

这是很危险的,按照代码构造参数,进行绕过过滤

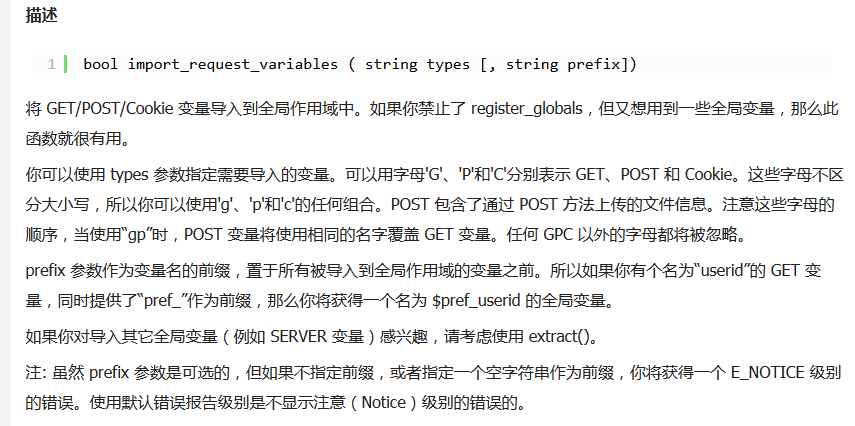

0x04 import_request_variables()

在 register_global = off 时,把 GET/POST/Cookie 变量导入全局作用域中

<?php

import_request_variables("g", "get_");

echo $get_id;

?>

0x05 全局变量注册

register_globals用来注册全局变量

当register_globals全局变量设置开启时,传递过来的值会被直接注册为全局变量而使用,这会造成全局变量覆盖

要么关了,要么用新版本PHP吧,新版本没有这个东西了

随便转载,请标明作者出处

PHP变量覆盖漏洞整理的更多相关文章

- ctf变量覆盖漏洞:

1.变量覆盖: ①:针对extract函数的变量覆盖漏洞: <?php @error_reporting(E_ALL^E_NOTICE); require('config.php'); if($ ...

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- 变量覆盖漏洞学习及在webshell中的运用

一.发生条件: 函数使用不当($$.extract().parse_str().import_request_variables()等) 开启全局变量 二.基础了解: 1.$$定义 $$代表可变变量, ...

- 7. 由一道ctf学习变量覆盖漏洞

0×00 背景 近期在研究学习变量覆盖漏洞的问题,于是就把之前学习的和近期看到的CTF题目中有关变量覆盖的题目结合下进一步研究. 通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导 ...

- php之变量覆盖漏洞讲解

1.变量没有初始化的问题(1): wooyun连接1:[link href="WooYun: PHPCMS V9 member表内容随意修改漏洞"]tenzy[/link] $up ...

- Web安全之变量覆盖漏洞

通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导致变量覆盖漏洞场景有:$$使用不当,extract()函数使用不当,parse_str()函数使用不当,import_reques ...

- 代码审计-MetInfo CMS变量覆盖漏洞

0x01 代码分析 安装好后是这样的 漏洞文件地址\include\common.inc.php 首先是在这个文件发现存在变量覆盖的漏洞 foreach(array('_COOKIE', '_POST ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- 2020/2/1 PHP代码审计之变量覆盖漏洞

0x00 变量覆盖简介 变量覆盖是指变量未被初始化,我们自定义的参数值可以替换程序原有的变量值. 0x01 漏洞危害 通常结合程序的其他漏洞实现完整的攻击,比如文件上传页面,覆盖掉原来白名单的列表,导 ...

随机推荐

- Swoole_process实现进程池的方法

Swoole 的进程之间有两种通信方式,一种是消息队列(queue),另一种是管道(pipe),对swoole_process 的研究在swoole中显得尤为重要. 预备知识 IO多路复用 swool ...

- XML技术

XML是一种可扩展标记语言,用来标记数据.定义数据类型,1998年由W3W发布1.0.版本,与HTML语言相比,可以自定义可扩展标签格式,但是语法严格. XML可以用来存储数据,可移植性强,主要充当配 ...

- 自动执行文件夹中的py文件

写一个函数,接收一个地址,执行其中的py文件,包括子文件.path.endswith('.py') 判断以'.py'结尾,是什么类型的文件.os.system('python %s'%path) 模拟 ...

- @classmethod和@staticmethod修饰符

@classmethod和@staticmethod 一般来说,要使用某个类的方法,需要先实例化一个对象再调用方法. 而使用@staticmethod或@classmethod,就可以不需要实例化,直 ...

- 二进制方式安装 k8s

推荐个好用的安装k8s的工具 https://github.com/easzlab/kubeasz 该工具基于二进制方式部署 k8s, 利用 ansible-playbook 实现自动化 1.1 ...

- CentOS 7安装Python3 笔记

当前系统为阿里云的CentOS7.3 64位操作系统. 为了能让后续安装的软件(django,uwsgi,nginx等)尽量减少出现bug的几率,先把可能的依赖包都安装上. 一.安装依赖包 yum - ...

- POJ1456 Supermarket 题解

思维题. 关键在于如何想到用堆来维护贪心的策略. 首先肯定是卖出的利润越大的越好,但有可能当前这天选定了利润最大的很久才过期而利润第二大的第二天就过期,这时的策略就不优了. 所以我们必须动态改变策略, ...

- odoo时间过滤

Odoo中本日.本月.上月过滤器实现方法 Odoo中本日.本月.上月过滤器实现方法<filter string="今日订单" name="today" ...

- xampp搭建开源项目iwebshop后,服务器重启后再启动xampp显示组件都启动ok,但是实际启动失败解决办法

最近用xampp搭建了开源商城项目iwebshop,刚搭建完没问题,可是周一来因为服务器重启了,我再启动xampp,显示组件都启动ok了,但是用linux命令查看相关组件的进程时,发现实际没启动起来, ...

- videojs文档翻译Guides-Plugins

Video.js Plugins Video.js的一大优势在于其插件生态系统,允许来自世界各地的作者分享他们的视频播放器定制.这包括从最简单的UI调整到新的播放技术和资源处理程序的一切! 因为我们将 ...