[BUUCTF]REVERSE——[BJDCTF2020]easy

[BJDCTF2020]easy

例行检查,无壳,32位程序

32位ida载入,main函数和字符串理都没有找到有关flag的提示

根据main函数的提示,有关flag的函数应该被藏起来了,在左边的函数列表里一个一个查看,看到quess的函数长得有的像

给了10个数据,每两个数据进行一次变换,变换后长度为50,之后应该是对处理好后的数据进行按位判断,是1输出‘*’,否则输出‘ 空格 ’,估计对处理后的数据转换成了2进制32行到46行的处理数据里有些函数看不大懂,百度后发现是宏定义

所以我们这边对数据的操作是每两个数据为一组,分别取出他们的高字节(前16位)和低字节(后16位)去组成一个新的数,高低位分别为32字节,新的数的高字节是每组的第二个数的高字节+低字节,新数的低字节是每组第一个数的高字节+低字节,注意最后生成的数据的长度是50

拿一组数据说明一下

所以得到的新数的二进制是10001001001111110001111111111110100111111000110001

依次类推可以算出其他4组数据的结果,最后得到的5组数据是

10001001001111110001111111111110100111111000110001

10001010101000010010001000010010100100001000111001

11111111111000011100001000010011111111001000110101

10001100011000010110001000010000100100001000110011

10001100011111110001111110010000100100001111110001

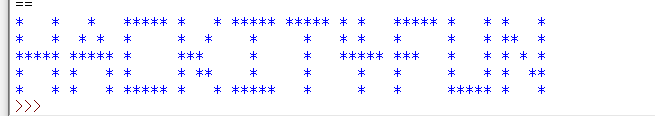

- 最后按位比较一下,是1输入‘*’,否则输出空格,每输出5个字符输出一个空格

exp

a='1000100100111111000111111111111010011111100011000110001010101000010010001000010010100100001000111001111111111110000111000010000100111111110010001101011000110001100001011000100001000010010000100011001110001100011111110001111110010000100100001111110001'

for i in range(250):

if a[i]=='1':

print ('*',end="")

else:

print (' ',end="")

if (i+1)%5==0:

print (' ',end="")

if (i+1)%50==0:

print ('\n',end="")

输出字符HACKIT4FUN

拿去尝试一下发现是flag

flag{HACKIT4FUN}

[BUUCTF]REVERSE——[BJDCTF2020]easy的更多相关文章

- [BUUCTF]REVERSE——[BJDCTF2020]BJD hamburger competition

[BJDCTF2020]BJD hamburger competition 附件 步骤: 例行检查,64位程序,无壳儿 由于unity是用C++开发的,这里就不用IDA了,直接用dnspy看源码 在B ...

- [BUUCTF]REVERSE——[BJDCTF2020]JustRE

[BJDCTF2020]JustRE 附件 步骤: 例行查壳儿,无壳儿,32位程序 32位ida载入,main函数没看懂,shift+f12检索了一下程序里的字符串,发现了一个类似于flag的字符串 ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [leetcode] 7. Reverse Integer (easy)

原题 水题 唯一注意的点就是数字溢出 class Solution { public: int reverse(int x) { long long MAX = ((long long)1 <& ...

- BUUCTF | [RoarCTF 2019]Easy Calc

看一下页面源码,发现了提示: calc.php?num=encodeURIComponent($("#content").val()) $("#content" ...

- [BJDCTF2020]Easy MD5

0x00 知识点 password='".md5($pass,true)."' 链接: https://www.jianshu.com/p/12125291f50d ffifdy ...

- [BUUOJ记录] [BJDCTF2020]Easy MD5

各种关于md5的Bypass操作,都是基本操作,考察数组绕过.弱类型比较绕过以及md5($password,true) ByPass 1.利用md5($password,true)实现SQL注入 F1 ...

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

- [BUUCTF]REVERSE——firmware

firmware 附件 步骤: 检查文件没有看出什么,ida载入一堆乱码,看了其他师傅的wp才知道要先binwalk对文件进行提取 120200.squashfs这是一个linux的压缩文件 我们需要 ...

随机推荐

- MySQL5.5.33对应的JDBC驱动包怎样使用?

双击msi文件就会自动安装,然后找到安装路径下的jar,并把它加到类路径下,如手动编译和执行时javac -classpath c:\program files\...\mysql.jar;... m ...

- 交叉编译环境的linaro-gdb可以用了,结果打开core文件,显示堆栈都是??

交叉编译环境的linaro-gdb可以用了,结果打开core文件,显示堆栈都是?? aarch64-linux-gun-gdb ./test core warning: /lib/libpthread ...

- 调试:'Object reference note set to an instance of an object.'

今天调试代码遇到一个奇怪的问题,每次调试到 var files = new List<string>()这一行代码,总是报错:System.NullReferenceException: ...

- 爬虫——正则表达式爬取豆瓣电影TOP前250的中英文名

正则表达式爬取豆瓣电影TOP前250的中英文名 1.首先要实现网页的数据的爬取.新建test.py文件 test.py 1 import requests 2 3 def get_Html_text( ...

- CentOS7部署ceph

CEPH 简介 不管你是想为云平台提供Ceph 对象存储和/或 Ceph 块设备,还是想部署一个 Ceph 文件系统或者把 Ceph 作为他用,所有 Ceph 存储集群的部署都始于部署一个个 Ceph ...

- 【备考06组01号】第四届蓝桥杯JAVA组A组国赛题解

1.填算式 (1)题目描述 请看下面的算式: (ABCD - EFGH) * XY = 900 每个字母代表一个0~9的数字,不同字母代表不同数字,首位不能为0. 比如 ...

- 小白秒懂的Windows下搭建基于pytorch的深度学习环境

配置环境总体思路 1.依据python版本选择对应Anaconda版本: 2.依据显卡驱动版本选择对应的CUDA版本: 3.依据CUDA版本选择对应的cudnn和pytorch版本. 一.Anacon ...

- 洛谷 P4135 作诗(分块)

题目链接 题意:\(n\) 个数,每个数都在 \([1,c]\) 中,\(m\) 次询问,每次问在 \([l,r]\) 中有多少个数出现偶数次.强制在线. \(1 \leq n,m,c \leq 10 ...

- Atcoder Grand Contest 030 F - Permutation and Minimum(DP)

洛谷题面传送门 & Atcoder 题面传送门 12 天以前做的题了,到现在才补/yun 做了一晚上+一早上终于 AC 了,写篇题解纪念一下 首先考虑如果全是 \(-1\) 怎么处理.由于我 ...

- 19.Happy Number-Leetcode

Write an algorithm to determine if a number is "happy". A happy number is a number defined ...