20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践

实验内容

- 使用webgoat进行XSS攻击、CSRF攻击、SQL注入

- XSS攻击:Stored XSS Attacks、Reflected XSS Attacks

- CSRF攻击:Cross SSite Request Forgery(CSRF)、CSRF Prompt By-Pass

- SQL注入攻击:Numeric SQL Injection、Log Spoofing、String SQL Injection、Database Backdoors step1、Database Backdoors step2、Blind Numeric SQL Injection

实验过程

webgoat

xss攻击

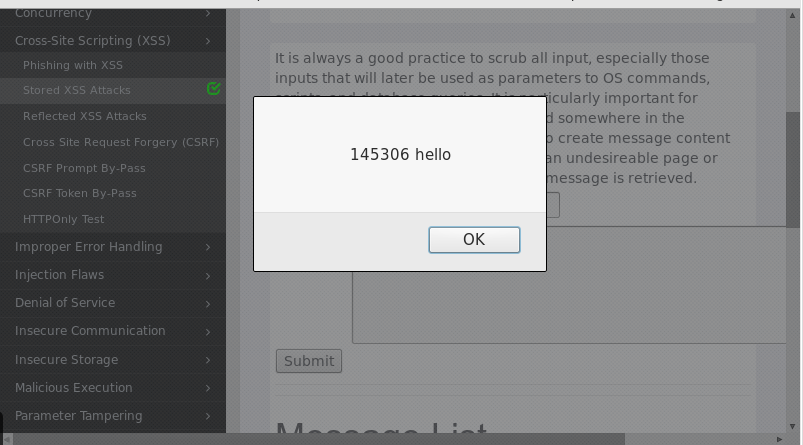

1.stored xss attacks

2.reflectd xss attacks

同样是在输入框中输入代码,之后点击提交攻击。

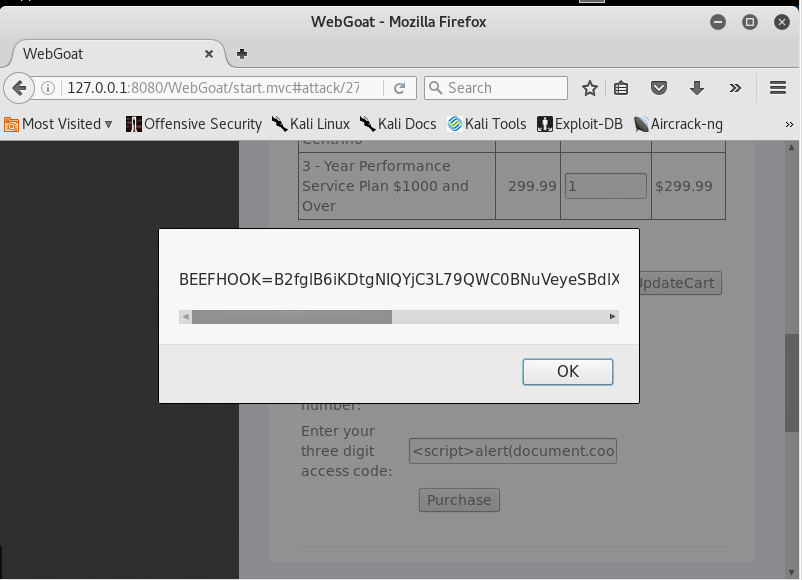

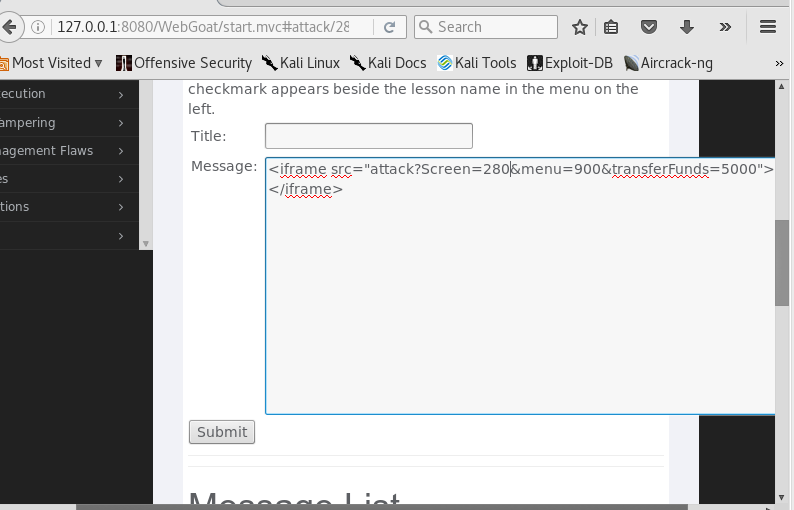

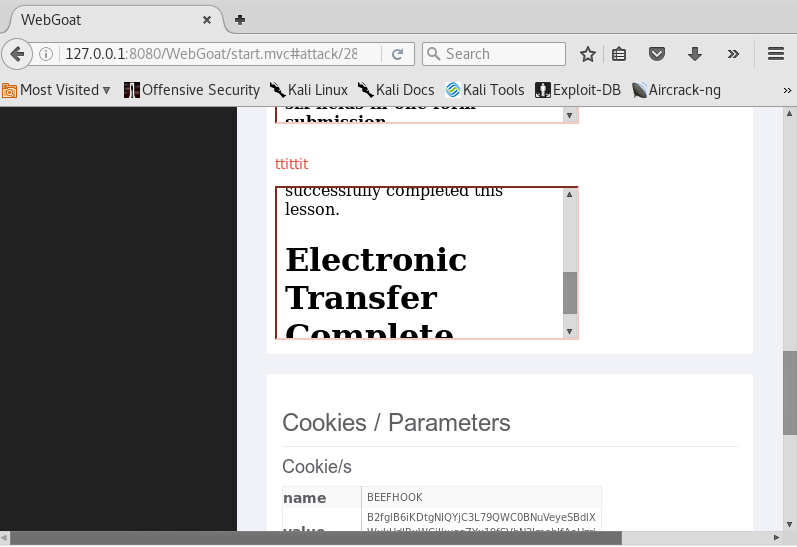

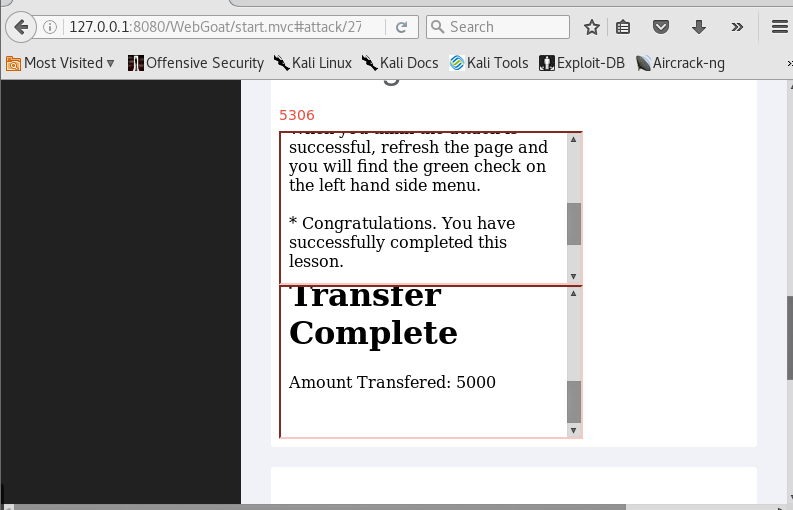

4.Cross Site Request Forgery 攻击

- 跨站请求伪造攻击。攻击者盗用身份,发送恶意请求。 要完成一次CSRF攻击,受害者必须依次完成两个步骤:1.登录受信任的网站A,并在本地生成Cookie;2.不退出登录的情况下,网文危险网站B。

5.CSRF Prompt By-Pass攻击

- 与上一个实验相似,发送恶意请求。将参数写入title。

SQL注入攻击

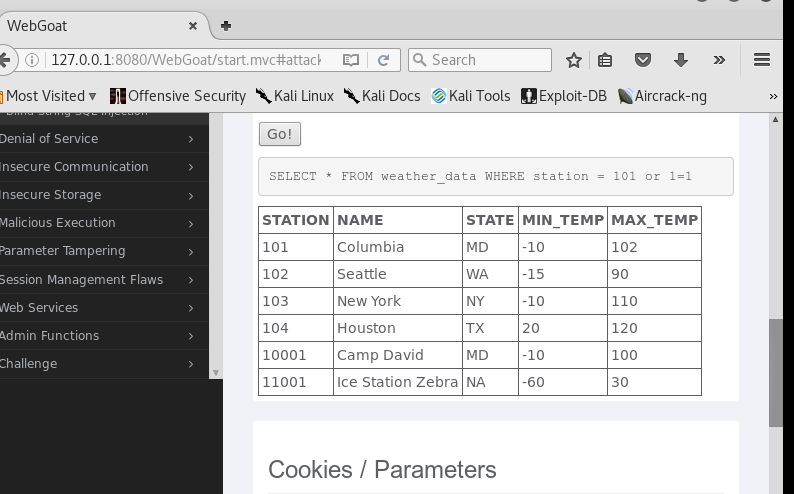

Numeric SQL Injection

- 通过sql注入取得所有天气信息。

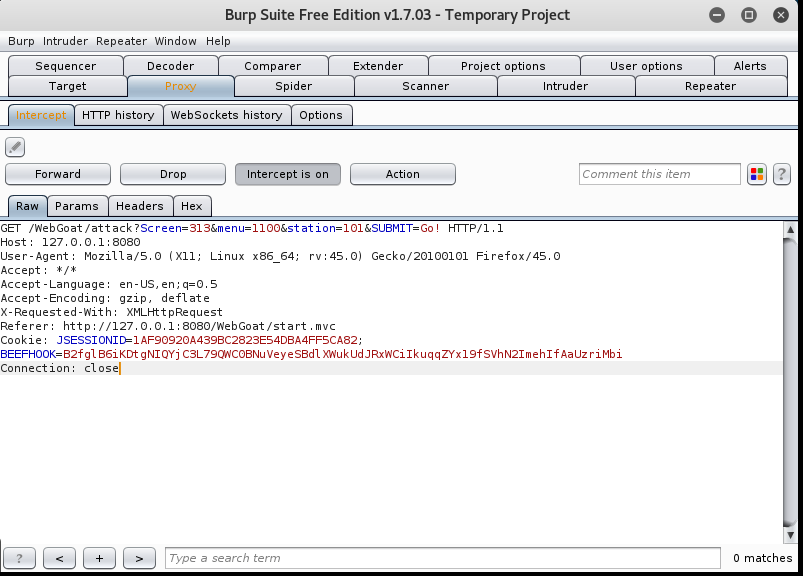

- 使用Burpsuite代理,对网页传送的内容编辑之后发送给服务器。

- 设置浏览器,与burpsuite:

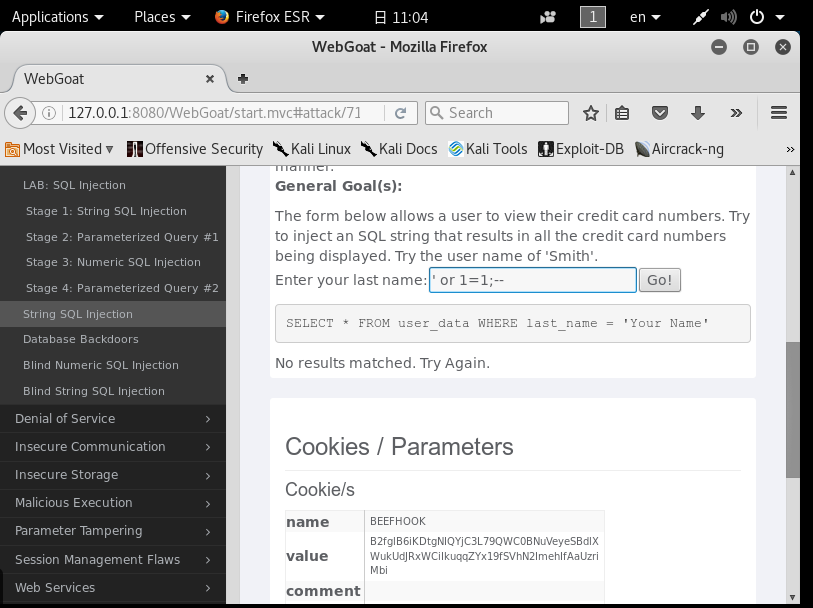

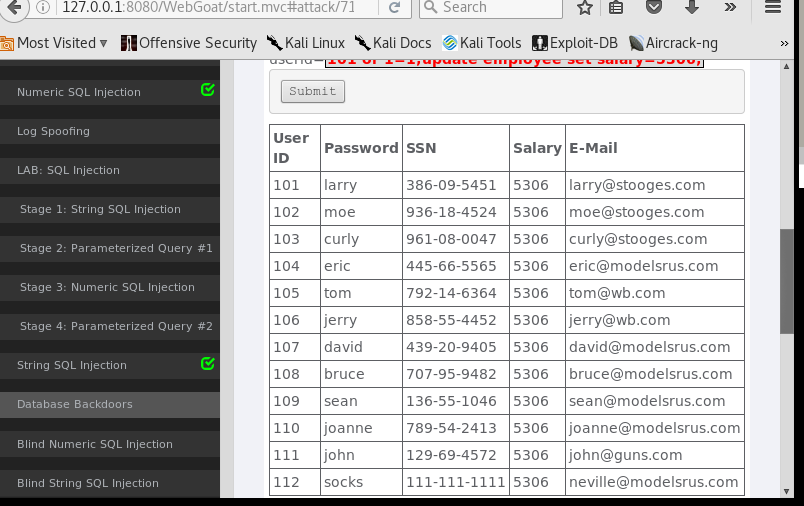

String SQL Injection

- 和上一个实验类似,通过sql注入实现获得所有数据。

- 构造一个永真试’ or 1=1 ;

Database Backdoors

- 实现多条sql语句的注入。

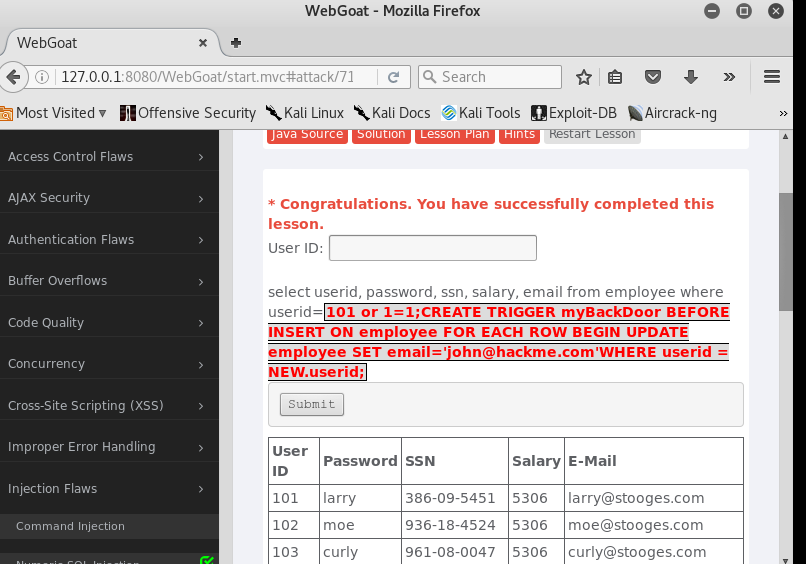

databases Backdoors 2

- 实现使用SQL语句实现在myBackDoor表中一旦添加新用户,那么户表里新用户的邮箱改为题目固定的邮箱。

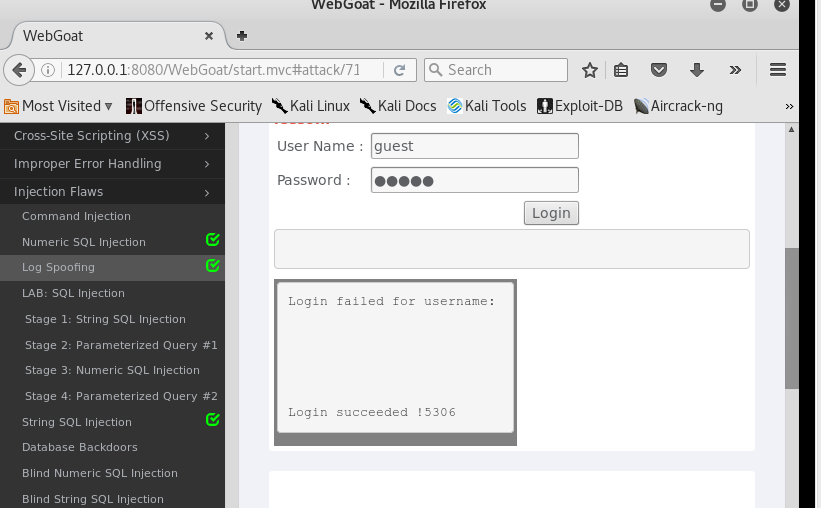

log spoofing

- 通过在输入用户名框回车 换行等字符,出现登录成功的假象。

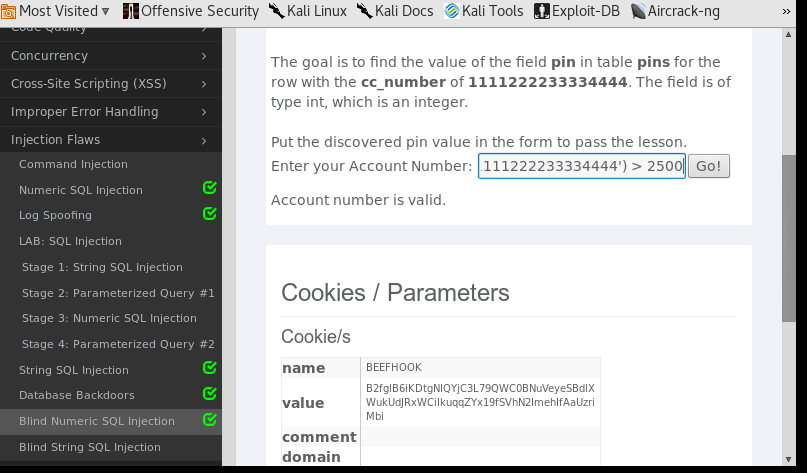

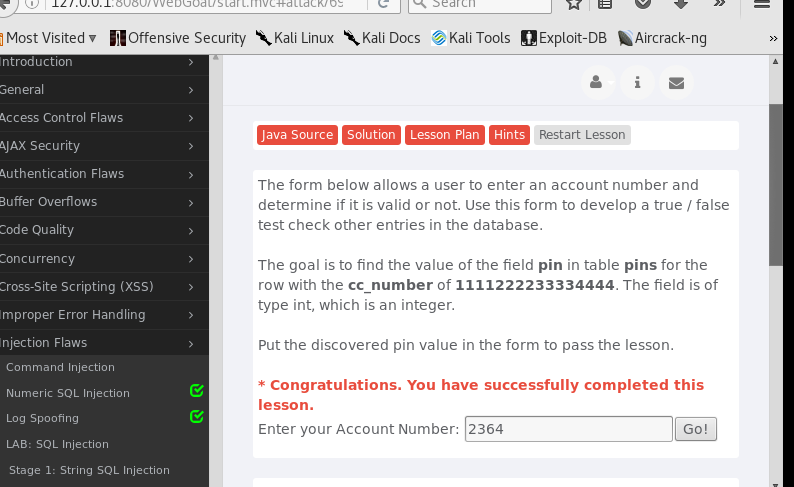

Blind Numeric SQL Injection

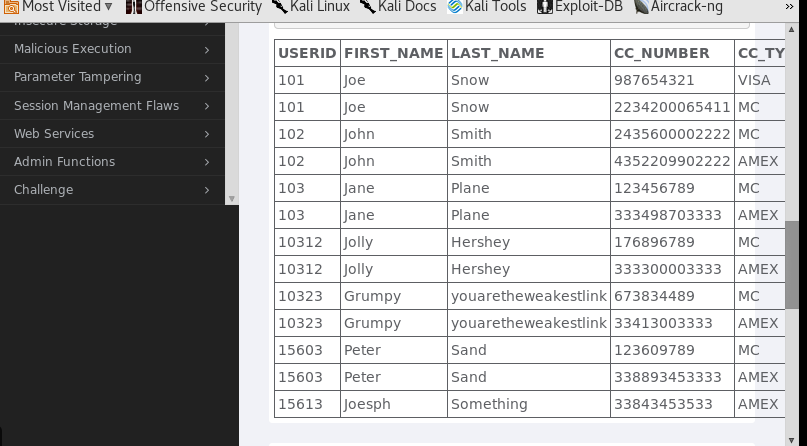

- 该实验的目的是要找cc_number为1111222233334444的pin大小。

- 在number框中输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 5000 );看值是否大于5000;

- 依次尝试,锁定一个范围2250-2375;

- burpsuite设置好代理 抓包然后暴力破解。

问题回答

- SQL注入攻击原理,防御

- 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统。 根据相关技术原理,SQL注入可以分为平台层注入和代码层注入。前者由不安全的数据库配置或数据库平台的漏洞所致;后者主要是由于程序员对输入未进行细致地过滤,从而执行了非法的数据查询。

- 防御:通过正则表达式来操作,对用户输入矫验;不把机密信息明文存放,加密敏感信息。

- XSS攻击的原理,防御

- 原理:XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。这些代码包括HTML代码和客户端脚本。这种类型的漏洞由于被骇客用来编写危害性更大的phishing攻击而变得广为人知。对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而JavaScript是新型的“ShellCode”。

- 防御:对“javascript”这个关键字进行检索,一旦发现提交信息中包含“javascript”,就认定为XSS攻击

- CSRF攻击原理,防御

- SQL注入攻击原理,防御

20145306 网路攻防 web安全基础实践的更多相关文章

- 20145335郝昊《网络攻防》Exp9 Web安全基础实践

20145335郝昊<网络攻防>Exp9 Web安全基础实践 实验内容 理解常用网络攻击技术的基本原理. 完成WebGoat实践下相关实验 实验步骤 XSS注入攻击 Phishing wi ...

- 《网络攻防》Web安全基础实践

20145224陈颢文 <网络攻防>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御: 部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,黑客利用这个bug在数 ...

- 20145326蔡馨熤《网络对抗》—— Web安全基础实践

20145326蔡馨熤<网络对抗>—— Web安全基础实践 1.实验后回答问题 (1)SQL注入攻击原理,如何防御. 原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程 ...

- 20155202《网络对抗》Exp9 web安全基础实践

20155202<网络对抗>Exp9 web安全基础实践 实验前回答问题 (1)SQL注入攻击原理,如何防御 SQL注入产生的原因,和栈溢出.XSS等很多其他的攻击方法类似,就是未经检查或 ...

- 20155210 Exp9 Web安全基础实践

Exp9 Web安全基础实践 实验过程 开启webgoat 输入java -jar webgoat-container-7.1-exec.jar,来运行webgoat 在浏览器输入localhost: ...

- 20155220 Exp9 Web安全基础实践

Exp9 Web安全基础实践 实验过程 开启webgoat 输入java -jar webgoat-container-7.1-exec.jar,来运行webgoat 在浏览器输入localhost: ...

- 20155304 《网络对抗》Exp9 web安全基础实践

20155304 <网络对抗>Exp9 web安全基础实践 实验后回答问题 (1)SQL注入攻击原理,如何防御 攻击原理:web应用程序对用户输入数据的合法性没有判断,攻击者可以在web应 ...

- 20155306白皎 《网络对抗》 Exp9 Web安全基础实践

20155306白皎 <网络对抗> Exp9 Web安全基础实践 一.基本问题回答 SQL注入攻击原理,如何防御 原理是: 就是通过把SQL命令插入到"Web表单递交" ...

- 20145336 张子扬 《网络对抗技术》 web安全基础实践

2014536 张子扬<网络攻防>Exp9 Web安全基础实践 实验准备 开启webgoat 1)开启webgoat,打开WebGoat: java -jar webgoat-contai ...

随机推荐

- Elasticsearch 过滤器

序 本文主要记录es的查询过滤的使用. 使用过滤器 过滤器不影响评分,而评分计算让搜索变得复杂,而且需要CPU资源,因而尽量使用过滤器,而且过滤器容易被缓存,进一步提升查询的整体性能. post_fi ...

- 【linux set命令】shell bash 打印执行的命令

在文件开头加上 set -x 可以打印执行的命令,可以用于调试 set 命令使用方法 https://www.jianshu.com/p/ea406382be3e

- oracle(九)索引扫描

(1)索引唯一扫描(index unique scan) (2)索引范围扫描(index range scan) (3)索引全扫描(index full scan) (4)索引快速扫描(index f ...

- GitLab修改时区

https://yq.aliyun.com/articles/275765 一.背景 今天有同事在GitLab上查看时间的时候,发现GitLab上显示的时间和提交的时间不一致. 本地时间现在为:201 ...

- phpsocketclient以及server样例

一个菜鸟朋友,突然问了我这个问题...如今稍稍有点时间,就写了一个简单的样例给他,顺便贴上来 server端: <? php /** * @author 邹颢 zouhao619@gmail.c ...

- Javascript核心对象

JavaScript的实现包括以下3个部分: 1)核心(ECMAScript):描述了JS的语法和基本对象. 2)文档对象模型 (DOM):处理网页内容的方法和接口 3)浏览器对象模型(BOM):与浏 ...

- 机器学习理论基础学习15---条件随机场(CRF)

一.CRF的由来HMM->MEMM->CRF 二.HMM到MEMM MEMM打破了HMM的观测条件独立假设 三.MEMM到CRF CRF克服了MEMM的label bias problem ...

- java中Integer 和String 之间的转换

java中Integer 和String 之间的转换 将数组转换成字符串:char[] array = {'a','b','c','d','e'};String str = new String(ar ...

- http 之 HTTP_X_FORWARDED_FOR

原文 http://www.imququ.com/post/x-forwarded-for-header-in-http.html 主题 HTTP Nginx 我一直认为,对于从事 Web 前端开 ...

- 《Convolutional Neural Networks for Sentence Classification》 文本分类

文本分类任务中可以利用CNN来提取句子中类似 n-gram 的关键信息. TextCNN的详细过程原理图见下: keras 代码: def convs_block(data, convs=[3, 3, ...