使用Sysmon和Splunk探测网络环境中横向渗透

当前很难在网络中探测攻击者横向渗透,其中原因有很难获取必要的日志和区别正常与恶意行为。本篇文章介绍通过部署Sysmon并将日志发送到SIEM来探测横向渗透。

工具:

Sysmon + Splunk light

安装配置:

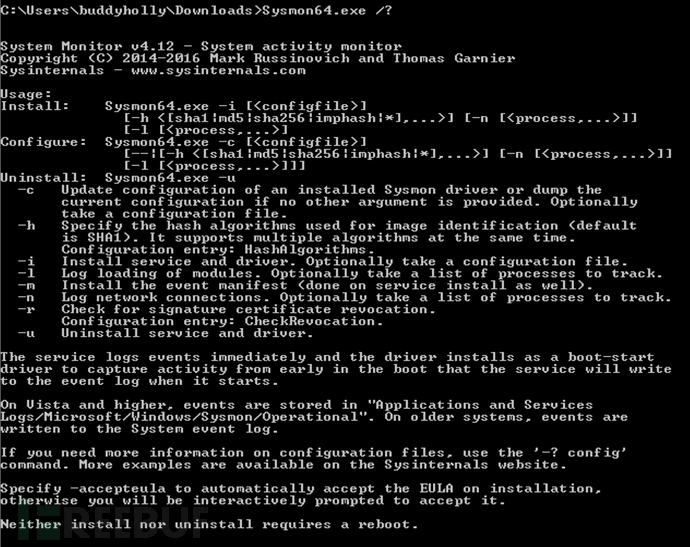

sysmon -i -n

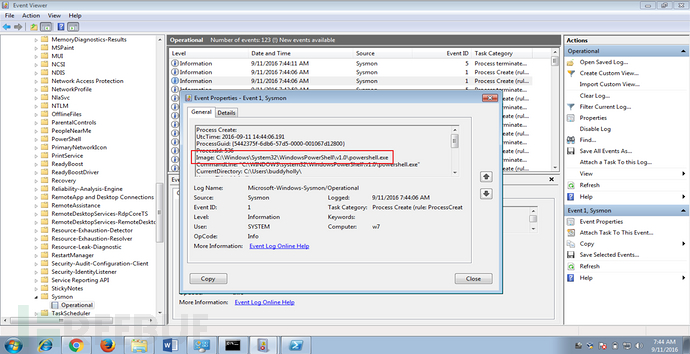

本地查看sysmon事件日志,打开事件查看器- Microsoft - Windows - Sysmon - Operational。如下图可以看到sysmon记录到powershell.exe进程创建:

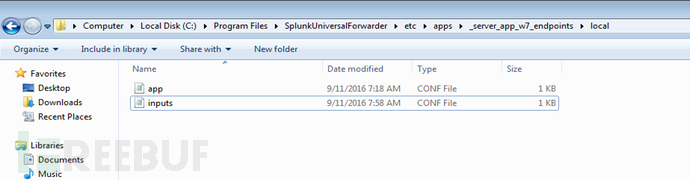

将下列配置写入inputs.conf文件:

[WinEventLog://Microsoft-Windows-Sysmon/Operational] disabled = false renderXml = true

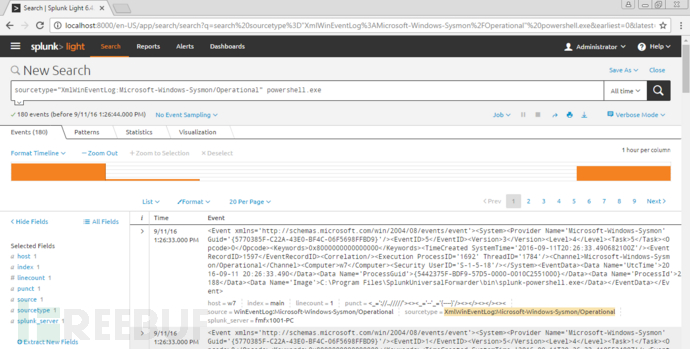

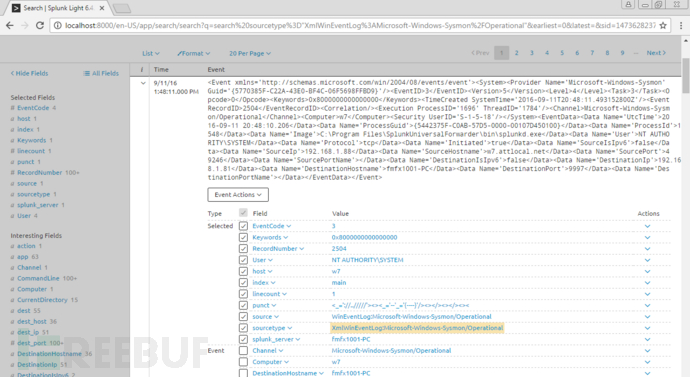

在splunk中查询当前主机的sysmon日志:

sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational"

安装Splunk插件(Splunk "Add-on for MicrosoftSysmon"

)插件下载地址:https://splunkbase.splunk.com/app/1914/#/overview

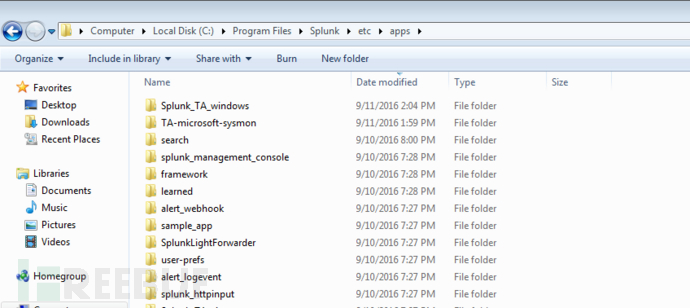

下载加压插件并将插件放到:

C:\ProgramFiles\Splunk\etc\apps

重启Splunk Light.

然后在Splunk中可以看到Sysmon事件已经导入:

sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational"

Sysmon事件ID

在下面的案例中,我们关注如下了两类事件

Event ID 1: Process creation 进程创建

Event ID 3: Network connection 网络连接

时间ID完整介绍见Sysmon官方文档:https://technet.microsoft.com/en-us/sysinternals/sysmon

检测到攻击者建立了SMB会话:

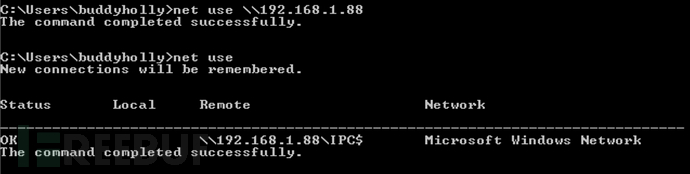

攻击者使用了类似的命令建立SMB会话:

net use \\192.168.1.88

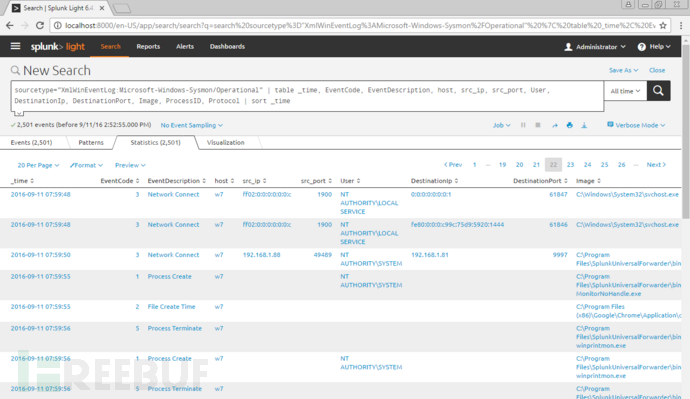

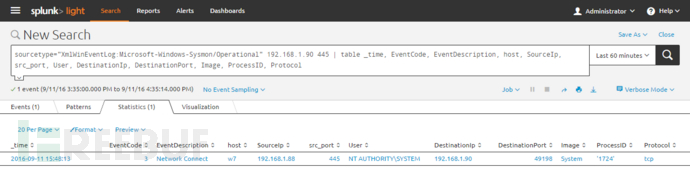

在splunk中搜索Sysmon事件,识别出可疑的SMB会话(445端口):

sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational"192.168.1.90 445 | table _time, EventCode, EventDescription, host, SourceIp,src_port, User, DestinationIp, DestinationPort, Image, ProcessID, Protocol

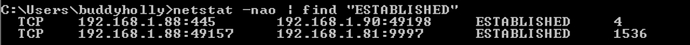

在被攻击机器上面执行下面的命令,看到攻击者建立的SMB会话:

netstat nao | find"ESTABLISHED"

然后通过分析当前的Windows事件日志,辨别进程的创建/终止,网络连接的建立/销毁来区别正常与异常的SMB会话。

探测攻击者使用PowerShell进行横向渗透

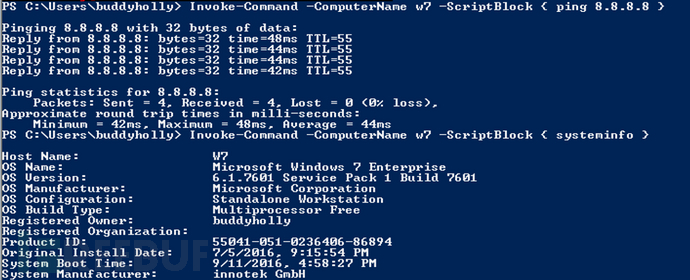

PowerShell初始化 Windows RemoteManagement (WinRM) 的时候会通过5985和5986端口。在这个例子中,攻击者在被攻击机器上面远程执行脚本,或者连接了受害者机器。

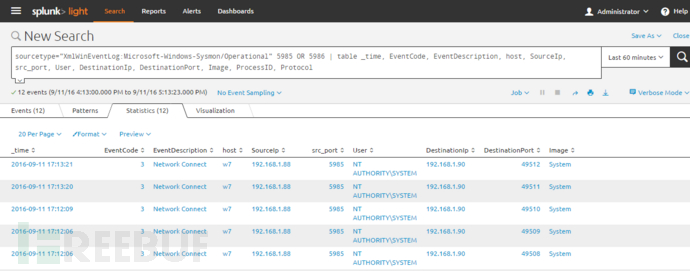

在Splunk中,我们可以通过下面的Sysmon事件来辨识出 恶意的行为,我们可以攻击者使用WinRM

远程连接了被攻击机器的5896端口:

sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational"5985 OR 5986 | table _time, EventCode, EventDescription, host, SourceIp,src_port, User, DestinationIp, DestinationPort, Image, ProcessID, Protocol

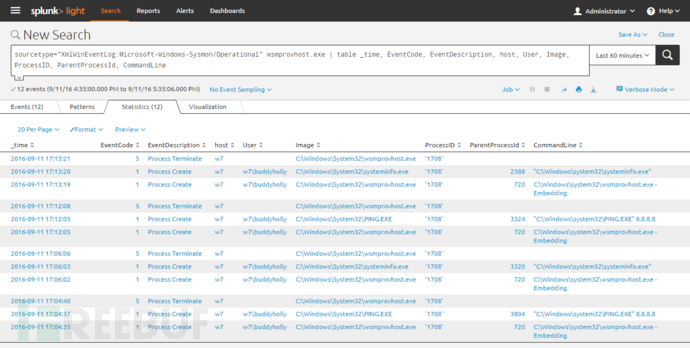

我们可以看到受害者机器上面WinRM Remote PowerShell 进程(wsmprovhost.exe)启动了ping.exe和systeminfo.exe这两个进程,而且我们可以看到执行的命令参数。

sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational"wsmprovhost.exe | table _time, EventCode, EventDescription, host, Image,ProcessID, ParentProcessId, CommandLine

上面的案例经常会发生在大家的网络环境中,有时候攻击者会使用原生的系统工具来使隐藏恶意行为,所以熟悉自己网络环境中的正常行为非常重要。

原文: <http://www.incidentresponderblog.com/2016/09/detecting-lateral-movement-using-sysmon.html>

相关文章:

tracking_hackers_on_your_network_with_sysinternals_sysmon.pdf

使用Sysmon和Splunk探测网络环境中横向渗透的更多相关文章

- 在低带宽或不可靠的网络环境中安装 Visual Studio 2017

在低带宽或不可靠的网络环境中安装 Visual Studio 2017 2017-4-141 分钟阅读时长 作者 https://docs.microsoft.com/zh-cn/visualstu ...

- 使用pipework将Docker容器配置到本地网络环境中

使用pipework将Docker容器配置到本地网络环境中 需求 在使用Docker的过程中,有时候我们会有将Docker容器配置到和主机同一网段的需求.要实现这个需求,我们只要将Docker容器和主 ...

- 使用pipework将Docker容器桥接到本地网络环境中

在使用Docker的过程中,有时候我们会有将Docker容器配置到和主机同一网段的需求.要实现这个需求,我们只要将Docker容器和主机的网卡桥接起来,再给Docker容器配上IP就可以了.pipew ...

- 嵌入式 hi3518平台获取网络环境中的ip、netmask、broadcast等信息

<span style="font-family:Courier New;"> /********************************** (C) COPY ...

- Neutron VxLAN + Linux Bridge 环境中的网络 MTU

1. 基础知识 1.1 MTU 一个网络接口的 MTU 是它一次所能传输的最大数据块的大小.任何超过MTU的数据块都会在传输前分成小的传输单元.MTU 有两个测量层次:网络层和链路层.比如,网络层 ...

- Linux网络管理2---(网络环境查看命令、网络测试命令)

1.网络环境查看命令 ifconfig命令 查看或临时修改网络状态的命令 可以看到IP.子网掩码……信息 关闭和启动网卡 ifdown 网卡设备名(比如: ifdown eth0):禁用该网卡设备 i ...

- 在 Linux 平台及 IPv4 环境中构建 IPv6局域网 测试环境

在 Linux 平台及 IPv4 环境中构建 IPv6 测试环境 1 IPv6简介 IPv6(Internet Protocol Version 6)作为 IPv4 的升级版本,它是作为一共软件升级安 ...

- 网络通讯中 bind函数的作用

面向连接的网络应用程序分为客户端和服务器端.服务器端的执行流程一般为4步,客户端程序相对简单,一般需要两个步骤. 服务器端执行流程4步如下: (1)调用socket函数,建立一个套接字,该套接字用于接 ...

- 理解Docker(6):若干企业生产环境中的容器网络方案

本系列文章将介绍 Docker的相关知识: (1)Docker 安装及基本用法 (2)Docker 镜像 (3)Docker 容器的隔离性 - 使用 Linux namespace 隔离容器的运行环境 ...

随机推荐

- 实训四(cocos2dx sharesdk集成-1)

随着项目的进行,好像陷入的技术优先的迷局,对那些可以实现的功能,代码的编写上越来越漫不经心,反而对没有掌握的技术求之若渴,不免显得有些好高骛远.在没有掌握之前,思考.学习.交流也是一种快乐与享受. 言 ...

- Linux 信号:signal 与 sigaction

0.Linux下查看支持的信号列表: france@Ubuntux64:~$ kill -l ) SIGHUP ) SIGINT ) SIGQUIT ) SIGILL ) SIGTRAP ) SIGA ...

- 用户场景模拟+Spec

场景模拟: Spec: 浏览包车信息-->登录-->选择包车城市-->选择去/回程-->选择路线-->预定-->选择包车日期-->出发时间和地点--> ...

- 数据平面可编程与SDN关系理解,以及数据平面可编程的理解

数据平面可编程与SDN关系 狭义 广义 数据平面可编程的理解 狭义 广义

- A brief introduction of myself

来到博客园的第二天.晚上天色墨蓝,余热未退,北京这里的秋风干松爽利,和小组的伙伴们吃了一顿饱饱的香锅,按照咱们国人的传统,所有的事情在饭桌上都解决了,包括队员之间相互的认识和短期任务的分配以及后期的团 ...

- 4种PHP回调函数风格

4种PHP回调函数风格 匿名函数 $server->on('Request', function ($req, $resp) use ($a, $b, $c) { echo "hell ...

- DevExpress15.2+VS2015 破解、汉化

破解 下载有效的激活工具DEV15.X在VS2015 (亲测),地址 http://download.csdn.net/download/u011149525/9581176 解压后的注册说明: 感谢 ...

- Linux命令行上传本地文件到服务器 、 下载服务器文件到本地

sh使用命令: scp 将本地文件上传至服务器 第一个是本地文件的路径/文件名, 例如 ./index.tar.gz . index.html . bg.png 等 第二个是要上传到的服务器的位置 ...

- flask再学习-重构!启动!

1.打造MVC框架: common/libs:放置一些功能公用的方法. common/models:放置ORM模型 config:配置文件属性 web/controllers:视图层,处理url和ap ...

- 【题解】 [ZJOI2009]假期的宿舍 (二分图匹配)

懒得复制题面,戳我 Solution: 处理出床位.要留校的人(注意来访问的人一定住校),和人与人的关系(连边) 再接着就是二分图. 注意的就是连向的人必须是有床位的 还要注意的就是只用判断住校的同学 ...