2023第十四届极客大挑战 — RE WP

RE方向出自:队友。

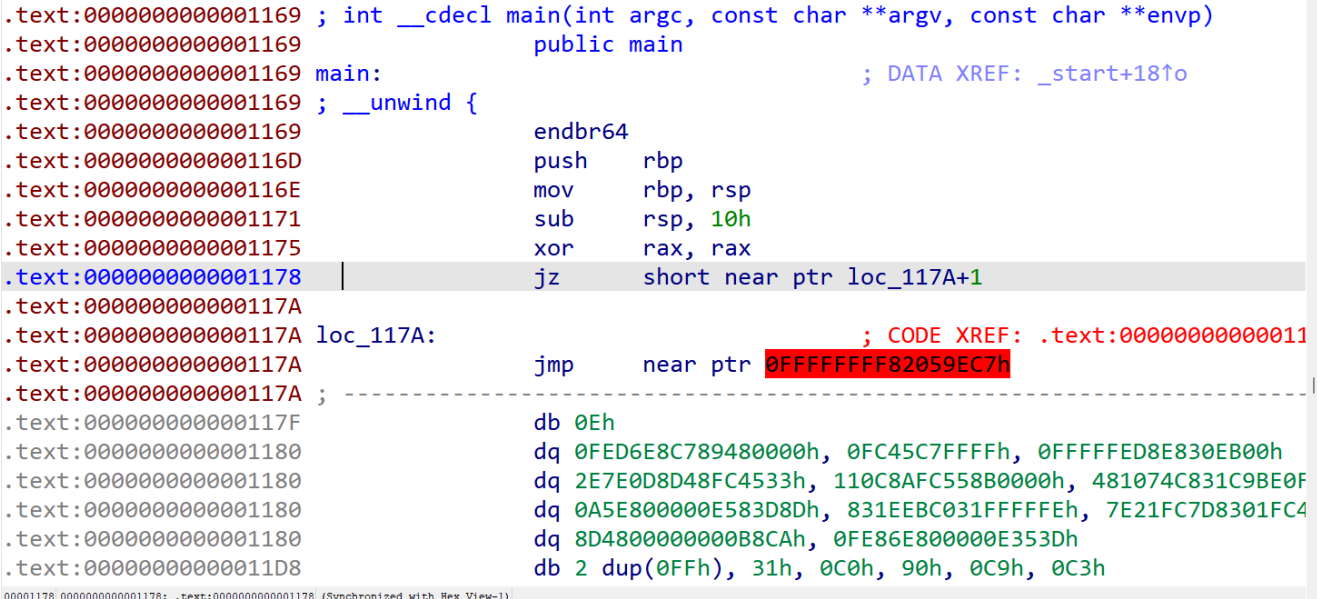

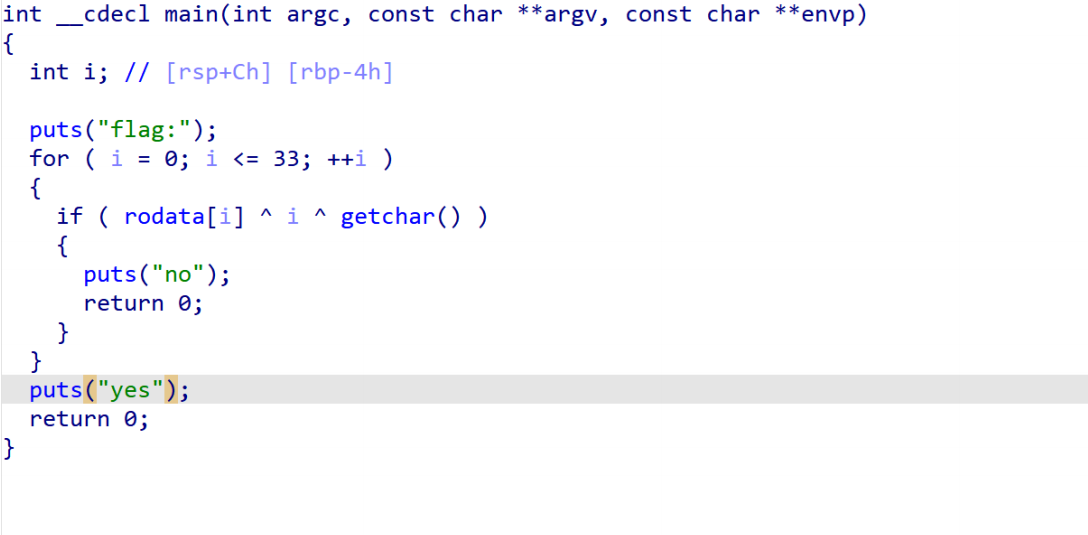

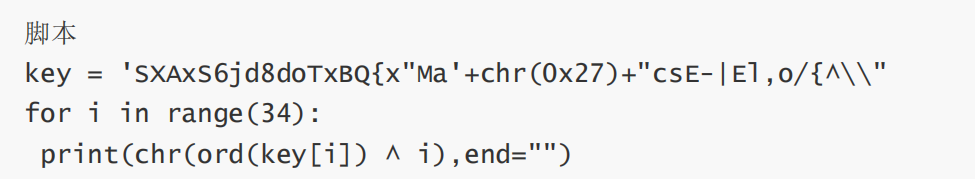

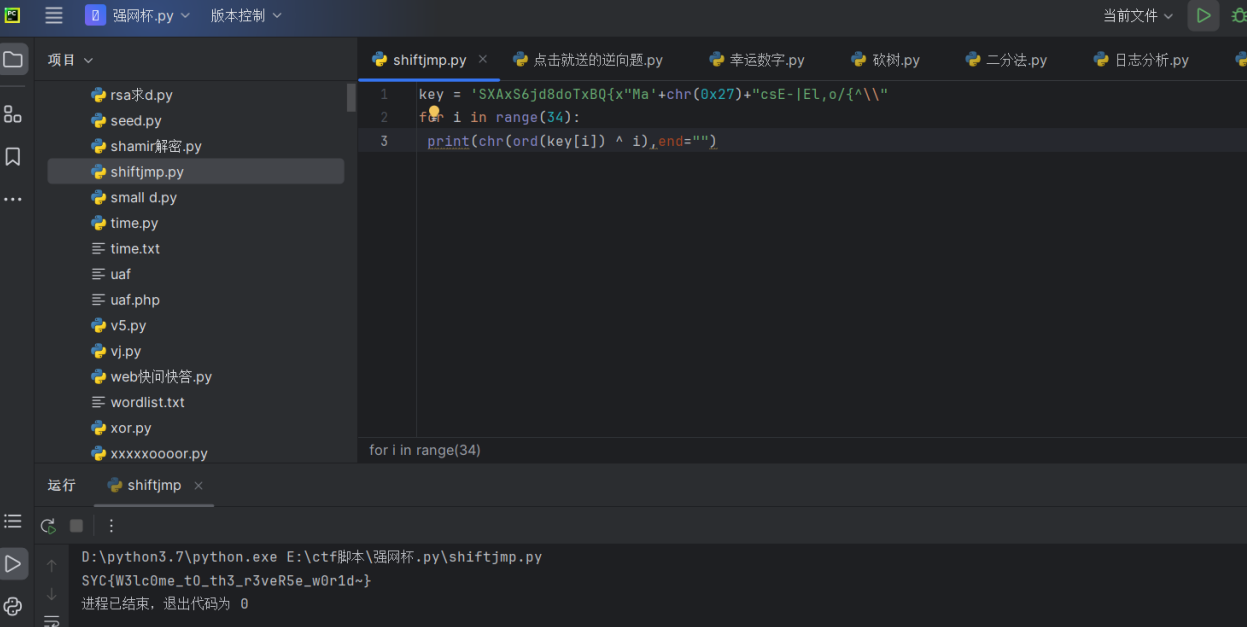

Shiftjmp

去花后按p然后再反编译

最后flag为SYC{W3lc0me_tO_th3_r3veR5e_w0r1d~}

点击就送的逆向题

gcc 1.s -o 1`

生成elf

最后flag为SYC{TQWEFGHYIICIOJKLBNMCVBFGHSDFF}

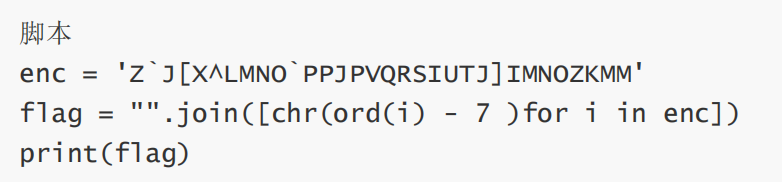

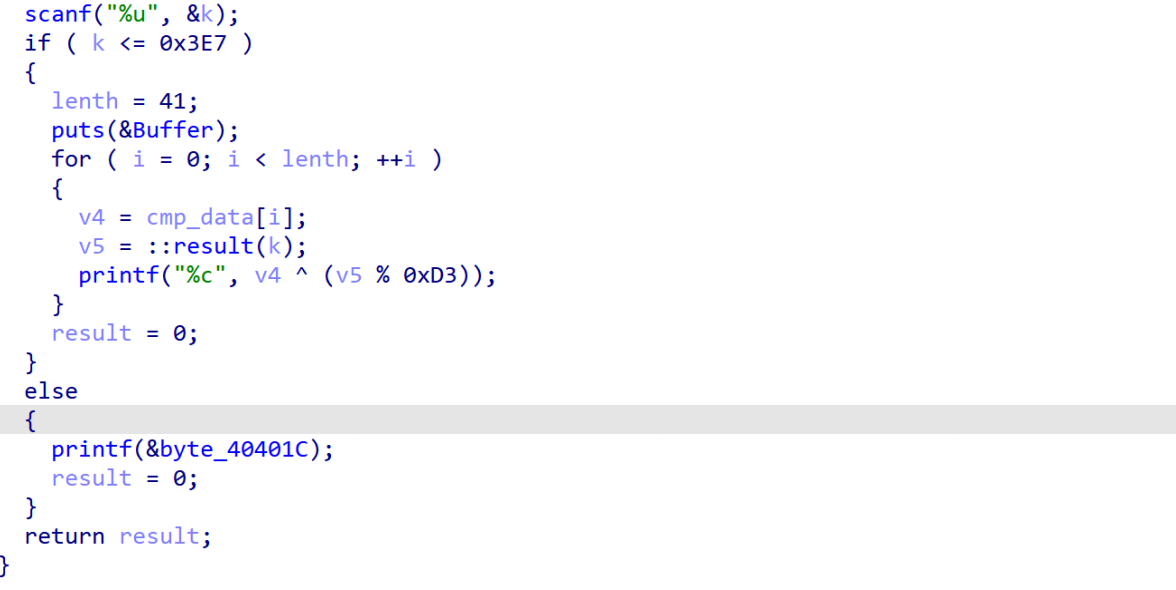

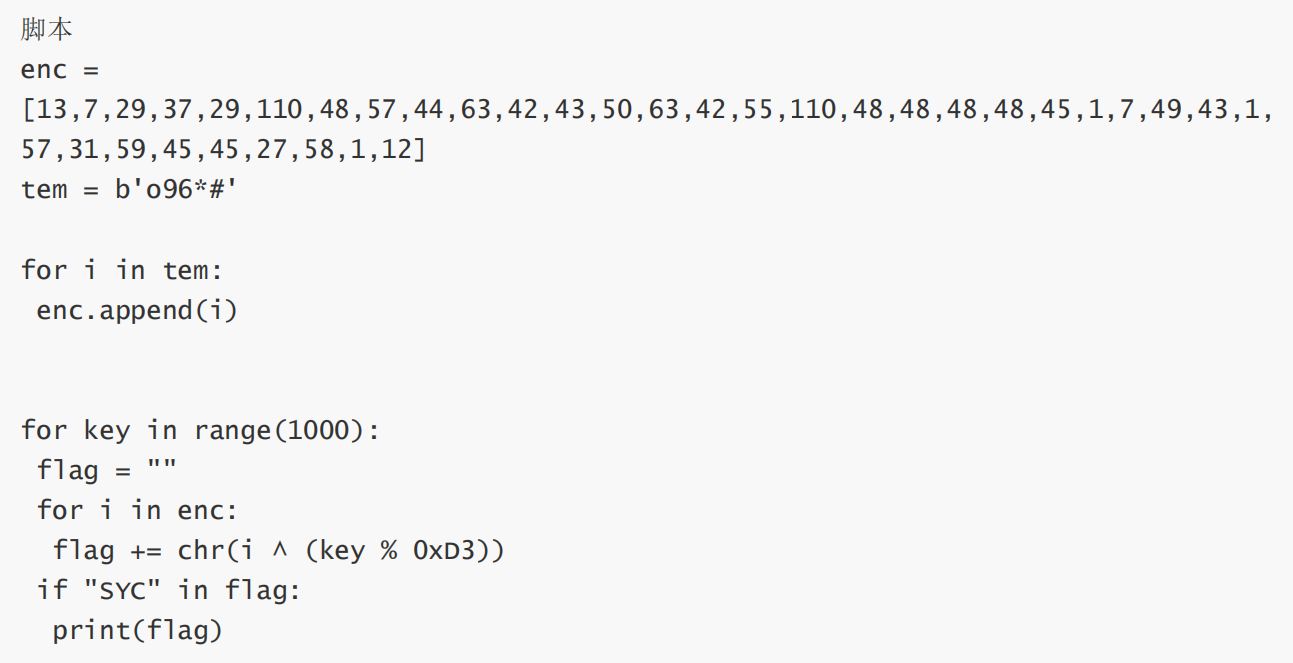

幸运数字

爆破v5

运行获得flag

最后flag为SYC{C0ngratulati0nnnns_You_gAessEd_R1ght}

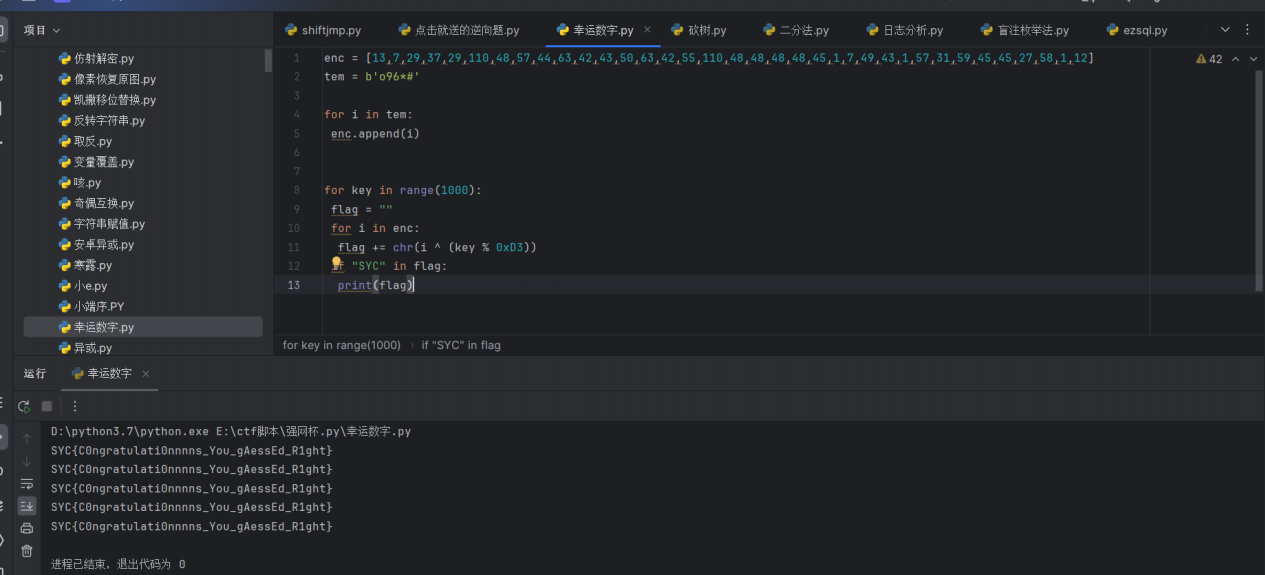

砍树

反编译

关键逻辑

由于是native 去找相关的so文件

ida打开

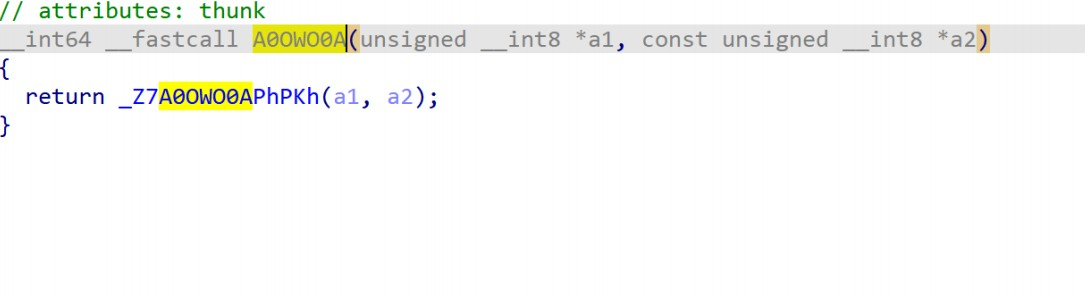

跟进 A0OWO0A

接着跟进_Z7A0OWO0APhPKh

EXP:

最后flag为SYC{t@ke_thE_bul1_By_the_h0rns_TAT}

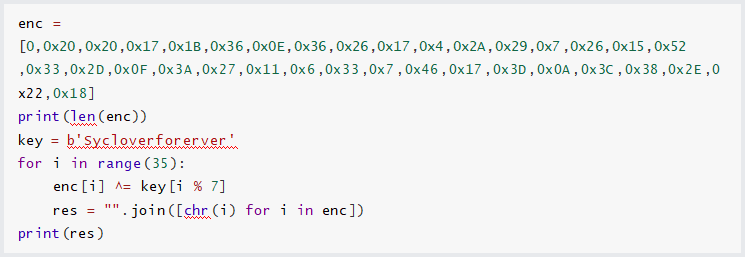

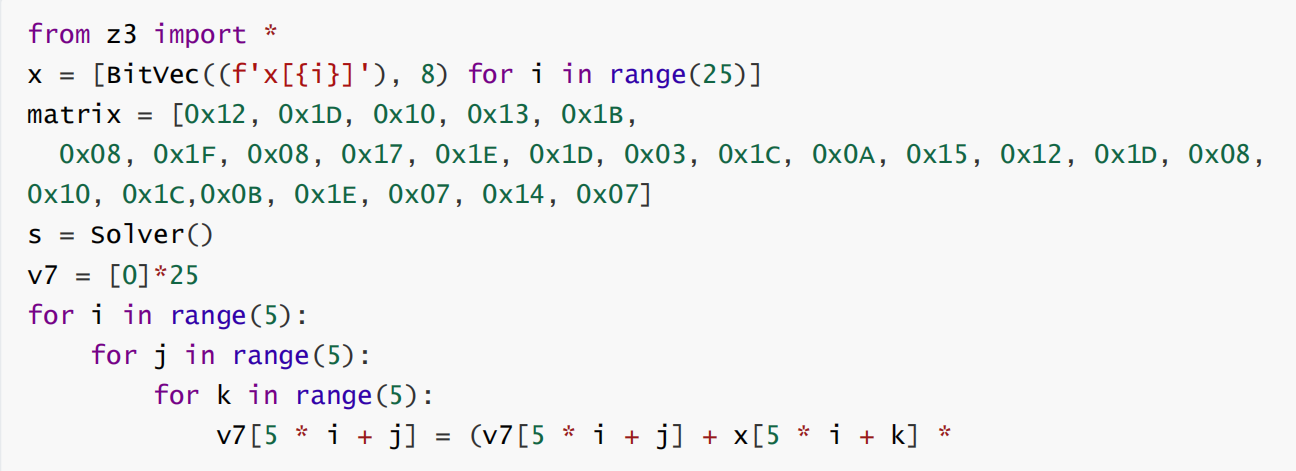

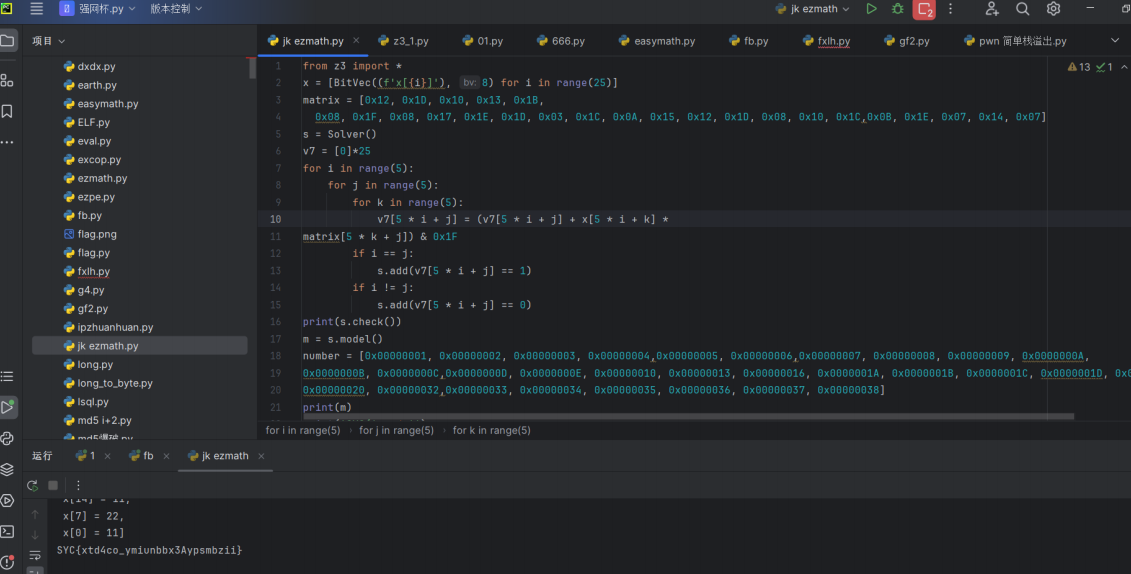

easymath

exp:

运行获得flag

最后flag为SYC{xtd4co_ymiunbbx3Aypsmbzii}

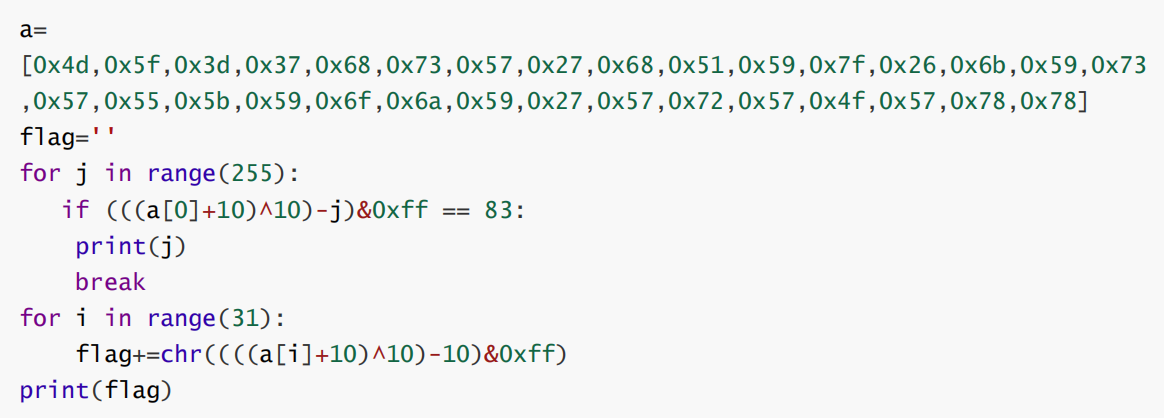

听说cpp很难?

exp:

运行获得flag

加上括号

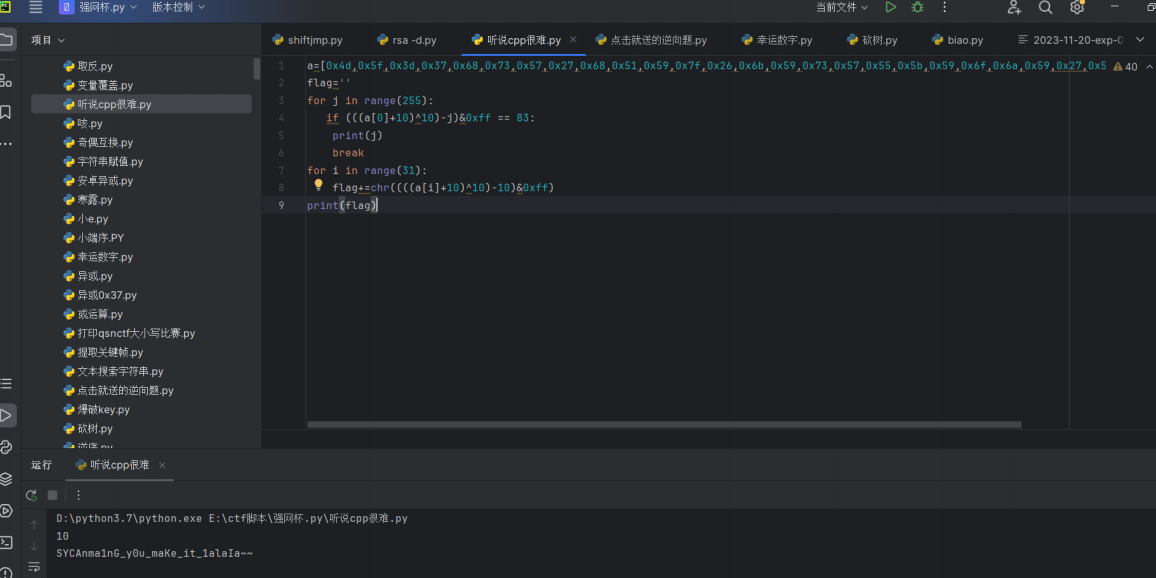

flower-or-tea

去花指令

exp1:

#include <stdio.h>

#include <stdint.h>

#include <stdio.h>

void decrypt(uint32_t* v, uint32_t* k) {

int v7 = 0;

for (int i = 0; i < 54; i++) {

v7 += 0x31415927;

}

v7 = v7 & 0xffffffff;

uint32_t v6 = v[0], v5 = v[1], i;

uint32_t k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3];

for (i = 0; i < 54; i++) {

v7 -= 0x31415927;

v6 -= (k[(v7 & 3)] + v7) ^ (v5 + ((v5 >> 5) ^ (16 * v5)));

v5 -= v7 ^ (k[((v7 >> 11) & 3)] + v7) ^ (v6 + ((v6 >> 5) ^(16 * v6)));

}

v[0] = v6; v[1] = v5;

}

int main()

{

uint32_t key[4] = {

32,27,39,44

};

uint32_t array[38] = { 0x9af9464b, 0xc417b89e, 0xb217a713,

0xc93ba9e8, 0x94f3e44e, 0xb5cc2ab5, 0x4451e42c, 0x7a8a289a,

0x53c8d008, 0x6e117b49, 0x9bffd794, 0x5eff2df9, 0x17e72531,

0xdfbd9979, 0x8f871b3a, 0x73e8c5ac, 0xb28670a6,

0x5af6a369,0x2cf7da24, 0x347b66af,

0xb9c84d60, 0x911e912f, 0xbd5a2f9b, 0xcb96733a, 0xc59968be,

0xa00013e9, 0xc12f4ea4, 0xde863a10, 0xa0c4d594,

0x4380983c, 0x7e2f7648, 0xe54ddc89, 0x3f27a690, 0xb58d3199,

0x604ae517, 0x9c903984, 0xf4e04481, 0x3cf4edff };

uint32_t temp[2] = { 0 };

int i = 0;

for (i = 0; i < 38; i += 2)

{

temp[0] = array[i];

temp[1] = array[i+1];

decrypt(temp, key);

printf("%c%c%c%c%c%c%c%c", ((char)&temp[0] + 0), *

((char*)&temp[0] + 1), ((char)&temp[0] + 2), ((char)&temp[0] +

3), ((char)&temp[1] + 0), ((char)&temp[1] + 1), *

((char*)&temp[1] + 2), ((char)&temp[1] + 3));

}

return 0;

} 运行c代码

得到字符串 S}Y?C?{ADe0t__Yro3vw_o1liFk_ek_nTioR_d

exp2:

运行获得flag

最后flag为SYC{D0_Yov_1ike_To_dRink_Flow3r_teA??}

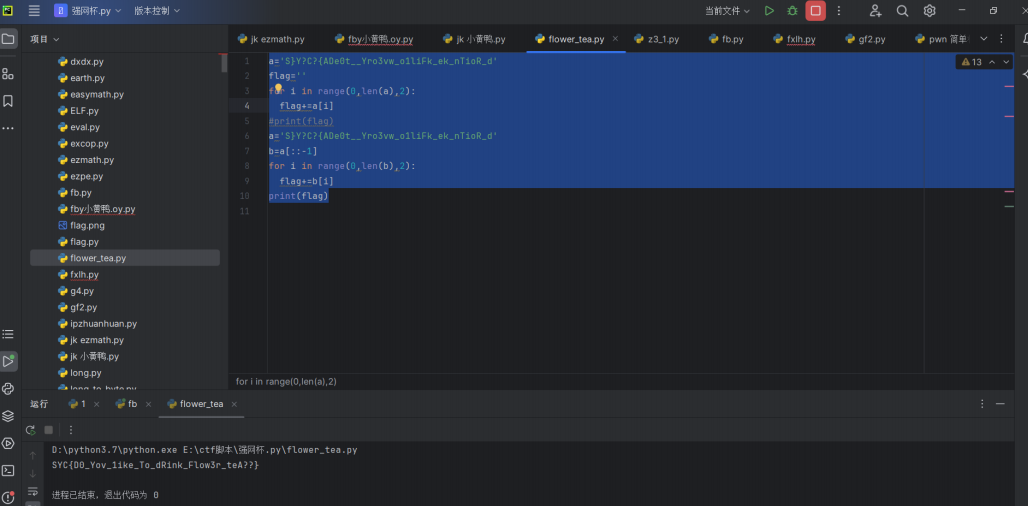

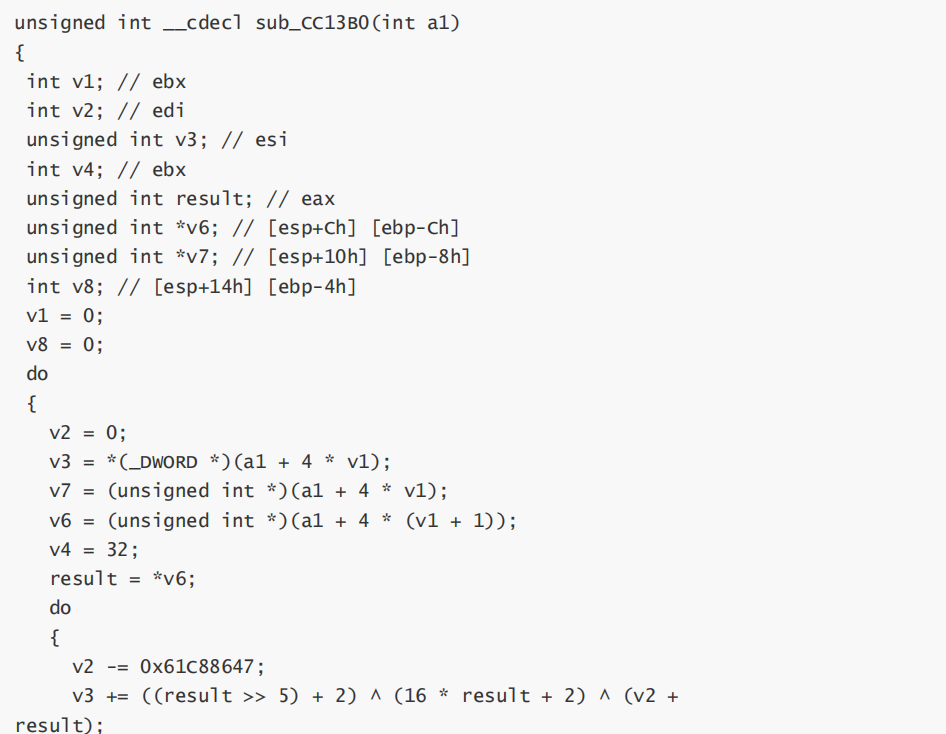

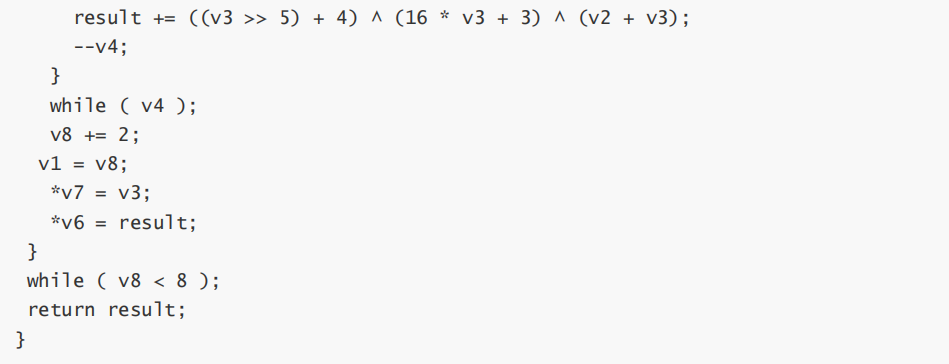

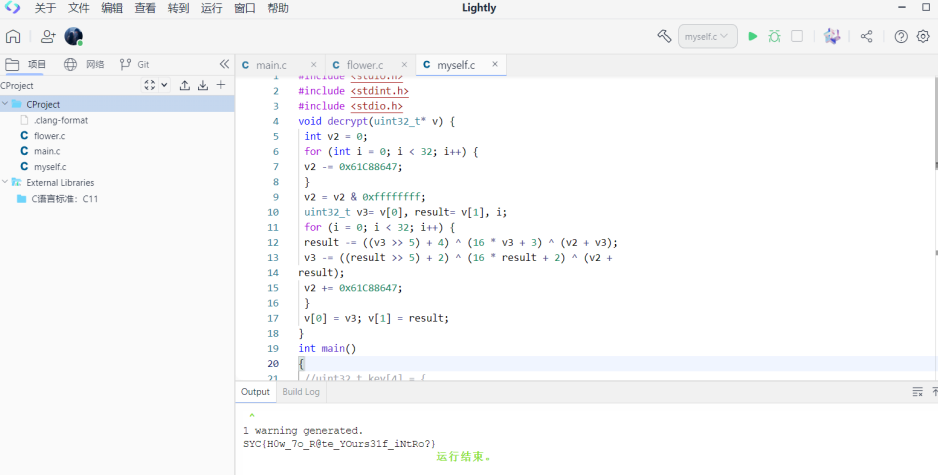

mySelf

自解密

动调

exp:

#include <stdio.h>#include <stdint.h>

#include <stdio.h>

void decrypt(uint32_t* v) {

int v2 = 0;

for (int i = 0; i < 32; i++) {

v2 -= 0x61C88647;

}

v2 = v2 & 0xffffffff;

uint32_t v3= v[0], result= v[1], i;

for (i = 0; i < 32; i++) {

result -= ((v3 >> 5) + 4) ^ (16 * v3 + 3) ^ (v2 + v3);

v3 -= ((result >> 5) + 2) ^ (16 * result + 2) ^ (v2 +

result);

v2 += 0x61C88647;

}

v[0] = v3; v[1] = result;

}

int main()

{

//uint32_t key[4] = {

//32,27,39,44

//};

uint32_t array[38] = {

0x0BDBDF9F0,0x0E26194C4,0x80799125,0x1F0FC219,0x0EB6A1815,0x84F572C5,0x40CC3A85,0x0

D2A32ABB };

uint32_t temp[2] = { 0 };

int i = 0;

for (i = 0; i < 8; i += 2)

{

temp[0] = array[i];

temp[1] = array[i + 1];

decrypt(temp);

printf("%c%c%c%c%c%c%c%c", ((char)&temp[0] + 0), *

((char*)&temp[0] + 1), ((char)&temp[0] + 2), ((char)&temp[0] +

3), ((char)&temp[1] + 0), ((char)&temp[1] + 1), *((char*)&temp[1] + 2), ((char)&temp[1] + 3));

}

return 0;

} 运行得到flag

最后flag为SYC{H0w_7o_R@te_YOurs31f_iNtRo?}

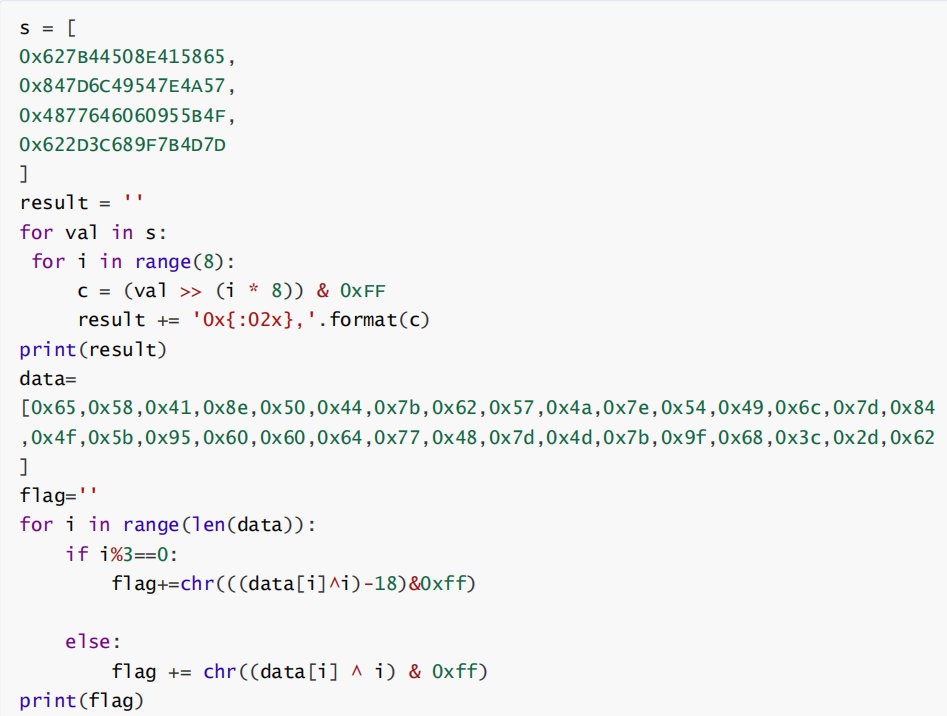

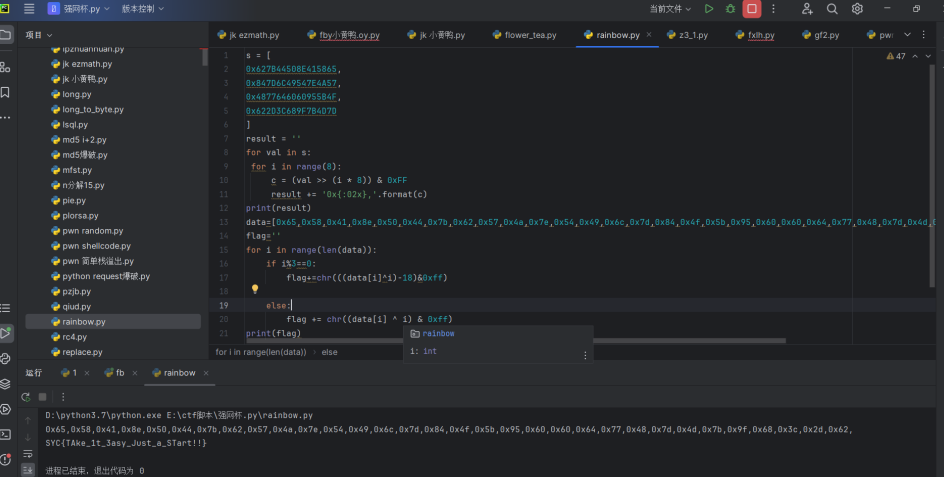

rainbow

直接手撕了

运行获得flag

最后flag为SYC{TAke_1t_3asy_Just_a_STart!!}

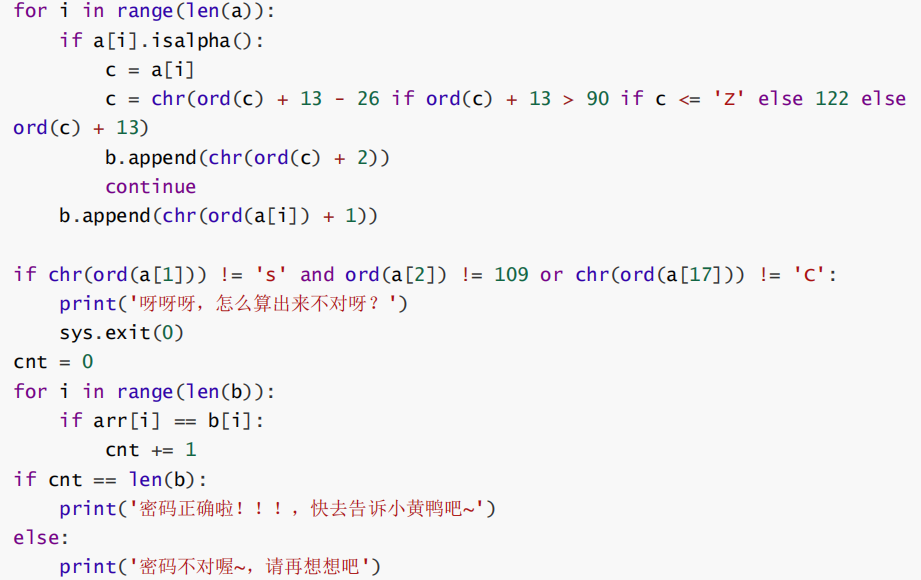

小黄鸭

解包

反编译

完整代码

Exp:

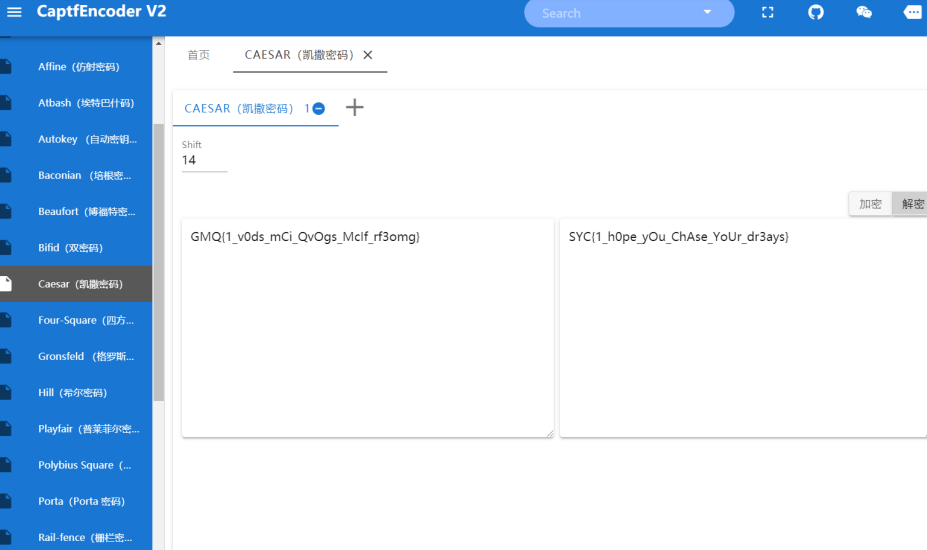

运行得到字符串GMQ{1_v0ds_mCi_QvOgs_McIf_rf3omg}

凯撒解密

保证m不变,其他凯撒位移

最后flag为SYC{1_h0pe_yOu_ChAse_YoUr_dr3ams}

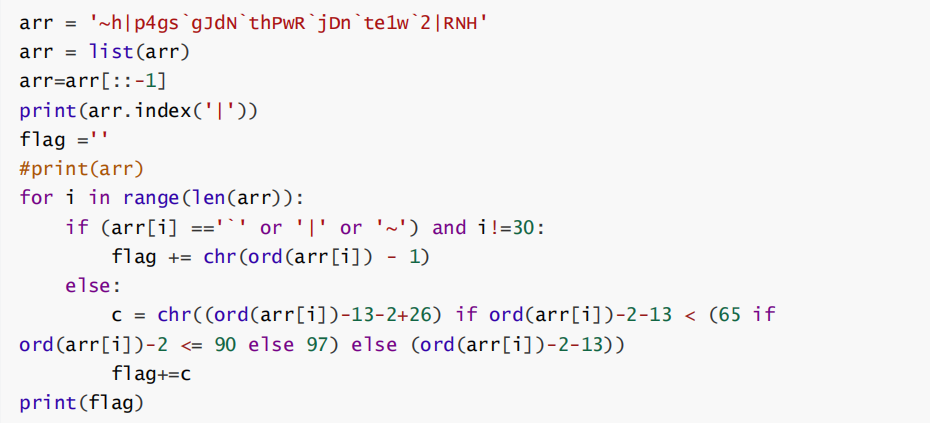

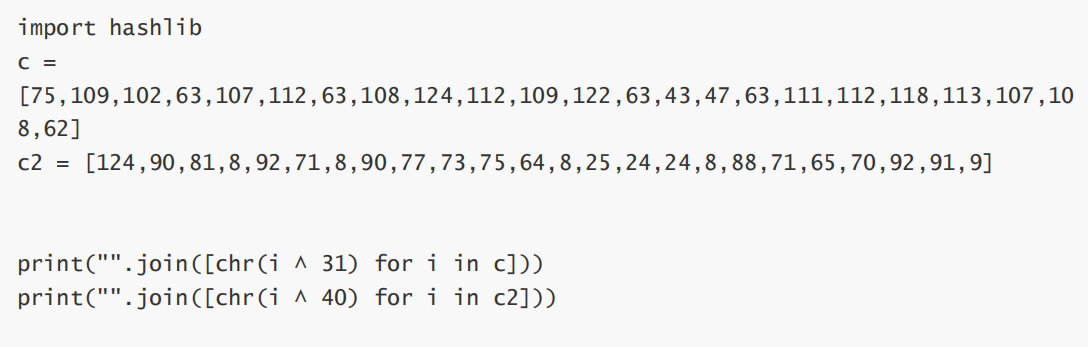

寻找初音未来

Exp:

运行获得flag

最后flag为SYC{N0thing_1s_sEriOus_But_MIku}

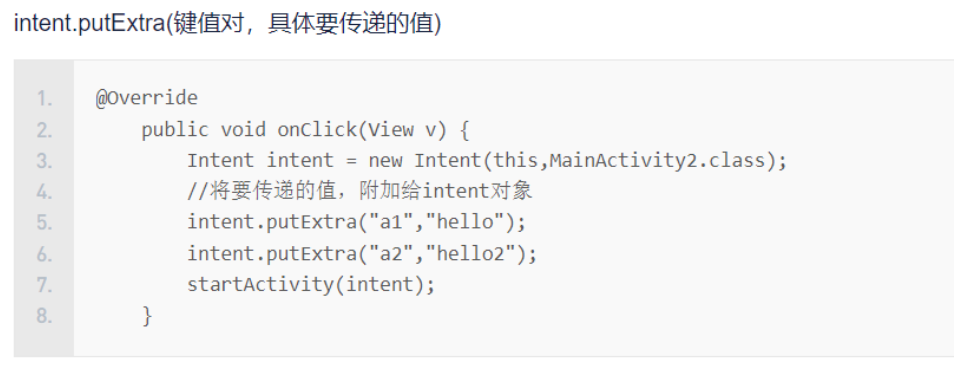

ezandroid

24位或者是24的倍数,不够的使用'X'进行补齐,将其给到sb

分两组,一组给到sb4,一组给到sb5 sb4是会进行操作的,进行tea加密

其实出现的"ad@#E!@a123"和"eCAS213@!@3"都是对象

第一部分flag:

exp:

#include <stdio.h>

#include

#include <stdlib.h>

void decrypt(int *v, int *k)

{

int v0 = v[0], v1 = v[2], v2 = v[1], sum = 0x9E3779B9 * 64, i;

/* set up */

int delta = 0x9E3779B9;

/* a key schedule constant */

int k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3];

/* cache key */

for (i = 0; i < 32; i++)

{ /* basic cycle start */

v1 -= (((v2 << 4) + k2) ^ (v2 + sum)) ^ ((v2 >> 5) + k3);

v2 -= (((v1 << 4) + k0) ^ (v1 + sum)) ^ ((v1 >> 5) + k1);

sum -= delta;

}

for (i = 0; i < 32; i++)

{ /* basic cycle start */

v1 -= (((v0 << 4) + k2) ^ (v0 + sum)) ^ ((v0 >> 5) + k3);

v0 -= (((v1 << 4) + k0) ^ (v1 + sum)) ^ ((v1 >> 5) + k1); sum -= delta;

}

v[0] = v0;

v[1] = v1;

v[2] = v2;

}

int main()

{

char encode1[12] = {-91, -8, -110, -55, -49, 75, 115, 13, -76,

-113, 102, 80};

int key[4] = {2023708229, -158607964, -2120859654, 1167043672};

char temp;

for (int i = 0; i < 3; i++)

{

temp = encode1[4 * i];

encode1[4 * i] = encode1[4 * i + 3];

encode1[4 * i + 3] = temp;

temp = encode1[4 * i + 1];

encode1[4 * i + 1] = encode1[4 * i + 2];

encode1[4 * i + 2] = temp;

}

int *flag1 = (int *)encode1;

decrypt(flag1, key);

for (int i = 0; i < 3; i++)

{

temp = encode1[4 * i];

encode1[4 * i] = encode1[4 * i + 3];

encode1[4 * i + 3] = temp;

temp = encode1[4 * i + 1];

encode1[4 * i + 1] = encode1[4 * i + 2];

encode1[4 * i + 2] = temp;

}

for (int i = 0; i < 12; i++)

{ putchar(encode1[i]);

}

system("pause");

return 0;

} 运行得到T0Vt33Tn0itr

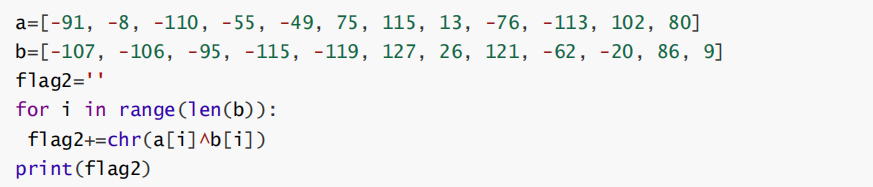

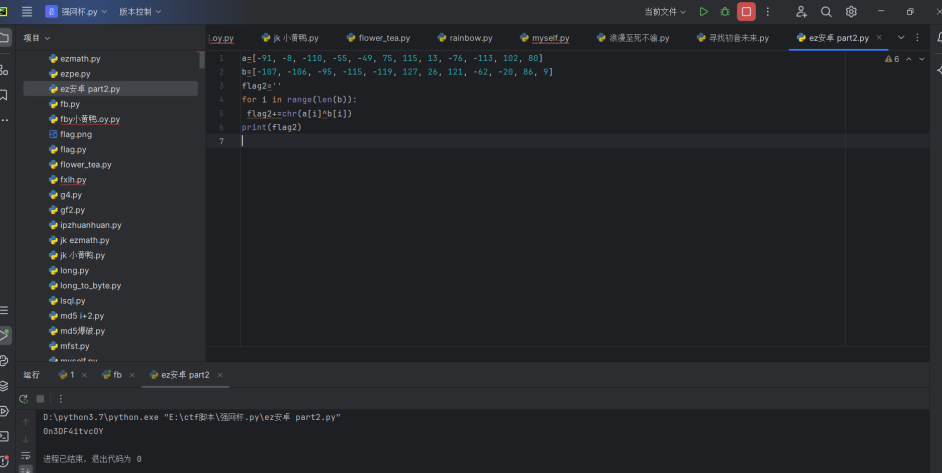

第二部分flag

exp:

运行获得字符串0n3DF4itvc0Y

合并exp:

最后flag为SYC{T00nV3tD3F34Tint0vict0rY}

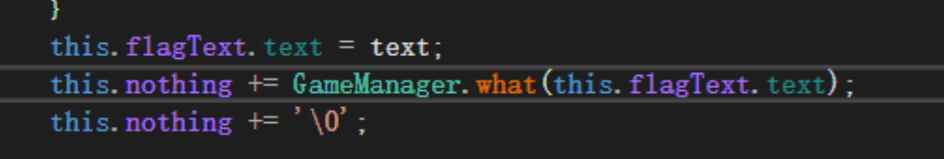

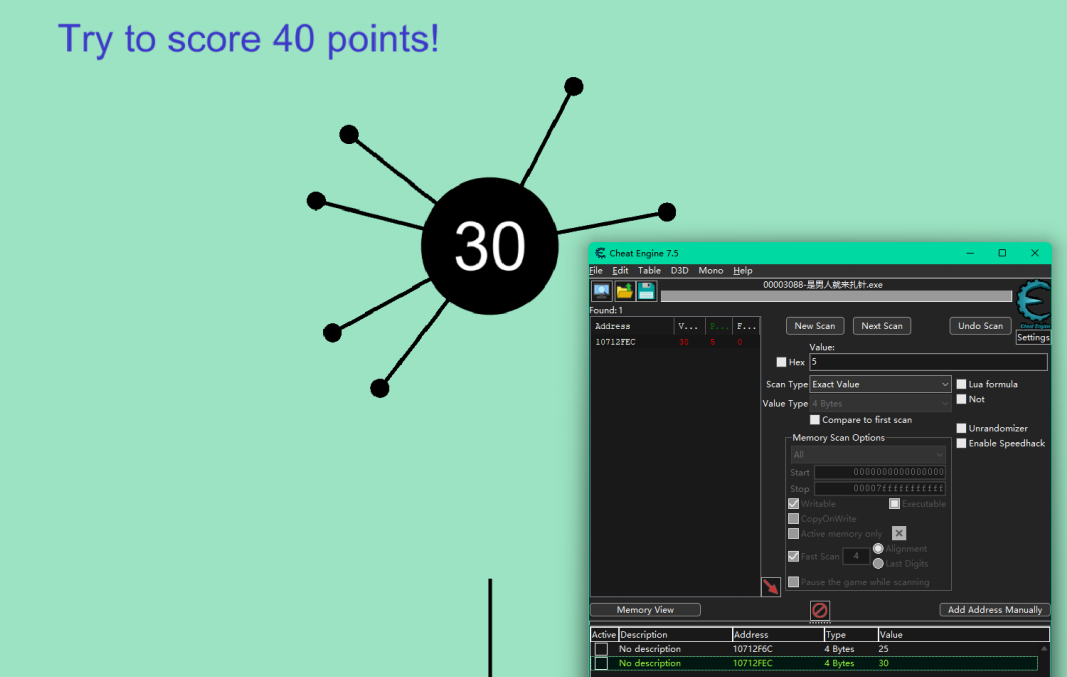

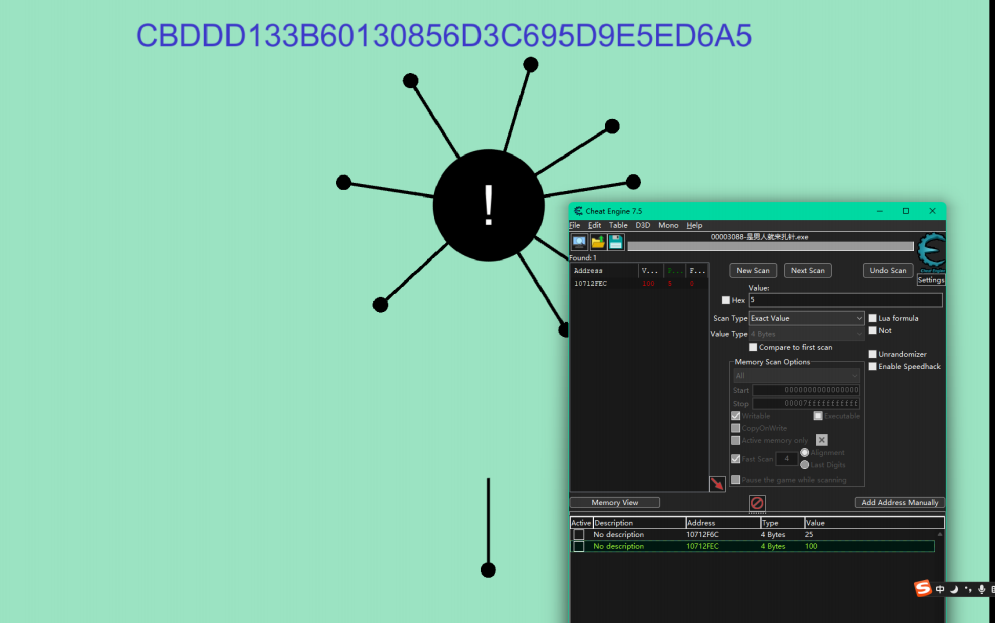

是男人就来扎针

dnspy打开

简单看一下逻辑

看看一下三十分和四十分输出什么

没啥用 再仔细看一遍逻辑

实际上拿30分的逻辑就能写出flag

包裹上SYC后提交

提示错误 那没辙了

试试看CE去改数据

先定位

测试发现好像奇数轮记score的是一个地址

偶数轮是另外一个 都记下来

因为有一轮的有点问题

改29然后插针

改39然后插针

改99然后插针

包裹后提交

2023第十四届极客大挑战 — RE WP的更多相关文章

- 第九届极客大挑战 部分WP

CODE 和0xpoker分0day 百度 取石子游戏. https://blog.csdn.net/qq_33765907/article/details/51174524 已经说得很详细了,慢慢来 ...

- 第九届极客大挑战——Geek Chatroom(sql盲注)

首先观察这个web应用的功能,可以任意留言,也可以搜索留言,当然我还用cansina扫描过网站,查看过源码,抓包查看过header等.没发现其他提示的情况下断定这就是个sql注入,可能存在的注入点呢, ...

- 第九届极客大挑战——怎么又是江师傅的秘密(java反序列化)

这道题其实是考jsp和java的,我没学过jsp,java倒是有一点了解,但是刚拿到题的时候还是看不懂java代码里的内容,所以去简单学习了下jsp(jsp教程),按照教程里的步骤搭建了eclipse ...

- 第九届极客大挑战——小帅的广告(二阶sql注入)

也是经过一通扫描和测试,没发现其他有用信息,感觉这是个sql注入.其实对于二阶sql注入我以前没实践过,也没看过资料,只是知道这个名字,但不知道为何看到这道题就让我回想起了这个名词,所以查了一下二阶s ...

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

随机推荐

- svelte的一些基础demo

脚手架 Vite:vite是集成了svelte,初始化的时候选择svelte就行了. npm init vite SvelteKit:底层基于vite的更上层框架,类似于nextjs. npm cre ...

- 取消deepin-wine TIM置顶

取消把deepin-wine TIM置顶 问题 在manjaro系统下,使用deepin-wine安装了tim.点击了tim的置顶功能后无法取消了.无法取消的原因是,弹出取消置顶的弹框会被置顶的tim ...

- 深入剖析 Linux Cgroups 子系统:资源精细管理

本章主要演示以下 cgroups 下各个 subsystem 的作用. 根据难易程度,依次演示了 pids .cpu 和 memory 3 个 subsystem 的使用. 注:本文所有操作在 Ubu ...

- Spring Boot 应用部署流程

在本机操作,执行以下步骤启动项目 1.从Github上下载源码 git clone https://github.com/ChinaSilence/any-video.git 2.在数据库中建库,建表 ...

- 基于Serverless的端边云一体化媒体网络

摘要:视频在边缘的创新方向在哪?下一代视频云平台什么样? 本文分享自华为云社区<探讨视频云与边缘云平台的竞争力--基于Serverless的端边云一体化媒体网络>,作者/卢志航,整理 / ...

- 云图说|图解DGC:基于华为智能数据湖解决方案的一体化数据治理平台

摘要:数据湖治理中心DGC,帮助企业快速构建从数据集成到数据服务的端到端智能数据系统,消除数据孤岛,统一数据标准,加快数据变现,实现数字化转型. 本文分享自华为云社区<[云图说]第232期 图解 ...

- 【鲲鹏 DevKit黑科技揭秘】│如何实现全链路系统问题90%精准诊断?

摘要:DevKit系统诊断工具是鲲鹏性能分析工具的子工具之一,能够针对内存.网络.存储等常见故障和异常,提供精准定位和诊断能力,帮助用户识别出源代码中的问题点,提升程序的可靠性,故障定位准确率高达90 ...

- 一键自动修改和翻新OC源码,解决苹果审核4.3和马甲问题

ipaguard 自动修改/翻新/混淆/OC/iOS代码,自动替换类名,方法名 由来 网上有很多关于如何混淆iOS源码的方法,但是都不够智能,生成的方法类名要么千奇百怪,要么aaaabbbxxx这 ...

- iOS IPA包的制作和上传步骤详解

目录 前言 一.IPA包的原理 二.IPA包上传的步骤 1.注册开发者账号 2.创建应用程序 3.编码和设计 4.生成证书和配置文件 5.打包IPA包 6.上传IPA包 三.总结 前言 iOS IPA ...

- Axure 单键快捷键

如果怕误操作,可以把它关闭