vulnhub~incllusiveness

- 这个机子相对简单一点,但是也是从中发现了自己不少问题

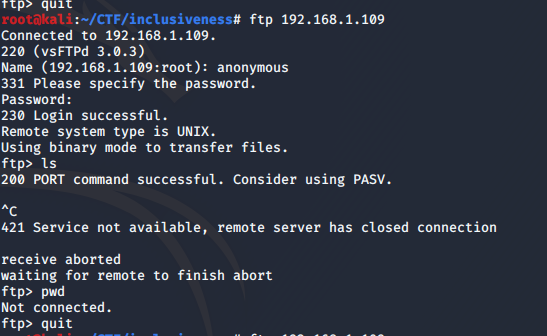

- 技能一: nmap 扫描发现了21,22 ,80三个端口,并且ftp服务允许匿名登录,在pub目录下面有writeable权限,这就好办了。我以为这会是一个很好的切入口,没想到结果是在匿名登录后所有除了pwd以外的命令都会导致ftp的连接断开。bug如下:

这里来聊聊ftp协议吧:

- ftp是基于tTCP的应用层协议,不支持UDP.

- 传输时调用两个端口,分别是数据连接和控制连接。21端口总是控制连接端口,但在ftp不同的工作模式下,数据端口是不一样的。

- 主动方式连接:

客户端从一个任意的非特权端口N(N大于1024)连接到FTP服务器的命令端口,也就是21端口。然后客户端开始监听端口N+1,并发送FTP命令“port N+1”到FTP服务器。接着服务器会从它自己的数据端口(20)连接到客户端指定的数据端

口(N+1)。

针对FTP服务器前面的防火墙来说,必须允许以下通讯才能支持主动方式FTP:

1. 任何大于1024的端口N 到FTP服务器的21端口。(客户端初始化的连接)

2. FTP服务器的21端口 到大于1024的端口N。 (服务器响应客户端的控制端口)

3. FTP服务器的20端口 到大于1024的端口。(服务器端初始化数据连接到客户端的数据端口)

4. 大于1024端口 到FTP服务器的20端口(客户端发送ACK响应到服务器的数据端口)

被动方式连接

在被动方式FTP中,命令连接和数据连接都由客户端发起,这样就可以解决从服务器到客户端的数据端口的入方向连接被防火墙过滤掉的问题。

当开启一个 FTP连接时,客户端打开两个任意的非特权本地端口(N 大于 1024和N+1)。第一个端口连接服务器的21端口,但与主动方式的FTP不同,客户端不会提交PORT命令并允许服务器来回连它的数据端口,而是提交 PASV命令。

这样做的结果是服务器会开启一个任意的非特权端口(P大于 1024),并发送PORT P命令给客户端。然后客户端发起从本地端口N+1到服务器的端口P的连接用来传送数据。

对于服务器端的防火墙来说,必须允许下面的通讯才能支持被动方式的FTP:

1. 从任何大于1024的端口N 到服务器的21端口(客户端初始化的连接)

2. 服务器的21端口 到任何大于1024的端口N(服务器响应到客户端的控制端口的连接) 3. 从任何大于1024端口N+1 到服务器的大于1024端口X(客户端初始化数据连接到服务器指定的任意端口)

(X这个端口是个1025--5000的端口)

4. 服务器的大于1024端口X 到远程的大于1024的端口N+1(服务器发送ACK响应和数据到客户端的数据端口)

主动FTP对FTP服务器的管理有利,但对客户端的管理不利。因为FTP服务器企图与客户端的高位随机端口建立连接,而这个端口很有可能被客户端的防火墙阻塞掉。被动FTP对FTP客户端的管理有利,但对服务器端的管理不利。因为客户端要与服务器端建立两个连接,其中一个连到一个高位随机端口,而这个端口很有可能被服务器端的防火墙阻塞掉。

- 我顺利的停掉了防火墙,结果可以了。以后遇见问题要自己分析,其实用netstat+wireshark+iptables很容易分析出来原因的。

- 技能二: 浏览器的useragent设置

- 具体上网搜索吧,挺简单的。

- 技能二: 浏览器的useragent设置

PREFERENCE:

vulnhub~incllusiveness的更多相关文章

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- JS实战(京东秒杀)

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- Fortify Audit Workbench 笔记 SQL Injection SQL注入

SQL Injection SQL注入 Abstract 通过不可信来源的输入构建动态 SQL 指令,攻击者就能够修改指令的含义或者执行任意 SQL 命令. Explanation SQL injec ...

- Flink消费Kafka到HDFS实现及详解

1.概述 最近有同学留言咨询,Flink消费Kafka的一些问题,今天笔者将用一个小案例来为大家介绍如何将Kafka中的数据,通过Flink任务来消费并存储到HDFS上. 2.内容 这里举个消费Kaf ...

- 手撸MyBatis从配置文件到读出数据库的模拟实现

手动模拟MyBatis入门案例的底层实现: 需要了解的关键技术: java反射.动态代理(comming soon) 一.Mybatis入门案例 点击此处跳过入门案例 首先看一下MyBatis最基础的 ...

- 使用twisted将mysql插入变成异步执行

python 异步MySQL存库 对于异步框架而言,这些延迟是无法接受的.因此, Twisted 提供了 twisted.enterprise.adbapi, 遵循DB-API 2.0协议的一个异 ...

- Python 装饰器(无参,有参、多重))

Python装饰器介绍 在Python中,装饰器(decorator)是在闭包的基础上发展起来的. 装饰器的实质是一个高阶函数,其参数是要装饰的函数名,其返回值是完成装饰的函数名,其作用是为已经存在的 ...

- JS的3种核心设计模式

一.单例模式 1.保证一个类仅有一个实例,并提供一个访问它的全局访问点 2.设计思路:如果存在,不创建,直接返回,不存在才创建. 在类的constructor方法里添加一个判断条件属性,并且让创建的实 ...

- Uiautomator1.0与Uiautomator2.0测试项目搭建与运行原理

Uiautomator是Android原生测试框架,可以用于白盒接口测试也可以用于UI自动化测试,Uiautomator分1.0版本与2.0版本,它们都是基于UiAutomation的测试框架,都是通 ...

- react 给选中的li添加样式(转载)

路:使用事件委托,关键:获取到的index必须转为数字,因为它是字符串 handleClick = (e) => { const nodeName = e.target.nodeName.toU ...

- Codeforces Round #378 (Div. 2)F

题目:一个带权连通无向图,给第i条边权值减1需要花费ci元,你一共有S元,求最小生成树. 容易得出钱全部花在一条边上是最优的. 我们先做一遍最小生成树. 然后我们枚举减哪一条边. 如果这条边是树上的, ...