手脱PESpin壳【06.exe】

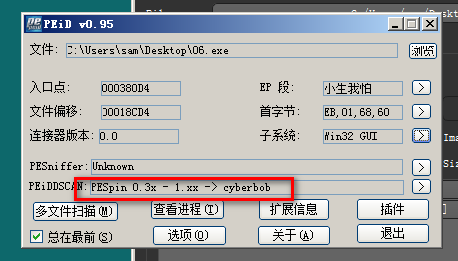

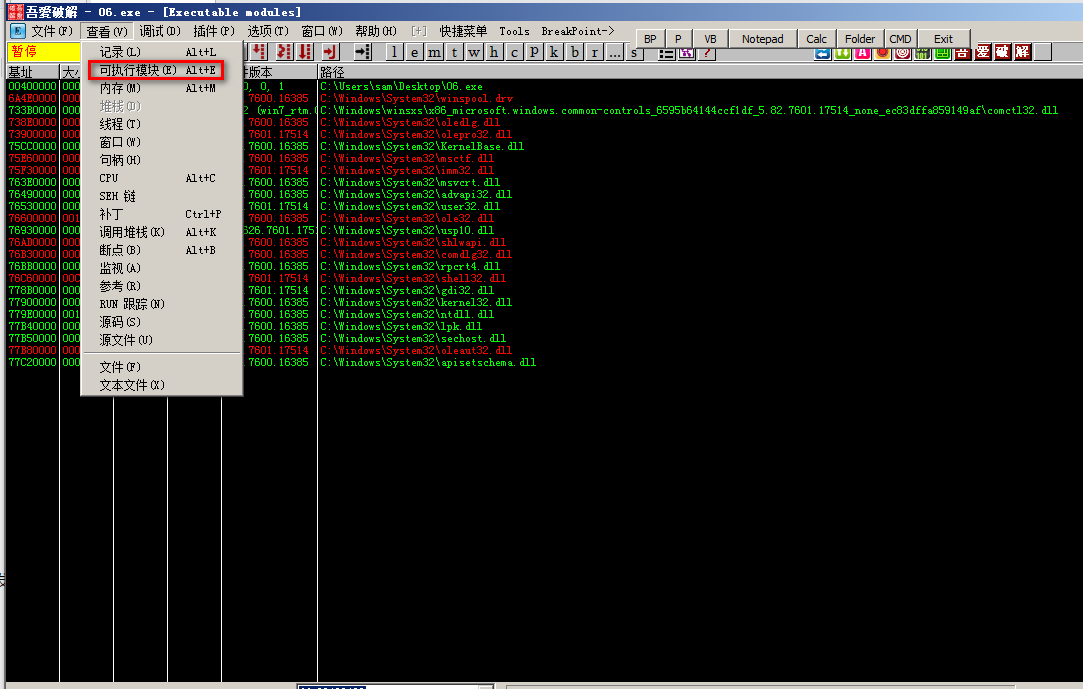

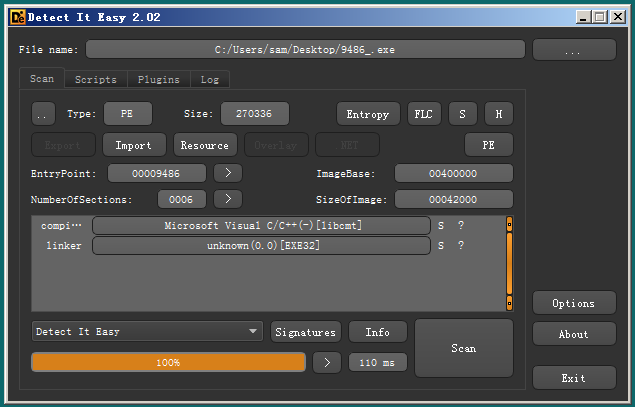

1.查壳

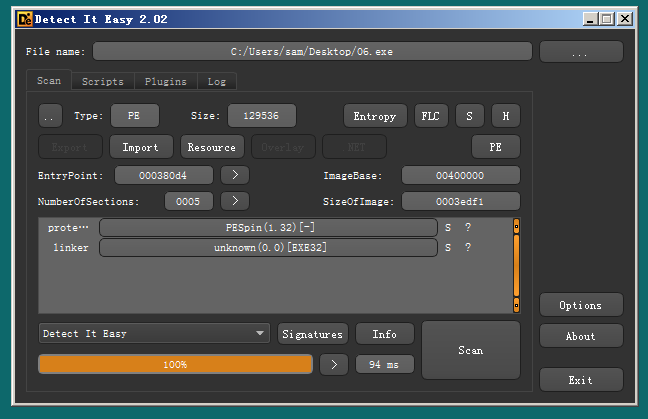

2.LoradPE工具检查

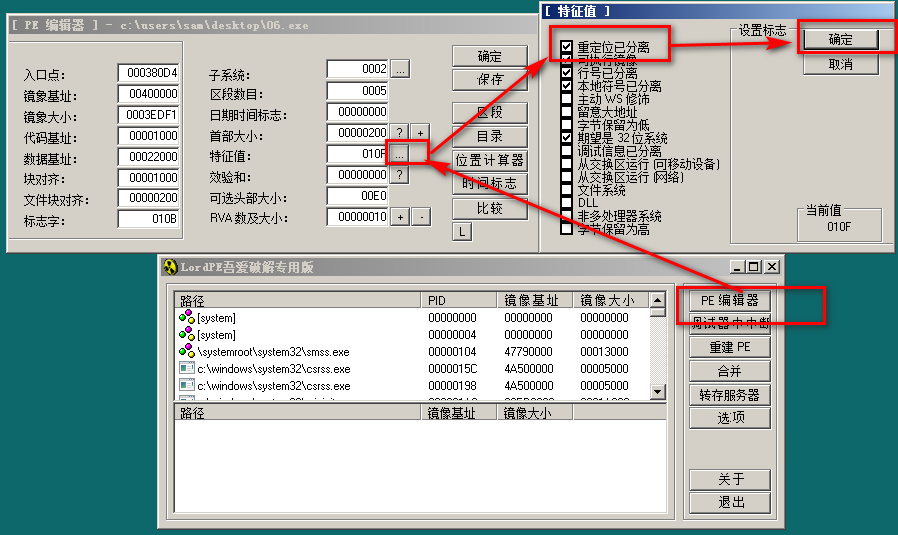

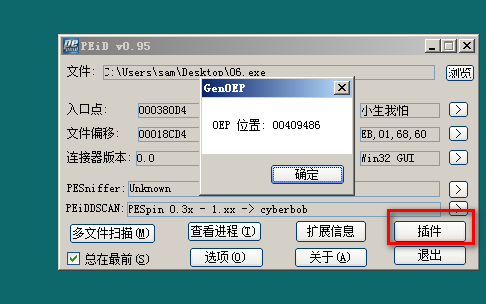

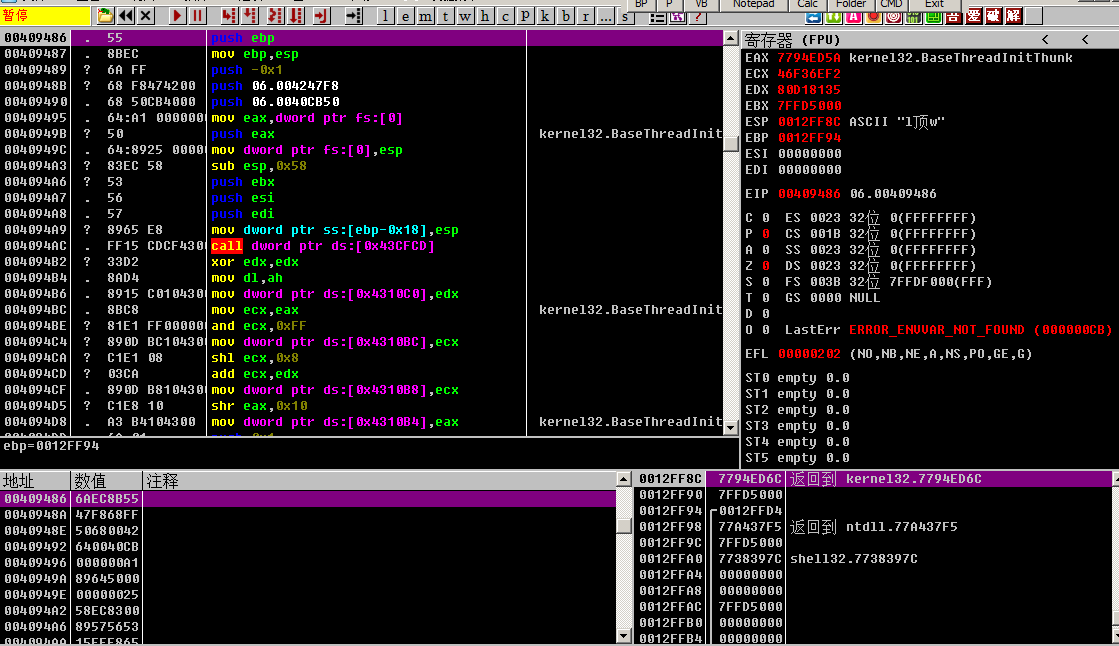

3.查找OEP

①未发现pushad

②使用ESP定律

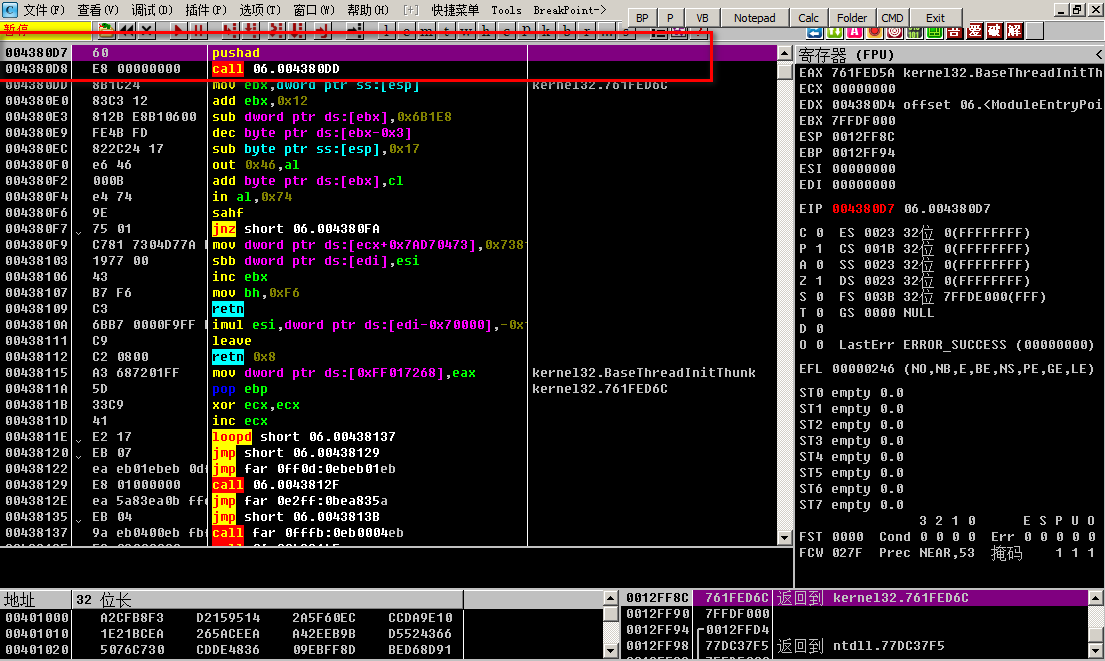

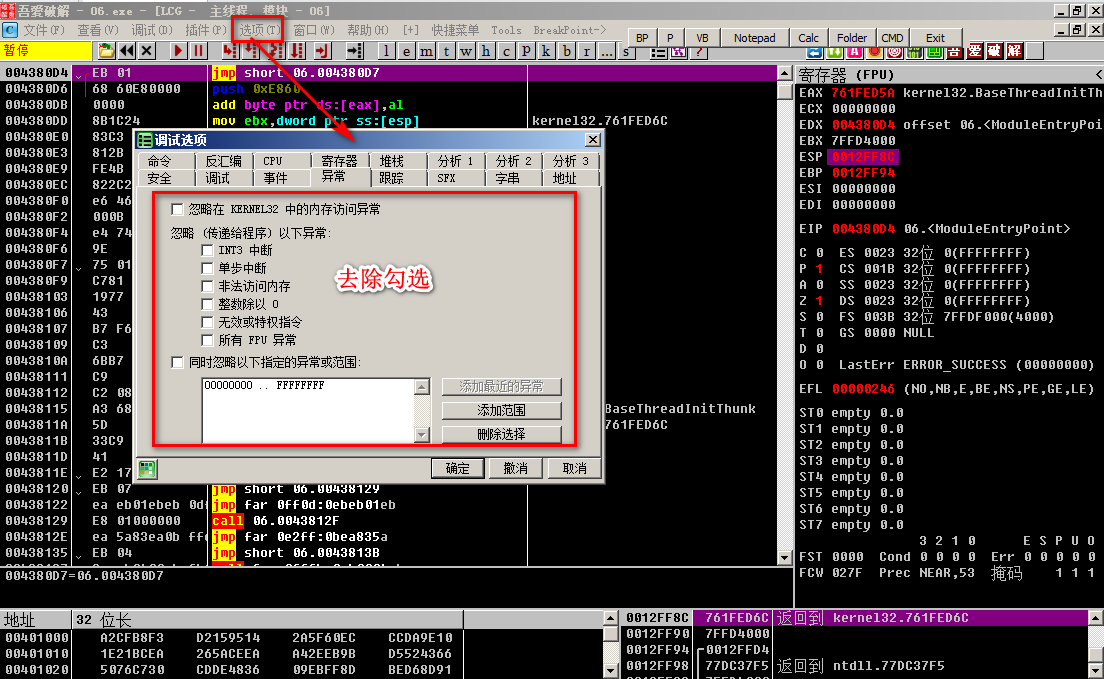

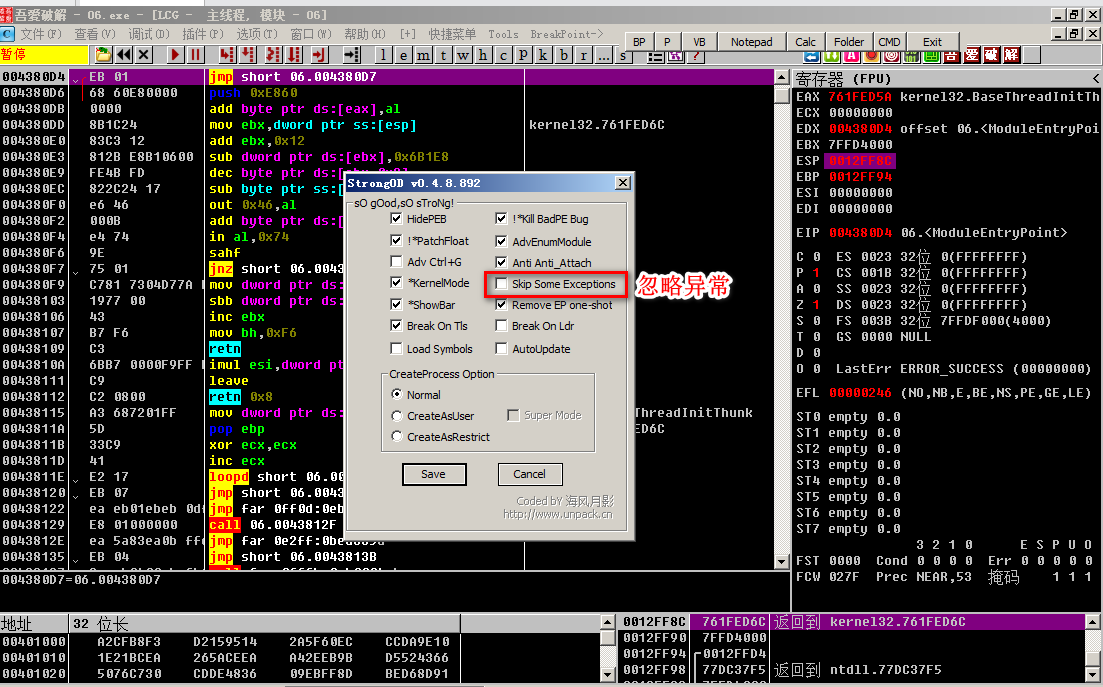

③开启异常处理

④插件忽略异常

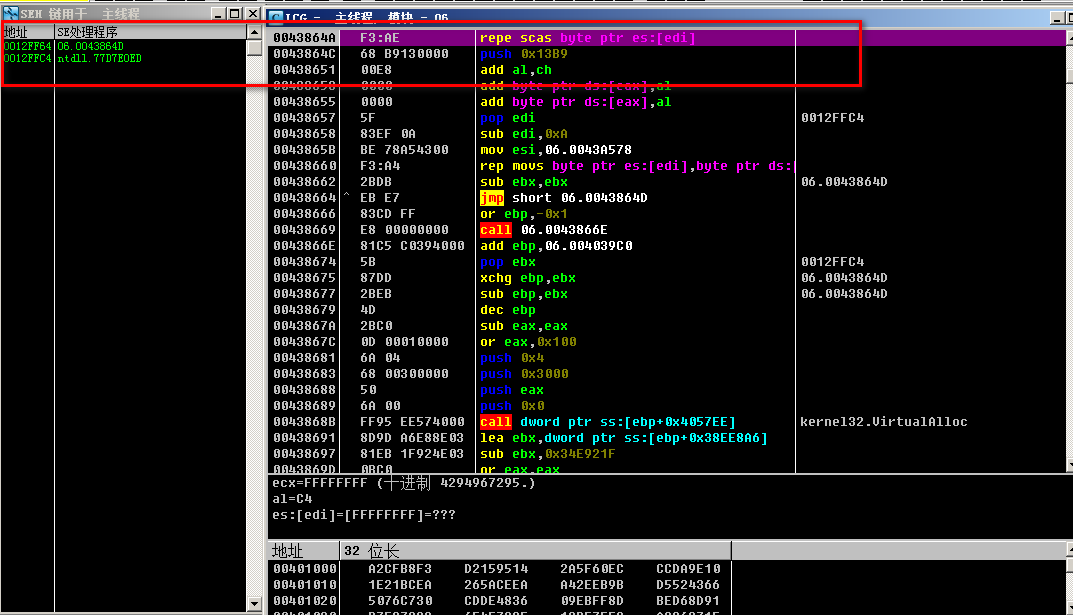

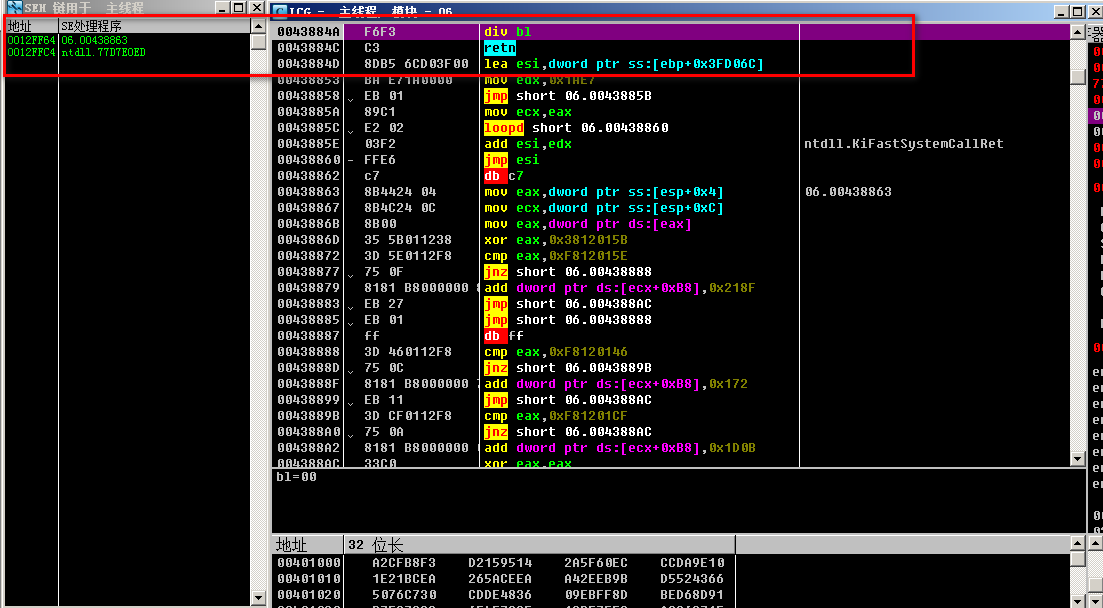

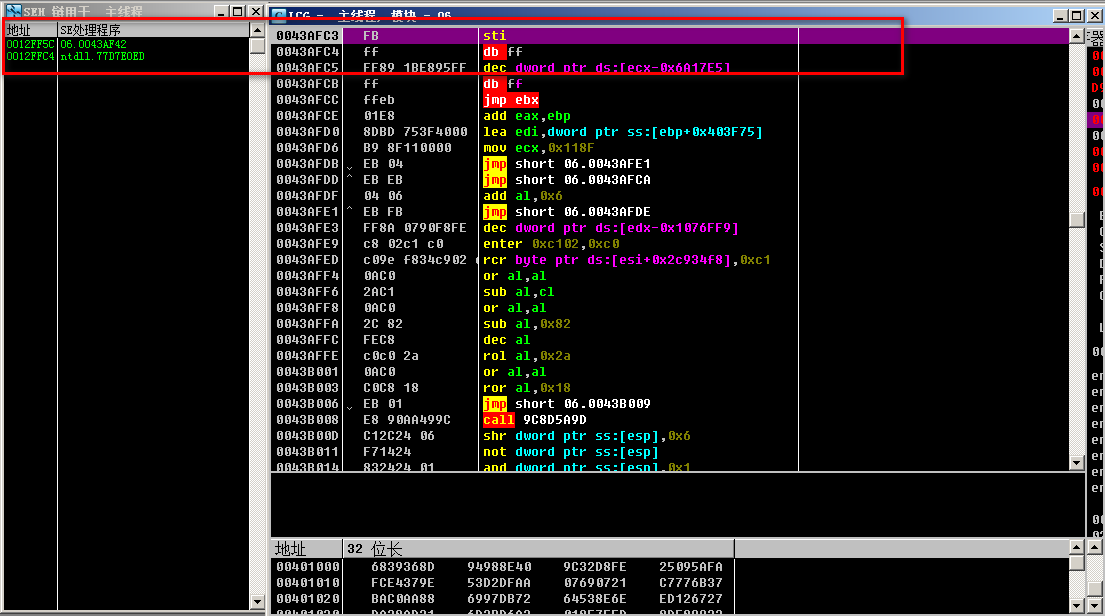

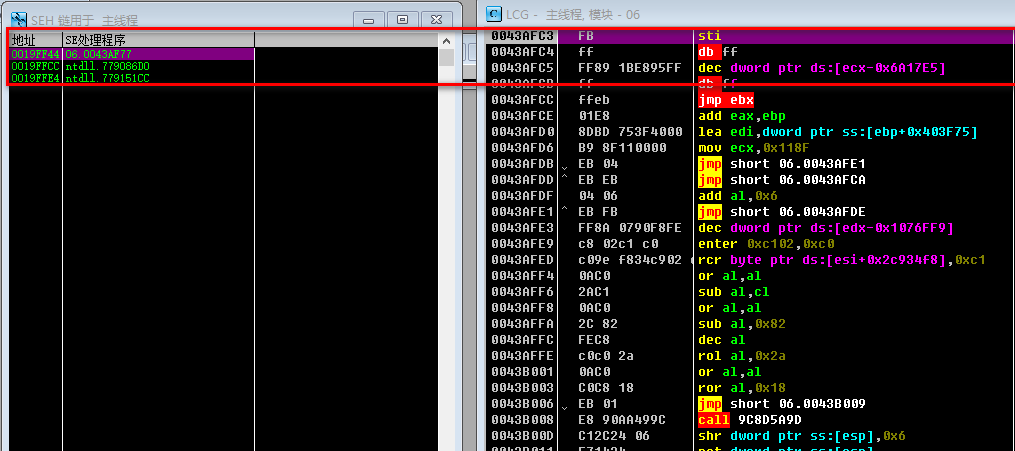

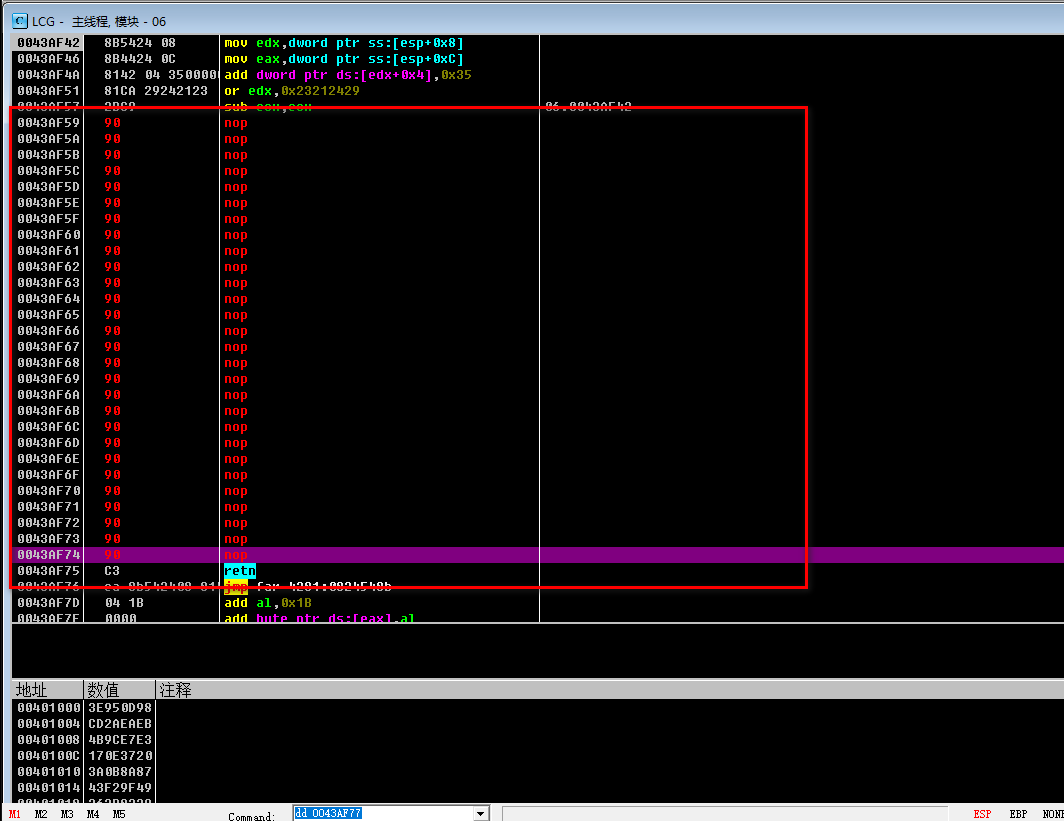

⑤异常断点

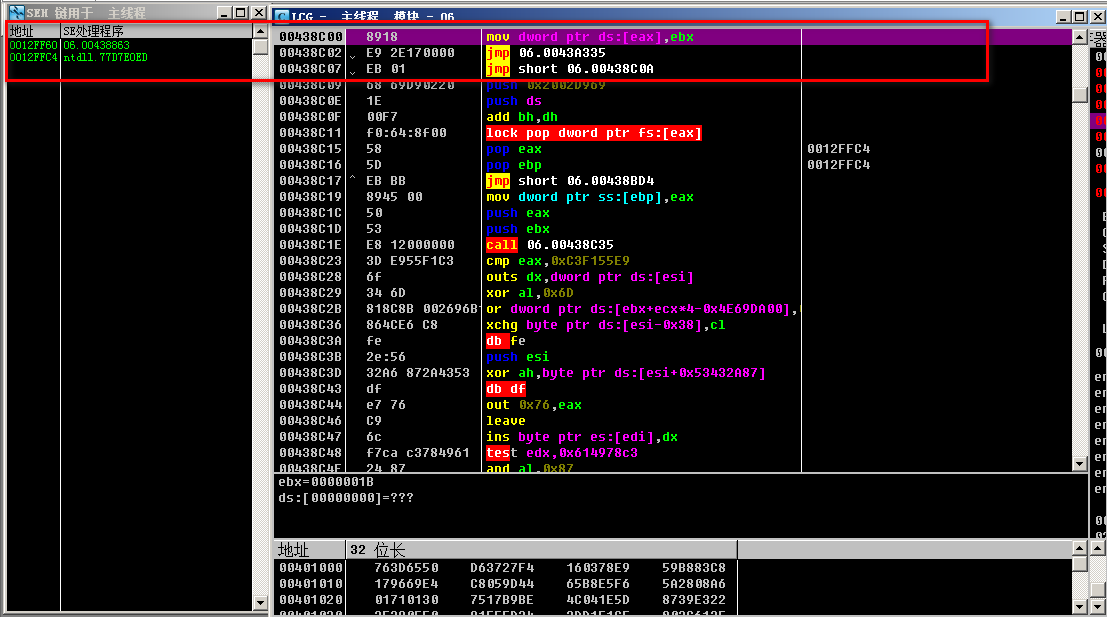

⑥确定反调试位置

| 次数 | 执行点 | 结果 |

| 第一次异常 | 0043864D |

成功命中 |

| 第二次异常 |

00438863 |

成功命中 |

| 第三次异常 |

0043AF42 |

成功命中 |

| 第四次异常 |

0043AF77 |

程序执行 |

| 第五次异常 |

0043AF92 |

程序执行 |

| 第六次异常 |

00438863 |

程序执行 |

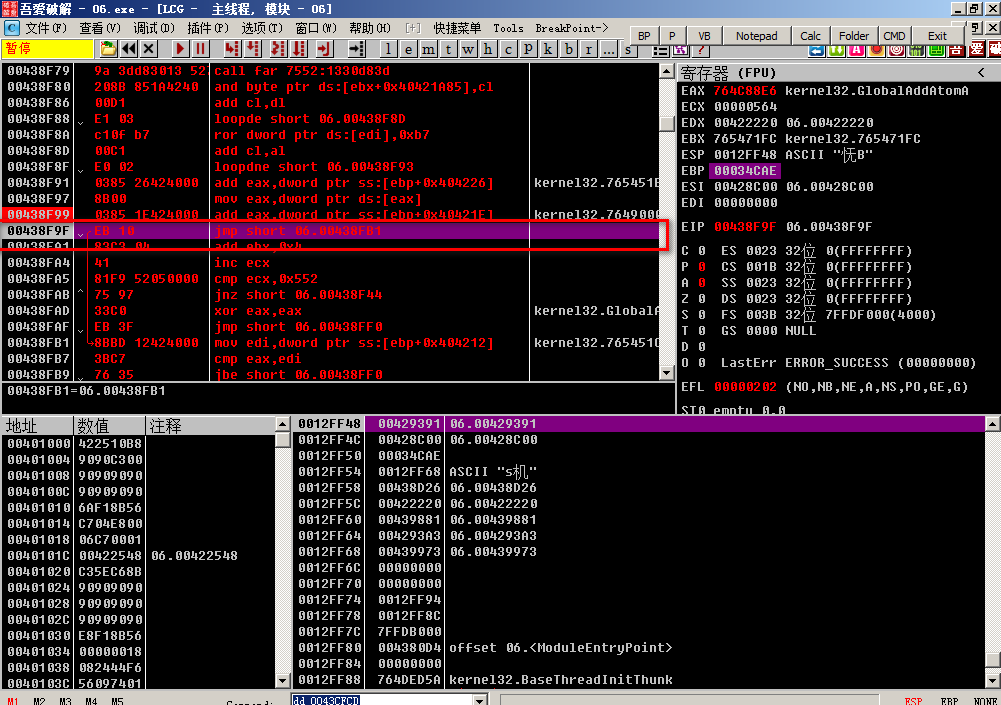

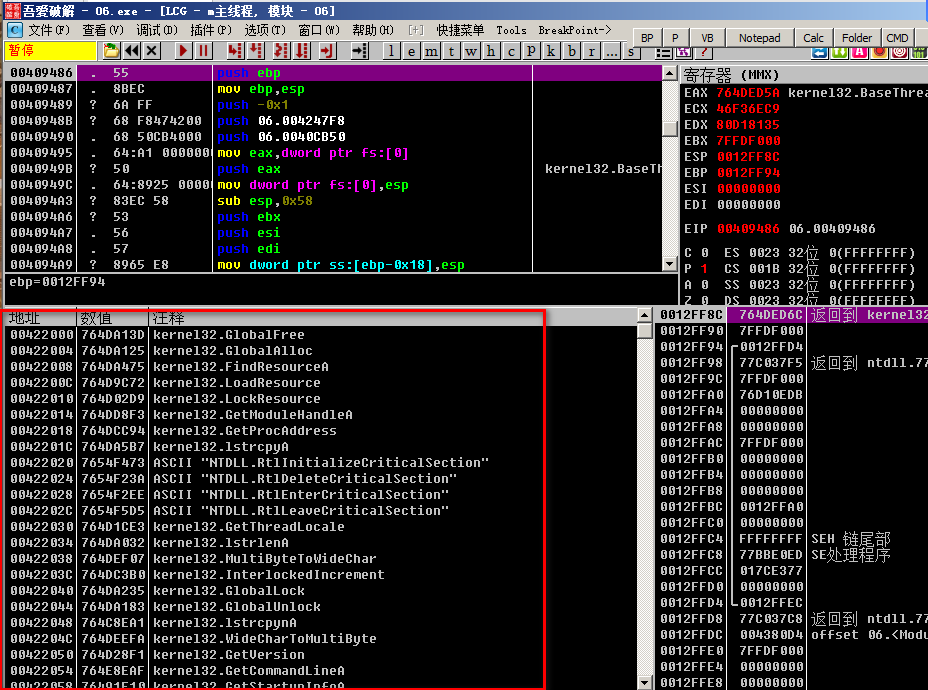

⑦再次查找OEP

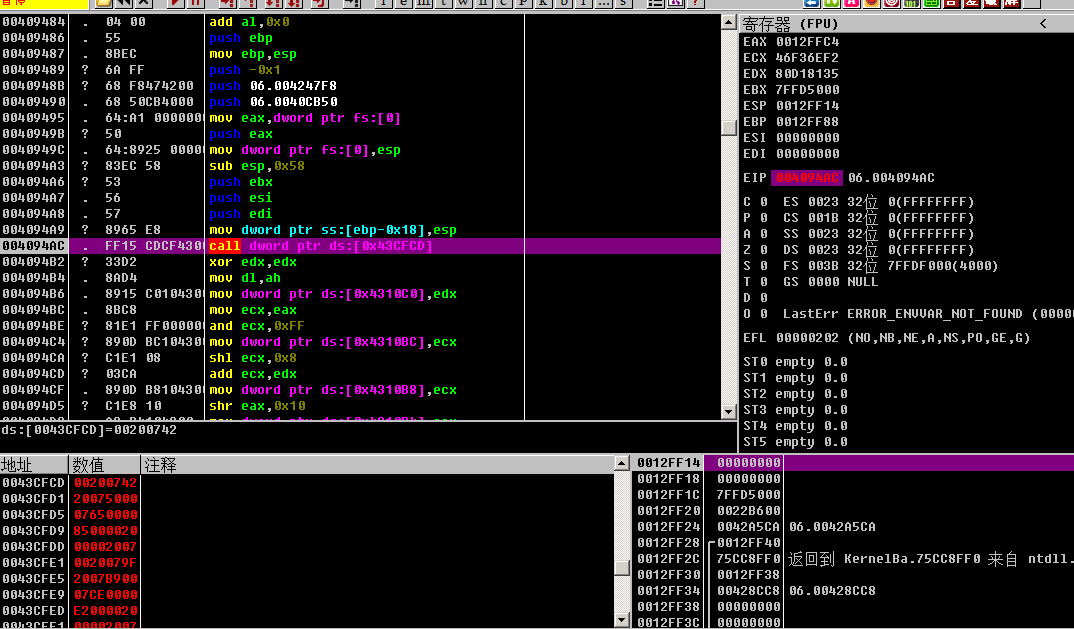

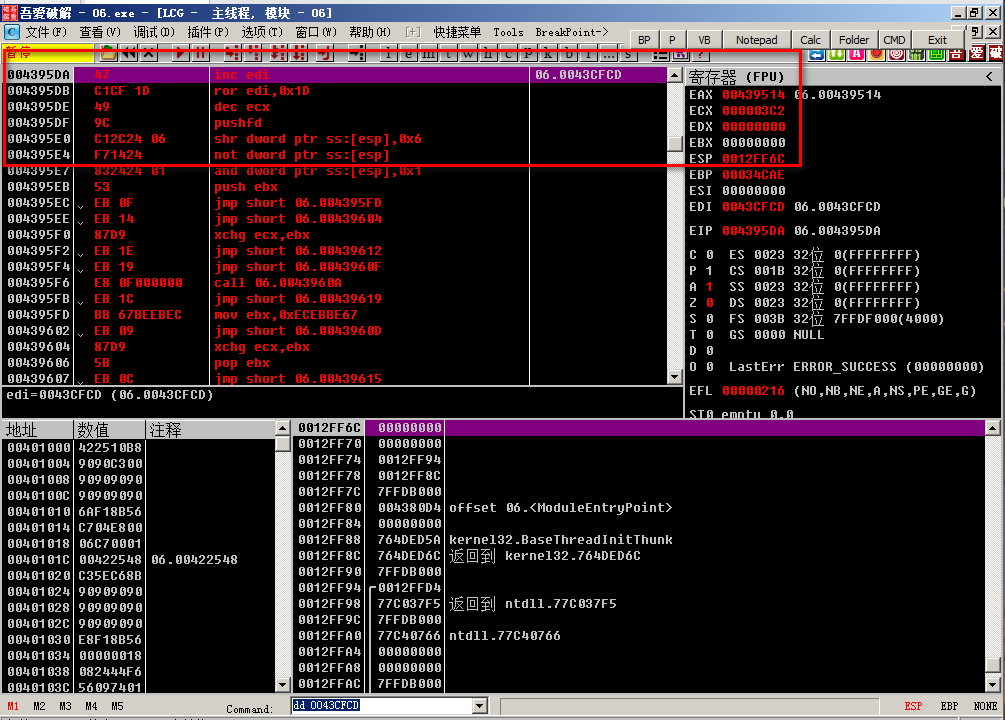

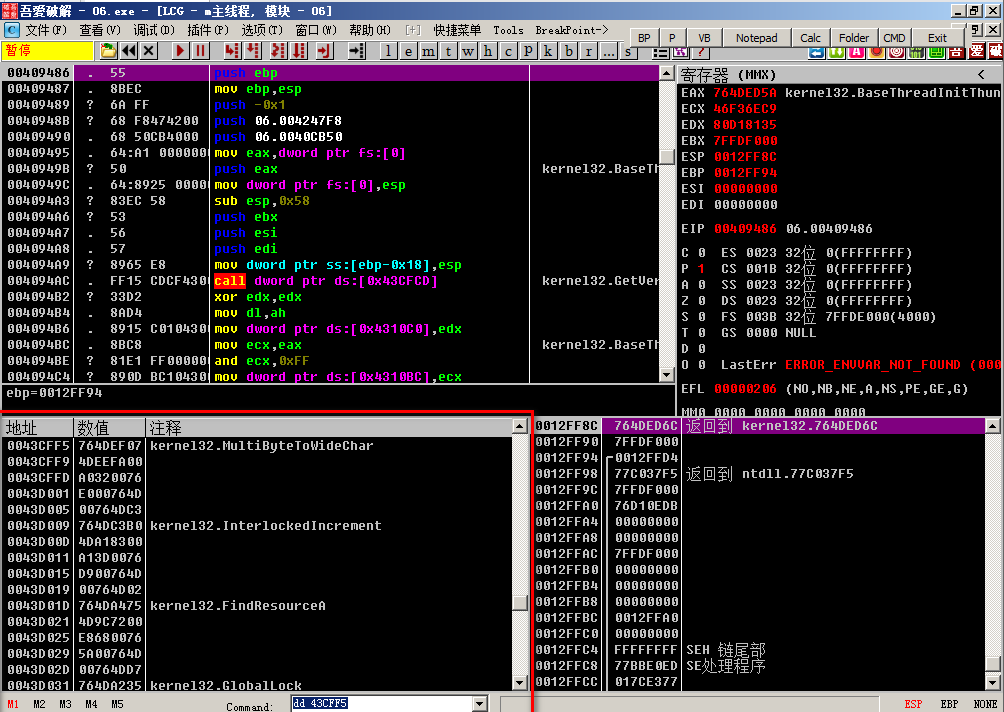

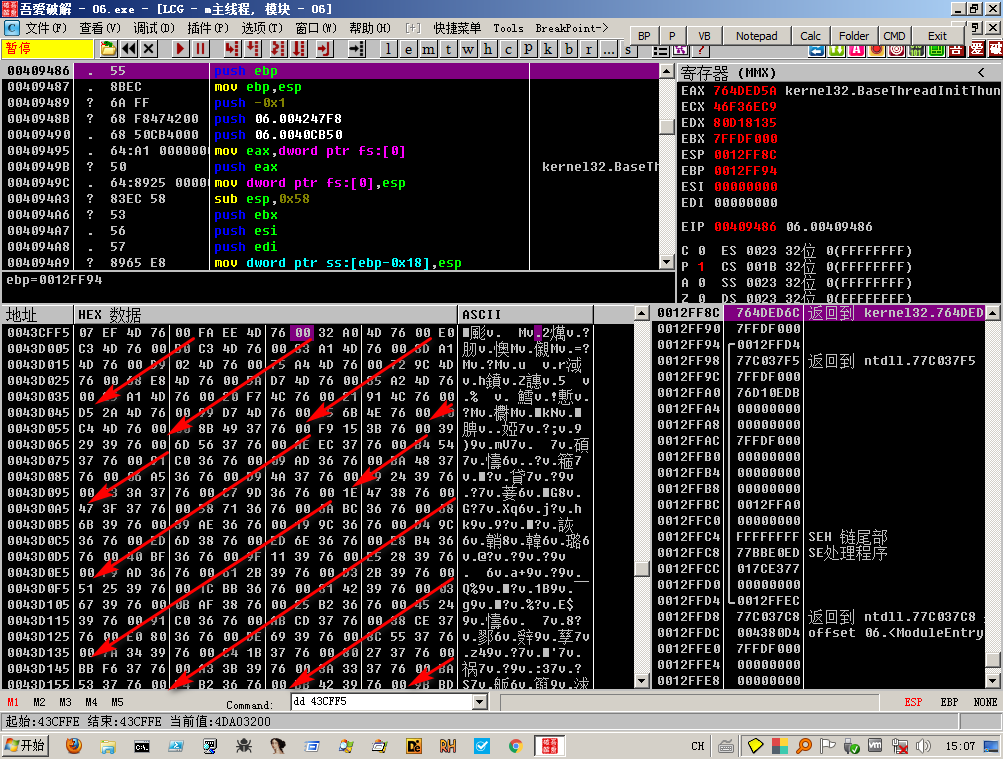

4.查看IAT表(43CFCD=IAT被加密之一)

5.脱壳信息查找

| 作用 | 地址 |

| 异常处理函数的入口点 | 43AF42 |

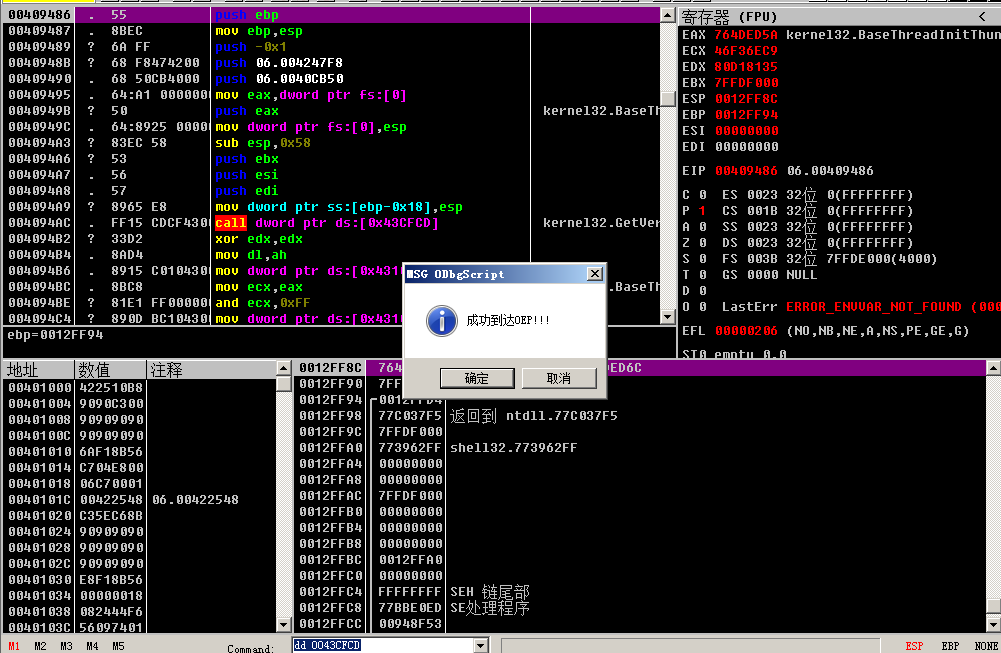

| OEP | 409486 |

| IAT被加密的一个地址 | 43CFCD |

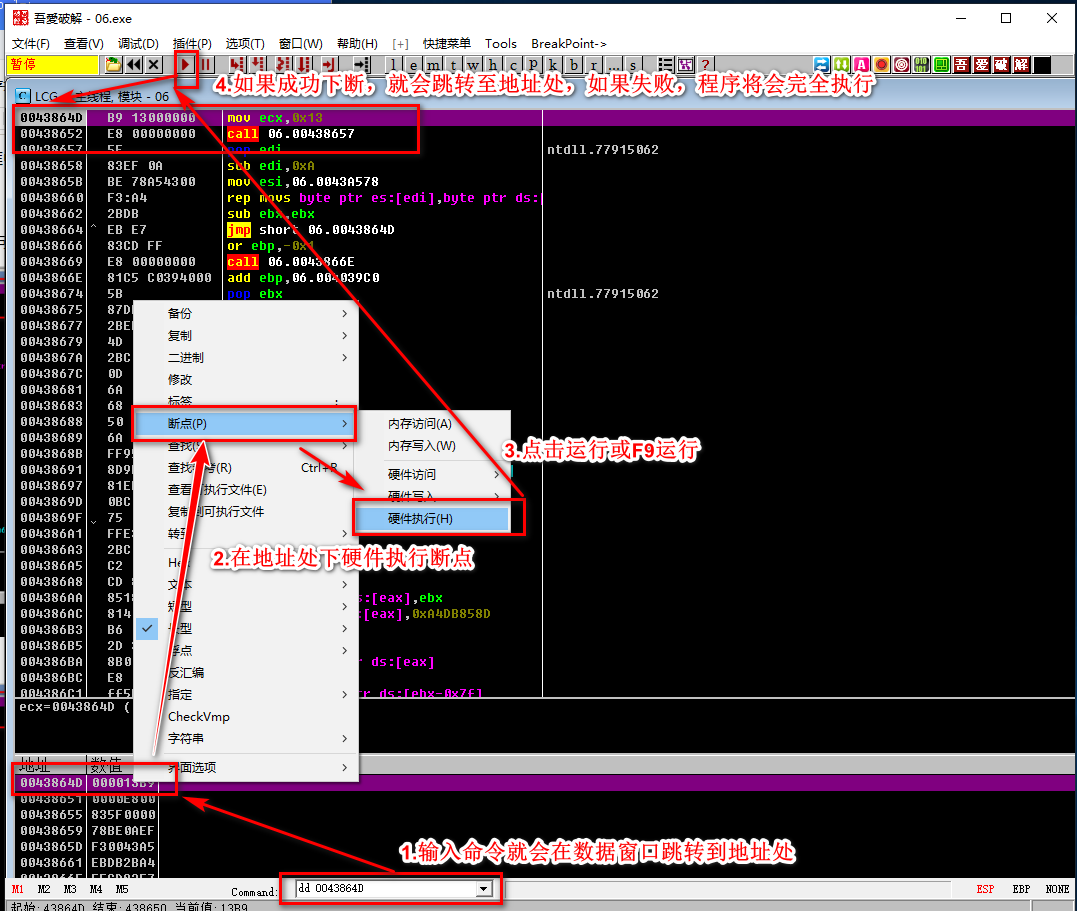

6.编写脱壳脚本

设置断点地址:

| 地址 | 作用 | |

| 1 | 00409486 | OEP |

| 2 | 0043AF59 | 函数内反硬件断点的位置 |

| 3 | 438F9F | 返回正确函数地址的位置 |

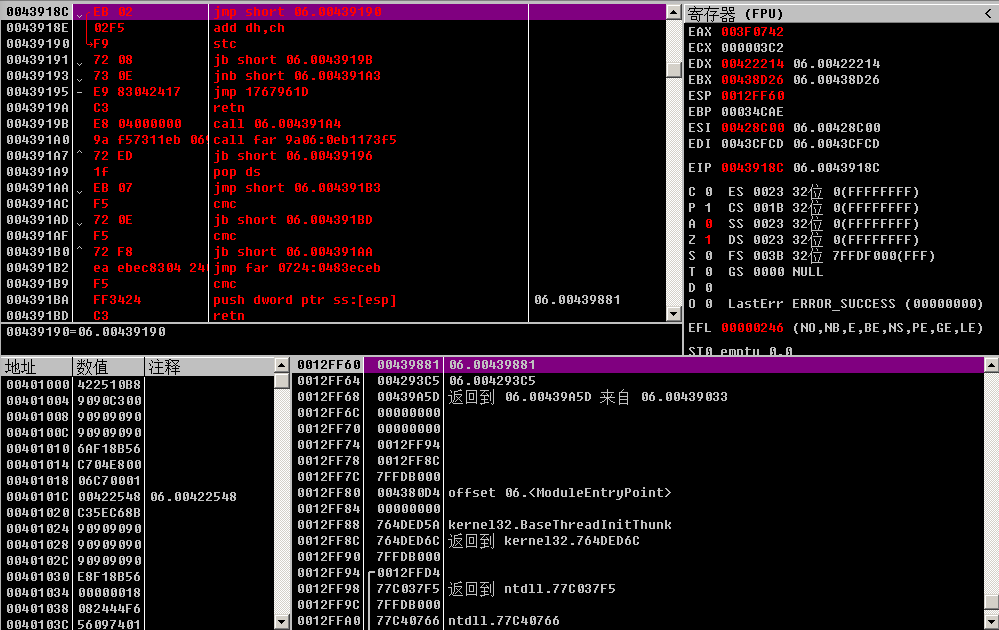

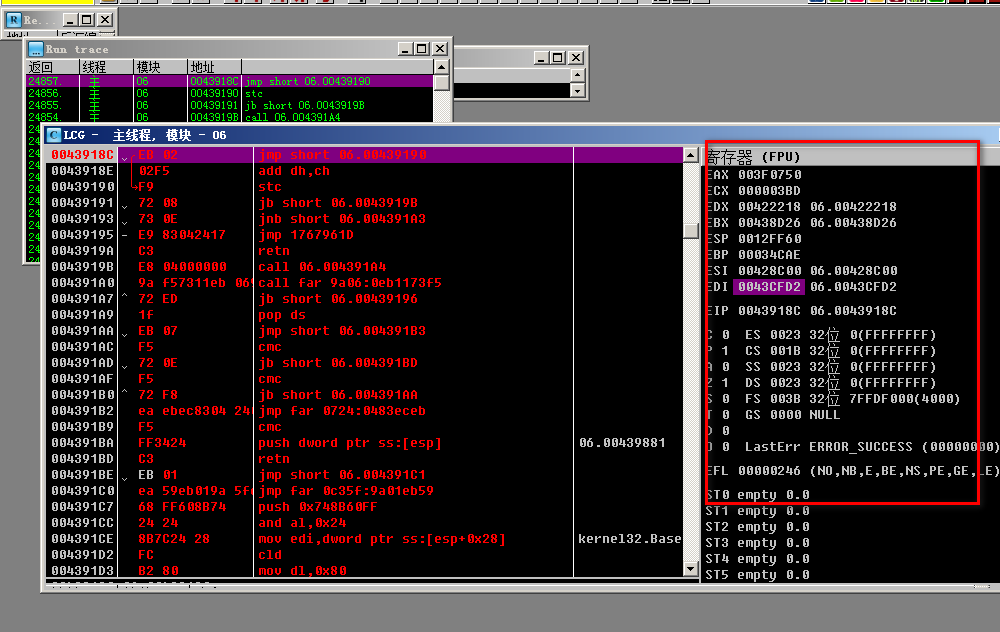

| 4 | 43918C | 写入IAT的位置 |

脚本思路:

脚本实现:

MOV dwSEHAddr,0043AF59

MOV dwGetProcAddress,438F9F

MOV dwWriteIAT,43918C

MOV dwOEP,00409486

MOV dwEAX,0

//清除断点

BPHWCALL//硬件断点

BPMC//内存断点

//异常处理函数,清除硬件断点的位置

BPHWS dwSEHAddr,"x"

//下断点

BPHWS dwGetProcAddress,"x"//GetProcAddress后面,保存EAX

BPHWS dwWriteIAT,"x"//填充IAT后面,将保存的EAX写入到[EDI]

//在OEP处下硬件执行断点

BPHWS dwOEP,"x"//OEP,弹出信息框,成功到达OEP

LOOP0:

RUN

CMP eip,dwSEHAddr

JNZ LOOP0

FILL dwSEHAddr,1A,90

LOOP1:

RUN

CMP eip,dwGetProcAddress

JNZ JMP1

MOV dwEAX,eax

JMP LOOP1

JMP1:

CMP eip,dwWriteIAT

JNZ JMP2

MOV [edi],dwEAX

JMP LOOP1

JMP2:

CMP eip,dwOEP

JNZ LOOP1

MSG "成功到达OEP!!!"MOV dwSEHAddr,0043AF59

MOV dwGetProcAddress,438F9F

MOV dwWriteIAT,43918C

MOV dwOEP,00409486

MOV dwEAX,0

//清除断点

BPHWCALL//硬件断点

BPMC//内存断点

//异常处理函数,清除硬件断点的位置

BPHWS dwSEHAddr,"x"

//下断点

BPHWS dwGetProcAddress,"x"//GetProcAddress后面,保存EAX

BPHWS dwWriteIAT,"x"//填充IAT后面,将保存的EAX写入到[EDI]

//在OEP处下硬件执行断点

BPHWS dwOEP,"x"//OEP,弹出信息框,成功到达OEP

LOOP0:

RUN

CMP eip,dwSEHAddr

JNZ LOOP0

FILL dwSEHAddr,1A,90

LOOP1:

RUN

CMP eip,dwGetProcAddress

JNZ JMP1

MOV dwEAX,eax

JMP LOOP1

JMP1:

CMP eip,dwWriteIAT

JNZ JMP2

MOV [edi],dwEAX

JMP LOOP1

JMP2:

CMP eip,dwOEP

JNZ LOOP1

MSG "成功到达OEP!!!"

脚本运行:

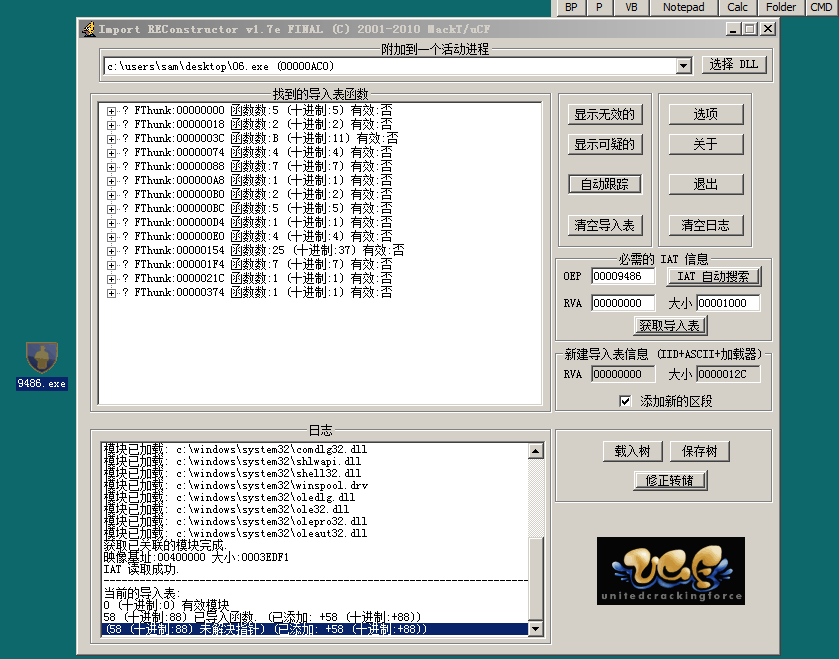

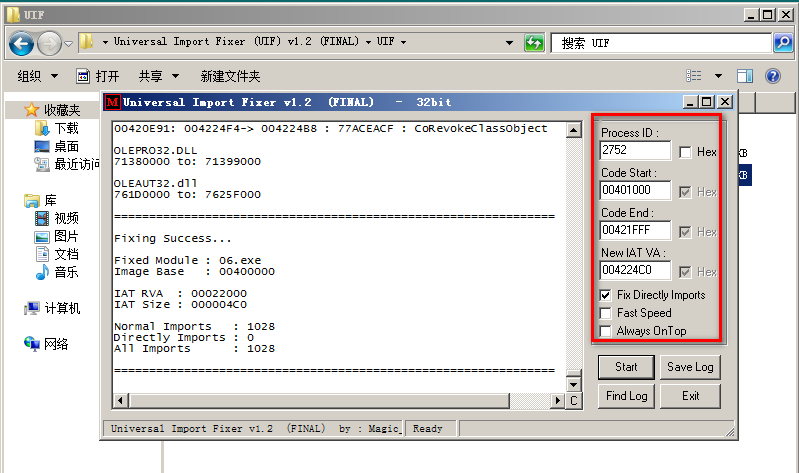

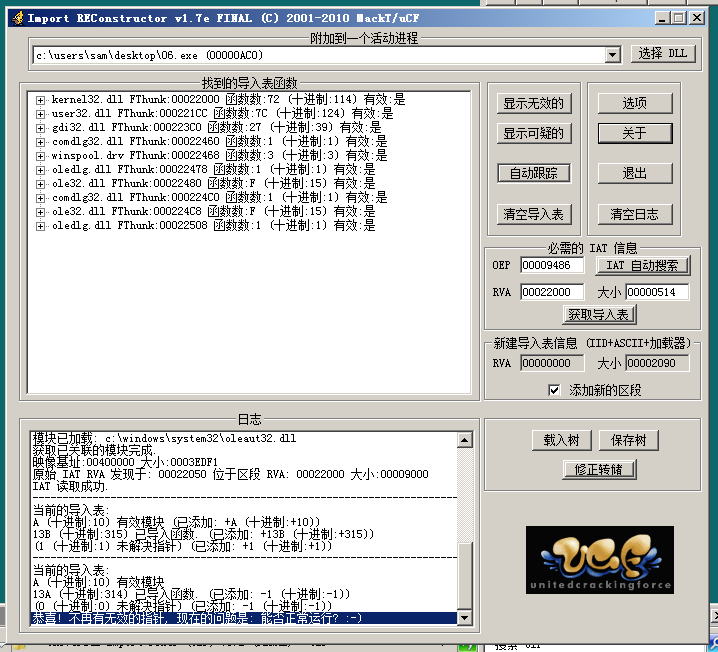

7.修复IAT

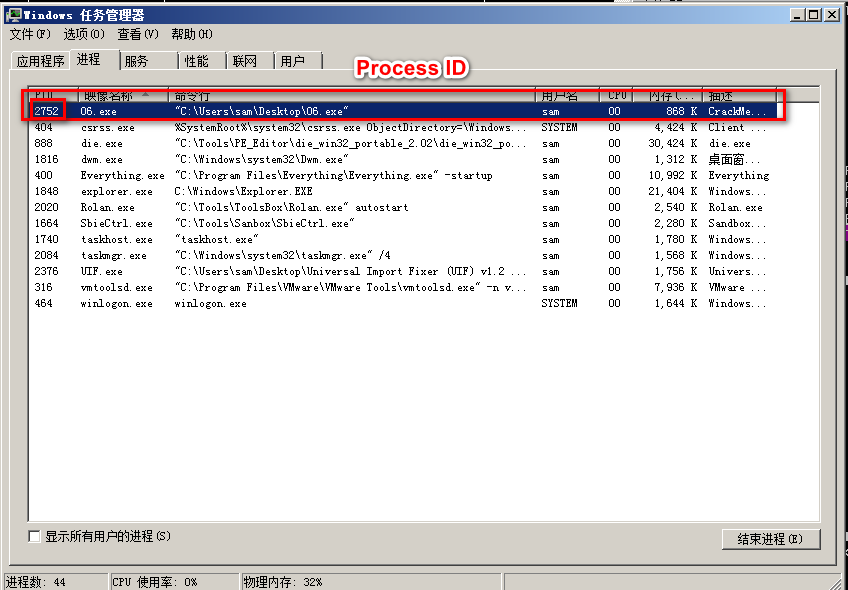

Process ID----->所要脱壳的程序进程ID,可在任务管理器中查看,因为ID是十进制,所以取消勾选Hex

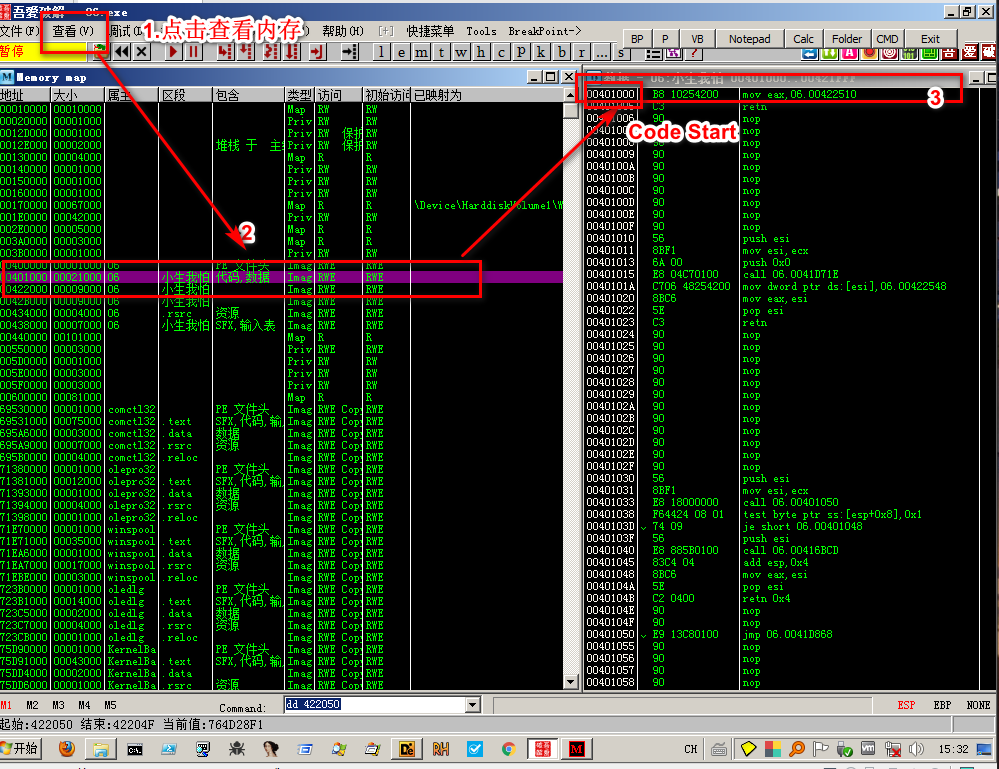

Code Start----->代码起始于地址

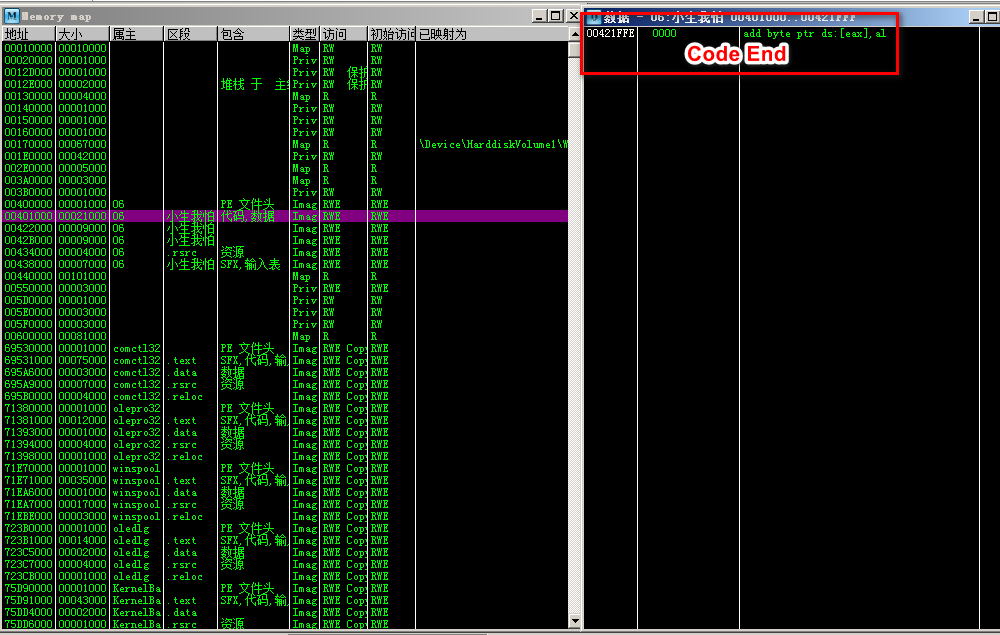

Code End------->代码终止于地址

New IAT VA----->新的IAT偏移x

Process ID----->所要脱壳的程序进程ID,可在任务管理器中查看,因为ID是十进制,所以取消勾选Hex

Code Start----->代码起始于地址

Code End------->代码终止于地址

New IAT VA----->新的IAT偏移

手脱PESpin壳【06.exe】的更多相关文章

- 简单脱壳教程笔记(2)---手脱UPX壳(1)

本笔记是针对ximo早期发的脱壳基础视频教程,整理的笔记. ximo早期发的脱壳基础视频教程 下载地址如下: http://down.52pojie.cn/%E5%90%BE%E7%88%B1%E7% ...

- 【个人笔记】ximo早期发的脱壳教程——手脱UPX壳

[个人笔记]ximo早期发的脱壳教程--手脱UPX壳 壳分为两种:压缩壳和加密壳,UPX是一种很简单的压缩壳. 手脱UPX壳: 工具:ExeinfoPE.OD 对象:rmvbfix 方法1:单 ...

- 填坑专记-手脱FSG壳

妈呀,脱FGS壳真的是坎坷颇多,多亏吾爱破解前辈们的帮忙.我一定要记录下来,省的以后再无法解决. 已经查看是FSG壳了.找到入口也容易了.重点就是脱壳并修复好它. 脱壳 OEP为: 使 ...

- 手脱NsPacK壳

1.查壳 使用PEiD未能检测到壳信息,这时,我们更换其他工具 从图中可以看到壳的信息为[NsPacK(3.x)[-]] 2.百度壳信息 北斗程序压缩(Nspack)是一款压缩壳.主要的选项是:压缩资 ...

- 深入底层逆向分析TDC‘s keygenme(手脱压缩壳)

系统 : Windows xp 程序 : TDC‘s keygenme 程序下载地址 :http://pan.baidu.com/s/1gdWyt6z 要求 : 脱壳 & 注册机编写 使用工具 ...

- 简单脱壳教程笔记(8)---手脱EZIP壳

本笔记是针对ximo早期发的脱壳基础视频教程,整理的笔记.本笔记用到的工具下载地址: http://download.csdn.net/detail/obuyiseng/9466056 EZIP壳 : ...

- 手脱UPX壳的方法

0X00 了解 upx UPX作为一款元老级PE加密壳,在以前的那个年代盛行,著名病毒[熊猫烧香]就是使用这款加密壳. 0X01 单步跟踪法 就是使用ollydbg加载程序后,按F8进行单 ...

- 手脱无名壳tslgame_rl

1.使用Detect It Easy查壳,该壳未显示出壳信息,至于为何有壳,我们使用IDA打开,查看其的导入表,其中没有太多函数使用: 2.我们使用x32dbg打开,运行至入口点,此处没有pushad ...

- 手脱Aspack变形壳1

1.载入PEID Aspack v2.12 -> www.aspack.com 2.载入OD,不管是看查壳信息还是看入口特征都跟我上一次发的一个手脱Aspack v2.12的帖子相同http:/ ...

随机推荐

- 一个 Redis 实例最多能存放多少的 keys?List、Set、 Sorted Set 他们最多能存放多少元素?

理论上 Redis 可以处理多达 232 的 keys,并且在实际中进行了测试,每个实 例至少存放了 2 亿 5 千万的 keys.我们正在测试一些较大的值.任何 list.set. 和 sorted ...

- java中线程池创建的几种方式

java中创建线程池的方式一般有两种: 通过Executors工厂方法创建 通过new ThreadPoolExecutor(int corePoolSize, int maximumPoolSize ...

- Java 中,受检查异常 和 不受检查异常的区别?

受检查异常编译器在编译期间检查.对于这种异常,方法强制处理或者通过 throws 子句声明.其中一种情况是 Exception 的子类但不是 RuntimeException 的子类.非受检查是 Ru ...

- BMZCTF ssrfme

<?php if(isset($_GET) && !empty($_GET)){ $url = $_GET['file']; $path = "upload/" ...

- C++中类所占的内存大小以及成员函数的存储位置

类所占内存的大小是由成员变量(静态变量除外)决定的,虚函数指针和虚基类指针也属于数据部分,成员函数是不计算在内的.因为在编译器处理后,成员变量和成员函数是分离的.成员函数还是以一般的函数一样的存在.a ...

- 写了一个web os脚手架

预览地址在这里:http://thx.github.io/magix-os/项目地址在这里:https://github.com/thx/magix-os 介绍下目录结构 核心目录cores主要是构成 ...

- 好用开源的C#快速开发平台

NFine 是基于 C# 语言的极速 WEB + ORM 框架,其核心设计目标是开发迅速.代码量少.学习简单.功能强大.轻量级.易扩展,让Web开发更迅速.简单.NFine是一套基于 ASP.NET ...

- 分享一个自己写的基于canvas的原生js图片爆炸插件

DEMO访问地址: https://bupt-hjm.github.io/BoomGo/博客地址: http://bupt-hjm.github.io/2016/07/10/boom/插件及使用方法地 ...

- route -n 讲解

我们经常会出现临时添加路由,或者是路由重启路由丢失等导致网络不通的情况,上网查发现很多介绍或者没有实验跟进导致理解的时候很费劲的情况,可能人家认为是比较简单的事情了,但是很多不尽然,老手也不一定能很快 ...

- linux lvm逻辑卷管理之lvdisplay命令

linux 磁盘管理分fdisk parted 和LVM三种方式,我们这里重点是说lvm 我们来看看LVM基本术语(lvm和传统fdisk分区方式有区别)由于传统的磁盘管理不能对磁盘进行磁盘管理,因此 ...