云原生之旅 - 7)部署Terrform基础设施代码的自动化利器 Atlantis

前言

前面有几篇文章讲述了如何使用Terraform创建资源 (基础设施即代码 Terraform 快速入门, 使用 Terraform 创建 Kubernetes) 以及 Kubernetes时代的包管理工具 Helm 里也讲述了如何用Terraform 安装 Helm Charts,但我们都是在local 执行Terrafrom的,那么有什么办法自动化整个流程呢?并且让这些基础设施的代码也需要走Pull Request Review 评审。

这时候推荐一款利器:开源工具 Atlantis,在代码提交时自动运行terraform plan命令,并将 plan命令的输出添加到pull request的注释中,经过团队伙伴Approve之后,才能执行terraform apply 变更资源,资源apply 成功之后,代码合并到master分支,整个流程遵循GitOps的最佳实践。换句话说就是我们使用了 Atlantis 为 Terraform 实现 GitOps。

Atlantis 在国内的文章很少,本篇文章就给大家详细的介绍下如何使用这款利器。

关键词:Terraform自动化,Atlantis入门,Atlantis示例,Terraform Pull Request Automation, Terraform基础设施自动化

安装

前提条件

* Kubernetes 我用的GKE 1.22

* 准备一个common github user, 也可以用自己的账号

* 随机生成一个 Webhook Secret

* kubectl 建一个 generic secret 供Atlantis使用

echo -n "xxx" > ghUser

echo -n "xxx" > ghToken

echo -n "xxx" > ghWebhookSecret kubectl create secret generic atlantis --from-file=ghUser --from-file=ghToken --from-file=ghWebhookSecret

安装

有多种方式,这里使用Kustomize 作为例子,k8s manifests 参考 my repo

修改 statefulset-patch.yaml 环境变量为自己的。

kustomize build sre-mgmt-dev > deploy.yaml kubectl apply -f deploy.yaml

配置网关

需要一个Gateway,配置一个 URL 指向 atlantis ClusterIP svc ,我的 Ingress-nginx 配置参考。(Optional) Ingress-Nginx入门参考我下一篇文章 云原生之旅 - 8)云原生时代的网关 Ingress Nginx

也可以把atlantis 置成 LB类型或者NodePort本地测试。

配置Github webhook

很简单,参考文档 https://www.runatlantis.io/docs/configuring-webhooks.html#github-github-enterprise

使用

权限

确保Running 在 Kubernetes 的 Atlantis service account 对所操作的资源有权限,能Terraform init/plan/apply 云端资源。

我这里是GCP Project作为例子。

配置 Atlantis.yaml

简单例子如下

假设Terraform 代码结构如下

Terraform

├── quick_demo1

│ ├── xxx.tf

│ └── xxx.tf

├── quick_demo2

├── xxx.tf

└── xxx.tf

Atlantis yaml 配置

---

version: 3

automerge: true

delete_source_branch_on_merge: true projects:

- name: project-1

dir: Terraform/quick_demo1

terraform_version: 1.2.9

autoplan:

when_modified:

- '**/*.tf' - name: project-2

dir: Terraform/quick_demo2

terraform_version: 1.2.9

autoplan:

when_modified:

- '**/*.tf'

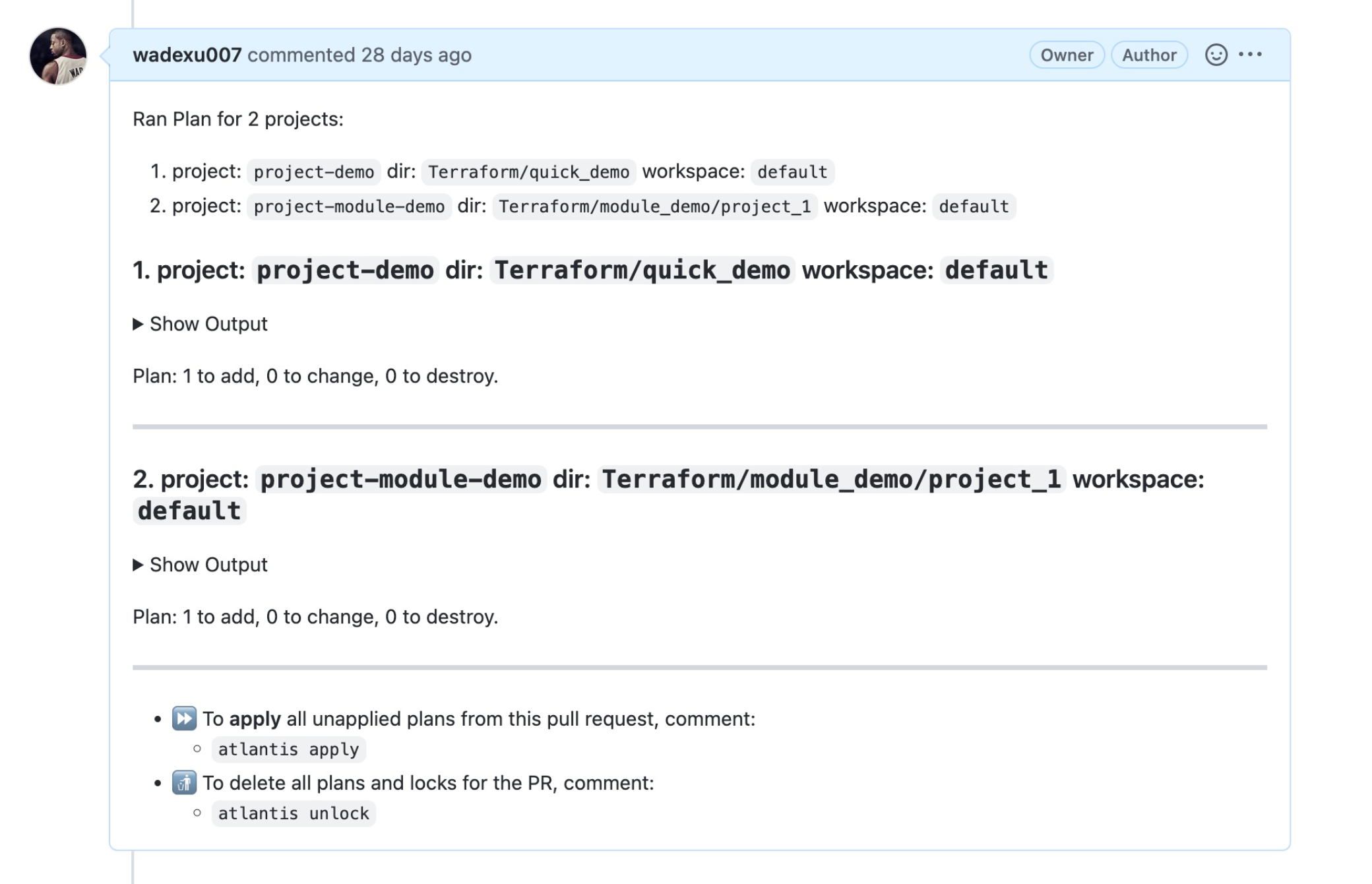

当你修改TF文件 提交PR的时候,Atlantis 会自动使用default workflow 执行 Terraform Plan, plan result 会 comment到 PR里面。

注意: 需要配置 Github -> Settings -> Branches-> Branch protection rule -> Protect matching branches 需要Approve才能merge。

然后有队友Approve了PR, 你才可以执行 Atlantis Apply, 最终资源会被Terraform apply,PR 自动 merged to master。

Workflow breakdown

- Step 1: Open a Pull Request

- Step 2: Atlantis automatically run `terraform plan` and comments back on PR

- Step 3: Someone reviews and approves PR

- Step 4: Comment `atlantis apply`

- Step 5: Atlantis run `terraform apply` and comments back on PR about result

- Step 6: PR merged automatically.

自定义 Workflow

加个Terraform format check, 代码如下:

workflows:

test:

plan:

steps:

- env:

name: ENV_NAME

command: 'echo "dynamic-value-$(date)"'

- run: terraform${ATLANTIS_TERRAFORM_VERSION} fmt -check=true -write=false -diff=true

- init

- plan

apply:

steps:

- apply

需显示申明使用此workflow 如 "workflow: test", 完整 Atlantis yaml 参考

---

version: 3

automerge: true

delete_source_branch_on_merge: true projects:

- name: project-demo

dir: Terraform/quick_demo

terraform_version: 1.2.9

autoplan:

when_modified:

- '**/*.tf' - name: project-module-demo

dir: Terraform/module_demo/project_1

terraform_version: 1.2.9

workflow: test

autoplan:

when_modified:

- '**/*.tf' # (Optional) custom workflows

workflows:

test:

plan:

steps:

- env:

name: ENV_NAME

command: 'echo "dynamic-value-$(date)"'

- run: terraform${ATLANTIS_TERRAFORM_VERSION} fmt -check=true -write=false -diff=true

- init

- plan

apply:

steps:

- apply

atlantis.yaml

测试

总结

我们的Terraform 代码结构是按环境分成不同的folder,这样做的好处是可以通过github CODEOWNERS文件来针对不同的文件夹(环境)给不同的组权限。比如以下例子给予group-dev权限审批这个folder project-xx/dev下面的Terraform代码变化。

* @sre

Terraform/project-xx/dev/** @group-dev

Terraform/project-xx/prod/** @sre

我们也试过同一套代码利用Terraform的工作区workspace 来区分环境,实践下来不如上面的结构灵活,维护性差。

感谢阅读,如果您觉得本文的内容对您的学习有所帮助,您可以打赏和推荐,您的鼓励是我创作的动力。

云原生之旅 - 7)部署Terrform基础设施代码的自动化利器 Atlantis的更多相关文章

- 云原生之旅 - 9)云原生时代网关的后起之秀Envoy Proxy 和基于Envoy 的 Emissary Ingress

前言 前一篇文章讲述了基于Nginx代理的Kuberenetes Ingress Nginx[云原生时代的网关 Ingress Nginx]这次给大家介绍下基于Envoy的 Emissary Ingr ...

- 云原生之旅 - 5)Kubernetes时代的包管理工具 Helm

前言 上一篇文章 [基础设施即代码 使用 Terraform 创建 Kubernetes] 教会了你如何在Cloud上面建Kubernetes资源,那么本篇来讲一下如何在Kubernetes上面部署应 ...

- 云原生之旅 - 10)手把手教你安装 Jenkins on Kubernetes

前言 谈到持续集成工具就离不开众所周知的Jenkins,本文带你了解如何在 Kubernetes 上安装 Jenkins,后续文章会带你深入了解如何使用k8s pod 作为 Jenkins的build ...

- 云原生之旅 - 6)不能错过的一款 Kubernetes 应用编排管理神器 Kustomize

前言 相信经过前一篇文章的学习,大家已经对Helm有所了解,本篇文章介绍另一款工具 Kustomize,为什么Helm如此流行,还会出现 Kustomize?而且 Kustomize 自 kubect ...

- 云原生之旅 - 8)云原生时代的网关 Ingress Nginx

前言 当我们在Kubernetes部署的服务需要暴露给外部用户使用时,有三种选择:LoadBalancer,NodePort, Ingress. LoadBalancer类型得结合各个Cloud Pr ...

- 云原生之旅 - 11)基于 Kubernetes 动态伸缩 Jenkins Build Agents

前言 上一篇文章 云原生之旅 - 10)手把手教你安装 Jenkins on Kubernetes 我们介绍了在 Kubernetes 上安装 Jenkins,本文介绍下如何设置k8s pod作为Je ...

- 云原生之旅 - 4)基础设施即代码 使用 Terraform 创建 Kubernetes

前言 上一篇文章我们已经简单的入门Terraform, 本篇介绍如何使用Terraform在GCP和AWS 创建Kubernetes 资源. Kubernetes 在云原生时代的重要性不言而喻,等于这 ...

- Longhorn 企业级云原生容器存储解决方案-部署篇

内容来源于官方 Longhorn 1.1.2 英文技术手册. 系列 Longhorn 是什么? Longhorn 云原生分布式块存储解决方案设计架构和概念 安装 Longhorn 可以通过多种方式安装 ...

- 云原生之旅 - 2)Docker 容器化你的应用

前言 上文中我们用Golang写了一个HTTP server,本篇文章我们讲述如何容器化这个应用,为后续部署到kubernetes 做准备. 关键词:Docker, Containerization, ...

随机推荐

- SpringBean的实例化

在Spring框架中,想使用Spring容器中的Bean,需要先实例化Bean SpringBean的实例化有3种方式 构造方法实例化 (最常用) 在Java配置类中,写一个构造方法,在这个构造方法中 ...

- 2022年NISP考试时间|NISP一级考试时间|NISP|网安伴|NISP管理中心

NISP一级~~国家信息安全水平考试一级证书 NISP一级证书是由中国信息安全测评中心颁发的国家级认证证书.面向全社会各行各业通用的信息安全意识普及和信息安全保护知识培训,是在任何单位和工作中都应具备 ...

- manim

from manim import * #导入manim命名空间 #这是一个最基本的manim结构,类名叫做BaseFrame,传入一个场景Scene,并且包含一个construct方法,传入self ...

- 牛客练习赛99—C

数的和与积 https://ac.nowcoder.com/acm/contest/34330/C 思路: 2和4是不可以的,除了3意外其他的都可以用三项解决,其中一项为1,剩余两项分别设为x,y. ...

- python超多常用知识记录

在函数传参给变量**a,可以接收字典类型,当未传参默认空字典 set创建集合可以排重 while和for到参数未满足可以增加else cmp函数比较长度 divmod函数返回除数和余数结果 nonlo ...

- BI系统的分布式部署原理和技术实现

1.什么是分布式 关于"分布式系统"的定义,我们先看下书中是怎么说的.<分布式系统原理和范型>一书中是这样定义分布式系统的:"分布式系统是若干独立计算机的集合 ...

- DOS文档

- G&GH01 注册/安装/设置

注意事项与声明 平台: Windows 10 作者: JamesNULLiu 邮箱: jamesnulliu@outlook.com 博客: https://www.cnblogs.com/james ...

- Portainer 安装MySQL并开启远程访问

进入到 Portainer 页面,选择左边的 Containers 选项,单击上方的 Add container 按钮转到如图所示的页面: 1.在 Name 一栏中输入容器名字: 2.在 Image ...

- 2. 在 Kubernetes 上安装 Gitlab

总结: 所需要的三个yaml文件的下载地址:https://files.cnblogs.com/files/sanduzxcvbnm/k8s-gitlab.zip Gitlab官方提供了 Helm 的 ...