32位 64位 获得进程peb的方法

基于上一篇文章,大概了解了peb的获取方法,但是那个方法只能获得当前进程的PEB,不能获得其他的进程的PEB。根据那个思想,获得其他进程PEB则需要注入,得到进程信息,然后进程间通信,将信息返回来,经过考虑,这个方法太复杂。

下面介绍的方法是 用了一个未公开的函数NtQueryInformationProcess,获得进程信息,然后去读对方进程ReadProcessMemory。

结构体是使用的一个模板,从别处借鉴的

#pragma once #include <Windows.h>

#include <Strsafe.h>

#include <wchar.h>

#include <vector> #define NT_SUCCESS(x) ((x) >= 0) #define ProcessBasicInformation 0

typedef

NTSTATUS(WINAPI *pfnNtWow64QueryInformationProcess64)

(HANDLE ProcessHandle, UINT32 ProcessInformationClass,

PVOID ProcessInformation, UINT32 ProcessInformationLength,

UINT32* ReturnLength); typedef

NTSTATUS(WINAPI *pfnNtWow64ReadVirtualMemory64)

(HANDLE ProcessHandle, PVOID64 BaseAddress,

PVOID BufferData, UINT64 BufferLength,

PUINT64 ReturnLength); typedef

NTSTATUS(WINAPI *pfnNtQueryInformationProcess)

(HANDLE ProcessHandle, ULONG ProcessInformationClass,

PVOID ProcessInformation, UINT32 ProcessInformationLength,

UINT32* ReturnLength); template <typename T>

struct _UNICODE_STRING_T

{

WORD Length;

WORD MaximumLength;

T Buffer;

}; template <typename T>

struct _LIST_ENTRY_T

{

T Flink;

T Blink;

}; template <typename T, typename NGF, int A>

struct _PEB_T

{

typedef T type; union

{

struct

{

BYTE InheritedAddressSpace;

BYTE ReadImageFileExecOptions;

BYTE BeingDebugged;

BYTE BitField;

};

T dummy01;

};

T Mutant;

T ImageBaseAddress;

T Ldr;

T ProcessParameters;

T SubSystemData;

T ProcessHeap;

T FastPebLock;

T AtlThunkSListPtr;

T IFEOKey;

T CrossProcessFlags;

T UserSharedInfoPtr;

DWORD SystemReserved;

DWORD AtlThunkSListPtr32;

T ApiSetMap;

T TlsExpansionCounter;

T TlsBitmap;

DWORD TlsBitmapBits[];

T ReadOnlySharedMemoryBase;

T HotpatchInformation;

T ReadOnlyStaticServerData;

T AnsiCodePageData;

T OemCodePageData;

T UnicodeCaseTableData;

DWORD NumberOfProcessors;

union

{

DWORD NtGlobalFlag;

NGF dummy02;

};

LARGE_INTEGER CriticalSectionTimeout;

T HeapSegmentReserve;

T HeapSegmentCommit;

T HeapDeCommitTotalFreeThreshold;

T HeapDeCommitFreeBlockThreshold;

DWORD NumberOfHeaps;

DWORD MaximumNumberOfHeaps;

T ProcessHeaps;

T GdiSharedHandleTable;

T ProcessStarterHelper;

T GdiDCAttributeList;

T LoaderLock;

DWORD OSMajorVersion;

DWORD OSMinorVersion;

WORD OSBuildNumber;

WORD OSCSDVersion;

DWORD OSPlatformId;

DWORD ImageSubsystem;

DWORD ImageSubsystemMajorVersion;

T ImageSubsystemMinorVersion;

T ActiveProcessAffinityMask;

T GdiHandleBuffer[A];

T PostProcessInitRoutine;

T TlsExpansionBitmap;

DWORD TlsExpansionBitmapBits[];

T SessionId;

ULARGE_INTEGER AppCompatFlags;

ULARGE_INTEGER AppCompatFlagsUser;

T pShimData;

T AppCompatInfo;

_UNICODE_STRING_T<T> CSDVersion;

T ActivationContextData;

T ProcessAssemblyStorageMap;

T SystemDefaultActivationContextData;

T SystemAssemblyStorageMap;

T MinimumStackCommit;

T FlsCallback;

_LIST_ENTRY_T<T> FlsListHead;

T FlsBitmap;

DWORD FlsBitmapBits[];

T FlsHighIndex;

T WerRegistrationData;

T WerShipAssertPtr;

T pContextData;

T pImageHeaderHash;

T TracingFlags;

T CsrServerReadOnlySharedMemoryBase;

}; typedef _PEB_T<DWORD, DWORD64, > _PEB32;

typedef _PEB_T<DWORD64, DWORD, > _PEB64; typedef struct _STRING_32

{

WORD Length;

WORD MaximumLength;

UINT32 Buffer;

} STRING32, *PSTRING32; typedef struct _STRING_64

{

WORD Length;

WORD MaximumLength;

UINT64 Buffer;

} STRING64, *PSTRING64; typedef struct _RTL_DRIVE_LETTER_CURDIR_32

{

WORD Flags;

WORD Length;

ULONG TimeStamp;

STRING32 DosPath;

} RTL_DRIVE_LETTER_CURDIR32, *PRTL_DRIVE_LETTER_CURDIR32; typedef struct _RTL_DRIVE_LETTER_CURDIR_64

{

WORD Flags;

WORD Length;

ULONG TimeStamp;

STRING64 DosPath;

} RTL_DRIVE_LETTER_CURDIR64, *PRTL_DRIVE_LETTER_CURDIR64; typedef struct _UNICODE_STRING_32

{

WORD Length;

WORD MaximumLength;

UINT32 Buffer;

} UNICODE_STRING32, *PUNICODE_STRING32; typedef struct _UNICODE_STRING_64

{

WORD Length;

WORD MaximumLength;

UINT64 Buffer;

} UNICODE_STRING64, *PUNICODE_STRING64; typedef struct _CURDIR_32

{

UNICODE_STRING32 DosPath;

UINT32 Handle;

} CURDIR32, *PCURDIR32; typedef struct _RTL_USER_PROCESS_PARAMETERS_32

{

ULONG MaximumLength;

ULONG Length;

ULONG Flags;

ULONG DebugFlags;

UINT32 ConsoleHandle;

ULONG ConsoleFlags;

UINT32 StandardInput;

UINT32 StandardOutput;

UINT32 StandardError;

CURDIR32 CurrentDirectory;

UNICODE_STRING32 DllPath;

UNICODE_STRING32 ImagePathName;

UNICODE_STRING32 CommandLine;

UINT32 Environment;

ULONG StartingX;

ULONG StartingY;

ULONG CountX;

ULONG CountY;

ULONG CountCharsX;

ULONG CountCharsY;

ULONG FillAttribute;

ULONG WindowFlags;

ULONG ShowWindowFlags;

UNICODE_STRING32 WindowTitle;

UNICODE_STRING32 DesktopInfo;

UNICODE_STRING32 ShellInfo;

UNICODE_STRING32 RuntimeData;

RTL_DRIVE_LETTER_CURDIR32 CurrentDirectores[];

ULONG EnvironmentSize;

} RTL_USER_PROCESS_PARAMETERS32, *PRTL_USER_PROCESS_PARAMETERS32; typedef struct _CURDIR_64

{

UNICODE_STRING64 DosPath;

UINT64 Handle;

} CURDIR64, *PCURDIR64; typedef struct _RTL_USER_PROCESS_PARAMETERS_64

{

ULONG MaximumLength;

ULONG Length;

ULONG Flags;

ULONG DebugFlags;

UINT64 ConsoleHandle;

ULONG ConsoleFlags;

UINT64 StandardInput;

UINT64 StandardOutput;

UINT64 StandardError;

CURDIR64 CurrentDirectory;

UNICODE_STRING64 DllPath;

UNICODE_STRING64 ImagePathName;

UNICODE_STRING64 CommandLine;

UINT64 Environment;

ULONG StartingX;

ULONG StartingY;

ULONG CountX;

ULONG CountY;

ULONG CountCharsX;

ULONG CountCharsY;

ULONG FillAttribute;

ULONG WindowFlags;

ULONG ShowWindowFlags;

UNICODE_STRING64 WindowTitle;

UNICODE_STRING64 DesktopInfo;

UNICODE_STRING64 ShellInfo;

UNICODE_STRING64 RuntimeData;

RTL_DRIVE_LETTER_CURDIR64 CurrentDirectores[];

ULONG EnvironmentSize;

} RTL_USER_PROCESS_PARAMETERS64, *PRTL_USER_PROCESS_PARAMETERS64; typedef struct _PROCESS_BASIC_INFORMATION64 {

NTSTATUS ExitStatus;

UINT32 Reserved0;

UINT64 PebBaseAddress;

UINT64 AffinityMask;

UINT32 BasePriority;

UINT32 Reserved1;

UINT64 UniqueProcessId;

UINT64 InheritedFromUniqueProcessId;

} PROCESS_BASIC_INFORMATION64; typedef struct _PROCESS_BASIC_INFORMATION32 {

NTSTATUS ExitStatus;

UINT32 PebBaseAddress;

UINT32 AffinityMask;

UINT32 BasePriority;

UINT32 UniqueProcessId;

UINT32 InheritedFromUniqueProcessId;

} PROCESS_BASIC_INFORMATION32;

实现方法:

// 枚举PEB.cpp : 定义控制台应用程序的入口点。

// #include "stdafx.h"

#include "PEB.h"

#include <iostream> using namespace std; int main()

{

HANDLE m_ProcessHandle;

int PID;

cout << "输入PID:";

cin >> PID; m_ProcessHandle = OpenProcess(PROCESS_ALL_ACCESS, FALSE, PID); BOOL bSource = FALSE;

BOOL bTarget = FALSE;

//判断自己的位数

IsWow64Process(GetCurrentProcess(), &bSource);

//判断目标的位数

IsWow64Process(m_ProcessHandle, &bTarget); if(bTarget == FALSE && bSource == TRUE)

{

HMODULE NtdllModule = GetModuleHandle(L"ntdll.dll");

pfnNtWow64QueryInformationProcess64 NtWow64QueryInformationProcess64 = (pfnNtWow64QueryInformationProcess64)GetProcAddress(NtdllModule, "NtWow64QueryInformationProcess64");

pfnNtWow64ReadVirtualMemory64 NtWow64ReadVirtualMemory64 = (pfnNtWow64ReadVirtualMemory64)GetProcAddress(NtdllModule, "NtWow64ReadVirtualMemory64"); PROCESS_BASIC_INFORMATION64 pbi = { };

UINT64 ReturnLength = ; NTSTATUS Status = NtWow64QueryInformationProcess64(m_ProcessHandle, ProcessBasicInformation, &pbi, (UINT32)sizeof(pbi), (UINT32*)&ReturnLength); if (NT_SUCCESS(Status))

{ _PEB64* Peb = (_PEB64*)malloc(sizeof(_PEB64));

RTL_USER_PROCESS_PARAMETERS64* ProcessParameters = (RTL_USER_PROCESS_PARAMETERS64*)malloc(sizeof(RTL_USER_PROCESS_PARAMETERS64));

Status = NtWow64ReadVirtualMemory64(m_ProcessHandle, (PVOID64)pbi.PebBaseAddress,

(_PEB64*)Peb, sizeof(_PEB64), &ReturnLength); cout << "PebBaseAddress:" << hex << pbi.PebBaseAddress << endl;

cout << "Ldr:" << hex << Peb->Ldr << endl;

cout << "ImageBaseAddress:" << hex << Peb->ImageBaseAddress << endl;

}

} //自己是32 目标是32

else if (bTarget == TRUE && bSource == TRUE)

{

HMODULE NtdllModule = GetModuleHandle(L"ntdll.dll");

pfnNtQueryInformationProcess NtQueryInformationProcess = (pfnNtQueryInformationProcess)GetProcAddress(NtdllModule,

"NtQueryInformationProcess");

PROCESS_BASIC_INFORMATION32 pbi = { };

UINT32 ReturnLength = ;

NTSTATUS Status = NtQueryInformationProcess(m_ProcessHandle,

ProcessBasicInformation, &pbi, (UINT32)sizeof(pbi), (UINT32*)&ReturnLength);

if (NT_SUCCESS(Status))

{

_PEB32* Peb = (_PEB32*)malloc(sizeof(_PEB32));

ReadProcessMemory(m_ProcessHandle, (PVOID)pbi.PebBaseAddress, (_PEB32*)Peb, sizeof(_PEB32), NULL);

printf("PEB:%x\r\n", pbi.PebBaseAddress);

printf("LdrAddress:%x\r\n", ((_PEB32*)Peb)->Ldr);

printf("ImageBaseAddress:%x\r\n", ((_PEB32*)Peb)->ImageBaseAddress);

}

} return ;

}

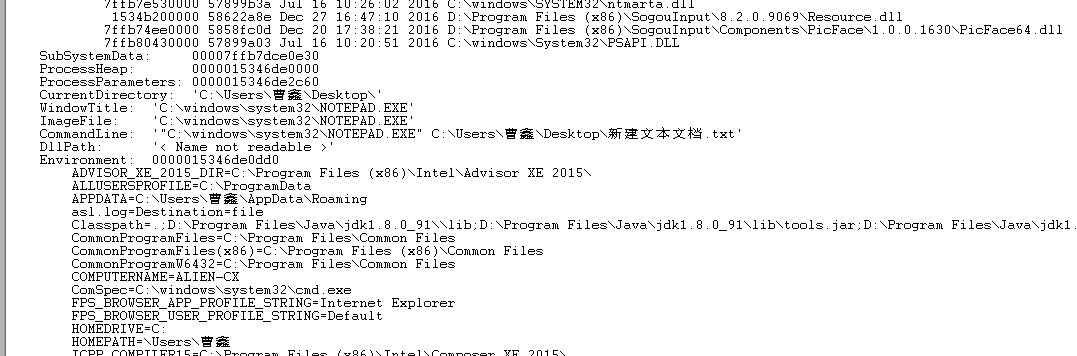

有了PEB 则可以获得进程的各种信息,比如:模块、完整路径、命令行、环境变量、默认堆等等,参照结构体可得。

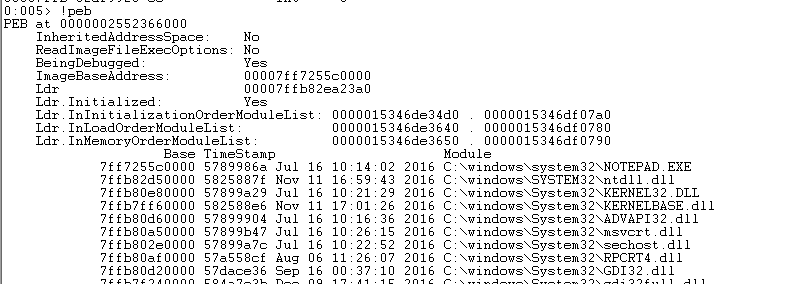

如何对PEB结构体不是很清楚,可以用windeg调试一下,attach到进程,然后使用!peb命令。

32位 64位 获得进程peb的方法的更多相关文章

- dll文件32位64位检测工具以及Windows文件夹SysWow64的坑

自从操作系统升级到64位以后,就要不断的需要面对32位.64位的问题.相信有很多人并不是很清楚32位程序与64位程序的区别,以及Program Files (x86),Program Files的区别 ...

- dll文件32位64位检测工具以及Windows文件夹SysWow64的坑(很详细,还有自动动手编程探测dll)

阅读目录 dll文件不匹配导致数据库无法启动 究竟是System32还是SysWow64 区分dll文件32位64位的程序让我倍感迷惑 再次判断究竟是System32还是SysWow64——意想不到的 ...

- dll文件32位64位检测工具以及Windows文件夹SysWow64的坑【转发】

原文地址:http://www.cnblogs.com/hbccdf/archive/2014/03/09/3590916.html 自从操作系统升级到64位以后,就要不断的需要面对32位.64位的问 ...

- 最新Internet Download Manager (IDMan) 6.25 Build 20 32位 64位注册破解补丁

0x00 IDMan介绍 Internet Download Manager提升你的下载速度最多达5倍,安排下载时程,或续传一半的软件.Internet Download Manager的续传功能可以 ...

- 笔记:C语言数据类型在32位与64位机器上的字节数

读<深入理解计算机系统> 第二章 信息的表示与处理 32位与64位的典型值,单位字节 声明 32位机器 64位机器 char 1 1 short int int 4 4 long int ...

- [转]oracle odp.net 32位/64位版本的问题

本文转自:http://www.cnblogs.com/yjmyzz/archive/2011/04/19/2020793.html 如果你的机器上安装了odp.net,且确信machine.conf ...

- Win7 下用 VS2015 编译最新 openssl(1.0.2j)包含32、64位debug和release版本的dll、lib(8个版本)

Win7 64位系统下通过VS2015编译好的最新的OpenSSL(1.0.2j)所有八个版本的链接库, 包含以下八个版本: 1.32位.debug版LIB: 2.32位.release版LIB: 3 ...

- GCC下32位与64位机器类型变量所占字节数

GCC下32位与64位机器类型变量所占字节数 在C语言中,编译器一般根据自身硬件针对类型变量来选择合适的字节大小,下面列举一下在GCC编译器下32位机器与64位机器各个类型变量所占字节数目: C语言 ...

- VC9、VC11、VC14、VC15库 32位 64位 免费下载

VC9.VC11.VC14.VC15库 32位 64位 免费下载 更新版本的PHP是用VC11,VC14或VC15(分别为Visual Studio 2012,2015或2017编译器)构建的,并且包 ...

- SQLite在.NET中自适应32位/64位系统

如果一个.NET应用要自适应32位/64位系统,只需要在项目的“目标平台”设置为“Any CPU”.但是如果应用中使用了SQLite,情况就不同了. SQLite的.NET开发包来自是System.D ...

随机推荐

- selenium+Python(alert 、confirm 、prompt 的处理)

alert\confirm\prompt 弹出框操作主要方法有: text 返回 alert/confirm/prompt 中的文字信息 accept 点击确认按钮 dismiss 点击取消按钮, ...

- JDBC(2)-使用statment接口实现增删改操作

1.Statement接口引入 作用:用于执行静态SQL语句并返回它所生成结果的对象. int executeUpdate(String sql) :执行给定SQL语句,该语句可能为insert.up ...

- 使用kerl安装erlang遇到的问题及解决办法-bak

1 需要安装相关包 -dev autoconf 2 出现下面错误 * documentation : * xsltproc is missing. * fop is missing. * xmllin ...

- 【CSS】布局之选项卡与图片库

前面对简单的选项卡和简单的图片库进行了实现,现在把两者结合起来,实现下面这样的效果. 现在附上代码: <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4 ...

- Javascript替代eval方法

Javascript替代eval方法 通常我们在使用ajax获取到后台返回的json数据时,都要使用 eval 这个方法将json字符串转换成对象数组, 像这样: obj = eval('('+dat ...

- Silverlight & Blend动画设计系列四:倾斜动画(SkewTransform)

Silverlight中的倾斜变化动画(SkewTransform)能够实现对象元素的水平.垂直方向的倾斜变化动画效果.我们现实生活中的倾斜变化效果是非常常见的,比如翻书的纸张效果,关门开门的时候门缝 ...

- access 2010,数学

access 2010(窗体控制和创建窗体) 窗体向导:选择表格---创建---窗体---窗体向导---选择表/查询---全选可用字段---选择布局---设置标题---完成. 其他窗体:选择表格--- ...

- ASP.NET MVC4 新手入门教程特别篇之一----Code First Migrations更新数据库结构(数据迁移)修改Entity FrameWork 数据结构(不删除数据)

背景 code first起初当修改model后,要持久化至数据库中时,总要把原数据库给删除掉再创建(DropCreateDatabaseIfModelChanges),此时就会产生一个问题,当我们的 ...

- js实现页面跳转的八种方式

整理一下JavaScript八种跳转方式,欢迎评论补充! 第一种方法: <script> window.location.replace('http://www.cnblogs.com/c ...

- shell编程之export

shell 与 export命令用户登录到Linux系统后,系统将启动一个用户shell.在这个shell中,可以使用shell命令 或声明变量,也可以创建并运行shell脚本程序.运行shell脚本 ...