【VMware VCF】管理 VCF 环境中组件的用户密码。

默认情况下,VMware Cloud Foundation 使用 vCenter Single Sign-On 作为身份提供程序,并使用系统域作为其身份源,可以将基于 LDAP 和 OpenLDAP 的 Active Directory 添加为 vCenter Single Sign-On 的身份源,也可以配置 Microsoft ADFS、Okta 或 Microsoft Entra ID 作为 VMware Cloud Foundation 的外部身份提供程序,而不是使用 vCenter Server 内置的 vCenter Single Sign-On。

配置了身份提供程序或添加了身份源后,您可以将用户和组添加到 VMware Cloud Foundation,以向用户提供对 SDDC Manager UI 以及 VMware Cloud Foundation 系统中部署的 vCenter Server 和 NSX Manager 实例的访问权限,用户可以根据其分配的角色(管理员、操作员或查看者)登录并执行不同的任务。

注意,SDDC Manager 仅管理“管理工作负载 SSO 域”的用户和组,如果创建的 VI 工作负载域未加入到管理工作负载域的 SSO 域,而是独立的 VI 工作负载 SSO 域,则必须使用 VI 工作负载域 vCenter Server(vSphere Client)来进行管理 SSO 域中的用户和组。

一、了解组件的账户类型

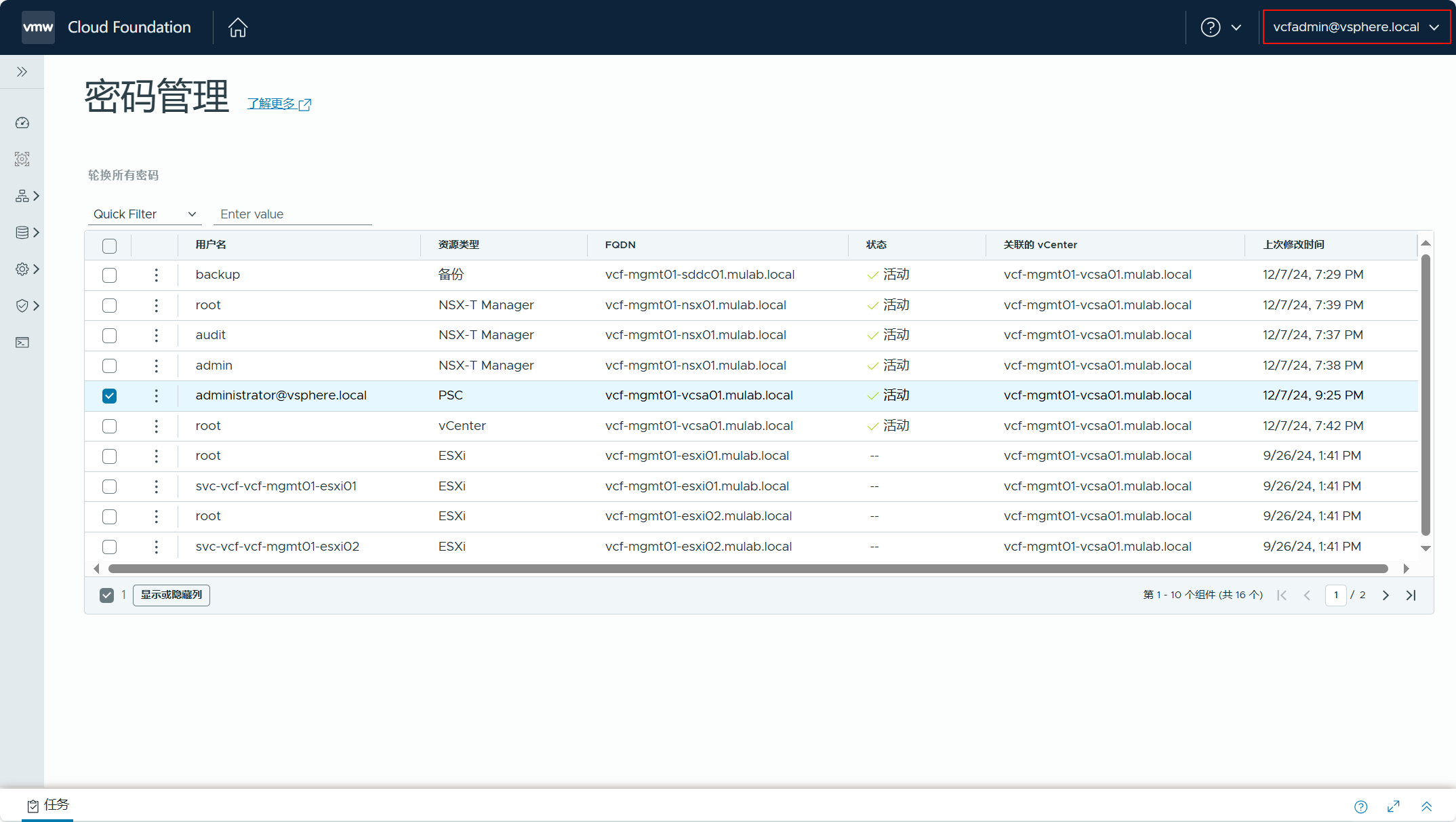

导航到 SDDC Manager UI->安全->密码管理,这个地方可以查看所有由 SDDC Manager 管理的组件账户,这些账户类型主要包含用户账户(USER)、系统账户(SYSTEM)以及服务账户(SERVICE)。服务账户类型由 VMware Cloud Foundation 自动创建,用于产品组件之间的交互,其他账户类型通常是产品组件自身的本地账户。

ESXi 组件的账户类型。

vCenter Server 组件的账户类型。

NSX 组件的账户类型。

SDDC Manager 组件的账户类型。

二、检索组件的用户密码

VCF 环境中的组件账户由 SDDC Manager 管理后,其实可以通过 SDDC Manager 来检索这些组件的账户凭据,比如,当你后续对组件的用户密码进行更新或轮换之后,可能将来某些时候想直接访问这些组件进行维护或故障排除时使用。使用 vcf 用户 ssh 连接到 SDDC Manager CLI,通过 lookup_passwords 命令检索组件的用户密码。

可以直接运行命令并根据选择的组件类型,然后获取对应组件用户的密码。

运行命令并使用 SSO 管理用户认证直接检索 ESXi 组件的用户密码。

lookup_passwords -u administrator@vsphere.local -p Vcf520@password -e ESXI -n 1 -s 20

运行命令并使用 SSO 管理用户认证直接检索 vCenter Server 组件的根用户密码。

lookup_passwords -u administrator@vsphere.local -p Vcf520@password -e VCENTER -n 1 -s 20

运行命令并使用 SSO 管理用户认证直接检索 vCenter Server 组件的 SSO 用户密码。

lookup_passwords -u administrator@vsphere.local -p Vcf520@password -e PSC -n 1 -s 20

运行命令并使用 SSO 管理用户认证直接检索 NSX 组件的用户密码。

lookup_passwords -u administrator@vsphere.local -p Vcf520@password -e NSXT_MANAGER -n 1 -s 20

运行命令并使用 SSO 管理用户认证直接检索 SDDC Manager 组件的备份用户密码。

lookup_passwords -u administrator@vsphere.local -p Vcf520@password -e BACKUP -n 1 -s 20

三、管理组件的用户密码

默认情况下,VCF 环境中组件的用户密码具有有效期,我们可以使用 SoS 实用程序在 SDDC Manager 上运行密码状态检查,如下所示。

vcf@vcf-mgmt01-sddc01 [ ~ ]$ sudo /opt/vmware/sddc-support/sos --password-health

Welcome to Supportability and Serviceability(SoS) utility!

Performing SoS operation for vcf-mgmt01 domain components

Health Check : /var/log/vmware/vcf/sddc-support/healthcheck-2024-12-07-11-10-45-128001

Health Check log : /var/log/vmware/vcf/sddc-support/healthcheck-2024-12-07-11-10-45-128001/sos.log

NOTE : The Health check operation was invoked without --skip-known-host-check, additional identity checks will be included for Connectivity Health, Password Health and Certificate Health Checks because of security reasons.

SDDC Manager : vcf-mgmt01-sddc01.mulab.local

+-------------------------+-----------+

| Stage | Status |

+-------------------------+-----------+

| Bringup | Completed |

| Management Domain State | Completed |

+-------------------------+-----------+

+--------------------+---------------+

| Component | Identity |

+--------------------+---------------+

| SDDC-Manager | 192.168.32.70 |

| Number of Servers | 4 |

+--------------------+---------------+

Password Expiry Status : GREEN

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

| SL# | Component | User | Last Changed Date | Expiry Date | Expires in Days | State |

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

| 1 | ESXI : vcf-mgmt01-esxi01.mulab.local | svc-vcf-vcf-mgmt01-esxi01 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 2 | ESXI : vcf-mgmt01-esxi02.mulab.local | svc-vcf-vcf-mgmt01-esxi02 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 3 | ESXI : vcf-mgmt01-esxi03.mulab.local | svc-vcf-vcf-mgmt01-esxi03 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 4 | ESXI : vcf-mgmt01-esxi04.mulab.local | svc-vcf-vcf-mgmt01-esxi04 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 5 | NSX : vcf-mgmt01-nsx01.mulab.local | admin | Sep 26, 2024 | Dec 25, 2024 | 18 days | GREEN |

| | | root | Sep 26, 2024 | Dec 25, 2024 | 18 days | GREEN |

| | | audit | Sep 26, 2024 | Dec 25, 2024 | 18 days | GREEN |

| 6 | SDDC : vcf-mgmt01-sddc01.mulab.local | vcf | Nov 12, 2024 | Nov 12, 2025 | 340 days | GREEN |

| | | root | Nov 12, 2024 | Feb 10, 2025 | 65 days | GREEN |

| | | backup | Nov 12, 2024 | Nov 12, 2025 | 340 days | GREEN |

| 7 | vCenter : vcf-mgmt01-vcsa01.mulab.local | root | Sep 26, 2024 | Dec 25, 2024 | 17 days | GREEN |

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

Legend:

GREEN - No attention required, health status is NORMAL

YELLOW - May require attention, health status is WARNING

RED - Requires immediate attention, health status is CRITICAL

Health Check completed successfully for : [VCF-SUMMARY, PASSWORD-CHECK]

vcf@vcf-mgmt01-sddc01 [ ~ ]$ SDDC Manager 可以管理组件的用户密码,比如更新(Update)密码、轮换(Rotate)密码以及修复(Remediate)密码等。更新密码指的是对某一用户“手动”更新自己设置的密码;轮换密码指的是对一个/多个/全部用户“自动”更新生成随机的密码,这种方式可以设置调度轮换,比如每隔 30/60/90 天自动轮换更新一次组件的密码;修复密码指的是当某一组件由于密码已经过期后,管理员只能手动在组件中去更新密码,然后再通过 SDDC Manager 修复组件的密码以同步更新。

注意,ESXi 组件的用户密码不支持调度轮换。

点击“更新密码”,我们可以手动设置一个密码以更新组件的密码。

完成更新。

通过命令可以查看更新后的密码。

点击“轮换密码”,系统会自动随机生成一个密码以更新组件的密码。

通过命令再次查看更新后的密码。

点击“调度轮换”,可以对某一组件的密码设置自动轮换计划。配置为在计划日期的午夜运行,禁用轮换调度,密码轮换将变为手动。

注,当前 VCF 5.2.1 版本设置调度轮换后好像 UI 看不到调度设置,之前的版本应该是可以看到的,不过也可以通过其他方式进行查看。

从“密码管理”列表中可能发现,SDDC Manager 组件的用户好像只有 backup 账户,应该还有 vcf 和 root 用户不在列表中。如果需要更新 vcf 和 root 用户的密码,需要手动 ssh 连接到 SDDC Manager CLI 中去,然后使用 passwd 命令进行更新,如下图所示。

如果 vcf 和 root 用户的密码已经过期了怎么办?可以登录 vCenter Server(vSphere Client),找到 SDDC Manager 虚拟机并打开“WEB 控制台”。

然后使用过期的密码进行本地登录,再使用 passwd 命令更新 root 密码以及 vcf 用户密码。

SDDC Manager 组件除了以上所说的用户以外,其实还有一个本地账户(admin@local),通常使用本地帐户用于访问 VMware Cloud Foundation API,比如当 vCenter Server 关闭/故障,无法使用 SSO 管理员用户(administrator@vsphere.local)时,这时这个本地账户就可以不依赖于 SSO 用户独立执行 API 操作。

本地账户可以通过 API 进行更新密码。导航到 API 资源管理器,输入“admin”以筛选 API 类别,然后使用 PATCH /v1/users/local/admin 选项进行更新本地账户的密码。当执行后状态显示为“204,No Content”,则表示更新成功。

vCenter Server 组件的默认 SSO 管理员用户具有有效期,所以也需要更新该用户的密码,在 SDDC Manager 中显示为“PSC”资源类型。

当通过 SDDC Manager 更新 SSO 管理员用户的密码时,提示不允许轮换 PSC 凭据。由于默认只有一个 SSO 管理员用户(administrator@vsphere.local),所以需要创建备用的 SSO 管理员用户之后才能执行更新操作。

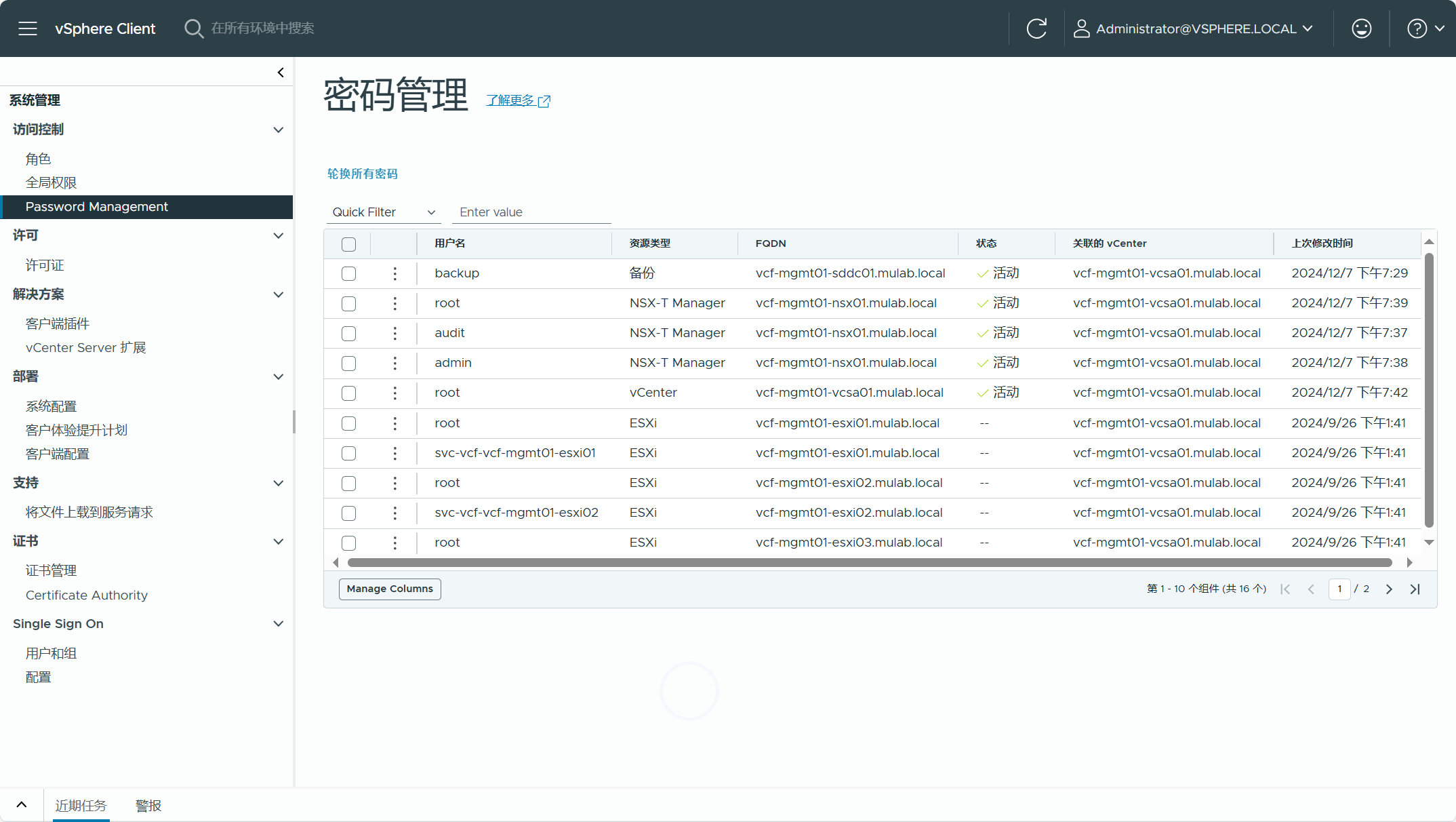

可以通过登录 vCenter Server(vSphere Client)创建一个 SSO 管理员用户(如 vcfadmin@vsphere.local),然后在 SDDC Manager 下图的地方添加另外一个“管理员”角色的用户。

SDDC Manger 已添加另外一个 SSO 管理员用户。

使用新的 SSO 管理员用户来登录 SDDC Manager,此时,另外一个 SSO 管理员用户的密码可以成功完成轮换。

如果环境是 VMware Cloud Foundation 5.2.1 版本,也可以通过 vCenter Server(vSphere Client)来管理组件的密码。

使用 SoS 实用程序再次查看组件更新后的密码状态,现在所有组件的密码过期日期已被刷新为最新状态。

vcf@vcf-mgmt01-sddc01 [ ~ ]$ sudo /opt/vmware/sddc-support/sos --password-health

[sudo] password for vcf

Welcome to Supportability and Serviceability(SoS) utility!

Performing SoS operation for vcf-mgmt01 domain components

Health Check : /var/log/vmware/vcf/sddc-support/healthcheck-2024-12-07-12-29-31-149728

Health Check log : /var/log/vmware/vcf/sddc-support/healthcheck-2024-12-07-12-29-31-149728/sos.log

NOTE : The Health check operation was invoked without --skip-known-host-check, additional identity checks will be included for Connectivity Health, Password Health and Certificate Health Checks because of security reasons.

SDDC Manager : vcf-mgmt01-sddc01.mulab.local

+-------------------------+-----------+

| Stage | Status |

+-------------------------+-----------+

| Bringup | Completed |

| Management Domain State | Completed |

+-------------------------+-----------+

+--------------------+---------------+

| Component | Identity |

+--------------------+---------------+

| SDDC-Manager | 192.168.32.70 |

| Number of Servers | 4 |

+--------------------+---------------+

Password Expiry Status : GREEN

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

| SL# | Component | User | Last Changed Date | Expiry Date | Expires in Days | State |

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

| 1 | ESXI : vcf-mgmt01-esxi01.mulab.local | svc-vcf-vcf-mgmt01-esxi01 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 2 | ESXI : vcf-mgmt01-esxi02.mulab.local | svc-vcf-vcf-mgmt01-esxi02 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 3 | ESXI : vcf-mgmt01-esxi03.mulab.local | svc-vcf-vcf-mgmt01-esxi03 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 4 | ESXI : vcf-mgmt01-esxi04.mulab.local | svc-vcf-vcf-mgmt01-esxi04 | Dec 02, 2024 | Never | Never | GREEN |

| | | root | Dec 02, 2024 | Never | Never | GREEN |

| 5 | NSX : vcf-mgmt01-nsx01.mulab.local | admin | Dec 07, 2024 | Mar 07, 2025 | 90 days | GREEN |

| | | root | Dec 07, 2024 | Mar 07, 2025 | 90 days | GREEN |

| | | audit | Dec 07, 2024 | Mar 07, 2025 | 90 days | GREEN |

| 6 | SDDC : vcf-mgmt01-sddc01.mulab.local | vcf | Dec 07, 2024 | Dec 07, 2025 | 365 days | GREEN |

| | | root | Dec 07, 2024 | Mar 07, 2025 | 90 days | GREEN |

| | | backup | Dec 07, 2024 | Dec 07, 2025 | 365 days | GREEN |

| 7 | vCenter : vcf-mgmt01-vcsa01.mulab.local | root | Dec 07, 2024 | Mar 07, 2025 | 89 days | GREEN |

+-----+-----------------------------------------+---------------------------+-------------------+--------------+-----------------+-------+

Legend:

GREEN - No attention required, health status is NORMAL

YELLOW - May require attention, health status is WARNING

RED - Requires immediate attention, health status is CRITICAL

Health Check completed successfully for : [VCF-SUMMARY, PASSWORD-CHECK]

vcf@vcf-mgmt01-sddc01 [ ~ ]$【VMware VCF】管理 VCF 环境中组件的用户密码。的更多相关文章

- 在ASP.Net环境中,当用户点击报表中的超链接时如何调用Java Script方法?

问题描述:在ASP.Net环境中,当用户点击报表中的超链接时如何调用Java Script方法? 问题解答: 你可以在TextObject.Hyperlink对象中编写js代码(javascript: ...

- ZooKeeper学习第五期--ZooKeeper管理分布式环境中的数据

引言 本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它涉及到了paxos算法.Zab协议.通信协议等相关知识,理解起来比较抽象所以还需要借助一些应用场景,来帮我们 ...

- 【Zookeeper系列】ZooKeeper管理分布式环境中的数据(转)

原文地址:https://www.cnblogs.com/sunddenly/p/4092654.html 引言 本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它 ...

- ZooKeeper系列(5):管理分布式环境中的数据

引言 本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它涉及到了paxos算法.Zab协议.通信协议等相关知 识,理解起来比较抽象所以还需要借助一些应用场景,来帮我 ...

- ZooKeeper管理分布式环境中的数据

Reference: http://www.cnblogs.com/wuxl360/p/5817549.html 本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它 ...

- 分布式服务框架 Zookeeper — 管理分布式环境中的数据

本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它涉及到了paxos算法.Zab协议.通信协议等相关知识,理解起来比较抽象所以还需要借助一些应用场景,来帮我们理解. ...

- ZooKeeper学习第五期--ZooKeeper管理分布式环境中的数据(转)

转载来源:https://www.cnblogs.com/sunddenly/p/4092654.html 引言 本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它 ...

- mysql中,root用户密码被遗忘,该如何进行重置?

需求描述: 在mysql的测试环境中,有时候会遇到一段时间之后root用户的密码被遗忘的情况, 这个时候,就是需要对root密码进行重置,不过,在生产环境中,这种情况还是很少见. 环境描述: 操作系统 ...

- 分布式服务框架 Zookeeper -- 管理分布式环境中的数据

转自:http://www.ibm.com/developerworks/cn/opensource/os-cn-zookeeper/index.html Zookeeper 分布式服务框架是 Apa ...

- 分布式服务框架 Zookeeper -- 管理分布式环境中的数据(转载)

本文转载自:http://www.ibm.com/developerworks/cn/opensource/os-cn-zookeeper/ Zookeeper 分布式服务框架是 Apache Had ...

随机推荐

- SpringMVC —— RESTful入门

RESTful入门案例 1.设定http请求动作(动词) @RequestMapping(value = "/users",method = RequestMethod.POS ...

- CTFSHOW pwn03 WrriteUp

本文来自一个初学CTF的小白,如有任何问题请大佬们指教! 题目来源 CTFShow pwn - pwn03 (ret2libc) https://ctf.show/challenges 思路 1.下载 ...

- 智能化IT运维平台建设方案,基于智和信通运维体系的高敏捷二次开发

随着企业信息进程不断加速,运维人员需要面对越来越复杂的业务和越来越多样化的用户需求,不断扩展的应用需要越来越合理的模式.越来越智能的工具来保障运维能灵活便捷.安全稳定地开展.企业网络规模的不断扩大,从 ...

- Linux cpuidle framework(1)_概述和软件架构

1. 前言 在计算机系统中,CPU的功能是执行程序,总结起来就是我们在教科书上学到的:取指.译码.执行.那么问题来了,如果没有程序要执行,CPU要怎么办?也许您会说,停掉就是了啊.确实,是要停掉,但何 ...

- sklearn分类模块

学习数据酷客做的笔记,懒得自己打字,就截屏记录一下,方便以后回顾.

- 数据库周刊54丨2020 年度报告:PingCAP、腾讯云数据库、人大金仓、GoldenDB ;CPU 100% SQL优化案例;Mysql内存溢出处理;sql server PK openGauss;Oracle 巡检说明书;避免删库跑路黑天鹅……

热门资讯 1.PingCAP 2020 年度报告|相信开放的力量 [摘要]本文为PingCAP 2020年度报告.盘点了PingCAP里程碑大事件:完成D轮2.7亿美元融资,创造全球数据库历史新的里程 ...

- 2022年7月中国数据库排行榜:墨天轮榜单榜眼易主,PolarDB得分涨幅最大

信创元年,后起之秀,大有可为.2022年7月的 墨天轮中国数据库流行度排行榜 风起云涌,本月排行榜共有232个数据库参与排名,相比上月,新增 ShuangzhaoDB 数据库.榜单前十名的唯一变化是达 ...

- .Net 反射的学习

// 反射 // 一切从 type 开始 2 种拿到 type 的方式 // 作用:动态的操作对象 获取属性 方法 特性 // 1. 拿到对象的 type // typeof(类); // 2. 拿到 ...

- Required request parameter ‘xxx‘ for method parameter type xxxx is not present 解决方式

我在controller层传实体参数时加了@RequestParam,结果报Required request parameter 'pointlist' for method parameter ty ...

- 使用 KubeEye 为你的 K8s 集群安全保驾护航

作者:KaliArch(薛磊),某Cloud MSP服务商产品负责人,熟悉企业级高可用/高并发架构,包括混合云架构.异地灾,熟练企业DevOPS改造优化,熟悉Shell/Python/Go等开发语言, ...