关于我这周学习SQL注入的一些笔记:

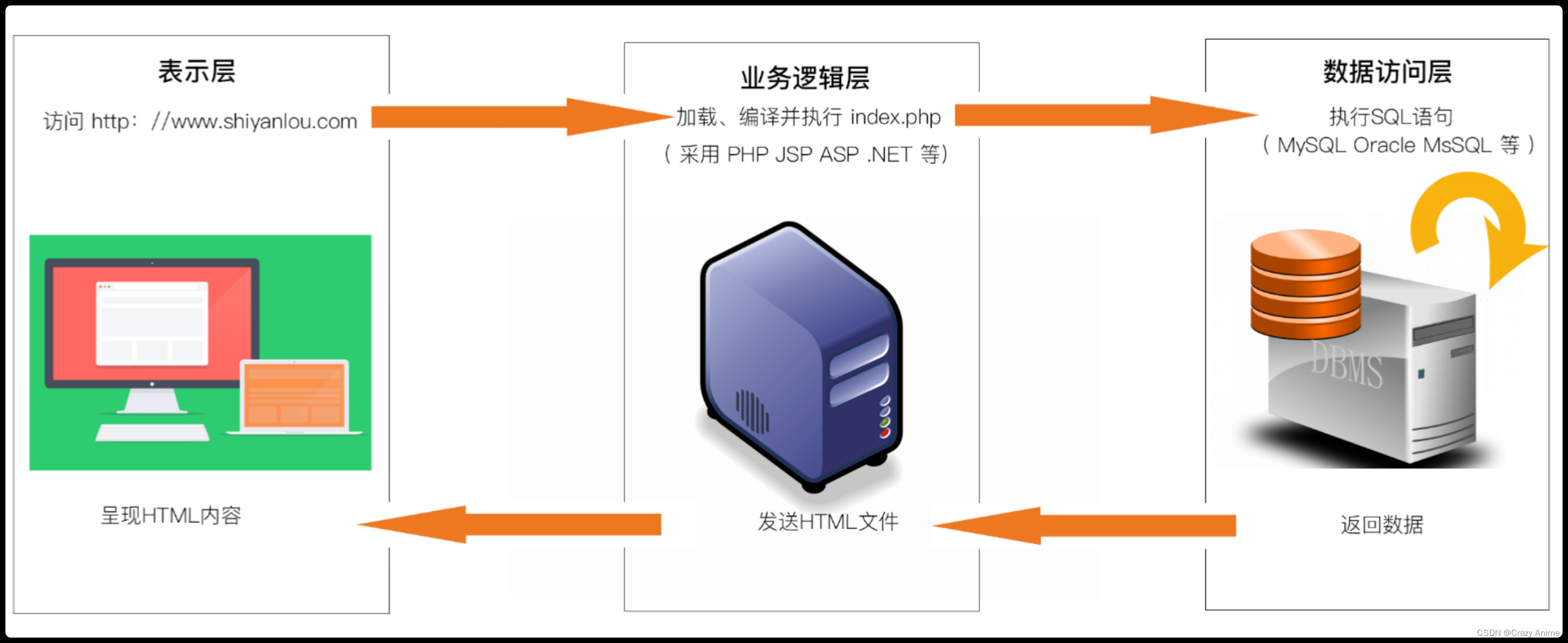

- 界面层( User Interface layer )

- 业务逻辑层( Business Logic Layer )

- 数据访问层( Data access layer )

- 表示层

- 业务逻辑层(又叫领域层)

- 数据访问层(又叫储存层)

- 猜解后台数据库,这是利用最多的方式,盗取网站的敏感信息。

- 绕过认证,列如绕过验证登录网站后台。

- 注入可以借助数据库的存储过程进行提权等操作。

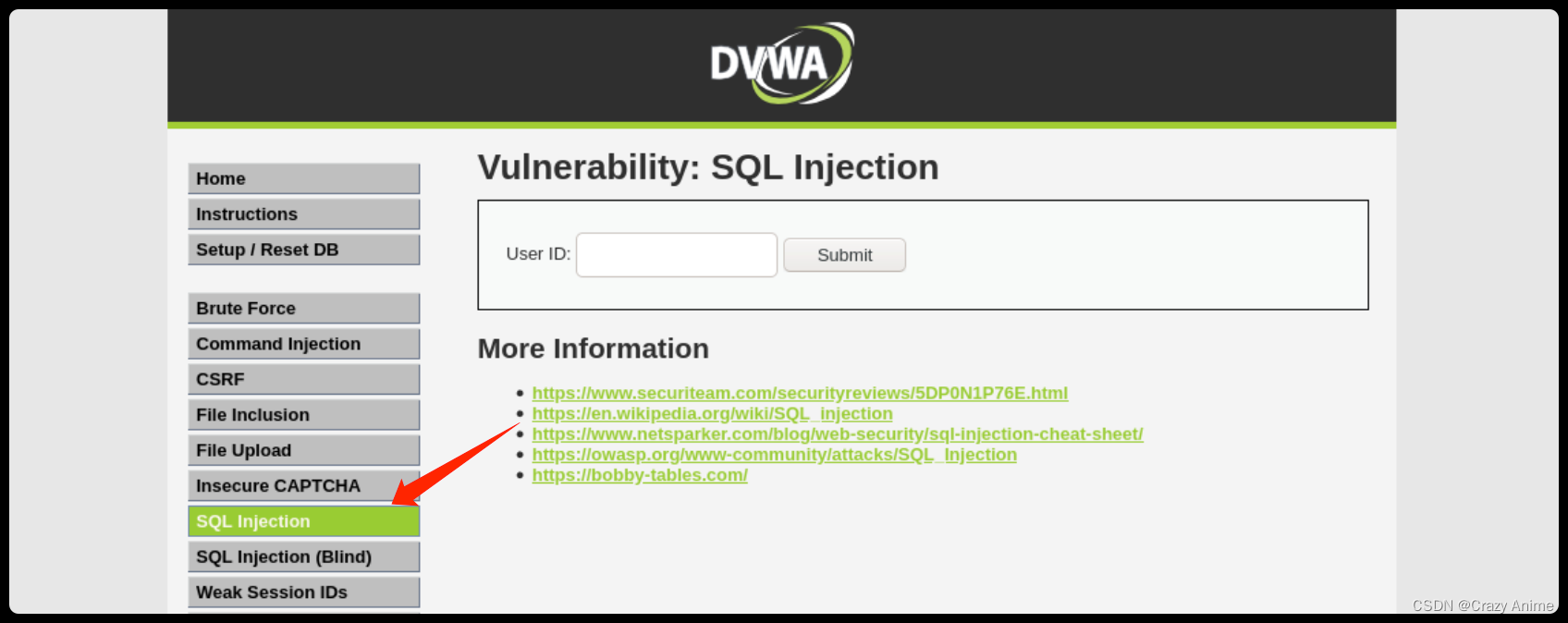

- 寻找注入点

- 判断注入类型/数据库类型

- 猜解数据库名

- 猜解数据表名

- 猜解数据字段名

- 按照参数类型可分为两种:数字型和字符型。

- 根据数据库返回的结果,可分为回显注入、报错注入、盲注。

- 按照注入方法,还可以分为联合注入、堆叠注入、宽字节注入、延时注入等。

<?php

if(isset($_REQUEST['Submit'))

//Get input

sid $_REQUEST['id']

//Check database

$query "SELECT first_name,last_name FROM users WHERE user_id '$id';"

sresuit mysqli_query($GLOBALS["___mysqli_ston"],Squery )or die('<pre>'.((is_object(SGLOBALS["___mysqli_ston"]))mysqli_error

($GLOBALS["___mysqli_ston"]):(($___mysqli_res mysqli_connect_error())?$___mysqli_res false)).'</pre>');

//Get results

while(Srow mysqli_fetch_assoc($result ))

//Get values

$first Srow["first_name"];

Slast Srow["last_name"];

//Feedback for end user

echo "<pre>ID:{Sid)<br />First name:{$first}<br />Surname:{$last}</pre>";

mysqli_close($GLOBALS["___mysqli_ston"]);

?>

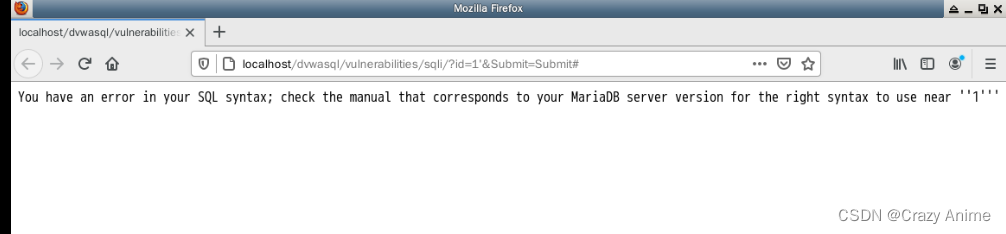

这段代码就是我们刚刚那个html的源代码,我们可以看见

$query "SELECT first_name,last_name FROM users WHERE user_id '$id';"

关于我这周学习SQL注入的一些笔记:的更多相关文章

- 2017-2018-2 20179205《网络攻防技术与实践》第十一周作业 SQL注入攻击与实践

<网络攻防技术与实践>第十一周作业 SQL注入攻击与实践 1.研究缓冲区溢出的原理,至少针对两种数据库进行差异化研究 缓冲区溢出原理 在计算机内部,输入数据通常被存放在一个临时空间内, ...

- web安全学习(sql注入1)

web安全学习(sql注入1) 一.简介 sql语句就是数据库语句,而sql注入就是用户将自己构造的恶意sql语句提交,然后服务器执行提交的危险语句.sql注入可能造成信息泄露以及服务器被控制等危害. ...

- WebGoat学习——SQL注入(SQL Injection)

SQL注入(SQL Injection) 所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令.攻击者通过web请求提交带有影响正 ...

- 通过sqli-labs学习sql注入——基础挑战之less1

环境准备: Phpstudy (PHP+Apache+Mysql) Sql-lab 首先了解下基础知识: URL编码: 因为在浏览器中,当我们访问一个网址的时候,浏览器会自动将用户输入的网址进行UR ...

- 学习SQL注入---1

开始接触SQL注入了,最开始根据网上的思路做了两道注入的题,但对于SQL注入如何实现,怎么一个流程还是不理解.后来,在网上查找了很多资料,现在一点点去理解. 1.利用sqlmap注入的时候,不是所有页 ...

- 通过sqli-labs学习sql注入——基础挑战之less1-3

首先,先看一些基础知识吧!!!!本人只是初学者,记录一下自己的学习过程,有什么错误之处请指出,谢谢!大佬请绕过!!!! url编码:一般的url编码其实就是那个字符的ASCII值得十六进制,再在前面加 ...

- 20169214 2016-2017-2 《网络攻防实践》第十一周实验 SQL注入

20169214 2016-2017-2 <网络攻防实践>SQL注入实验 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表 ...

- 《网络攻防》 第十二周作业 SQL注入

SQL注入实践 1.打开seed虚拟机,使用命令sudo service apache2 start启动apache,发现一条提示,意思就是不能可靠地确定域名,如图 即使右下角标着OK,但我还是不放心 ...

- 2019-9-10:渗透测试,基础学习,sql注入笔记

sql注入1,万能密码,自己写的网站,找到登录窗口,必须和数据库交互,往里插入构造的恶意代码,最后可以直接登录进去,不需要账号和密码,输入的恶意代码成为万能密码,后端拼接的sql语句,SELECT * ...

- 再次学习sql注入

爆所有数据库 select schema_name from information_schema.schemata 先爆出多少个字段 id = 1 order by ?; mysql5.0及以上 都 ...

随机推荐

- 【C#】【平时作业】习题-3-数组

1. 设计一个数组用于存放10个整数,然后计算这十个整数之和? private void btn1_Click(object sender, EventArgs e) { int temp = 0; ...

- Qt开源作品36-程序守护进程

一.前言 没有任何人敢保证自己写的程序没有任何BUG,尤其是在商业项目中,程序量越大,复杂度越高,出错的概率越大,尤其是现场环境千差万别,和当初本地电脑测试环境很可能不一样,有很多特殊情况没有考虑到, ...

- Linux查找JDK的 实际位置

检查JDK是否安装 java -version 查找java命令的位置 which java 查找列出该链接所指向的原始文件或目录 ls -l /usr/bin/java 查找目录 ls -l /et ...

- 9.4classtest rewrite(仓库管理系统)

第一部分,设计界面以及类的定义. import java.util.Scanner; public class viovo { static int number = 5;//五个商品信息 stati ...

- [转]Pelco-D协议使用

1.Pelco-D协议格式如下图所示: 2. 通用示例为:水平向右控制 FF address 00 02 Hspeed 00 checksum水平向左控制 FF address 00 04 Hspee ...

- B站千万级长连接实时消息系统的架构设计与实践

本文由哔哩哔哩资深开发工程师黄山成分享,原题"千万长连消息系统",本文进行了排版和内容优化等. 1.引言 在当今数字娱乐时代,弹幕已经成为直播平台上不可或缺的互动元素之一. 用户通 ...

- 长连接网关技术专题(十):百度基于Go的千万级统一长连接服务架构实践

本文由百度技术团队分享,引用自百度Geek说,原题"千万级高性能长连接Go服务架构实践",为了阅读便利,本文进行了排版优化等. 1.引言 移动互联网时代,长连接服务成为了提升应用实 ...

- 痛苦调优10小时,我把 Spark 脚本运行时间从15小时缩短到12分钟!

周一我就有个困惑,还写成文章了:如何从 Spark 的 DataFrame 中取出具体某一行,里面提了自己猜想的几种解决方案. 没想到这么快就要面对这个问题了,我用小孩子都听得懂的例子描述一下我在干什 ...

- JVM实战—11.OOM的原因和模拟以及案例

大纲 1.线上系统突然由于OOM内存溢出挂掉 2.什么是内存溢出及哪些区域会发生内存溢出 3.Metaspace如何因类太多而发生内存溢出 4.无限制调用方法如何让线程的栈内存溢出 5.对象太多导致堆 ...

- Java经典面试36题和答案

1."static"关键字是什么意思?Java中是否可以覆盖(override)一个private或者是static的方法? "static"关键字表明一个成员 ...