20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

局域网内的攻击以及连接公众场所的共享wifi

(2)在日常生活工作中如何防范以上两攻击方法

对于网络中的钓鱼网站,首先我们在输入个人信息、密码口令前先检查下域名地址是否正确,不要随便点击微信群的链接地址。

对于DNS攻击,在外面避免链接不信任的Wi-Fi。

实验体会

通过这次实验,让我们对冒名网站、DNS欺骗攻击有了更深的认识,虽然这次实验的实现过程最简单,但这次的攻击显然更触目惊心。靶机上当太容易了,用户一个判断不准确就会调入陷阱,暴露自己的信息。也让我联想到一些同学乱点网站,导致的一些尴尬时间。。。而且这样的攻击不涉及防火墙和杀软也检测不出来,简直可怕,让我们也感受到自身信息的不安全,以后也要谨慎一些~

实验过程

一、简单应用SET工具建立冒名网站

1、kali虚拟机和靶机(win7、xp等操作系统)能ping通。

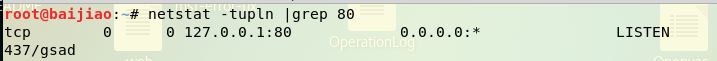

2、为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80。在终端中输入命令:netstat -tupln |grep 80,查看80端口是否被占用,如下图所示,我的被PID=437的进程占用了。

3.输入命令kill 750,杀死进程。再次输入:netstat -tupln |grep 80,查看端口占用情况,如下图所示,80端口经没有被占用了。

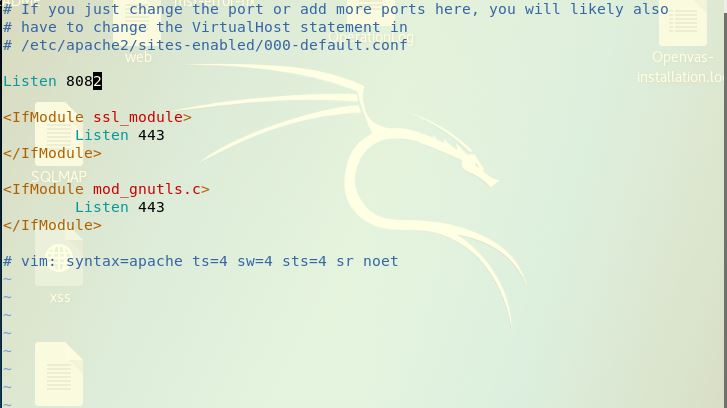

4.查看apache的配置文件中的监听端口是否为80。在终端中输入命令:sudo vi /etc/apache2/ports.conf,修改图中8082的部分为80,并保存文件。

5.在终端中输入命令:apachectl start打开apache2。

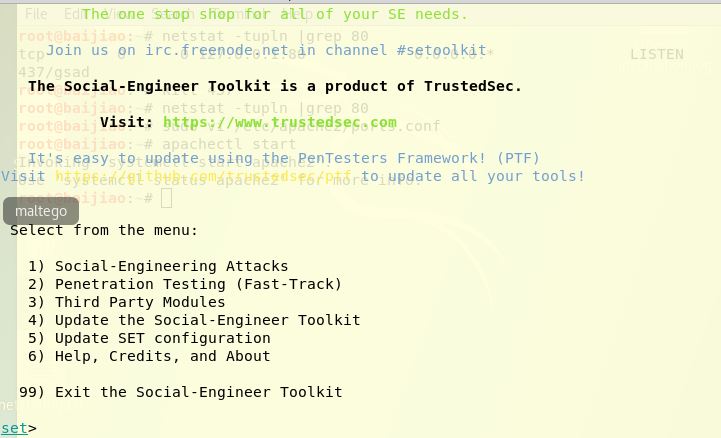

6.新开一个终端窗口输入:setoolkit,如下图所示是开启界面。

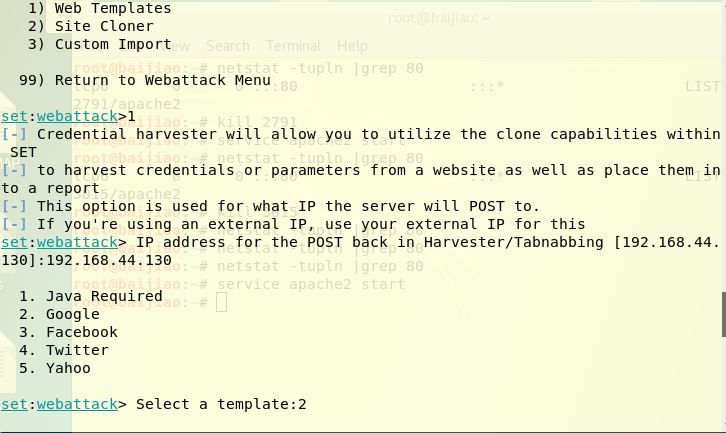

7.依据上图,在这里我们要依次选择:

- 选择1(社会工程学攻击)

- 接下来选择2(网页攻击)

- 选择3(钓鱼网站攻击)

- 继续选择2(克隆网站)

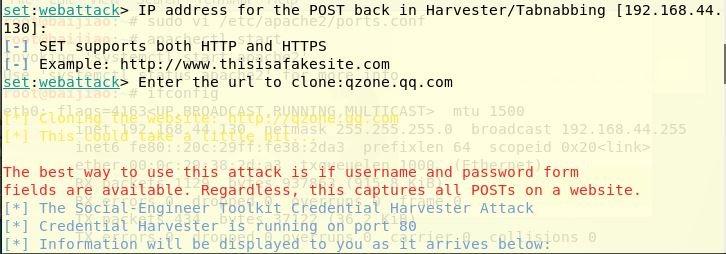

8.之后出现提示,需要输入ip地址,这里输入kali的IP:对我来说是192.168.44.130

9.输入需要克隆的网页qzone.qq.com,之后就开始监听了,界面如下图所示。

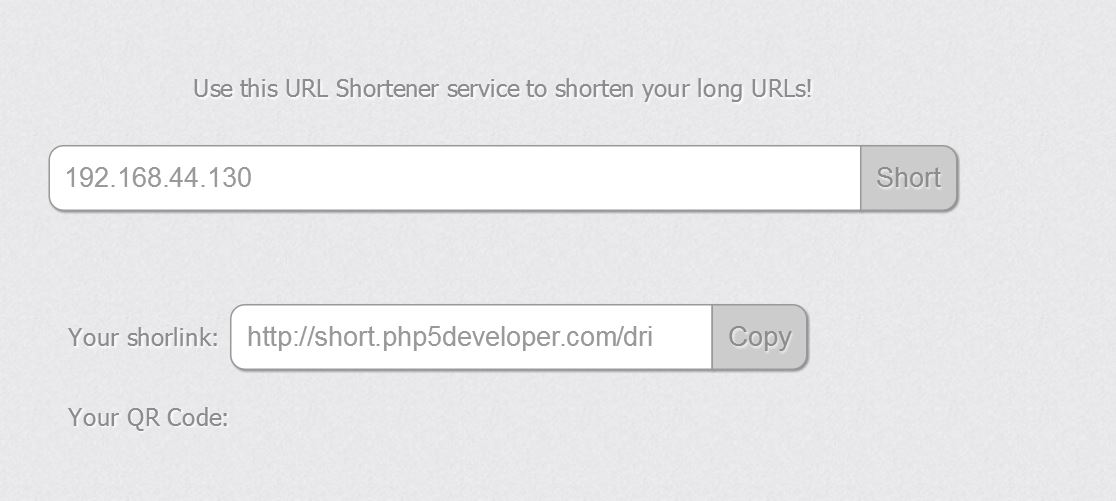

10.克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。要通过http://short.php5developer.com/得到伪装地址或者在浏览器输入127.0.0.1。

11.将得到伪装地址在靶机的浏览器中打开,稍作等待,会先出现如下图示的界面,诱导输入账号登录。

12.在kali端的/var/www/html的文件夹下,会自动生成一个以攻击时间命名的文件,打开后会看到相关登录信息。

13.我试了微信登录,QQ邮箱登录等等,有的可以克隆出来冒名网站,但无法显示登录的信息,也没有生成关于登录信息的文件。

但是当我们遇到最后一个选项选择的时候不要选site cloner,选择1(Web Templates),之后会有固定的几个网站来选,是一定可以成功的。步骤如下:

我选择的是2:google

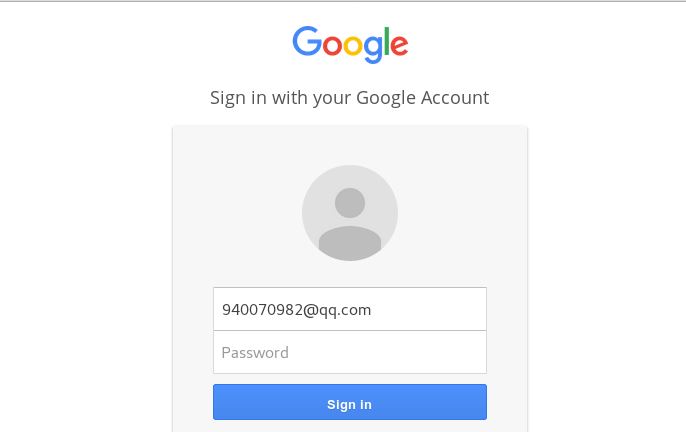

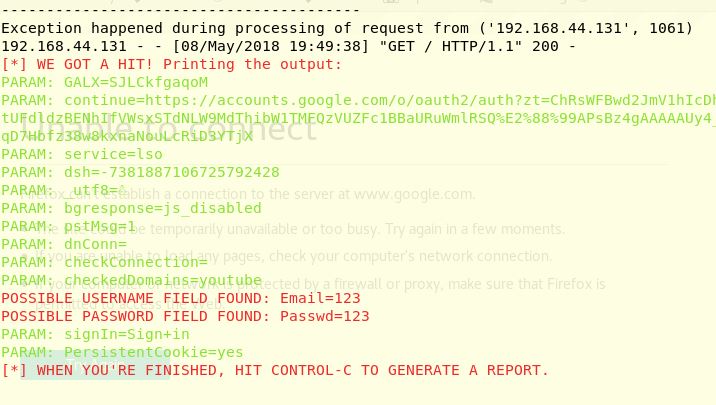

将得到伪装地址www.google.com在靶机的浏览器中打开,得到如下界面,输入登录邮箱及密码。

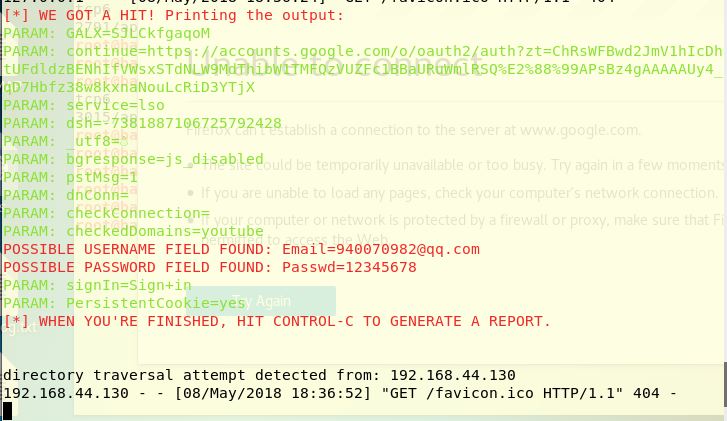

-终于成功攻击,获取记录信息啦,哈哈哈

二、ettercap DNS spoof

1、主机和kali之间可以ping通

2、输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

3、对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令。

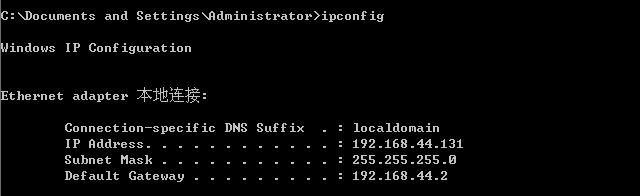

4.在本机windows系统中打开cmd,输入ipconfig,查看本机ip和网卡地址。

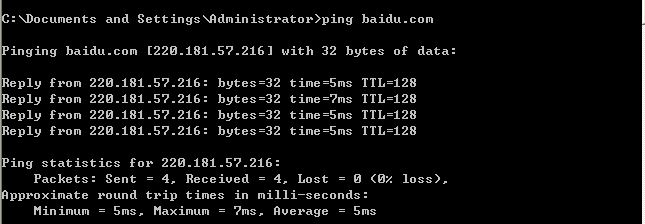

5.在cmd中输入ping baidu.com,查看百度的ip地址。

6.开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing。

7.之后会弹出下面的界面,选择eth0——>ok

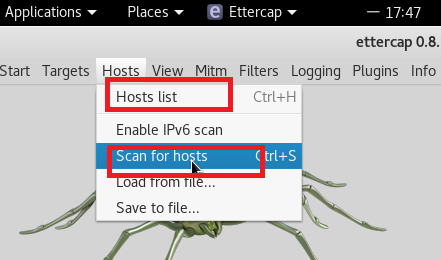

8.在工具栏中的host下点击扫描子网,并查看存活主机,如下图所示。

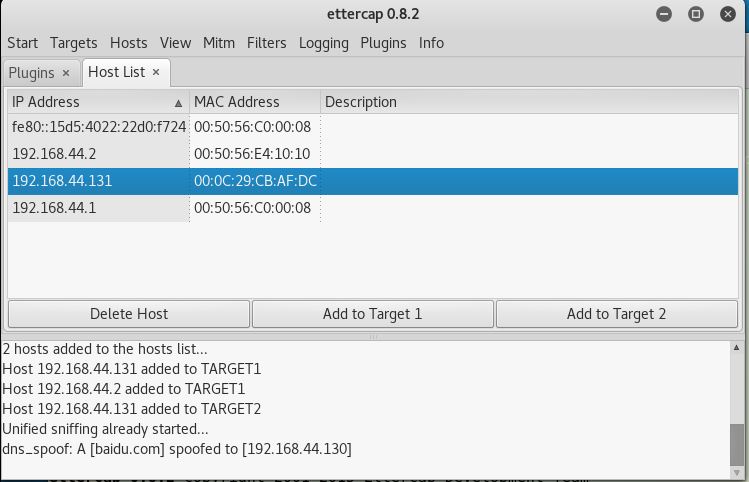

9.存活主机如下图所示,网卡和IP分别加入Target 1,Target 2。

10.配置好后在工具栏点击mitm>arp poisoning,选择第一个勾上并确定

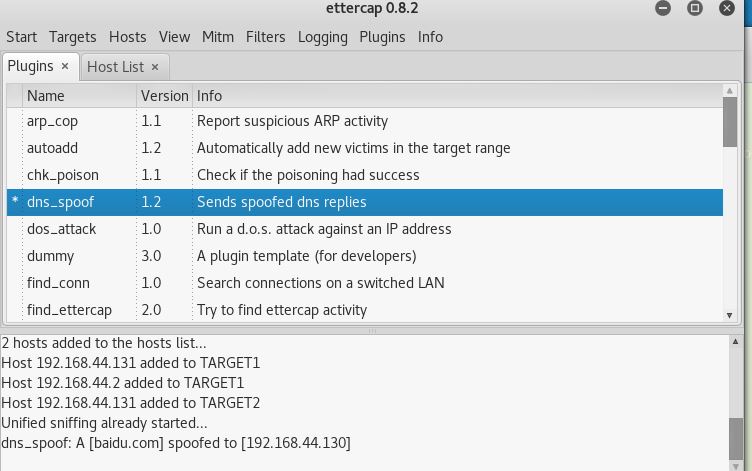

11.选择工具栏插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof。

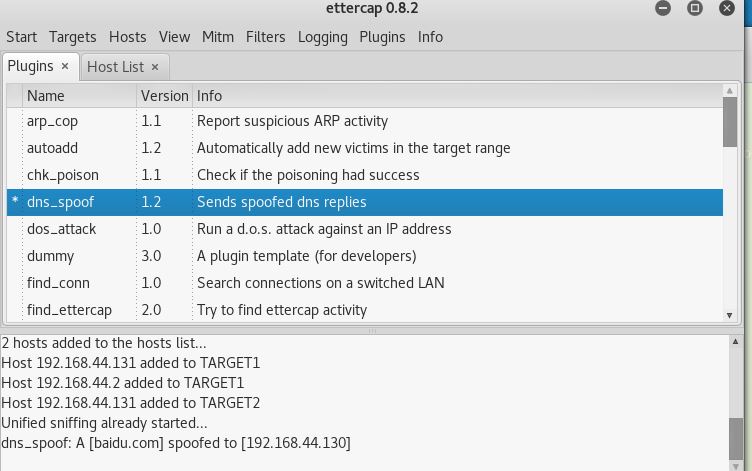

12.最后点击左上角strat>start sniffing开始工作。

13.在靶机xp上ping一下百度,发现dns把其解析成了kali的ip,攻击成功。

14.此时在ettercap上也有捕获记录:dns_spoof:[A] [baidu.com] spoofed to 192.168.44.130

三、用DNS spoof引导特定访问到冒名网站

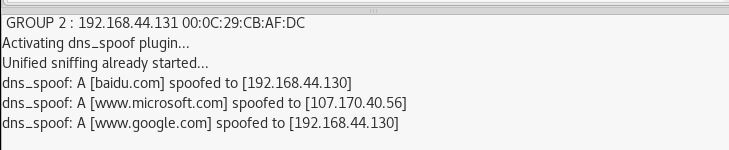

1.重复实验一的步骤,再设置实验二的环境,在靶机打开我设置的网址,直接跳转到钓鱼网站。下图是捕获到的记录:

2.靶机中输入的用户名和密码成功获取。

20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范的更多相关文章

- 20155306 白皎 《网络攻防》 EXP8 Web基础

20155306 白皎 <网络攻防> EXP8 Web基础 一.问题回答 - 什么是表单 表单:一般用来收集用户的信息和反馈意见 表单包括两个部分:一部分是HTML源代码用于描述表单(例如 ...

- 20155306 白皎 《网络攻防》 Exp2 后门原理与实践

20155306 白皎 <网络攻防> Exp2 后门原理与实践 一.实践基础 后门程序又称特洛伊木马,其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作.后程序和电脑病毒最大的差别, ...

- 20155306 白皎 《网络攻防》Exp1 PC平台逆向破解——逆向与Bof基础

20155306 白皎 <网络攻防>Exp1 PC平台逆向破解--逆向与Bof基础 实践相关说明 1.1 实践目标 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 20155306白皎 《网络对抗》 Exp9 Web安全基础实践

20155306白皎 <网络对抗> Exp9 Web安全基础实践 一.基本问题回答 SQL注入攻击原理,如何防御 原理是: 就是通过把SQL命令插入到"Web表单递交" ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

随机推荐

- Android--用Valley框架去上传图片

1.除了用到了Volley,还用到了一个包httpmime(下载地址:http://download.csdn.net/detail/chequer_lkp/8102751) 2.需要一个工具类,该类 ...

- [iOS] 输入框高度随输入内容变化

一般,类似聊天软件的输入框默认都是显示一行的,在用户输入过程中根据输入文字的内容来改变输入框的高度,以便显示全部文字.像微信,QQ的输入框就是这样的.那么这个效果应该怎么实现呢? 新博客:wosson ...

- UWP开发细节记录:判断文件类型

StorageFile.ContentType 属性,是 string 类型,用来表示文件内容的 MIME 类型.例如,音乐文件可能有 "audio/mpeg" MIME 类型.( ...

- AJAX四种跨域处理方法

同源策略 同源策略 同源策略限制从一个源加载的文档或者脚本如何与来自另一个源的资源进行交互.这是一个用于隔离潜在恶意文件的关键的安全机制. 具体定义是:一段脚本向后台请求数据,只能读取属于同一协议名. ...

- tomcat上传内容报错

公司项目报错: o.s.boot.web.support.ErrorPageFilter : Forwarding to error page from request ...

- tomcat catalina.out日志切割(logrotate)

简单说明: 1,因为tomcat日志会一直往catalina.out里面输出,所以回到值catalina.out非常大,占用磁盘空间 2,日志非常大,查看日志就需要很长时间. 3,据说catalina ...

- 在IE中,JS方法名和input的name重名时,调用该方法无效

在IE中,JS方法名和input的name重名时,调用该方法无效.提示:网页错误详细信息 用户代理: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1 ...

- MySQL应用架构优化-实时数据处理

1.1. 场景 在和开发人员做优化的时候,讨论最多的应该是结合应用场景编写出合适的SQL.并培训开发应该如何编写SQL让MySQL的性能尽量好.但是有一些的场景对于SQL的优化是行不通的. 打个比方, ...

- 通过C/C++基于http下载文件

简介 Windows系统如何通过C/C++下载互联网上的文件呢?这里笔者给大家演示一个最简单的方法,利用Windows提供的urlmon库,可以快速实现文件下载的简单实例. 注:本文内容部分参考了&l ...

- libcurl.dll 7.60.0静态库包含openssl/zlib

最近做个QT的小程序需要使用LIBCURL支持HTTPS,结果查资料发现官方默认的是不支持的,需要手动重新编译,编译的时候加入SSL支持. 看着就好麻烦的样子, 找了一圈,还真有现成的,但是现在写程序 ...