CTF | bugku | 速度要快

- 检查源码时发现有

<!-- OK ,now you have to post the margin what you find -->

- 检查响应头发现有

flag: 6LeR55qE6L+Y5LiN6ZSZ77yM57uZ5L2gZmxhZ+WQpzogTWpZNE9USTU=

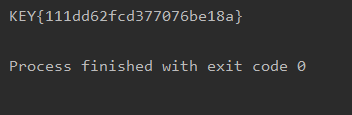

- 然后写代码爬网页

'''

@Modify Time @Author

------------ ------- http://123.206.87.240:8002/web6/

2019/9/7 16:40 laoalo

''' import requests

import base64 url='http://123.206.87.240:8002/web6/' response = requests.session()

head = response.get(url=url).headers

str1 = base64.b64decode(head['flag'])

flag = base64.b64decode(repr(str1).split(':')[1])

# flag = base64.b64decode(head['flag']).decode('utf-8').split(':')[1]

# print(flag)

data = {'margin':flag}

key = response.post(url=url,data=data).text

print(key)

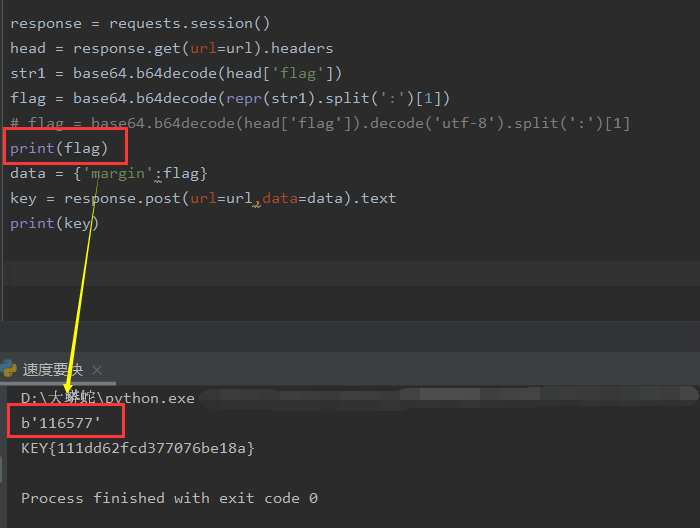

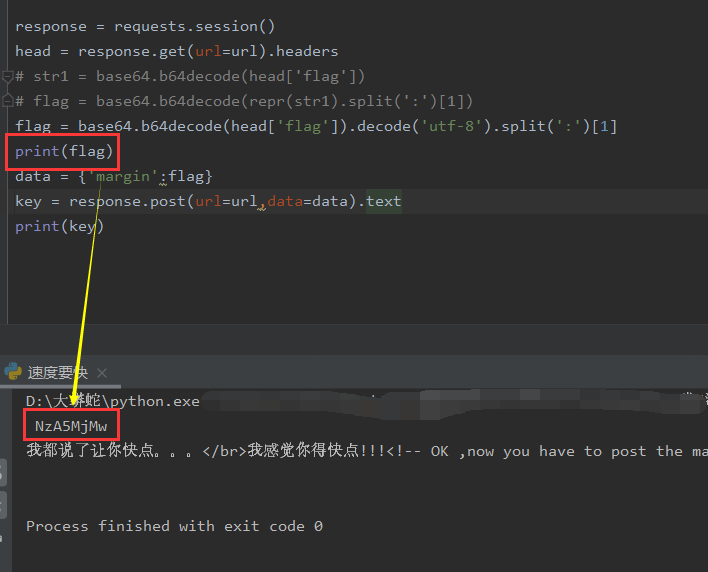

记一次错误的写法:

- 原因

flags = base64.b64decode(head['flag']).decode('utf-8').split(':')[1] # 将flag从respond解析出来,结果是str.

flag = base64.b64decode(flags) # 在post的时候也需要编码,原来的码缺这一步

- repr() 函数将对象转化为供解释器读取的形式。返回值:string 参数:object

'''

@Modify Time @Author

------------ ------- http://123.206.87.240:8002/web6/

2019/9/7 16:40 laoalo

''' import requests

import base64 url='http://123.206.87.240:8002/web6/' response = requests.session()

head = response.get(url=url).headers

# str1 = base64.b64decode(head['flag'])

#

# print("答案的:",repr(str1).split(':')[1],type(repr(str1).split(':')[1]))

# print("我的:",base64.b64decode(head['flag']).decode('utf-8').split(':')[1])

#

# flag = base64.b64decode(repr(str1).split(':')[1])

# print(flag)

flags = base64.b64decode(head['flag']).decode('utf-8').split(':')[1] # 将flag从respond解析出来,结果是str.

flag = base64.b64decode(flags) # 在post的时候也需要上传

print(flag)

data = {'margin':flag}

key = response.post(url=url,data=data).text

print(key)修改后

CTF | bugku | 速度要快的更多相关文章

- Bugku 速度要快

import requests import base64 url="http://123.206.87.240:8002/web6/" res=requests.get(url) ...

- Bugku-CTF之速度要快

Day21 速度要快 速度要快!!!!!! http://123.206.87.240:8002/web6/

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- http://ctf.bugku.com/challenges#love:bugku--love

做了一道逆向题目,主要关联到base64编码的知识点.下面做一分析. 题目如下: 通过测试,可知它没有加壳.尝试使用IDA进行分析. 1.IDA分析文件 打开文件后,按[shift+F12 ...

- http://ctf.bugku.com/challenges#%E9%80%86%E5%90%91%E5%85%A5%E9%97%A8:bugku--逆向入门

文件是: 分析挺简单,主要是data urls知识点. 首先使用peid检测是否加壳,发现它居然是jpg文件.使用notepad++查看,结果如下. 嗯,百度一下子,知道了data ...

- http://ctf.bugku.com/challenges#Timer(%E9%98%BF%E9%87%8CCTF):Bugku——Timer(阿里CTF)

做了第一个android apk逆向题,很多工具啥的还没用过,再接再厉. 找到方法发现这个apk支持的SDK API是15-17,于是就下载了API 16并制作了模拟器,但发现还是运行不起来, ...

- http://ctf.bugku.com/challenges#%E6%B8%B8%E6%88%8F%E8%BF%87%E5%85%B3--游戏过关

做成功这道逆向题了,哈哈哈哈. 启程. 运行了一下子程序,发现它是要保证所有灯亮着才会给flag.如下图所示. 我聪明滴认为首先可以通过关键字符串找到关键代码位置哦. 1.找到关键代码 ...

- http://ctf.bugku.com/challenges#Easy_Re

今天做一道逆向题,开心,见证了自己汇编的用途. 首先看它是否加壳? 1.加壳检测 是vc编程的,没有加壳,可以愉快地分析了. 2.分析程序,找到flag. 首先运行一下子程序, ...

- $.ajax 的速度要快于 angular 里 $http (个别情况)

$.ajax: $http:

随机推荐

- 设计模式 - 建造者模式 Builder Pattern

简介 场景 在创建复杂对象时,用户无须关心该对象所包含的属性以及它们的组装方式,只需要指定复杂对象的类型和内容就可以构建它们. 模式定义 建造者模式:将一个复杂对象的构建与表示分离,使得同样的构建过程 ...

- 解读:nginx的一个神秘配置worker_cpu_affinity

今天在查看nginx的相关知识的时候发现了一个nginx之前不认识的配置:worker_cpu_affinity. nginx默认是没有开启利用多核cpu的配置的.需要通过增加worker_cpu_a ...

- Bootstrap 学习笔记6 列表组面板嵌入组件

列表组组件: 面板组件:

- jvm 更多链接

http://www.cnblogs.com/dingyingsi/p/3760447.html : 讲解 jvm https://blog.csdn.net/Luomingkui1109/a ...

- Web控件LinkButton

<asp:LinkButton ID="" runat="server" ></asp:LinkButton> 编译后就变成了回发事件 ...

- 《STL源码剖析》——第一、二、三章

第一章:概论: 换句话说,STL所实现的,是依据泛型思维架设起来的一个概念结构.这个以抽象概念(abstract concepts)为主体而非以实际类(classes)为主体的结构,形成了一个严谨的 ...

- JavaScript高级程序设计(第3版) 第三章 (基本概念)

3.1 语法 1.不以数字开头的数字,字母,下划线,美元符号 2.注释:html <!-- --> css/**/ js单行// 多行/**/ 3.ES5 引入了严格模式(strict m ...

- ELK日志分析系统之elasticsearch7.x最新版安装与配置

1.Elasticsearch 1.1.elasticsearch的简介 ElasticSearch是一个基于Lucene的搜索服务器.它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful ...

- Pytest+Allure2+Jenkins搭建

前置: (1)安装Python3(这里版本为3.7) (2)搭建Jenkins环境 一.安装pytest 直接使用pip安装(这里由于笔者的环境同时安装了Python2和Python3,所以在pyth ...

- 58-python基础-python3-集合-集合常用方法-删除元素-remove()-discard()-pop()-clear()

删除元素-remove()-discard()-pop()-clear() 1-remove() remove()用于删除一个set中的元素,这个值在set中必须存在,如果不存在的话,会引发KeyEr ...