实验吧-隐写术-九连环(steghide)

下载图片:

拿到kali里binwalk发现有压缩文件,然后foremost分解出来,将分出的压缩文件打开,发现已经被加密。

到这里就有几个思路了:1)暴力破解

2)伪加密

3)继续从图片中寻找信息

然而,伪加密这么好办,于是复制了个副本用工具试了下,果然是伪加密,但是里面还有一个加密的压缩文件,可是这个并不是伪加密,结果伪加密的修正被损坏。

如此我们就得到了一个图片,

这个图片分解不出来东西,hex编辑器里查看,也找不出什么有用的信息。

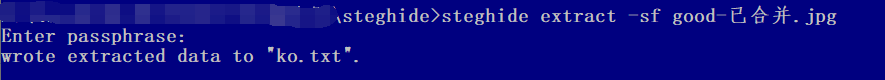

想到很大可能解压flag的密码就在这个里面,还有一个工具:steghide

这里简单介绍一下

转自https://blog.csdn.net/Blood_Seeker/article/details/81837571

工具介绍

Steghide是一款开源的隐写术软件,它可以让你在一张图片或者音频文件中隐藏你的秘密信息,而且你不会注意到图片或音频文件发生了任何的改变。而且,你的秘密文件已经隐藏在了原始图片或音频文件之中了。这是一个命令行软件。因此,你需要学习使用这个工具的命令。你需要通过命令来实现将秘密文件嵌入至图片或音频文件之中。除此之外,你还需要使用其他的命令来提取你隐藏在图片或音频中的秘密文件。

用法介绍:embed, –embed embed data

extract, –extract extract data

-ef, –embedfile select file to be embedded

-ef (filename) embed the file filename

-cf, –coverfile select cover-file

-cf (filename) embed into the file filename

-p, –passphrase specify passphrase

-p (passphrase) use to embed data

-sf, –stegofile select stego file

-sf (filename) write result to filename instead of cover-file

用法示例:将secret.txt文件隐藏到text.jpg中:

# steghide embed -cf test.jpg -ef secret.txt -p 123456从text.jpg解出secret.txt:

#steghide extract -sf test.jpg -p 123456

-p 123456表示密码,如果不加上这个参数,在运行的时候也会提示我们输入密码:

这个题并没有密码,直接回车就能将隐藏的内容提取出来,拿到解压密码,解压拿到flag。

实验吧-隐写术-九连环(steghide)的更多相关文章

- 实验吧--隐写术--九连环--WriteUp

题目: http://ctf5.shiyanbar.com/stega/huan/123456cry.jpg 是一张图: 放到binwalk查看一下 发现存在压缩文件. 使用-e参数将文件分离 打开文 ...

- 实验吧——隐写术之复杂的QR_code

好久没有更新隐写术方面的题目了,对不起各位小可爱,今天我会多多更新几篇文章,来慰藉你们! 永远爱你们的 ---------新宝宝 1:复杂的QR_code 解题思路:保存图片之后使用在线解码工具,并没 ...

- 小苹果WP(实验吧-隐写术)

本文由荒原之梦原创,原文链接:http://zhaokaifeng.com/?p=706 前言:本文是实验吧训练题库里隐写术部分的一道题:"小苹果"的Write Up. 题目链接: ...

- 实验吧 ---- 隐写术之so beautiful so white

因为好久没有写博客,所以今天本宝宝要弥补这个过错,一下子更新许多文章,希望各位小伙伴能够原谅,以后我会加倍努力的! 这一次主要都是实验吧里面的 关于隐写术方面的知识,后续我会上传一些解密工具,希望能够 ...

- 隐写术之steghide的使用

steghide不是一个软件,所以下载之后解压缩就可以在命令行中使用. win+R,cmd,回车->进入到steghide.exe所在的文件夹,使用隐藏或者解锁的相应命令,即可隐藏或者解锁. 这 ...

- 实验吧-隐写术-黑与白(二)(反转+五笔+Image steganography)

反转有二:颜色反转.文件名反转 文件名这么乱,毫无规律,好奇怪,进行反转后发现是:steganography(就是隐写术的意思),这还是个图片文件,有一款工具正好叫Image steganograph ...

- 实验吧—隐写术——WP之 我喜欢培根

打开解题链接: 有一点点基础的同学大概都知道这是摩尔斯电码,那么我们对他进行解密: 解密后得到: MORSEnullISnullCOOLnullBUTnullBACONnullISnullCOOLER ...

- 实验吧—隐写术——WP之 Fair-Play

首先,我们读题发现题目是Playfair,其实我也不知道这是什么,那么就百度一下啊 Playfair解密算法: 首先将密钥填写在一个5*5的矩阵中(去Q留Z),矩阵中其它未用到的字母按顺序填在矩阵剩 ...

- 实验吧—隐写术——WP之 奇妙的音乐

点击链接下载压缩包,解压后得到:一个图片,一个压缩包 打开图片: 看到海伦.凯勒我们都知道她是一位盲人,而下面黑色和灰色的点点应该就是盲文了,那么我们百度一下对照表 我们将图片里的盲文对照后得到; k ...

随机推荐

- redis(笔记)

./redis-cli -a root 带密码链接 root 为我的密码del key 删除key keys * 查询 所有keyexist key key是否存在 成功返回1 失败Wie0 set ...

- Python学习笔记之基础篇(四)列表与元祖

#### 列表 li = ['alex','wusir','egon','女神','taibai'] ###增加的3种方法 ''' # append li.append('日天') li.append ...

- jQuery Validation Engine

<!DOCTYPE HTML> <html> <head> <meta charset="utf-8"> <title> ...

- ROS学习笔记11-写一个简单的服务和客户端(C++版本)

本文主要来源于:http://wiki.ros.org/ROS/Tutorials/WritingServiceClient%28c%2B%2B%29 写一个服务节点.在创建消息和服务中,我们创建了一 ...

- C#.NET解析XML(使用属性控制 XML 序列化)

使用属性可以控制对象的 XML 序列化. 默认情况下,XML 元素名称由类或成员名称确定.在名为 Book 的简单类中,字段 ISBN 将生成 XML 元素标记 <ISBN>,如下面的示例 ...

- HTTP协议调试工具汇总

前言 本文收集了大量抓包工具,近40款,涵盖了各种开发语言(Java,C#,Delphi,C,C++,Objective-C,Node.js,Go,Python).各类前端(GUI,TUI,CUI,W ...

- 小程序的tabar顶部和底部导航的区别

最近有人说小程序的底部tabar放在顶部会出现问题,那么先看看如何放在顶部吧:图片效果: 这里呢,在官方文档是有说明,tabbar 的属性设置里面有个position属性,position只支持bot ...

- Backbone.js 历史&文档

历史: 0.1.0版本产生于 ‘— Oct 13, 2010 — Docs’ 文档: https://www.html.cn/doc/backbone/#changelog

- 7.2 Varnish 模式

- CBC加密原理及攻击

原理基于分组加密加密过程 Plaintext:明文,待加密的数据.IV:用于随机化加密的比特块,保证即使对相同明文多次加密,也可以得到不同的密文,初始向量,用来与第一块的明文异或运算.Key:被一些如 ...