2017-2018-1 20155230 《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155230 《信息安全技术》一.Windows口令破解

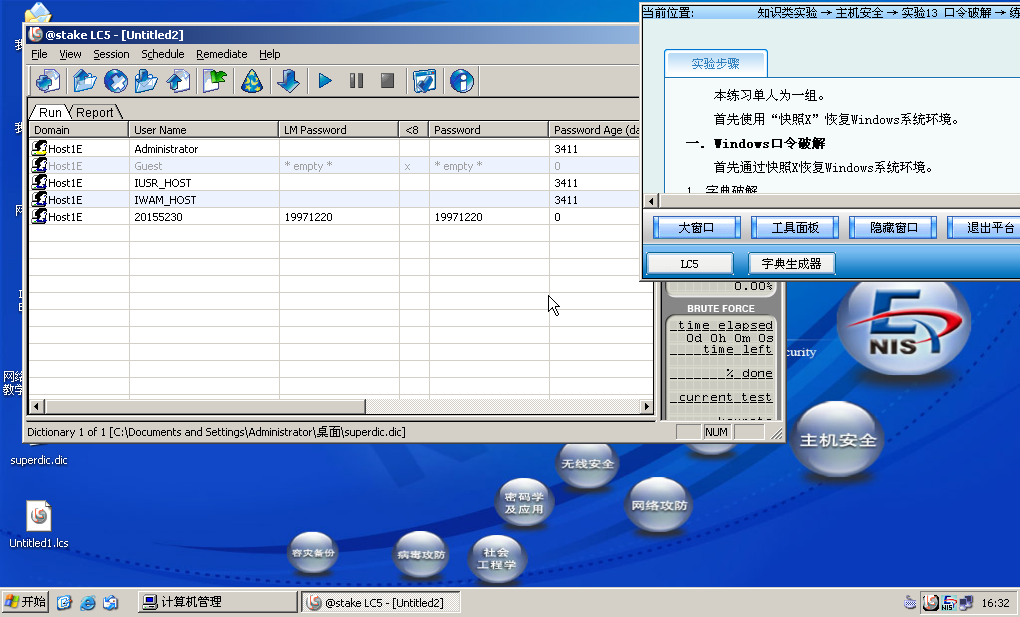

1.字典破解

(1)为本机创建新用户。为了达到实验效果,用户口令不要设置得过于复杂,可以选择自己的生日,例如YYYYMMDD。将你创建的用户名及密码填入。

(2)进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

(3)单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

(4)返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

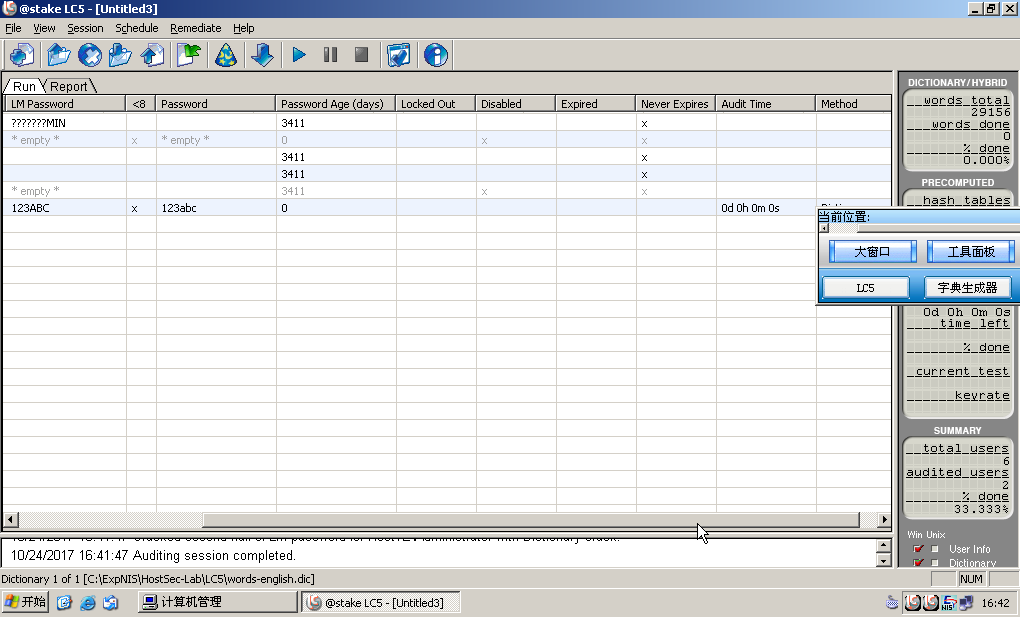

2.暴力破解

(1)创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc。

(2)选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表。

(3)在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

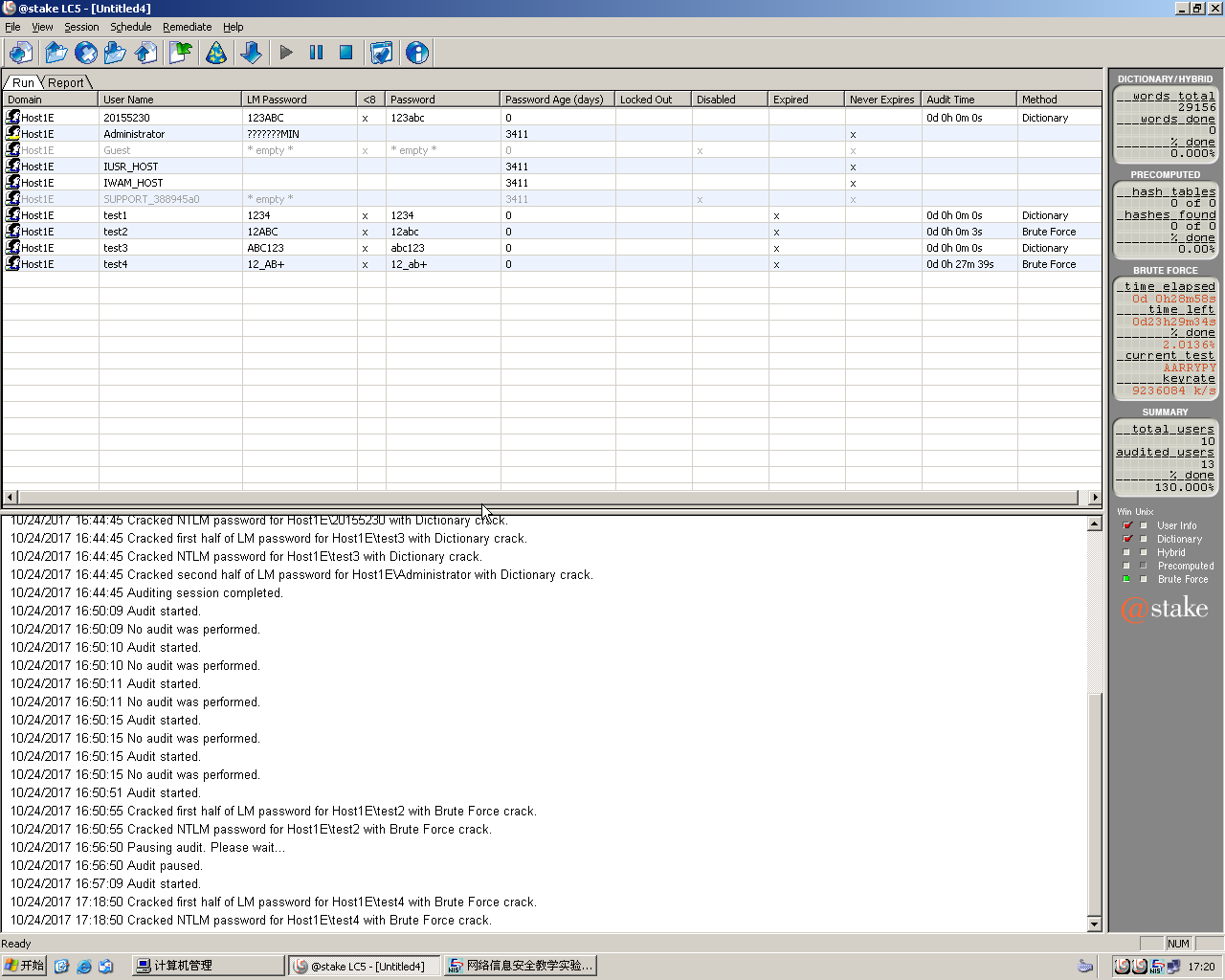

3.不同密码强度的破解时间比较

(1)再次新建4个用户,使用不同强度的用户口令。默认情况下该4个用户名及其口令。

(2)新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

(3)开始暴力破解,当破解完成后,查看LC5的破解信息。

「注」由于user4的密码设置比较复杂,所以破解的时间非常长。若时间不允许,不必等待最后的破解结果。

(4)根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

| 用户名 | 密码 | 破解用时 |

|---|---|---|

| test1 | 1234 | 0S |

| test2 | 12abc | 3S |

| test3 | abc123 | 0S |

| test4 | 12_ab+ | 27M39S |

思考题

1、分析口令破解软件LC的工作原理。

在破解者提供的信息中穷举并组合密钥。

2、Windows 7 的口令保护文件名称及路径。

C:\Windows\System32\config\SAM

3、Windows保护系统账号口令算法有LM和NTLM,区别?

(1)NTLM 凭据基于交互式登录过程中获得的数据, 它由一个域名、用户名和用户密码的 one-way 哈希组成。NTLM 使用加密的质询/响应协议对用户进行身份验证, 而无需通过线路发送用户的密码。相反, 请求身份验证的系统必须执行一个计算, 以证明它可以访问安全的 NTLM 凭据。

(2)LAN Manager 身份验证使用一种特别薄弱的方法来hash用户的密码, 称为 LM 哈希算法, 从二十世纪八十年代中旬起, 当时软盘病毒是主要关注, 潜在的高频攻击通过一个 (高带宽) 网络的反馈,在几秒钟内使用彩虹表, 或者在少量小时使用暴力破解就能攻破哈希值。它在 Windows NT 中的使用被 NTLM 取代, 其中旧版本仍然容易受到彩虹表的攻击, 但更不易受到暴力袭击。NTLM 用于除域控制器以外的本地帐户登录, 因为默认情况下 Windows Vista 和更高版本不再维护 LM 哈希。Kerberos 在活动目录环境中使用。

4、为了保护口令安全,设置口令应该遵循什么样的规则?

应该便于用户记忆,尽量避开字母表与数字表顺序,增加密钥中字符类型,提高密钥强度。

5、Windows系统在哪些地方可以设置账号密码策略?账号密码策略包括哪些呢容?

“计算机配置”→“windows设置”→“安全设置”→“账户策略”。包括长度最小值,最短使用期限,最长使用期限,强制密码历史,必须符合密码性要求,可还原的加密储存密码。

6、彩虹表是什么?

彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的hash值而准备。以大量的随机明文为起点,不断进行hash值计算,得到一条hash链集。通过对密文进行hash值计算,找到其在链集中的位置。从该hash链头结点开始查找直至密文的hash链父节点。

7、你认为口令破解技术将如何发展?

我认为口令破解将会通过结合大数据,针对被破解用户的信息,将所有可能作为密钥的信息做成字典来进行破解。

2017-2018-1 20155230 《信息安全技术》实验二——Windows口令破解的更多相关文章

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 2017-2018-1 20155308《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155308<信息安全技术>实验二--Windows口令破解 实验原理 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解,猜测 ...

- 2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155330<信息安全技术>实验二--Windows口令破解 姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24 实验环境 系统 ...

- 2017-2018-1 20155219《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 2017-2018-1 20155312《信息安全技术》实验二——Windows口令破解实验报告

2017-2018-1 20155312<信息安全技术>实验二--Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破 ...

- 2017-2018-1 201552326《信息安全技术》实验二——Windows口令破解

2017-2018-1 201552326<信息安全技术>实验二--Windows口令破解 姓名:刘美岑 学号:20155326 班级:1553班 日期:10.24 一.实验环境 操作系统 ...

- 《信息安全技术》实验二 Windows口令破解

<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验环境 实验机Windows Server ...

- 2017-2018-1 《信息安全技术》实验二——Windows口令破解

2017-2018-1 <信息安全技术>实验二--Windows口令破解 所用工具 系统:能勾起我回忆的Windows 2003 工具:LC5.SuperDic Windows口令破解 口 ...

- 20155231 信息安全技术概论实验二 Windows口令破解

20155231 信息安全技术概论实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验人数 每组一人 系统环境 windo ...

随机推荐

- Tuple元组 、 ValueTuple 值元组详解

Tuple元组 Tuple是C# 4.0时出的新特性,.Net Framework 4.0以上版本可用. 元组是一种数据结构,具有特定数量和元素序列,与数组不同,元祖中的元素可以不同的数据类型.比如设 ...

- Git commit comment 汇总标准

参考汇总互联网其它文章建议,结合PEP 257 Docstring Conventions的描述,总结的Git 注释风格,作为个人执行的标准.内容如下: 遵循标准: 1,所有注释尽量坚持使用英文,如果 ...

- 一篇文章详解iOS之AutoResizing、AutoLayout、sizeClass来龙去脉

前言 iPhone自诞生以来,随着其屏幕尺寸不断的多样化,屏幕适配的技术一直在发展更新.目前,iOS系统版本已经更新到9.3,XCode的最新版本已经是7.3,仅iPhone历史产品的尺寸就已经有4种 ...

- Kubernetes 学习2 k8s基础概念

一.架构描述 1.基本架构 2.pod ,有两类 a.自主式pod 自我管理的,创建之后,任然是需要提交给API Server,API Server接受之后然后由调度器调度到指定的 node节点,由n ...

- 搭建Hexo博客系统

也许这个教程部署不是特别详细,因为我主要是参考这个链接:https://blog.csdn.net/weixin_39879178/article/details/80319392 感觉这里已经写的很 ...

- 子查询 SQL

SELECT *,(SELECT COUNT(*) FROM yd_order o WHERE FROM_UNIXTIME(o.`ctime`,'%Y-%m')='2016-06' AND o.uid ...

- 13.56Mhz SI522兼容MFRC522的资料以及对比性能

(13.56Mhz芯片) SI522是一颗专门替代MFRC522/FM17522,PIN对PIN 完全软硬件兼容.相对于MFRC522,SI522完全替换,不需要做任何更改,同时接受模式下功耗低10m ...

- use tool wget for windows download

1.什么是wget Wget是一个在网络上进行下载的简单而强大的自由软件,其本身也是GNU计划的一部分.它的名字是"World Wide Web"和"Get"的 ...

- HDU 2544最短路 (迪杰斯特拉算法)

传送门: http://acm.hdu.edu.cn/showproblem.php?pid=2544 最短路 Time Limit: 5000/1000 MS (Java/Others) Me ...

- 两个事务 update同一张表出现的死锁问题 (转载)

引言 近来做省一级计算机一级考试系统的时候,学生端进行大批量判分的时候,出现了这样的问题(事务(进程 ID 262)与另一个进程被死锁在 锁 资源上,并且已被选作死锁牺牲品.请重新运行该事务.): 这 ...