XSS攻击及预防

跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script(php,js等)代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的特殊目的。

攻击实例

下面为一个Input标签:

<input type="text" value="value"></input>

当用输入值为" onfocus="alert(document.cookie) 时,input标签内容变为 <input type="text" value=""onfocus="alert(document.cookie)"></input>

当input中的可以执行的js脚本被存储到数据库中。用户再次取出显示时。就会取到用户的cookie。从而得到用户名和密码。

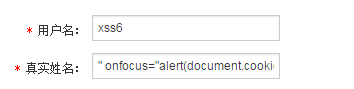

(1)添加用户

(2)数据库中存储可执行脚本

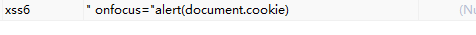

(3)编辑用户(XSS攻击发生)

攻击危害

以上获取用户名和密码只是个简单的xss攻击,还有跟多的XSS攻击实例。例如将用户导航到其他网站,后台挂马操作等

攻击预防

原理:主要采用过滤器对请求中的特殊字符进行编码转化。从而将可以执行的script代码变为不可以执行的script脚本存储到数据库中。

示例:开发环境采用的SSH框架。所以采用过滤器,注意这里采用装饰者模式对请求request对象进行了包装。

注:由于使用了struts2.所以要自定义的装饰者对象继承StrutsRequestWrapper类。但是这样对于上传文件获得不到参数。因为上传文件请求类型为MultiPart

所以包装对象为原始的请求HttpServletRequestWrapper

具体代码:

public class XssFilter implements Filter {

public void destroy() {

}

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

XssStrutsRequestWrapper xssRequest = new XssStrutsRequestWrapper((HttpServletRequest) servletRequest);

HttpServletResponse response = (HttpServletResponse)servletResponse;

filterChain.doFilter(xssRequest, response);

}

public void init(FilterConfig arg0) throws ServletException {

}

}

public class XssStrutsRequestWrapper extends HttpServletRequestWrapper{

private HttpServletRequest orgRequest;

public XssStrutsRequestWrapper(HttpServletRequest request) {

super(request);

this.orgRequest = request;

}

/**

* 获取最原始的request

* @return

*/

public HttpServletRequest getOrgRequest() {

return orgRequest;

}

/**

* 获取最原始的request的静态方法

* @return

*/

public static HttpServletRequest getOrgRequest(HttpServletRequest req) {

if (req instanceof XssStrutsRequestWrapper) {

return ((XssStrutsRequestWrapper) req).getOrgRequest();

}

return req;

}

/**

* 覆盖getParameter方法,将参数名和参数值都做xss过滤。<br/>

* 如果需要获得原始的值,则通过super.getParameterValues(name)来获取<br/>

* getParameterNames,getParameterValues和getParameterMap也可能需要覆盖

*/

@Override

public String getParameter(String name) {

String value = super.getParameter(xssEncode(name));

if (value != null) {

value = xssEncode(value);

}

return value;

}

/**

* 覆盖getHeader方法,将参数名和参数值都做xss过滤。<br/>

* 如果需要获得原始的值,则通过super.getHeaders(name)来获取<br/>

* getHeaderNames 也可能需要覆盖

*/

@Override

public String getHeader(String name) {

String value = super.getHeader(xssEncode(name));

if (value != null) {

value = xssEncode(value);

}

return value;

}

/**

* 覆盖getParamterMap方法,

*/

@Override

@SuppressWarnings("unchecked")

public Map<String, String[]> getParameterMap() {

Map<String, String[]> paramMap = super.getParameterMap();

Set<String> keySet = paramMap.keySet();

for (Iterator iterator = keySet.iterator(); iterator.hasNext();) {

String key = (String) iterator.next();

String[] str = paramMap.get(key);

for(int i=0; i<str.length; i++) {

// 对参数值进行编码过滤

str[i] = xssEncode(str[i]);

}

}

return paramMap ;

}

public String xssEncode(String source){

if (source == null) {

return "";

}

String html = "";

StringBuffer buffer = new StringBuffer();

for (int i = 0; i < source.length(); i++) {

char c = source.charAt(i);

switch (c) {

case '<':

//buffer.append("<");

buffer.append("<");

break;

case '>':

//buffer.append(">");

buffer.append(">");

break;

case '&':

//buffer.append("&");

buffer.append("&");

break;

case '"':

//buffer.append(""");

buffer.append(""");

break;

default:

buffer.append(c);

}

}

html = buffer.toString();

return html;

}

}

这里编码实现主要是xssEncode(String source)方法。XssStrutsRequestWrapper必须重写getParameterMap()方法。并调用xssEncode(String source)编码。

结果:

数据中内容将英文的“变为全角" 。从而将可以执行的js脚本并未不可执行的脚本存储在数据库中。

XSS攻击及预防的更多相关文章

- Spring MVC里面xss攻击的预防

关于xss的介绍可以看 Asp.net安全架构之1:xss(跨站脚本)和 腾讯微博的XSS攻击漏洞 网页, 具体我就讲讲Spring MVC里面的预防: 第一种方法,使用Spring MVC web. ...

- XSS 攻击的预防

XSS 攻击有两大要素: 1.攻击者提交恶意代码. 2.浏览器执行恶意代码. 针对第一个要素:我们是否能够在用户输入的过程,过滤掉用户输入的恶意代码呢? 输入过滤 在用户提交时,由前端过滤输入,然后提 ...

- 前端安全系列(一):如何防止XSS攻击?

原文:https://my.oschina.net/meituantech/blog/2218539 前端安全 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企业安全 ...

- 转:前端安全之XSS攻击

前端安全 原文链接:https://www.freebuf.com/articles/web/185654.html 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企 ...

- 如何防止XSS攻击?

来自: https://www.freebuf.com/articles/web/185654.html 前端安全 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企业 ...

- 这一次,彻底理解XSS攻击

希望读完本文大家彻底理解XSS攻击,如果读完本文还不清楚,我请你吃饭慢慢告诉你~ 话不多说,我们进入正题. 一.简述 跨站脚本(Cross-site scripting,简称为:CSS, 但这会与层叠 ...

- 一文搞懂│XSS攻击、SQL注入、CSRF攻击、DDOS攻击、DNS劫持

目录 XSS 攻击 SQL 注入 CSRF 攻击 DDOS 攻击 DNS 劫持 XSS 攻击 全称跨站脚本攻击 Cross Site Scripting 为了与重叠样式表 CSS 进行区分,所以换了另 ...

- 通过 Beautiful Soup 4 预防 XSS 攻击

通过beautifulsoup4预防XSS攻击 借助beautifulsoup4将用户输入内容进行过滤 实际使用时需要采用单例模式 步骤: 实例化对象,对页面进行解析 查找目标标签 将非法标签进行清空 ...

- 如何让Asp.net Web Api全局预防Xss攻击

一.概述 二.什么是XSS 三.预防方法 四.在WebApi中如何实现 在实现之前,需要了解ASP.NET WEB API的pipeline机制. 如上,可以采用多种方式进行参数的过滤 1.重写Del ...

随机推荐

- MVC学习笔记1-MVC家族间的区别

ASP.NET下的MVC从原始的1.0走到2.0,再到3.0,现在走到4.0,也许明年5.0就问世了,先不管那些,那说说这些MVC在ASP.NET是如何变化发展的.对于.net编程人员来说可能会很熟悉 ...

- EventBus通信小能手

1.EventBus简介 EventBus 是由 greenrobot 组织开发的一个 Android 事件发布/订阅轻量级框架,特点:代码简洁,是一种发布订阅设计模式(观察者设计模式). Even ...

- [Android]使用RecyclerView替代ListView(四:SeizeRecyclerView)

以下内容为原创,欢迎转载,转载请注明 来自天天博客:<> [Android]使用RecyclerView替代ListView(四:SeizeRecyclerView) 在RecyclerV ...

- angular2 日期格式化

angular2 日期格式话 ng2 在模板中格式话显示日期使用 DatePipe 管道(其实就是ng1里面的过滤器(filter),换了个说法), 如下示例: 1 <div class=&qu ...

- iOS9,10没有问题,iOS8上面一登录就崩溃,原因Assets的问题

在项目中开发中,打包成一个ipa的包,发现iOS9,10,运行非常流畅,iOS8上面一运行就崩溃,找了好久,才找到原因竟然是Assets的问题,一开始我把ipa包放在蒲公英上面托管扫码下载的,用iTu ...

- number问题

Missing Number Given an array containing n distinct numbers taken from 0, 1, 2, ..., n, find the one ...

- iOS 滑动页面标题切换颜色渐变效果

话不多说,直接上图,要实现类似如下效果. 这个效果非常常见,这里着重讲讲核心功能 封装顶部的PageTitleView 封装构造函数 封装构造函数,让别人在创建对象时,就传入其实需要显示的内容 fra ...

- java 基础知识五 数组

java 基础知识五 数组 数组保存的是一组有顺序的.具有相同类型的数据. 同一个数组中所有数据元素的数据类型都是相同的. 可以通过数组下标来访问数组,数据元素根据下标的顺序,在内存中按顺序存放 ...

- cocoapods安装好后repo换源

1.pod repo 然后会出现以下内容,如下是我已经换了之后的,而你的URL还是github的 master - Type: git (master) - URL: https://git.cod ...

- [UWP]了解模板化控件(5):VisualState

1. 功能需求 使用TemplatePart实现上篇文章的两个需求(Header为空时隐藏HeaderContentPresenter,鼠标没有放在控件上时HeaderContentPresent半透 ...