Tornado+MySQL模拟SQL注入

实验环境:

python 3.6 + Tornado 4.5 + MySQL 5.7

实验目的:

简单模拟SQL注入,实现非法用户的成功登录

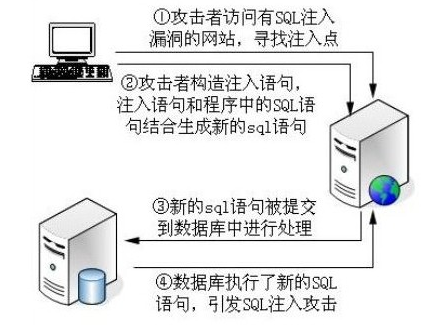

先给一个SQL注入的图解,图片来自网络:

一、搭建环境

1、服务端的tornado主程序app.py如下:

#!/usr/bin/env python3

# -*- coding: utf-8 -*-

import tornado.ioloop

import tornado.web

import pymysql

class LoginHandler(tornado.web.RequestHandler):

def get(self):

self.render('login.html')

def post(self, *args, **kwargs):

username = self.get_argument('username',None)

pwd = self.get_argument('pwd', None)

# 创建数据库连接

conn = pymysql.connect(host='127.0.0.1', port=3306, user='root', passwd='123456', db='shop')

cursor = conn.cursor()

# %s 要加上'' 否则会出现KeyboardInterrupt的错误

temp = "select name from userinfo where name='%s' and password='%s'" % (username, pwd)

effect_row = cursor.execute(temp)

result = cursor.fetchone()

conn.commit()

cursor.close()

conn.close()

if result:

self.write('登录成功!')

else:

self.write('登录失败!')

settings = {

'template_path':'template',

}

application = tornado.web.Application([

(r"/login", LoginHandler),

],**settings)

if __name__ == "__main__":

application.listen(8000)

tornado.ioloop.IOLoop.instance().start()

2、在template文件夹下,放入login.html文件:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<form method="post" action="/login">

<input type="text" name="username" placeholder="用户名"/>

<input type="text" name="pwd" placeholder="密码"/>

<input type="submit" value="提交" />

</form>

</body>

</html>

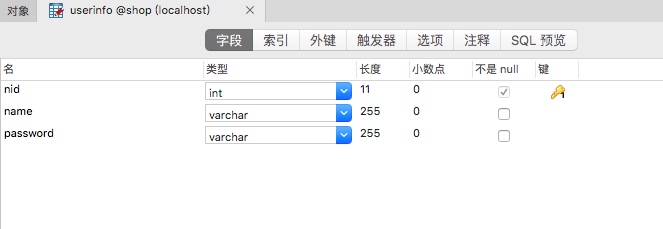

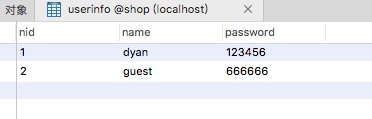

3、在shop数据库中建立userinfo数据表,并填入数据:

随便添加两条就好,明文就明文吧:

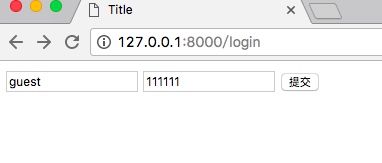

二、模拟登录

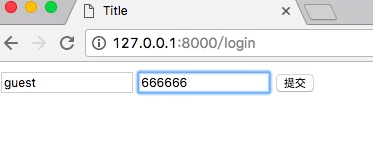

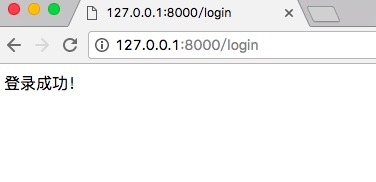

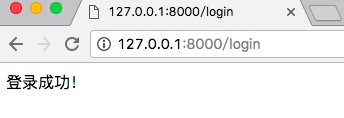

1、正常登录

以上都是“好用户”的正常登录,我们看一下“坏家伙”怎么做。

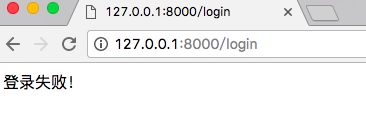

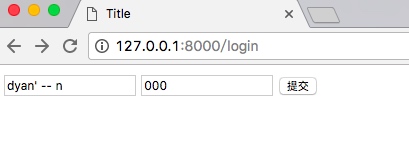

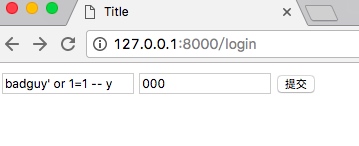

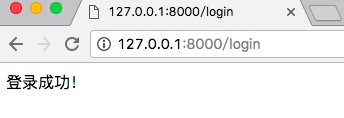

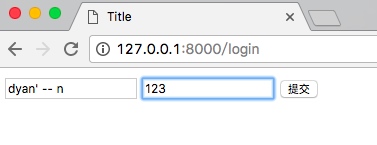

2、非法登录

密码不对也能登录:

看一下服务端执行的SQL语句,就不难理解了,密码部分被注释掉了:

select name from userinfo where name='dyan' -- n' and password='000'

账户密码都不对照样登录成功:

看执行的SQL语句:

select name from userinfo where name='badguy' or 1=1 -- y' and password='000'

三、使用cursor.execute方式防止注入

使用字符串拼接的方式会导致SQL注入。在cursor.execute方法中对'导致注入的符号做了转义。

将app.py中下面两行代码改为:

# 导致SQL注入

temp = "select name from userinfo where name='%s' and password='%s'" % (username, pwd)

effect_row = cursor.execute(temp)

# 防止SQL注入

effect_row = cursor.execute("select name from userinfo where name='%s' and password='%s'",(username, pwd,))

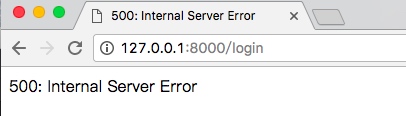

再次尝试注入:

错误原因,巴拉巴拉就是语法不对:

ymysql.err.ProgrammingError: (1064, "You have an error in your SQL syntax;

看看内部执行的语句,主要是对'符号做了转义防止注入:

select name from userinfo where name=''dyan\' -- n'' and password=''123''

完!

Tornado+MySQL模拟SQL注入的更多相关文章

- 第二百八十一节,MySQL数据库-SQL注入和pymysql模块防止SQL注入

MySQL数据库-SQL注入和pymysql模块防止SQL注入 SQL注入就是通过SQL语句绕开程序判断,获取到数据库的内容 下面以一个简单的程序登录SQL注入举例: 正常登录 1.数据库有一张会员表 ...

- MySQL防范SQL注入风险

MySQL防范SQL注入风险 0.导读 在MySQL里,如何识别并且避免发生SQL注入风险 1.关于SQL注入 互联网很危险,信息及数据安全很重要,SQL注入是最常见的入侵手段之一,其技术门槛低.成本 ...

- 三十一、MySQL 及 SQL 注入

MySQL 及 SQL 注入 如果您通过网页获取用户输入的数据并将其插入一个MySQL数据库,那么就有可能发生SQL注入安全的问题. 本章节将为大家介绍如何防止SQL注入,并通过脚本来过滤SQL中注入 ...

- DB-MySql:MySQL 及 SQL 注入

ylbtech-DB-MySQL:MySQL 及 SQL 注入 1.返回顶部 1. MySQL 及 SQL 注入 如果您通过网页获取用户输入的数据并将其插入一个MySQL数据库,那么就有可能发生SQL ...

- PHP+Mysql防止SQL注入的方法

这篇文章介绍的内容是关于PHP+Mysql防止SQL注入的方法,有着一定的参考价值,现在分享给大家,有需要的朋友可以参考一下 方法一: mysql_real_escape_string -- 转义 S ...

- JDBC课程4--使用PreparedStatement进行增删查改--封装进JDBCTools的功能中;模拟SQL注入 ; sql的date()传入参数值格式!

主要内容: /*SQL 的date()需要传入参数值: preparedStatement().setDate(new java.util.Date().getTime()); 熟悉了使用Prepar ...

- MySQL 及 SQL 注入

如果您通过网页获取用户输入的数据并将其插入一个MySQL数据库,那么就有可能发生SQL注入安全的问题. 本章节将为大家介绍如何防止SQL注入,并通过脚本来过滤SQL中注入的字符. 所谓SQL注入,就是 ...

- mysql中sql注入的随笔

当使用如下登录代码时:就会引发sql注入问题 怎么注入呢? 'or 1=1 # 就可以了. 为什么呢? 首先or:在sql中是或者,只要满足前一个或后一个条件即可,只要所以不论你是 'or 1=1 # ...

- php使用mysql之sql注入(功)

sql注入就是用户通过构造sql语句,完成sql一系列操作 准备素材如下: 这是test.html <!DOCTYPE html> <html> <meta charse ...

随机推荐

- (one) 条件判断的总结

第一:if语句的一般形式: if(expression) statement1; statement2; 对于条件判断,我觉得要点在于“条件”(expression),它是一个结果为false或t ...

- Robot Framework+Oracle

本篇记录Robot Framework连接oracle数据库的安装 1.基础环境首先,robotframework的基础环境+DatabaseLibrary环境要准备好,这两个环境的搭建在前面已经讲过 ...

- 使用Git上传项目代码到github

github是一个基于Git的代码托管平台,付费用户可以建私人仓库,我们一般的免费用户只能使用公共仓库,也就是代码要公开.这对于一般人来说公共仓库就已经足够了. 注册账户以及创建仓库 要想使用gi ...

- (基础篇 走进javaNIO)第二章-NIO入门

在本章巾,我们会分别对 JDK 的BIO ,NIO 和JDK 1.7 最新提供的 NI02.0的使用进行详细说明 ,通过流程图和代 码讲解,让大 家体会到随着 Ja va 1/0 类库的 不断发展和改 ...

- 用scikit-learn学习LDA主题模型

在LDA模型原理篇我们总结了LDA主题模型的原理,这里我们就从应用的角度来使用scikit-learn来学习LDA主题模型.除了scikit-learn, 还有spark MLlib和gensim库 ...

- Django学习报错记录

1. 运行manage.py任务 makemigrations时,报错: doesn't declare an explicit app_label and isn't in an applicat ...

- cas4.2.7实现单点登录

准备前参考: cas server下载地址 cas client 下载地址 安全cookie setSecure详解 Spring通过构造方法注入的四种方式 cas 学习博文 自定义登录页和登录认证 ...

- win10下装mysql-5.7.18-winx64

步骤1 官网下载地址:https://dev.mysql.com/downloads/mysql/ 选择手动安装版: 解压到D盘mysql文件夹下: 比以往的版本里缺少了两个.ini文件,直接copy ...

- Java 9 揭秘(1.Java入门介绍)

文 by / 林本托 在第一部分中,主要讲解如下内容: JDK 9 包含了哪些内容 运行代码的系统要求 如何安装 NetBeans 1 JDK 介绍 JDK 9是Java开发工具包的第九个主要版本,计 ...

- Shiro眼皮下玩ajax,玩出302 Found(实践得经验)

2017/06/14这一天,是我玩Shiro安全框架最刻骨铭心的一天.因为Shiro今天给我深深的补了一刀,在这儿我也给各位补一刀吧,其实问题很简单,解决方式也极其简单,只是给各位分享一下这个错误,纯 ...