可别小看了XSS漏洞

可别小看了XSS漏洞

对于初了解xss漏洞的人来说,XSS漏洞的危害就是获取受害者的cookie,来进行 ‘cookie劫持’。

今天就总结一下XSS漏洞的危害性,望安全人员不要轻视,开发人员不要忽视

XSS漏洞简介

XSS攻击通常指黑客通过“HTML注入”篡改网页,插入恶意脚本,从而使用户浏览网页时控制用户浏览器的一种攻击。

例如:

<p>a</p>

如果我能控制a,将a改为</p><script>alert("1")</script><p>,这个地方的代码就会变成这样:

<p></p>

<script>alert("1")</script>

<p></p>

就会执行script脚本,这么想我们是不是能篡改网页html文件,来让他执行我们的语句?

第一 cookie劫持:

如果网站存在XSS漏洞,可以通过XSS漏洞来获取用户的cookie

危害:利用用户的cookie来进行登录用户后台

payload:<script>alert(document.cookie)</script>

第二 构造GET或POST请求:

黑客可以通过XSS漏洞,来使得用户执行GET或POST请求

危害:可以控制用户删除数据或者发送邮件

例如GET payload:

<script>window.location.href='http://http://www.xxx.com/index.php?type=delete&id=1';</script>

POST请求 需要线创建一个表单,然后让表单自动提交信息。

第三 钓鱼

我们从一开始的XSS漏洞简介可知道,XSS漏洞可以让我们对网页进行篡改,如果黑客在登录框的地方把原来的登录框隐藏一下,自己伪造一个登录框,用户在登录框上输入账号密码就会传送到黑客的服务器上

危害:获取用户账号密码

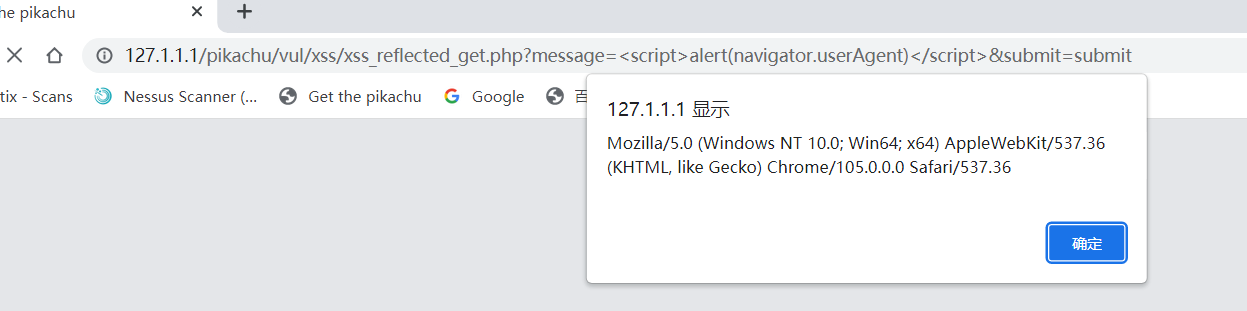

第四 识别用户浏览器

通过script语句能获得用户的浏览器信息

危害:获取浏览器信息,利用浏览器漏洞进行攻击

payload:<script>alert(navigator.userAgent)</script>

第五 识别用户安装的软件

通过script语句能够识别用户安装的软件

危害:获取用户软件信息,利用软件漏洞进行攻击

如下代码:

try{

var Obj=new ActiveXObject('XunLeiBHO.ThunderIEhelper');

}

catch(e){

//异常

}

第六 获得用户真实ip地址

借助第三方软件,比如客户端安装了Java(JRE)环境,那么可以通过调用JavaApplet接口获取客户端本地IP

第七 判断用户是否访问某个网站

style的visited属性,访问过的链接,颜色会变化.

第八 蠕虫

用户之间发生交互行为的页面,如果存在存储型XSS,则容易发起XSS Worm攻击.

如:2003年的冲击波蠕虫,利用的是Windows的RPC远程溢出漏洞

还有百度空间蠕虫,可自行百度搜一下

XSS绕过方式

- JS编码

- HTML编码

- URL编码

- 长度绕过

- 标签绕过(标签闭合,标签优先性)

- window.name利用

- Flash XSS

- 利用Javascript开发框架漏洞

- 利用浏览器差异

- 关键字、函数

XSS防护方法

- 过滤输入的数据,非法字符

- 对数据进行编码转换

- 添加HttpOnly

- 输入合法性检查

- 白名单过滤标签

- DOM XSS防御

可别小看了XSS漏洞的更多相关文章

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- 基于dom的xss漏洞原理

原文:http://www.anying.org/thread-36-1-1.html转载必须注明原文地址最近看到网络上很多人都在说XSS我就借着暗影这个平台发表下自己对这一块的一些认识.其实对于XS ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- XSS漏洞

跨站脚本攻击(也称为XSS)指利用网站漏洞从用户那里恶意盗取信息 坚决不要相信任何用户输入并过滤所有特殊字符.这样既可消灭绝大部分的XSS攻击.另一个建议是输出页面时将 < 和 > 变换成 ...

- 2016-02-03 xss漏洞

应用上出现了xss漏洞.是由一个get请求的ajax接口返回的一个字段中有xss漏洞引起的.该字段本来是要展示出来的,但是补丁版的时候去掉了这块的展示,接口还是返回的.现在引发了xss漏洞,有些同事是 ...

- xss漏洞挖掘小结

xss漏洞挖掘小结 最近,在挖掘xss的漏洞,感觉xss真的不是想象的那样简单,难怪会成为一类漏洞,我们从防的角度来讲讲xss漏洞的挖掘方法: 1.过滤 一般服务器端都是采用这种方式来防御xss攻击, ...

- 使用Fiddler的X5S插件查找XSS漏洞

OWASP top 10的安全威胁中的CrossSite Scripting(跨站脚本攻击),允许攻击者通过浏览器往网站注入恶意脚本.这种漏洞经常出现在web应用中需要用户输入的地方,如果网站有XSS ...

- Atitit. Xss 漏洞的原理and应用xss木马

Atitit. Xss 漏洞的原理and应用xss木马 1. XSS漏洞1 2. XSS的用途2 2.1. 盗取cookie2 2.2. 刷新流量 刷分3 2.3. DOS 窃取隐私”.“假冒身份”. ...

随机推荐

- Ubuntu-apt-get出错

ubuntu apt-get的时候出现: E: Could not open lock file /var/lib/dpkg/lock-frontend - open (13: Permission ...

- kubernetes之常用核心资源对象

部门产品线本身是做DEVOPS平台,最近部署架构也在往K8S上靠了,不得不学一下K8S.自己搭建了K8S集群与harbor仓库来学习. 1.kubernetes之常用核心资源对象 1.1.K8s服务部 ...

- 谷歌浏览器控制台 f12怎么设置成中文/英文 切换方法,一定要看到最后!!!

1.打开谷歌浏览器 2.右键选择检查或 f12 打开控制台 3.点击控制台右边的设置 4.中切英 选择偏好设置->语言=>English 5.英切中 6.选择中文 7.重启 8.切换中文成 ...

- 毕设之Python爬取天气数据及可视化分析

写在前面的一些P话:(https://jq.qq.com/?_wv=1027&k=RFkfeU8j) 天气预报我们每天都会关注,我们可以根据未来的天气增减衣物.安排出行,每天的气温.风速风向. ...

- 交警也觉得妙——Python 识别车牌

车牌识别在高速公路中有着广泛的应用,比如我们常见的电子收费(ETC)系统和交通违章车辆的检测,除此之外像小区或地下 车库门禁也会用到,基本上凡是需要对车辆进行身份检测的地方都会用到. 一些背景: 车牌 ...

- idea 在创建maven时没有src的解决方法

在创建maven时 加上archetypeCatalog=internal

- 更强的 JsonPath 兼容性及性能测试之2022版(Snack3,Fastjson2,jayway.jsonpath)

2022年了,重新做了一份json path的兼容性与性能测试.三个市面上流行框架比较性测试. 免责声明:可能测试得方式不对而造成不科学的结果(另外,机器不同结果会有不同),可以留言指出来.以下测试数 ...

- Idea Maven调试properties 找不到报错

问题:maven执行package命令打包时,src/main/java路径下的properties文件偶尔丢失 解决方式:pom.xml中加入resources配置 <build> &l ...

- redis集群的三种方式

Redis三种集群方式:主从复制,哨兵模式,Cluster集群. 主从复制 基本原理 当新建立一个从服务器时,从服务器将向主服务器发送SYNC命令,接收到SYNC命令后的主服务器会进行一次BGSAVE ...

- SPFA算法(SLF优化)2022.7.8更新

SPFA可能会被卡掉,能用dijkstra就别用SPFA,代码较长,但我已尽力做到解释,请耐心看下去,存储为邻接表存储. #include<bits/stdc++.h> #define i ...