w3af漏扫的基本使用

一、安装

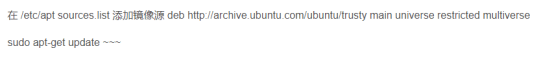

- apt安装

apt-get update

apt-get install -y w3af

出现无法定位软件包

- 源码安装

sudo apt-get install git

sudo apt-get install python-pip

git clone https://github.com/andresriancho/w3af.git

cd w3af/

./w3af_console

. /tmp/w3af_dependency_install.sh

- 最新安装

cd ~

apt-get update

apt-get install -y python-pip w3af

pip install --upgrade pip

git clone https://github.com/andresriancho/w3af.git

cd w3af

./w3af_console

. /tmp/w3af_dependency_install.sh

二、使用

启动

w3af_console 启动命令行

w3af_gui 启动gui

漏洞扫描配置

w3af>>> plugins

//进入插件模块

w3af/plugins>>> list discovery

//列出所有用于发现的插件

w3af/plugins>>> discovery findBackdoor phpinfo webSpider

//启用findBackdoor phpinfo webSpider这三个插件

w3af/plugins>>> list audit

//列出所有用于漏洞的插件

w3af/plugins>>> audit blindSqli fileUpload osCommanding sqli xss

//启用blindSqli fileUpload osCommanding sqli xss这五个插件

w3af/plugins>>> back

//返回主模块

w3af>>> target

//进入配置目标的模块

w3af/config:target>>> set target http://192.168.244.132/

//把目标设置为http://192.168.244.132/

w3af/config:target>>> back

//返回主模块

w3af>>> start //开始扫描

三、主要插件:

1.Crawl(爬取)类

职责:通过爬取网站站点来获得新的URL地址。

2.Audit(审计)类

该类插件会向Crawl插件爬取出的注入点发送特制的POC数据以确认漏洞是否存在。

3.Attack(攻击)类

如果Audit插件发现了漏洞,Attack将会进行攻击和利用,通常会在远程服务器上返回一个shell或者比如SQL注入则会获取数据库的数据。

其他插件:

1.Infrastructure(基础)插件

这类插件用来标识有关目标系统的信息,如安装的WAF,操作系统和HTTP守护进程等。

2.Grep(检索)插件

这类插件会分析其他插件发送的HTTP请求和相应并识别漏洞。

3.Output(输出)插件

这类插件会将插件的数据保存到文本,xml或者是html文件中。调试的信息也会发送到输出Output插件并可保存和分析。

如果启用了text_file和xml_file这两个Output插件,则这两个都会记录有Audit插件发现的任何漏洞。

4.Mangle插件

允许修改基于正则表达式的请求和响应。

5.Broutforce插件

在爬去阶段进行暴力登陆。

6.Evasion(绕过)插件

通过修改由其他插件生成的HTTP请求来绕过简单的入侵检测规则。

所有的插件配置菜单都提供了以下命令:

help:获得每个配置参数的详细帮助

view:列出所有可配置参数及其值和说明

set:用于更改值

back:返回上一个菜单,也可以使用Ctrl+C

w3af漏扫的基本使用的更多相关文章

- 商业web漏扫神器——appscan篇

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/dongfei2033/article/details/78472507 很快,已经到了三大商业漏 ...

- WEB渗透测试之三大漏扫神器

通过踩点和查点,已经能确定渗透的目标网站.接下来可以选择使用漏扫工具进行初步的检测,可以极大的提高工作的效率. 功欲善其事必先利其器,下面介绍三款适用于企业级漏洞扫描的软件 1.AWVS AWVS ( ...

- 小白日记15:kali渗透测试之弱点扫描-漏扫三招、漏洞管理、CVE、CVSS、NVD

发现漏洞 弱点发现方法: 1.基于端口服务扫描结果版本信息,比对其是否为最新版本,若不是则去其 官网查看其补丁列表,然后去逐个尝试,但是此法弊端很大,因为各种端口应用比较多,造成耗时大. 2.搜索已公 ...

- WEB渗透测试之漏扫神器

AppScan 对现代 Web 应用程序和服务执行自动化的动态应用程序安全测试(DAST) 和交互式应用程序安全测试 (IAST).支持 Web 2.0. JavaScript 和 AJAX 框架的全 ...

- 使用Nessus漏扫

Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它.该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库.Nessus不同于传统的漏洞扫描软件,Nessus可同时在 ...

- Kali Linux安装AWVS漏扫工具

Acunetix是全球排名前三的漏洞发现厂商,其全称(Acunetix Web Vulnerability Scanner)AWVS是业内领先的网络漏洞扫描器,其被广泛赞誉为包括最先进的SQL注入和X ...

- Nmap简单的漏扫

转载至 https://www.4hou.com/technology/10481.html 导语:Nmap本身内置有丰富的NSE脚本,可以非常方便的利用起来,当然也可以使用定制化的脚本完成个人的 ...

- Nessus<强大的漏扫工具>

刷漏洞,抓鸡必备,,,,,,, 参考文章: https://blog.csdn.net/wwl012345/article/details/96998187 肝,,,,太全了,,, ps : 我不是脚 ...

- ness使用-漏扫

1.登录nessus后,会自动弹出目标输入弹框: 输入目标IP,可通过CIDR表示法(192.168.0.0/80),范围(192.168.0.1-192.168.0.255),或逗号分隔(192.1 ...

随机推荐

- Pytest介绍

Pytest介绍 pytest是python的一种单元测试框架,与python自带的unittest测试框架类似,但是比unittest框架使用起来更简洁,效率更高.根据pytest的官方网站介绍,它 ...

- HTML笔记整理--下节

欢迎来到HTML基础笔记下节部分! 内联样式 当特殊的样式需要应用到个别元素时,就可以使用内联样式. 使用内联样式的方法是在相关的标签中使用样式属性.样式属性可以包含任何 CSS 属性.以下实例显示出 ...

- 《PHP程序员面试笔试宝典》——如何回答技术性的问题?

如何巧妙地回答面试官的问题? 本文摘自<PHP程序员面试笔试宝典> 程序员面试中,面试官会经常询问一些技术性的问题,有的问题可能比较简单,都是历年的面试.笔试真题,求职者在平时的复习中会经 ...

- 《STL源码剖析》学习半生记:第一章小结与反思

不学STL,无以立.--陈轶阳 从1.1节到1.8节大部分都是从各方面介绍STL, 包括历史之类的(大致上是这样,因为实在看不下去我就直接略到了1.9节(其实还有一点1.8.3的内容)). 第一章里比 ...

- Solution -「LOCAL」「cov. HDU 6864」找朋友

\(\mathcal{Description}\) Link.(几乎一致) 给定 \(n\) 个点 \(m\) 条边的仙人掌和起点 \(s\),边长度均为 \(1\).令 \(d(u)\) 表 ...

- 使用IWebBrowser2操控浏览器页面测试(IE)

测试一下在IE浏览器界面中插入代码测试,采用寻找窗口的方式获取Internet Explorer_Server句柄. 写的时候参考了很多网上的资料,有些地方不大适用就稍微修改了一下. Send ...

- BGFX多线程渲染

BGFX多线程渲染 1. 多线程基础 1. 并发概念 1. 并发任务简介 在多年以前,在手机.pc端.游戏机等,都是一个单核的CPU.这样,在硬件层面上,处理多个任务的时候,也是把一些任务切分成一些小 ...

- [数据生成器]UVA10054 The Necklace

应吴老师之邀,写了个数据生成器. 目前这个数据生成器可以保证生成的数据都是合法的,且效率也还不错.只是在建立普通连通图的时候zyy偷懒了,直接把所有点串起来从而保证图的连通.如果有大神有更好的方法请不 ...

- 赶紧收藏!最好用的BI工具都在这了!

1.bi厂商--思迈特软件Smartbi 广州思迈特软件有限公司成立于2011 年,以提升和挖掘企业客户的数据价值为使命,专注于商业智能与大数据分析软件产品与服务.思迈特软件是国家认定的"高 ...

- 【C#基础概念】程序集Assembliy

一. 程序集定义 二. 程序集结构 通常,静态程序集可能由以下四个元素组成: 程序集清单(manifest) 类型元数据metadata和程序集元数据. 实现这些类型的 Micro ...