Kubernets二进制安装(16)之安装部署traefik(ingress)

K8S的DNS实现了服务在集群"内"被自动发现,如何使得服务在Kuberneters集群"外"被使用和访问呢,有二种方法

1)使用NodePort型的Service

注意:无法使用kube-proxy的ipvs模型,只能使用iptables模型

2)使用Ingress资源

注意:Ingress只能调度并暴露7层应用,特指http和https协议,一般建议用在http协议上

Ingress是K8S API的标准资源类型之一,也是一种核心资源。它其实就是一组基于域名和URL路径,把用户的请求转发至指定Service资源的规则

可以将集群外部的请求流量,转发至集群内部,从而实现 “服务暴露”

Ingress控制器是能够为Ingress资源监听某套接字,然后根据Ingress规则匹配机制路由调度流量的一个组件

说白了,Ingress就是一个简化版的Nginx+ 一段go脚本而已

常用的Ingress控制器的实现软件:

Ingress-nginx

HAProxy

Traefik

同nginx相比,traefik能够自动感知后端容器变化,从而实现自动服务发现。

traefik部署在k8s上分为daemonset和deployment两种方式

daemonset能确定有哪些node在运行tracfik,所以可以确定的知道后端IP,但是不能方便的伸缩

deployment可以更方便的伸缩,但是不能确定有哪些node在运行traefik,所以不能确定的知道后端IP

一般部署两种不同类型的tracfik:

面向内部(internal)服务的traefik,建议可以使用deployment的方式

面向外部(external)服务的traefik,建议可以使用daemonset的方式

建议使用traffic-type标签

traffic-type: external

traffic-type: inernal

traefik相应地使用lableSelector

traffic-type=internal

traffic-type=external

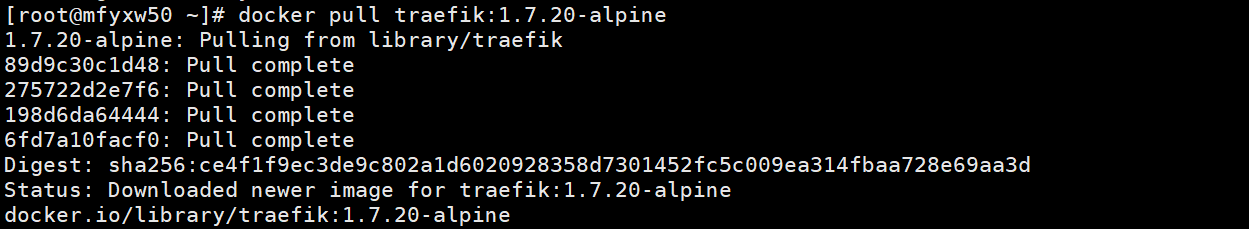

1.在docker仓库中下载traefik镜像

在运维主机(mfyxw50.mfyxw.com)上执行如下命令

[root@mfyxw50 ~]# docker pull traefik:1.7.20-alpine

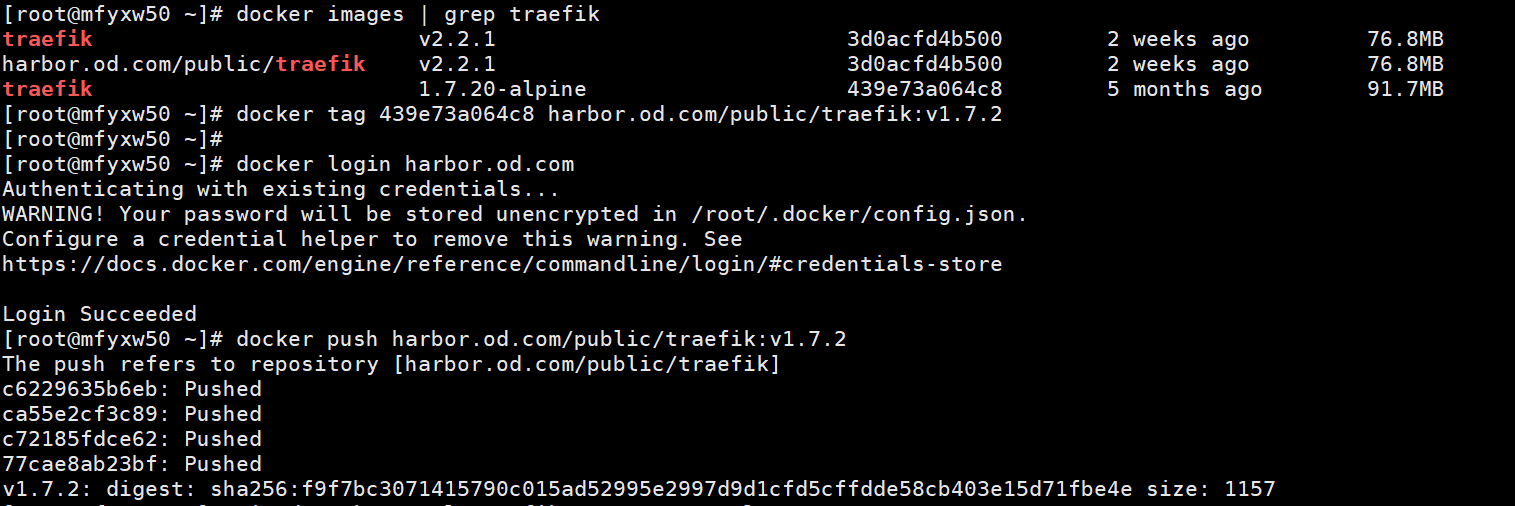

2.对traefik进行打标签并上传至私有仓库

在运维主机(mfyxw50.mfyxw.com)上执行如下命令

[root@mfyxw50 ~]# docker images | grep traefik

[root@mfyxw50 ~]# docker tag 439e73a064c8 harbor.od.com/public/traefik:v1.7.2

[root@mfyxw50 ~]# docker login harbor.od.com

[root@mfyxw50 ~]# docker push harbor.od.com/public/traefik:v1.7.2

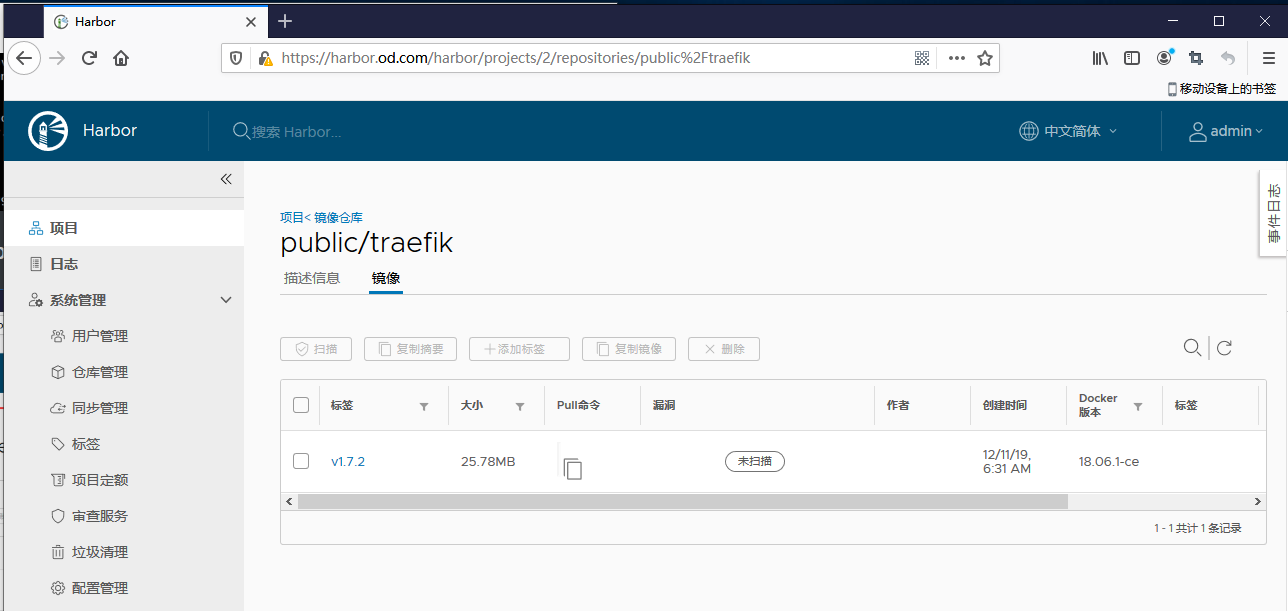

3.登录网页版harbor.od.com查看是否上传成功

4.提示traefik资源配置清单

在运维主机(mfyxw50.mfyxw.com)上执行如下命令

traefik的rbac.yaml资源配置清单

[root@mfyxw50 ~]# mkdir -p /data/k8s-yaml/traefik

[root@mfyxw50 ~]# cd /data/k8s-yaml/traefik

[root@mfyxw50 traefik]# cat > /data/k8s-yaml/traefik/rbac.yaml << EOF

apiVersion: v1

kind: ServiceAccount

metadata:

name: traefik-ingress-controller

namespace: kube-system

---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRole

metadata:

name: traefik-ingress-controller

rules:

- apiGroups:

- ""

resources:

- services

- endpoints

- secrets

verbs:

- get

- list

- watch

- apiGroups:

- extensions

resources:

- ingresses

verbs:

- get

- list

- watch

---

kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

name: traefik-ingress-controller

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: traefik-ingress-controller

subjects:

- kind: ServiceAccount

name: traefik-ingress-controller

namespace: kube-system

EOF

traefik的DaemonSet.yaml资源配置清单

[root@mfyxw50 traefik]# cat > /data/k8s-yaml/traefik/DaemonSet.yaml << EOF

apiVersion: extensions/v1beta1

kind: DaemonSet

metadata:

name: traefik-ingress

namespace: kube-system

labels:

k8s-app: traefik-ingress

spec:

template:

metadata:

labels:

k8s-app: traefik-ingress

name: traefik-ingress

spec:

serviceAccountName: traefik-ingress-controller

terminationGracePeriodSeconds: 60

containers:

- image: harbor.od.com/public/traefik:v1.7.2

name: traefik-ingress

ports:

- name: controller

containerPort: 80

hostPort: 81

- name: admin-web

containerPort: 8080

securityContext:

capabilities:

drop:

- ALL

add:

- NET_BIND_SERVICE

args:

- --api

- --kubernetes

- --logLevel=INFO

- --insecureskipverify=true

- --kubernetes.endpoint=https://192.168.80.100:7443

- --accesslog

- --accesslog.filepath=/var/log/traefik_access.log

- --traefiklog

- --traefiklog.filepath=/var/log/traefik.log

- --metrics.prometheus

EOF

traefik的svc.yaml资源配置清单

[root@mfyxw50 traefik]# cat > /data/k8s-yaml/traefik/svc.yaml << EOF

kind: Service

apiVersion: v1

metadata:

name: traefik-ingress-service

namespace: kube-system

spec:

selector:

k8s-app: traefik-ingress

ports:

- protocol: TCP

port: 80

name: controller

- protocol: TCP

port: 8080

name: admin-web

EOF

traefik的Ingress.yaml资源配置清单

[root@mfyxw50 traefik]# cat > /data/k8s-yaml/traefik/Ingress.yaml << EOF

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: traefik-web-ui

namespace: kube-system

annotations:

kubernetes.io/ingress.class: traefik

spec:

rules:

- host: traefik.od.com

http:

paths:

- path: /

backend:

serviceName: traefik-ingress-service

servicePort: 8080

EOF

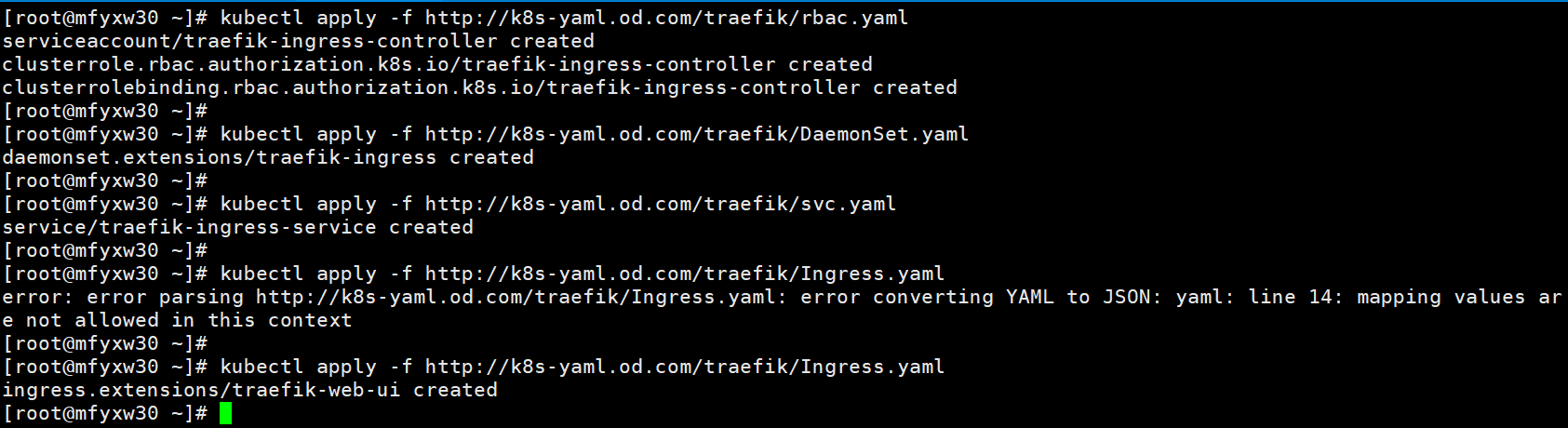

5.应用yaml资源配置清单创建traefik

在master主机(mfyxw30.mfyxw.com或mfyxw40.mfyxw.com)任意一台执行

[root@mfyxw30 ~]# kubectl apply -f http://k8s-yaml.od.com/traefik/rbac.yaml

[root@mfyxw30 ~]# kubectl apply -f http://k8s-yaml.od.com/traefik/DaemonSet.yaml

[root@mfyxw30 ~]# kubectl apply -f http://k8s-yaml.od.com/traefik/svc.yaml

[root@mfyxw30 ~]# kubectl apply -f http://k8s-yaml.od.com/traefik/Ingress.yaml

6.在DNS主机添加解析

在DNS服务器(mfyxw10.mfyxw.com)上执行

[root@mfyxw10 ~]# cat > /var/named/od.com.zone << EOF

\$ORIGIN od.com.

\$TTL 600 ; 10 minutes

@ IN SOA dns.od.com. dnsadmin.od.com. (

;序号请加1,表示比之前版本要新

2020031305 ; serial

10800 ; refresh (3 hours)

900 ; retry (15 minutes)

604800 ; expire (1 week)

86400 ; minimum (1 day)

)

NS dns.od.com.

\$TTL 60 ; 1 minute

dns A 192.168.80.10

harbor A 192.168.80.50 ;添加harbor记录

k8s-yaml A 192.168.80.50

traefik A 192.168.80.100

EOF

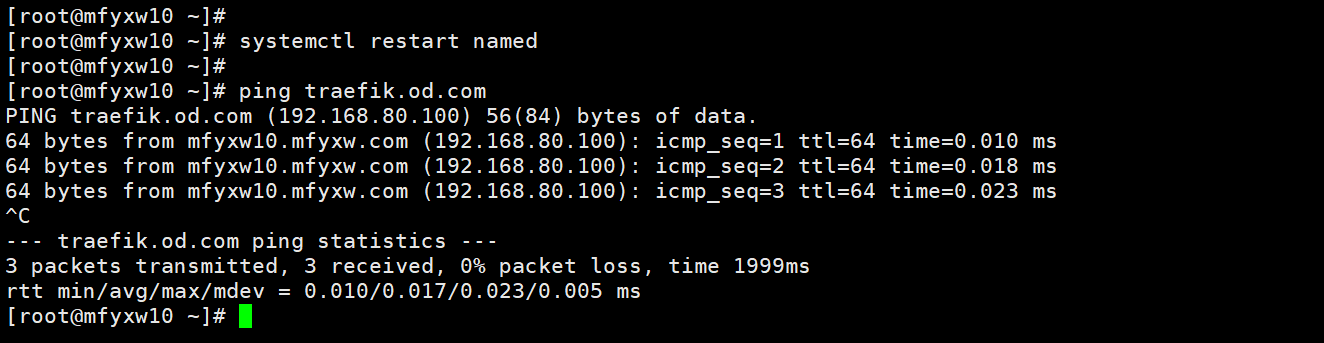

7.重启DNS服务使之生效

在DNS服务器(mfyxw10.mfyxw.com)上执行

[root@mfyxw10 ~]# systemctl restart named

[root@mfyxw10 ~]# ping traefik.od.com

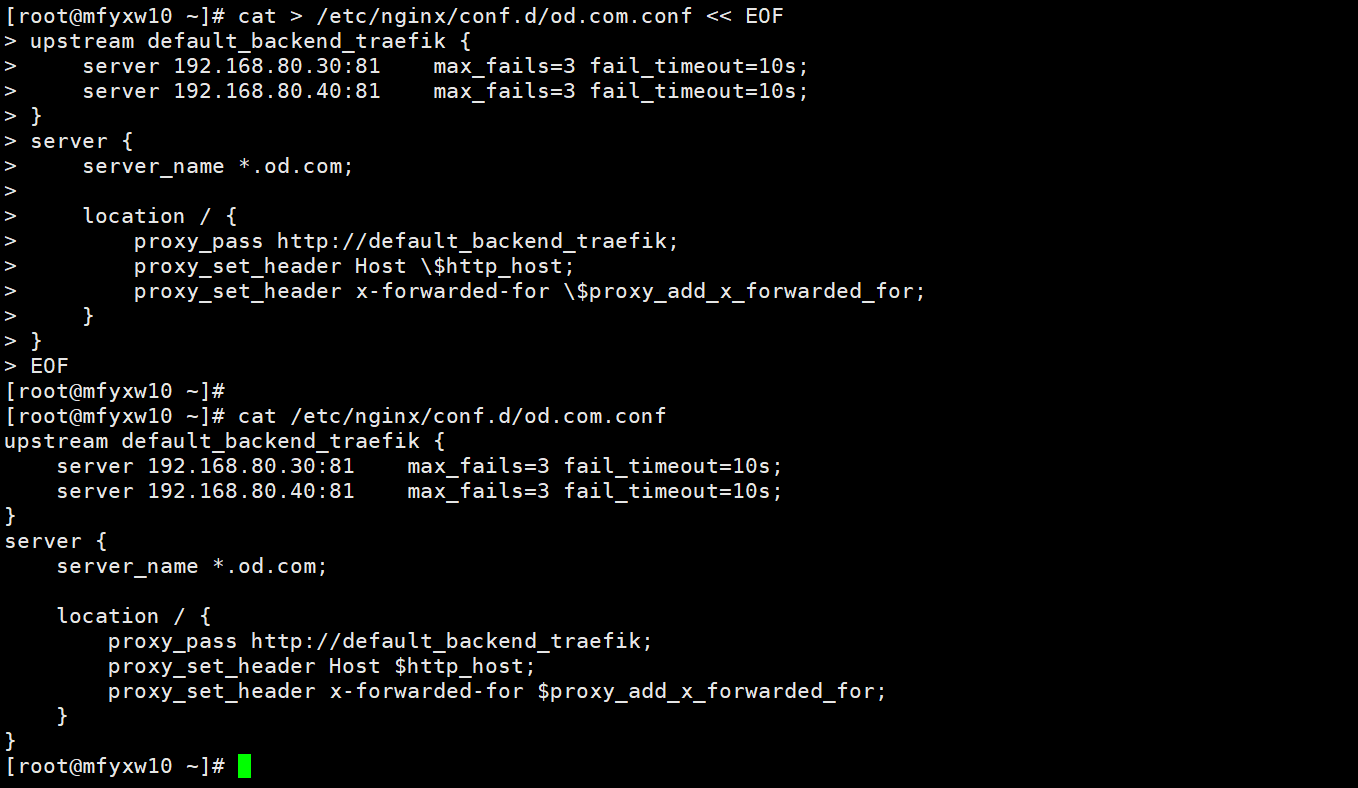

8.配置反向代理

在mfyxw10.mfyxw.com和mfyxw20.mfyxw.com二台主机上均需要配置

mfyxw10.mfyxw.com主机执行如下命令

[root@mfyxw10 ~]# cat > /etc/nginx/conf.d/od.com.conf << EOF

upstream default_backend_traefik {

server 192.168.80.30:81 max_fails=3 fail_timeout=10s;

server 192.168.80.40:81 max_fails=3 fail_timeout=10s;

}

server {

server_name *.od.com;

location / {

proxy_pass http://default_backend_traefik;

proxy_set_header Host \$http_host;

proxy_set_header x-forwarded-for \$proxy_add_x_forwarded_for;

}

}

EOF

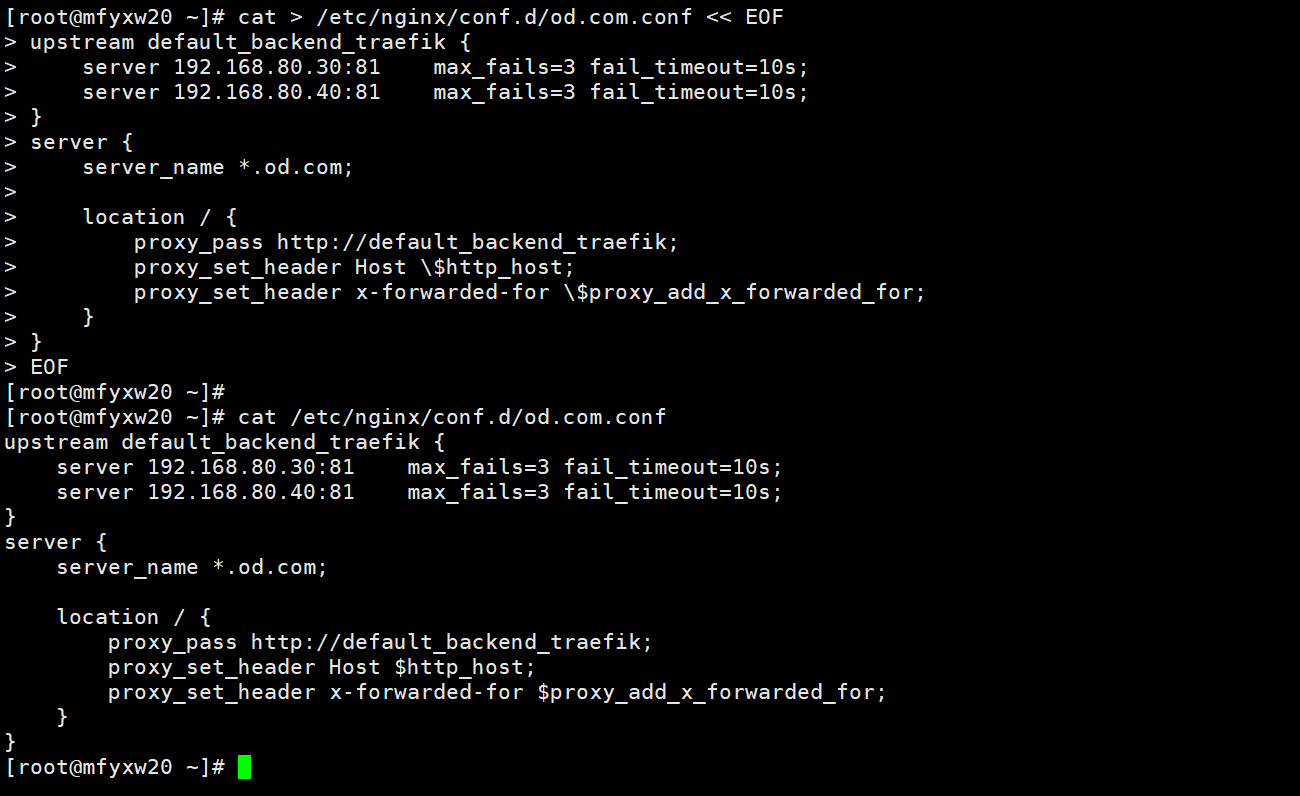

mfyxw20.mfyxw.com主机执行如下命令

[root@mfyxw20 ~]# cat > /etc/nginx/conf.d/od.com.conf << EOF

upstream default_backend_traefik {

server 192.168.80.30:81 max_fails=3 fail_timeout=10s;

server 192.168.80.40:81 max_fails=3 fail_timeout=10s;

}

server {

server_name *.od.com;

location / {

proxy_pass http://default_backend_traefik;

proxy_set_header Host \$http_host;

proxy_set_header x-forwarded-for \$proxy_add_x_forwarded_for;

}

}

EOF

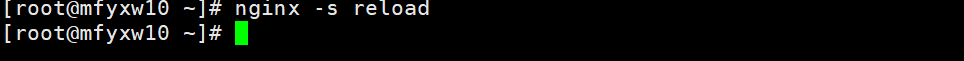

9.重启nginx,使之生效

在mfyxw10.mfyxw.com和mfyxw20.mfyxw.com二台主机上均需要执行

在mfyxw10.mfyxw.com主机上执行

[root@mfyxw10 ~]# nginx -s reload

在mfyxw20.mfyxw.com主机上执行

[root@mfyxw20 ~]# nginx -s reload

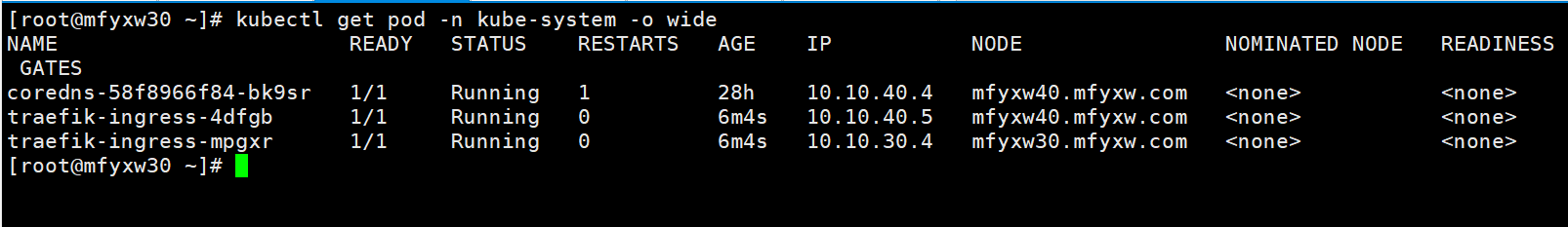

10.查看traefik的pod是否运行

在运维主机(mfyxw30.mfyxw.com和mfyxw40.mfyxw.com)任意一台执行如下命令即可

[root@mfyxw30 ~]# kubectl get pod -n kube-system -o wide

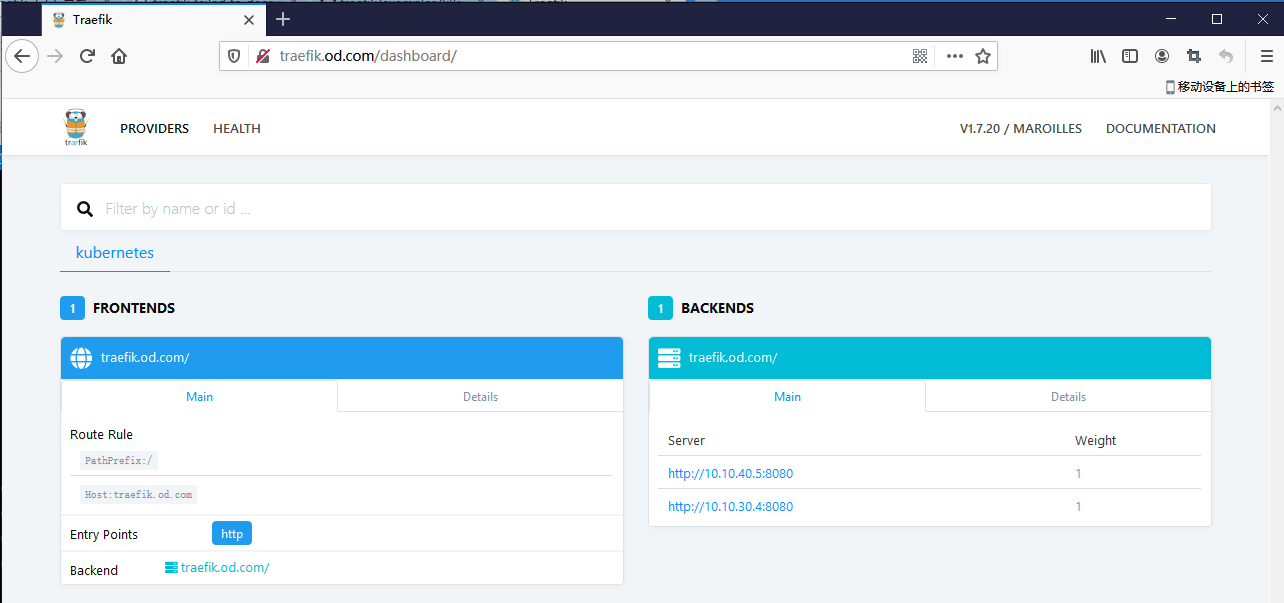

11.打开浏览器访问http://traefik.od.com

Kubernets二进制安装(16)之安装部署traefik(ingress)的更多相关文章

- 实操教程丨如何在K8S集群中部署Traefik Ingress Controller

注:本文使用的Traefik为1.x的版本 在生产环境中,我们常常需要控制来自互联网的外部进入集群中,而这恰巧是Ingress的职责. Ingress的主要目的是将HTTP和HTTPS从集群外部暴露给 ...

- [原]CentOS7安装Rancher2.1并部署kubernetes (三)---解决登录kubernets超时和部署测试Pod和Containter[nginx为例]

################## Rancher v2.1.7 + Kubernetes 1.13.4 ################ ##################### ...

- Kubernetes全栈架构师(二进制高可用安装k8s集群部署篇)--学习笔记

目录 二进制高可用基本配置 二进制系统和内核升级 二进制基本组件安装 二进制生成证书详解 二进制高可用及etcd配置 二进制K8s组件配置 二进制使用Bootstrapping自动颁发证书 二进制No ...

- Kubernets二进制安装(14)之flannel之SNAT规则优化

flannel之SNAT规则优化的目的是由于在K8S中的容器内,访问不同宿主机中的容器的资源的时候,日志文件会记录为宿主机的IP地址,而不是记录为容器本身自己的IP地址,建议在不同的宿主机上的容器互访 ...

- [原]CentOS7安装Rancher2.1并部署kubernetes (二)---部署kubernetes

################## Rancher v2.1.7 + Kubernetes 1.13.4 ################ ##################### ...

- [原]CentOS7安装Rancher2.1并部署kubernetes (一)---部署Rancher

################## Rancher v2.1.7 + Kubernetes 1.13.4 ################ ##################### ...

- Ubuntu 16.04安装MySQL(5.7.18)

此篇为http://www.cnblogs.com/EasonJim/p/7139275.html的分支页. 安装MySQL前需要做如下了解: 1.MySQL各类型版本的区别,参考:http://ww ...

- Oracle 19C的下载和安装部署(图形安装和静默安装)

Oracle 19C的下载和安装部署(图形安装和静默安装) https://docs.oracle.com/en/database/oracle/oracle-database/19/ladbi/ ...

- VMware虚拟机安装CentOS6.4、部署web项目全过程(设置固定IP、安装JDK、Tomcat、Redis、部署项目)

概述:该篇随笔介绍了在VMware上安装centOS.在centOS上安装JDK.安装Tomcat.安装Redis并部署项目的全过程,虽然参考了很多优秀的文章,但实践.整理.补充都很用心,若要复制粘贴 ...

随机推荐

- XSS类型,防御及常见payload构造总结

什么是XSS? XSS全称是Cross Site Scripting即跨站脚本,当目标网站目标用户浏览器渲染HTML文档的过程中,出现了不被预期的脚本指令并执行时,XSS就发生了. 最直接的例子:&l ...

- kafka安装流程

本文是作者原创,版权归作者所有.若要转载,请注明出处. 安装前的环境准备 1.由于Kafka是用Scala语言开发的,运行在JVM上,在安装之前需要先安装JDK(省略) 2.kafka依赖zookee ...

- 二进制部署kubernetes

Kubernetes二进制安装 环境准备: 主机环境:做好主机名hosts文件映射 硬件2cpu 2G内存 192.168.30.21 k8s-master 192.168.30.22 k8s-no ...

- Django - WebSocket:dwebsocket

Django - WebSocket:dwebsocket 什么是WebSocket WebSocket是一种在单个TCP连接上进行全双工通信的协议 WebSocket使得客户端和服务器之间的数据交换 ...

- linux驱动设备号

一.设备号基础 一般来说,使用ls -l命令在时间一列的前一列的数字表示的是文件大小,但如果该文件表示的是一个设备的话,那时间一列的前一列将有两个数字,用逗号分隔开,如下图: 前一个数字表示主设备号, ...

- (06)-Python3之--判断、循环

1.判断(if) 语法: if 条件(True/False): 条件为真时,执行的代码(要干的事情)[elif 条件: 条件为真时,执行的代码(要干的事情)elif 条件: 条件为真时,执行的代码(要 ...

- 实现一个List集合中的某个元素的求和

List<User> userlist = userService.findAll();Integer sum= userlist .stream().collect(Collectors ...

- 洛谷P4981

Description 给定 n 个点,组成一棵树,有多少种组合方法: Analysis 首先,结合题目简化意义和这句话 最多可能存在多少种父子关系 我们可以知道当且仅当有至少一个节点的儿子不同时称他 ...

- Java——方法

Java 方法 Systom.out.println():其中,println()是一个方法(Method),而System是系统类(Class),out是标准输出对象(Object).这句话的意思是 ...

- Spark:常用transformation及action,spark算子详解

常用transformation及action介绍,spark算子详解 一.常用transformation介绍 1.1 transformation操作实例 二.常用action介绍 2.1 act ...