渗透工具Burp Suite浅析

Burp suite是一款Web安全领域的跨平台工具,基于Java开发。它集成了很多用于发现常见Web漏洞的模块,如Proxy,Spider,Scanner,Intruder,Repeater等。所有的模块共享一个能处理并显示HTTP消息的框架。

Proxy 代理模块

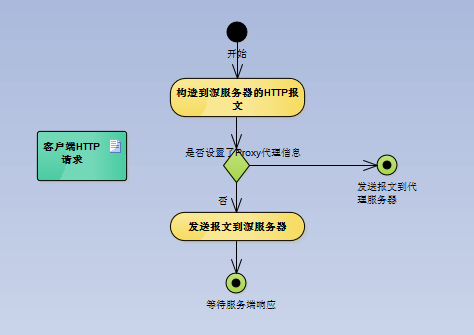

这是Burp的核心模块。首先我们要理解一个概念,我们访问一个网站的时候,客户端会向服务器发送请求数据包。在这个过程中,它会先检查是否设置了Proxy代理信息,如果没有的话,数据包就会被发送至服务器。但是如果我们设置了代理服务器,这个数据包信息就会被拦截下来。

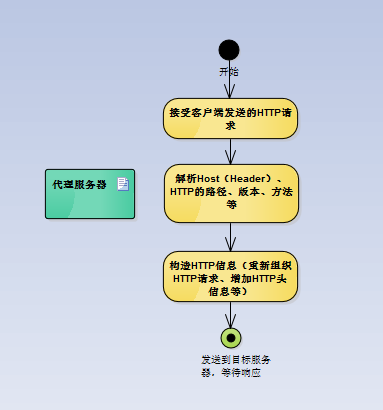

而在代理服务器中,它收到了客户端发送的HTTP请求,它会将数据包解析,我们可以在代理服务器上对这些数据进行处理,处理完后发送给目标服务器。Burp的Proxy代理模块承担的就是代理服务器的作用。

配置代理

Proxy->Options->Proxy Listeners->Add添加代理

Bind to port表示监听端口号

Bind to address设置中,Loopback only表示本机使用,All interfaces表示局域网内的设备使用代理。

Proxy->Intercept中进行抓包分析

HTTP请求报文

HTTP请求报文可以分成5部分:

HTTP主要头字段

| 头字段类型 | 含义 |

|---|---|

| Host | 接受请求的服务器IP地址和端口号 |

| User-Agent | 客户端软件的名称和版本号等相关信息 |

| Accept | 客户端可支持的数据类型(Content-Type),以MIME类型来表示 |

| Accept-Language | 客户端可支持的语言 |

| Accept-Encoding | 客户端可支持的编码格式(Content-Encoding),一般表示数据的压缩格式 |

| Content-Type | 表示消息体的数据类型,以MIME规格定义的数据类型来表示 |

| Content-Length | 表示消息体的长度 |

| Origin | 用来说明请求从哪里发起的,仅包括协议和域名 |

| Connection | 设置发送响应之后TCP连接是否继续保持的通信选项 |

| Referer | 告诉服务器该网页是从哪个页面链接过来的 |

| Cookie | 一段保存用户访问记录足迹等个人信息的字符串 |

| X-Forwarded-For | HTTP 请求端真实 IP |

一个好用的代理插件:SwitchyOmega

Repeater 重放模块

一般在抓到数据包后,我们可以对数据包的信息进行修改并重新发送,就可以用到Repeater模块。

Raw

Proxy->右键Send to Repeater将截获的数据包发送至Repeater模块。在这个模块中,左边为将要发送的原始HTTP请求,右边为服务器返回的数据,在左边对数据包进行修改,测试payload,修改完成之后点击Go按钮,右侧就可以收到服务器的响应。

Headers

方便添加HTTP头信息,避免手动修改HTTP头时产生的格式问题,比如对于检查IP地址的题目,就可以在这里添加X-Forwarded-For头进行绕过。

Hex

修改HTTP数据包的十六进制编码,比如文件上传时截断后缀,对WAF进行模糊测试,上传Webshell等等。

Intruder 破解模块

爆破是一种低成本但是可能带来高回报的方式,Burp中提供了简单易用的Intruder模块来进行爆破

Attack type

Sniper(狙击手)

一一对应爆破。一个参数,500个payload,就执行500次;两个参数,500个payload,就执行1000次。

Battering ram(攻城锤)

共同对应爆破。一个参数,500个payload,和上面一样执行500次;两个参数,500个payload,也只执行500次,两个参数一起换。

Pitchfork(草叉模式)

一一对应爆破。至少有两个参数,每一个payload都应该有参数数量的值,如用户名密码撞库攻击。

Cluster bomb(集束炸弹)

排列组合爆破。至少有两个参数,将所有的payload进行排列组合爆破

payloads

Payload Sets

Payload set:爆破参数个数

payload type:爆破参数类型

Payload Options[]

会根据爆破参数类型的不同而改变,设置字典

Payload Processing

对生成的Payload进行编码、加密、截取等操作

Payload Encoding

对payload中的部分字符进行URL编码,进行安全传输

Options

主要对Request Engine中的参数进行设置。

- Number of threads:线程数量

- Number of retires on network failure:网络连接失败时的重连次数。

- Pause before retry:每次重传前的暂停时间。

- Throttle:调节数据包发送速度的选项。

- Start time:开始时间。

Decoder 解码模块

这个当中是一些编码和解码工具,可以方便地对需要地数据进行编码和解码,而且支持用文本格式或十六进制模式进行查看。

Comparer 比较模块

在某些注入Bool盲注地正确或错误回显的题目中,有时候两次数据包之间的差别很小,通过比较模块可以很清楚地进行比较。

Scanner 漏洞扫描模块

常用于渗透测试当中,用来自动地发现WEB应用程序的漏洞。

渗透测试常用工具

OWASP ZAP 用来自动检测WEB应用程序的漏洞

Nessus 系统漏洞扫描工具

MSF渗透测试中最重要的漏洞利用框架

渗透工具Burp Suite浅析的更多相关文章

- 通过Web安全工具Burp suite找出网站中的XSS漏洞实战(二)

一.背景 笔者6月份在慕课网录制视频教程XSS跨站漏洞 加强Web安全,里面需要讲到很多实战案例,在漏洞挖掘案例中分为了手工挖掘.工具挖掘.代码审计三部分内容,手工挖掘篇参考地址为快速找出网站中可能存 ...

- 渗透利器burp suite新版本v2020.9.1及v2020.8汉化版下载

Burp suite是一款抓包渗透必备软件.burp Suite是响当当的web应用程序渗透测试集成平台.从应用程序攻击表面的最初映射和分析,到寻找和利用安全漏洞等过程,所有工具为支持整体测试程序而无 ...

- 介绍一款渗透神器——Burp Suite

Burp Suite 是用于攻击web 应用程序的集成平台.它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程.所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代 ...

- 测试工具( Burp Suite)介绍了解篇

Mac 安装 Burp Suite破解版,参考链接: https://www.jianshu.com/p/3224c2308ffa 建议:目前官网的最新版为2.1.4.建议使用1.7.36版本,有破解 ...

- 抓包工具Burp Suite安装步骤(待补充)

Burp Suite V2.1(破解版)安装步骤:(可以自行下载破解版或汉化版) 百度网盘下载地址: 链接:https://pan.baidu.com/s/1bU5JME3OsEsXrSirTdesR ...

- 类似与fiddler的抓包工具 burp suite free edition

burp suite free edition

- Burp Suite Professional 针对APP抓包篡改数据提交【安全】

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具.Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程.所有工具都共享一个请求,并能处理对应的HTTP 消息 ...

- [原创]Burp Suite web应用程序渗透测试神器

[原创]Burp Suite web应用程序渗透测试神器 一 Burp Suite介绍 Burp Suite是Web应用程序测试的最佳工具之一,其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描 ...

- Burp Suite渗透实战操作指南-上篇

Burp必备知识 在介绍功能之前有必要让大家了解一些burp的常用功能,以便在使用中更好的发挥麒麟臂的优势. 1.1 快捷键 很多人可能都没用过burp的快捷键吧,位置如下,不说话,如果不顺手可以自 ...

随机推荐

- 【mq读书笔记】消费进度管理

从前2节可以看到,一次消费后消息会从ProcessQueue处理队列中移除该批消息,返回ProcessQueue最小偏移量,并存入消息进度表中.那消息进度文件存储在哪合适呢? 广播模式:同一个消费组的 ...

- PDF文件处理助手 3.3.2版本更新

本次更新内容如下: 1.修复部分PDF在"去水印"-"文字水印"-"模式3"下识别不到的问题. 2.修复部分情况下可能无法正确加载授权的问题 ...

- Leetcode第 217 场周赛(思维量比较大)

Leetcode第 217 场周赛 比赛链接:点这里 做完前两题我就知道今天的竞赛我已经结束了 这场比赛思维量还是比较大的. 1673. 找出最具竞争力的子序列 题目 给你一个整数数组 nums 和一 ...

- c++11-17 模板核心知识(十二)—— 模板的模板参数 Template Template Parameters

概念 举例 模板的模板参数的参数匹配 Template Template Argument Matching 解决办法一 解决办法二 概念 一个模板的参数是模板类型. 举例 在c++11-17 模板核 ...

- 等待多线程完成的CountDownLatch(带示例)

开始磨刀霍霍向多线程了,这期是 CountDownLatch 的一个小示例. 定义:CountDownLatch 允许一个或多个线程等待其他线程完成操作. 应用需求举例:假设有4个线程,A.B.C.D ...

- idea使用帮助

IDEA激活码形式,扫码二维码回复 激活码 自提,秒激活,持续更新.回复的是> 激活码 2020.2以上版本的 IDEA 请跳转至该链接:https://t.1yb.co/3ntg 2018.3 ...

- 第5章函数进阶 第5.1节 Python函数的位置参数、关键字参数精讲

前面第二章简单介绍了函数定义的语法,经过后面一系列的学习,函数有必要再次介绍一下相关内容. 一. 关于函数的语法 1. 语法 def 函数名([参数]): 函数文档字符串 函数体 ...

- PyQt(Python+Qt)学习随笔:QListView的itemAlignment属性

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 QListView的itemAlignment属性用于控制每个数据项的对齐方式,其类型为枚举类Qt. ...

- Oracle10g安装

1.下载链接:https://pan.baidu.com/s/1peD3iCTcE2Gg2cPNGLmLgQ 提取码:tjk4 一.ORACLE安装 WIN7.WIN10系统安装需要修改兼容性. 点击 ...

- Jemter环境搭建

Jemter环境搭建 步骤一:安装Jmeter 1.下载Jmeter,官网地址:http://jmeter.apache.org/download_jmeter.cgi 2.解压Jmeter安装包,J ...