metasploit 教程之信息收集

信息收集

信息收集范围很大,可以从不同层面,不同维度进行信息收集.

系统补丁

我们知道目标机器缺少什么补丁就意味着存在与其对应的漏洞.我们可以利用这些漏洞来达到我们渗透攻击的目的.

# 使用的模块

use post/windows/gether/enum_patches

# 这个模块是基于session来指定的 不是通过rhosts

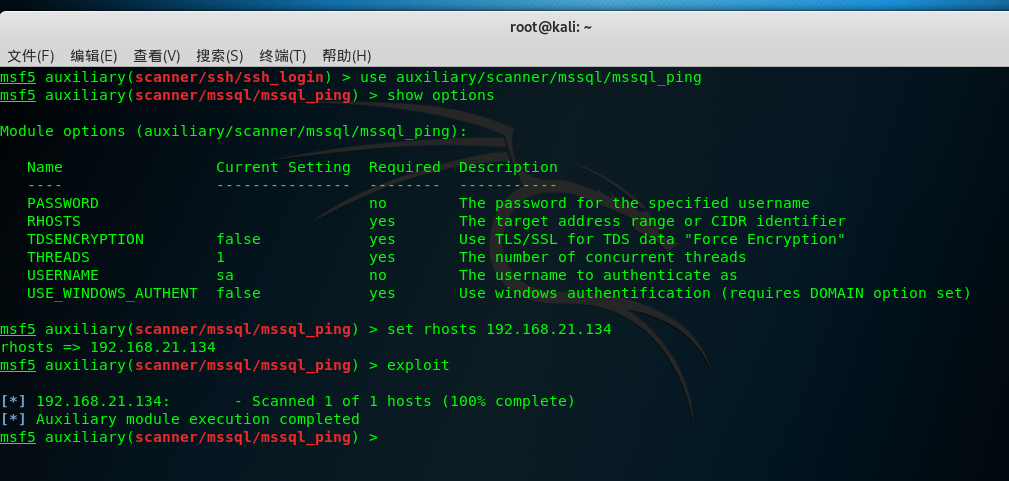

Sql Server

# Mssql 扫描端口

# mysql开了两个端口. 一个事TCP的 1433(动态端口), 一个是UDP 1434端口(用来查询TCP端口号)

# 使用模块

use auxiliary/scanner/mssql/mssql_ping

由于我的目标机器没有sql server 所以什么也没有扫到.

# 扫描到之后我们可以进行暴力破解.

# 使用模块

use auxiliary/scanner/mssql/mssql_login

# 指定hosts

set hosts 192.168.21.134

# 指定用户名

set username aa

# 指定密码文件

set password /etc/pass

# 如果能执行 下一步就可以执行进一步操作.

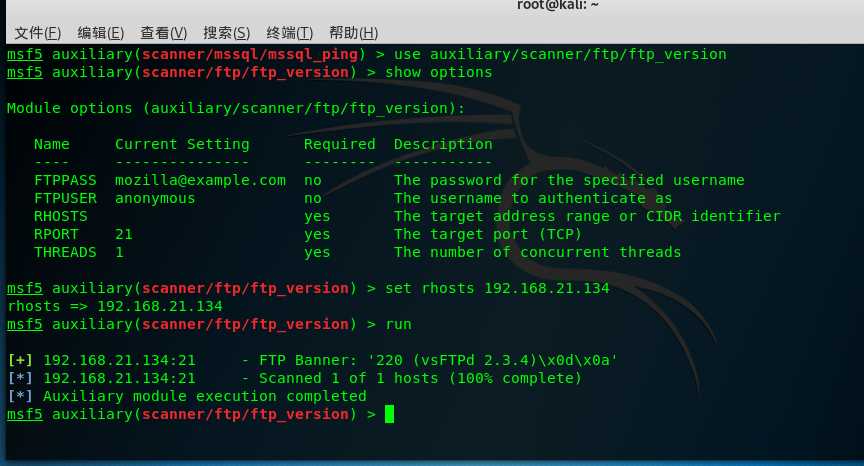

FTP信息收集

# 扫描ftp服务版本信息

use auxiliary/scanner/ftp/ftp_version

# 使用另外一个模块查看是否支持匿名登录. 得到结果为220.. 是支持匿名登录的

use auxiliary/scanner/ftp/anonymous

# 匿名登录ftp

use auxiliary/scanner/ftp/ftp_login

# 指定账号文件 密码文件 然后进行爆破等.

信息收集总结

其实这篇应该和上一篇连接到一起的, 但由于我是2天的时间来学习的知识,所以给分开了.

信息收集基本上也就列出来这么多,个人理解呢,就是用尽一切手段,收集更多的信息,然后利用你得到的信息,看有没有可攻击的弱点.

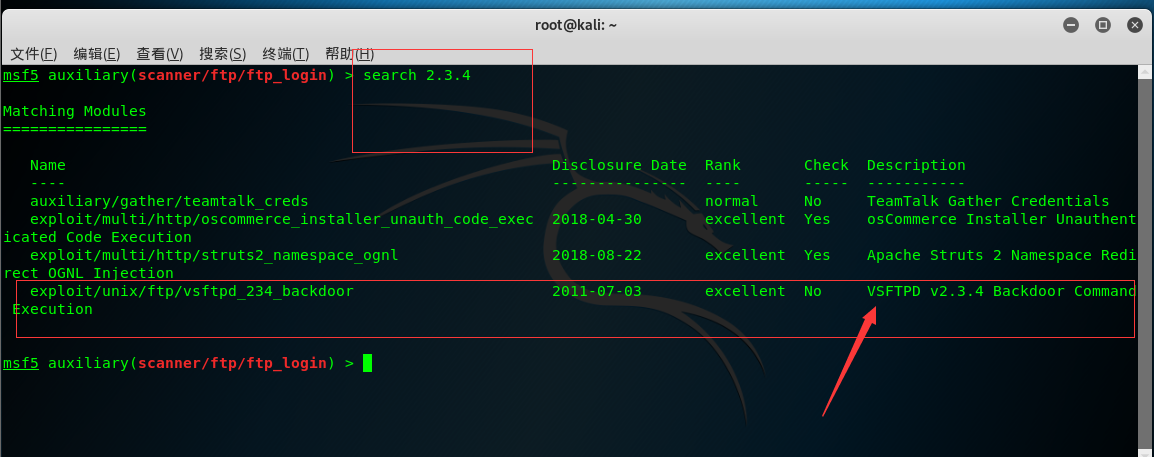

比如我们上面扫描到的目标有fpt.并且是2.3.4的版本,我尝试性的在metesploit里面搜索了下2.3.4 ,发现一个攻击漏洞.并且为excellent级别. 那么我们就可以利用

来对目标机进行攻击,

弱点扫描

通过之前学习,已经知道我们首先要知道目标服务器开发了什么端口,有什么服务之后.接下来就应该对目标端口上的服务存在哪些已知漏洞,这些漏洞或许可以直接让我们取到shell,

还包括目标机配置不当引起的漏洞,比如因为配置让我们可以远程执行系统代码.或者是目标系统使用了弱口令等.

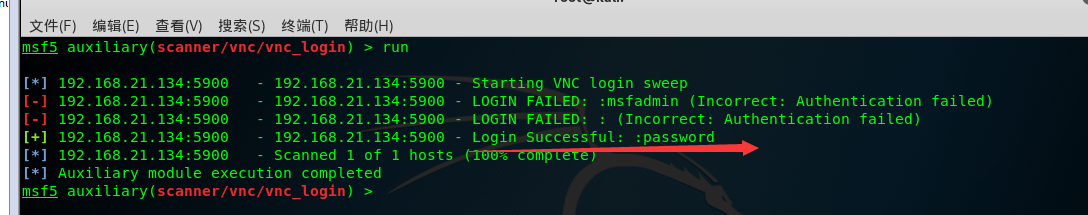

vnc密码破解

# 使用模块

use auxiliary/scanner/vnc/vnc_login

设置允许空密码登录.

默认破解字典路径: /usr/share/metasploit-framework/data/wordlists/vnc_passwords.txt

破解成功,密码为password

接下来就可以使用客户端软件来连接目标端了.

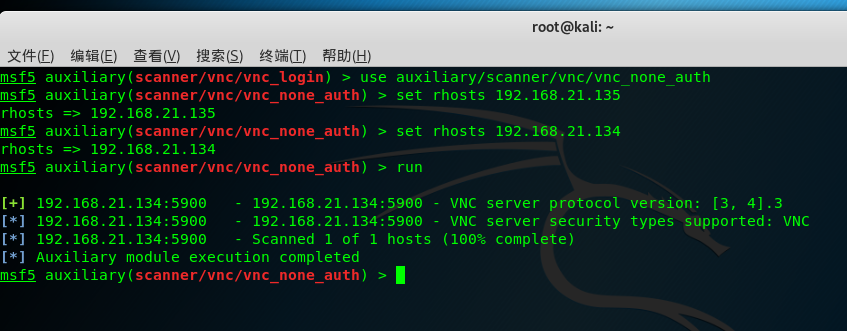

# VNC无密码访问 ,发现不需要身份认证直接登录的目标

use auxiliary/scanner/vnc/vnc_none_auth

看到提示 VNC需要身份认证. 如果不需要认证 supported 提示为None,free access!

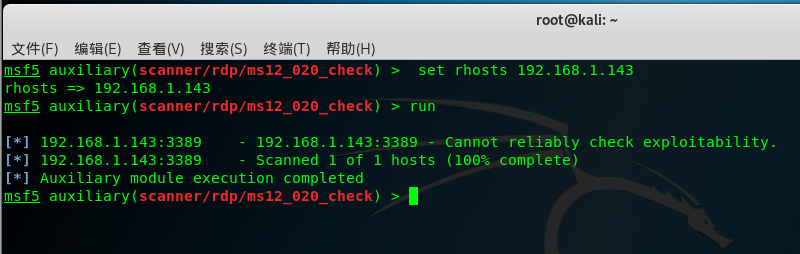

# 检查是否存在RDP远程桌面漏洞, 检查不会存在Dos攻击

use auxiliary/scanner/rdp/ms12_020_check

检查结果为不存在RDP远程桌面漏洞

# 如果检测存在漏洞 ,则可以使用Dos攻击使目标机蓝屏重启

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

# 这个模块的目标地址为 rhost 而不是rhosts

Http弱点扫描

# 扫描过期证书

use auxiliary/scanner/http/cert

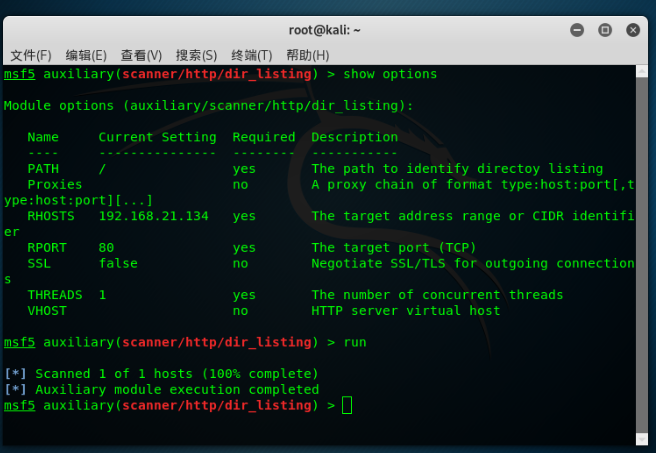

# 显示目录及文件

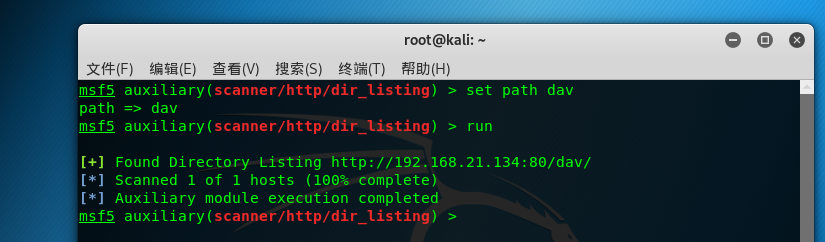

use auxiliary/scanner/http/dir_listing

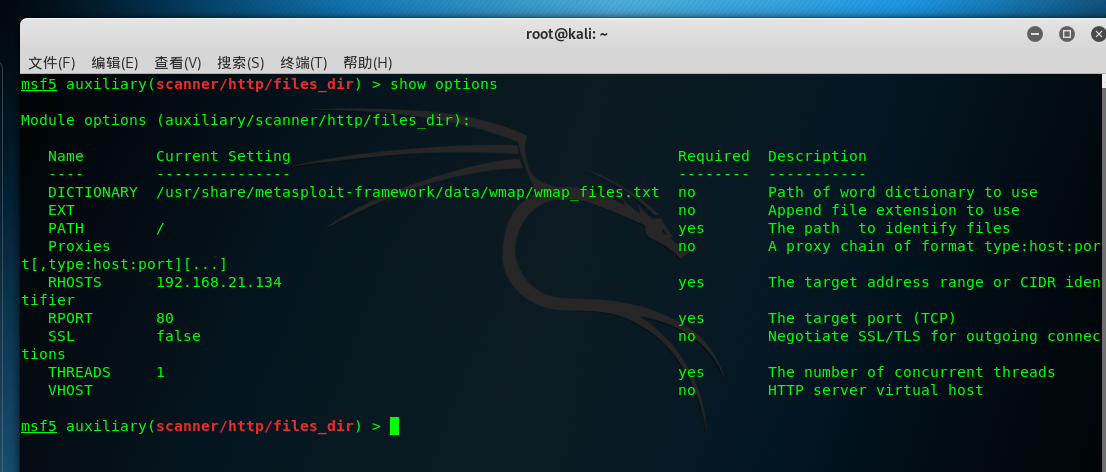

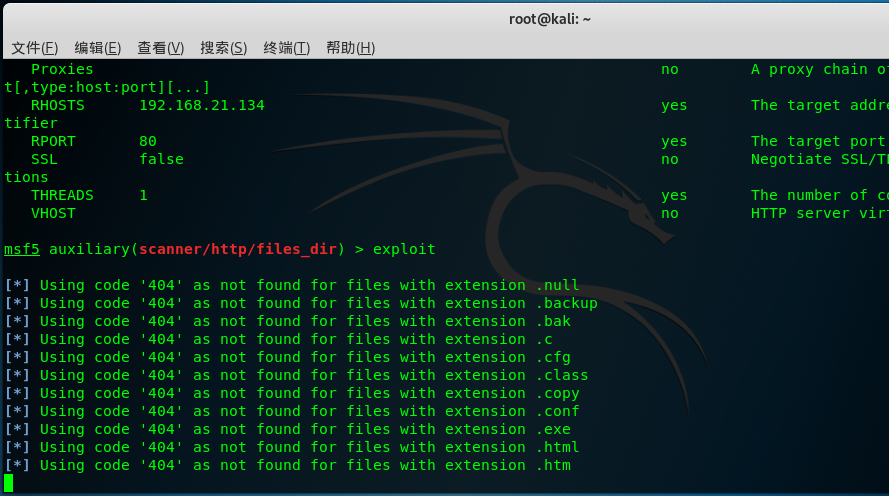

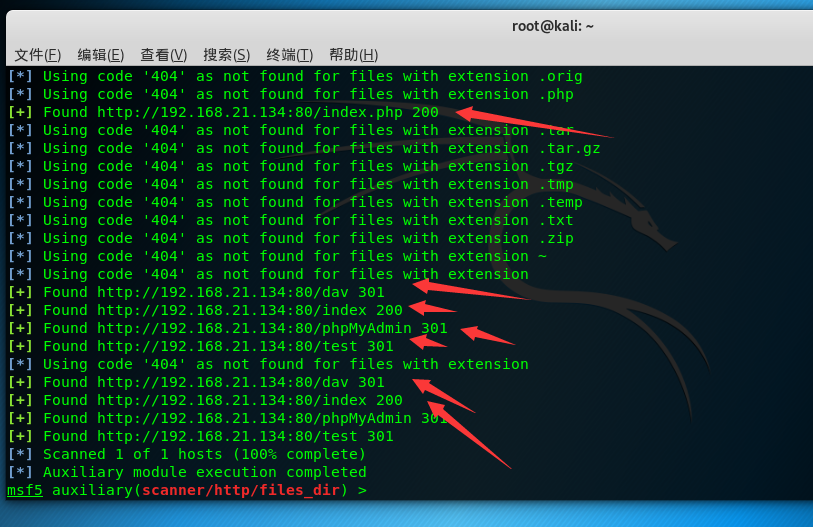

use auxiliary/scanner/http/files_dir

设置path 为根路径 /

从根目录查找,并没有发现可列出来的目录及文件.

设置目录为dav. 发现问题

files_dir模块会根据字典进行爆破.类似于爬网.他会根据字典进行请求.例有没有文件名是.null的 等

web应用扫描

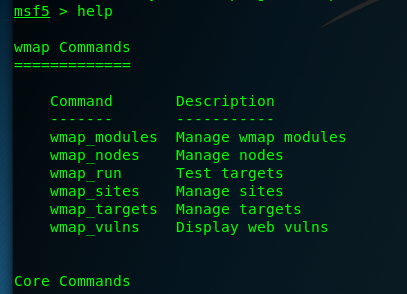

wmap web应用扫描器.是根据sqlmap的工作方式开发,通俗说就是模仿sqlmap来的. 他作为一个模块插件,集成到msf中.

既然是插件,使用之前我们需要先load进来.

把一个插件load进来之后, 我们使用help命令. 此时就会多出load进来的插件的说明.

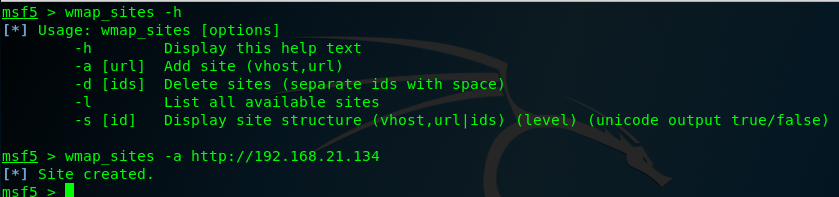

我们使用wmap_sites -h 查看添加站点需要的指令

wmap_sites -l 查看我们已经设置的参数

一个目标存在多个站点的话, 我们可以通过wmap_targets -t指定目标

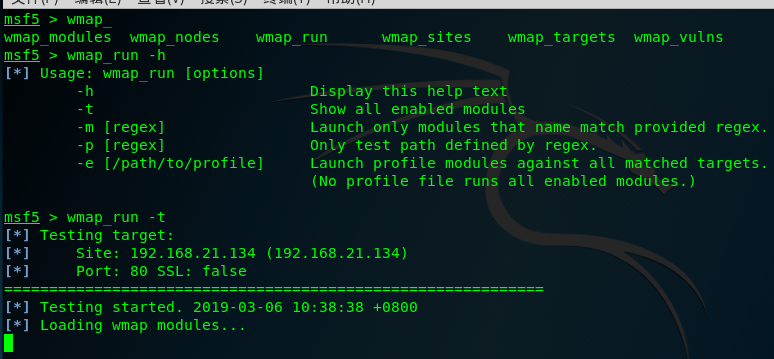

基本设置好之后,就可以执行了.

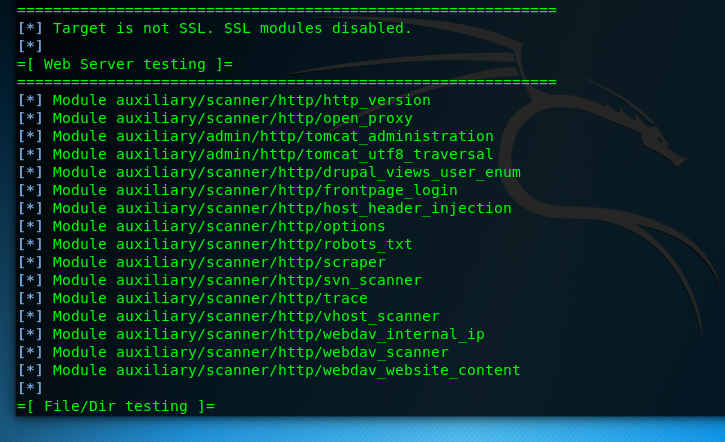

加了-t 之后,他会列出扫描所使用的模块.

模块列出来之后,我们可以使用wmap_run -e 来执行,

执行结果可以使用wmap_vulns -l 来查看

openvas

因为kali里面是没有默认集成openvas的. 安装步骤略过.

附上第一篇连接:点我直达

metasploit 教程之信息收集的更多相关文章

- Metasploitable 2系列教程:信息收集

Metasploitable 2 系统是一个基于ubuntu 的系统.其设计的最初目的为安全工具测试和常见漏洞攻击演示.而在这篇关于 Metasploit 的教程中,我们将列举有关 Metasploi ...

- metasploit 读书笔记-信息收集

三、信息收集 被动信息收集 在不接触目标系统时进行的信息收集,包括使用工具Yeti、Whois (1)Whois msf > whois secmaniac.net (2)Netcraft:fi ...

- Metasploit笔记之信息收集命令

书籍参考:Metasploit渗透指南 Nmap:使用没有时 ubuntu自动提示安装命令 用法: nmap -sS -Pn 192.168.1.0 -sS:执行一次隐秘的tcp扫描 -Pn:不使用 ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- 信息收集工具recon-ng详细使用教程

前言: 最近在找Recon-ng详细一点的教程,可是Google才发现资料都很零散而且不详细,所以我打算具体写一下.Recon-ng在渗透过程中主要扮演信息收集工作的角色,同时也可以当作渗透工具,不过 ...

- 小白日记6:kali渗透测试之被动信息收集(五)-Recon-ng

Recon-ng Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架.Recon-ng框架是一个全特性的工具,使用它可以自动的收集信息和网络侦查.其命令格式与Metasploi ...

- metasploit 教程之基本参数和扫描

前言 首先我也不知道我目前的水平适不适合学习msf. 在了解一些msf之后,反正就是挺想学的.就写博记录一下.如有错误的地方,欢迎各位大佬指正. 感激不尽.! 我理解的msf msf全程metaspl ...

- 2017-2018-2 20155303『网络对抗技术』Exp6:信息收集与漏洞扫描

2017-2018-2 20155303『网络对抗技术』 Exp6:信息收集与漏洞扫描 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.基础问题 二.实践过程记 ...

- 2018-2019-2 20165308网络对抗技术 Exp6:信息收集与漏洞扫描

2018-2019-2 20165308网络对抗技术 Exp6:信息收集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册 ...

随机推荐

- 【技术文章】《初识Python》

本文地址:http://www.cnblogs.com/aiweixiao/p/8390413.html 原文地址 点击关注微信公众号 wenyuqinghuai 1.前言 早就知道Python这一语 ...

- [已决解]关于Hadoop start-all.sh启动问题

问题一:出现Attempting to operate on hdfs namenode as root 写在最前注意: 1.master,slave都需要修改start-dfs.sh,stop-df ...

- Java并发-AQS及各种Lock锁的原理

原文 : https://blog.csdn.net/zhangdong2012/article/details/79983404

- Linux-基础学习(六)-Redis的进阶学习

1. redis的进阶操作 1.1 redis的订阅操作 发布订阅的命令 PUBLISH channel msg 将信息 message 发送到指定的频道 channel SUBSCRIBE chan ...

- day15-面向对象基础(二)

今天整理类的组合以及类的三大特性 1.类的组合 2.类的继承 3.类的封装 4.类的多态 开始今日份整理 1.类的组合 类与类之间,并不是独立的,很多的时候在正常使用的时候都是类与类之间互相调用,所以 ...

- cnblogs 支持 iframe 标签 !

bilibili 视频嵌入支持 网易云音乐支持 关注窝(求求你 ฅฅ) 这是我制作的第一个鬼畜(好傻的,视频直接录制的,进度条都录制上了,不过没关系的,反正以后也不做了(* /ω\*)) 说明 原来是 ...

- Ubuntu软件的安装与删除

- hMailServer安装汉化方法

https://www.hmailserver.org/viewtopic.php?f=5&t=13

- Jmeter Thread Group中如果存在HTTP request执行失败,就对整个Thread Group重新执行,限定最大执行次数N次

由于在对WEB系统进行自动化测试的过程中,经常会由于握手连接断开等原因导致HTTP请求发送失败,如果重新执行一次,会是成功的.在每天的自动化冒烟测试过程中,生成在测试报告存在误报,严重浪费了测试人员确 ...

- P1226 【模板】快速幂||取余运算

https://www.luogu.org/problemnew/show/P1226 模板题 直接上代码吧 #include<bits/stdc++.h> using namespace ...